Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

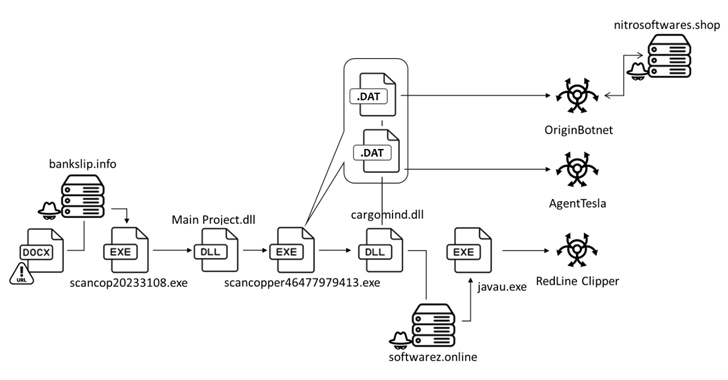

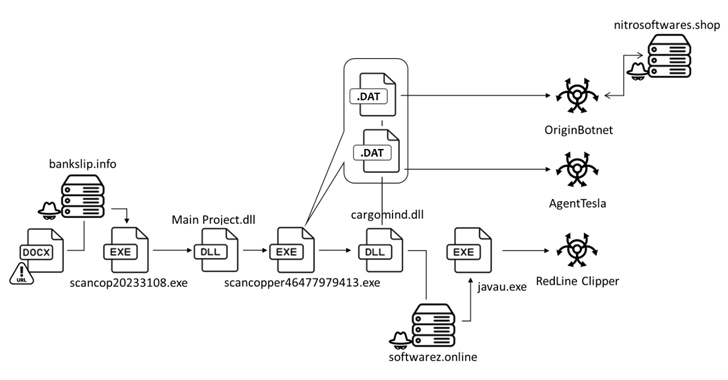

Сложная фишинговая кампания использует приманку для документов Microsoft Word для распространения трех видов угроз, а именно агента Tesla, OriginBotnet и RedLine Clipper, для сбора широкого спектра информации со скомпрометированных компьютеров Windows.

"Фишинговое электронное письмо доставляет документ Word в виде вложения, представляя намеренно размытое изображение и поддельную рекапчу, чтобы заманить получателя щелкнуть по нему", - сказала исследователь FortiGuard Labs от Fortinet Кара Лин.

Нажатие на изображение приводит к отправке загрузчика с удаленного сервера, который, в свою очередь, предназначен для распространения OriginBotnet для ведения кейлоггинга и восстановления паролей, RedLine Clipper для кражи криптовалюты и Agent Tesla для сбора конфиденциальной информации.

Загрузчик, написанный на .NET, использует технику, называемую двоичным заполнением, добавляя нулевые байты для увеличения размера файла до 400 МБ в попытке избежать обнаружения программным обеспечением безопасности.

Активация загрузчика запускает многоступенчатый процесс установления сохраняемости на хосте и извлечения библиотеки динамических ссылок (DLL), которая отвечает за развертывание конечных полезных нагрузок.

Одним из них является RedLine Clipper, исполняемый файл .NET для кражи криптовалют путем изменения системного буфера обмена пользователя с целью замены адреса кошелька назначения на адрес, контролируемый злоумышленником.

"Для выполнения этой операции RedLine Clipper использует "OnClipboardChangeEventHandler" для регулярного отслеживания изменений в буфере обмена и проверки соответствия скопированной строки регулярному выражению", - сказал Лин.

С другой стороны, Agent Tesla представляет собой троянец удаленного доступа на базе .NET (RAT) и средство кражи данных для получения начального доступа и передачи конфиденциальной информации, такой как нажатия клавиш и учетные данные для входа, используемые в веб-браузерах, на командно-управляющий сервер (C2) по протоколу SMTP.

Также выпущена новая вредоносная программа под названием OriginBotnet, которая включает в себя широкий спектр функций для сбора данных, установления связи со своим сервером C2 и загрузки дополнительных плагинов с сервера для ведения кейлоггинга или восстановления паролей на скомпрометированных конечных точках.

"Плагин PasswordRecovery извлекает и упорядочивает учетные данные различных учетных записей браузера и программного обеспечения", - сказал Лин. "Он записывает эти результаты и сообщает о них с помощью HTTP POST-запросов".

Стоит отметить, что подразделение 42 Palo Alto Networks в сентябре 2022 года подробно описало преемника агента Tesla под названием OriginLogger, который поставляется с функциями, аналогичными функциям OriginBotnet, предполагая, что они могут быть работой одного и того же субъекта угрозы.

"Эта кампания кибератак [...] включала сложную цепочку событий", - сказал Fortinet. "Все началось с вредоносного документа Word, распространяемого по фишинговым электронным письмам, в результате чего жертвы загрузили загрузчик, который запускал серию полезных вредоносных программ. Атака продемонстрировала сложные методы уклонения от обнаружения и поддержания сохраняемости в скомпрометированных системах".

Канал продавца OriginLogger не предоставил никаких доказательств того, что они разработали программное обеспечение / сервис, связанный с ботнетом, а наборы функций имеют существенные различия:

"Фишинговое электронное письмо доставляет документ Word в виде вложения, представляя намеренно размытое изображение и поддельную рекапчу, чтобы заманить получателя щелкнуть по нему", - сказала исследователь FortiGuard Labs от Fortinet Кара Лин.

Нажатие на изображение приводит к отправке загрузчика с удаленного сервера, который, в свою очередь, предназначен для распространения OriginBotnet для ведения кейлоггинга и восстановления паролей, RedLine Clipper для кражи криптовалюты и Agent Tesla для сбора конфиденциальной информации.

Загрузчик, написанный на .NET, использует технику, называемую двоичным заполнением, добавляя нулевые байты для увеличения размера файла до 400 МБ в попытке избежать обнаружения программным обеспечением безопасности.

Активация загрузчика запускает многоступенчатый процесс установления сохраняемости на хосте и извлечения библиотеки динамических ссылок (DLL), которая отвечает за развертывание конечных полезных нагрузок.

Одним из них является RedLine Clipper, исполняемый файл .NET для кражи криптовалют путем изменения системного буфера обмена пользователя с целью замены адреса кошелька назначения на адрес, контролируемый злоумышленником.

"Для выполнения этой операции RedLine Clipper использует "OnClipboardChangeEventHandler" для регулярного отслеживания изменений в буфере обмена и проверки соответствия скопированной строки регулярному выражению", - сказал Лин.

С другой стороны, Agent Tesla представляет собой троянец удаленного доступа на базе .NET (RAT) и средство кражи данных для получения начального доступа и передачи конфиденциальной информации, такой как нажатия клавиш и учетные данные для входа, используемые в веб-браузерах, на командно-управляющий сервер (C2) по протоколу SMTP.

Также выпущена новая вредоносная программа под названием OriginBotnet, которая включает в себя широкий спектр функций для сбора данных, установления связи со своим сервером C2 и загрузки дополнительных плагинов с сервера для ведения кейлоггинга или восстановления паролей на скомпрометированных конечных точках.

"Плагин PasswordRecovery извлекает и упорядочивает учетные данные различных учетных записей браузера и программного обеспечения", - сказал Лин. "Он записывает эти результаты и сообщает о них с помощью HTTP POST-запросов".

Стоит отметить, что подразделение 42 Palo Alto Networks в сентябре 2022 года подробно описало преемника агента Tesla под названием OriginLogger, который поставляется с функциями, аналогичными функциям OriginBotnet, предполагая, что они могут быть работой одного и того же субъекта угрозы.

"Эта кампания кибератак [...] включала сложную цепочку событий", - сказал Fortinet. "Все началось с вредоносного документа Word, распространяемого по фишинговым электронным письмам, в результате чего жертвы загрузили загрузчик, который запускал серию полезных вредоносных программ. Атака продемонстрировала сложные методы уклонения от обнаружения и поддержания сохраняемости в скомпрометированных системах".

Обновление

Когда обратились за дальнейшими комментариями относительно потенциальных связей между OriginBotnet и OriginLogger, Лин сообщил The Hacker News по электронной почте, что прямых корреляций между двумя семействами вредоносных программ выявить не удалось.Канал продавца OriginLogger не предоставил никаких доказательств того, что они разработали программное обеспечение / сервис, связанный с ботнетом, а наборы функций имеют существенные различия:

- Протокол: OriginLogger имеет общие черты с Agent Tesla, оба включают опции для протоколов FTP, SMTP или Telegram, тогда как OriginBotnet использует исключительно HTTPS.

- Сообщение: Только OriginBotnet включает ключ дешифрования в HTTP-заголовок как "x-key".

- Кейлоггер и кража паролей: OriginLogger и Agent Tesla интегрируют кейлоггеры и функции кражи паролей в .СЕТЕВОЙ файл, в то время как OriginBotnet требует дополнительного плагина с сервера C2 для выполнения этих функций.

- Команды C2: такие команды, как "downloadexecute", "uninstall", "update" и "load", присутствующие в OriginBotnet, не найдены в OriginLogger.

- Поддержка типов файлов: OriginBotnet поддерживает различные типы файлов, функция, отсутствующая в OriginLogger.