Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

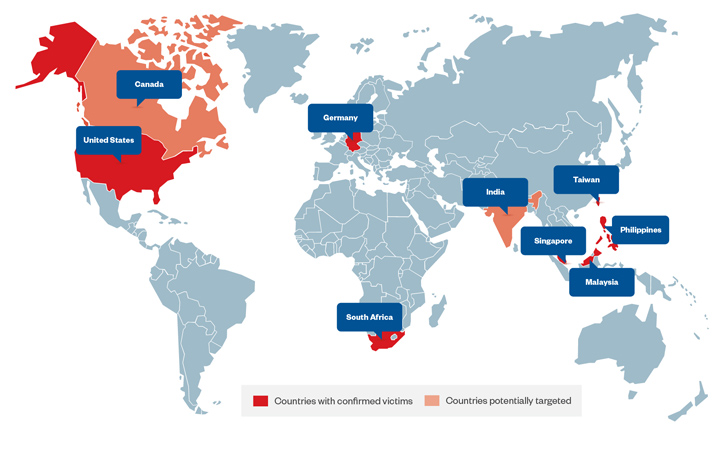

Хакерской организации по прозвищу Earth Estries приписывают новую, продолжающуюся кампанию кибершпионажа, нацеленную на правительства и технологические отрасли, базирующиеся на Филиппинах, Тайване, Малайзии, Южной Африке, Германии и США.

"Действующие лица, стоящие за Earth Estries, используют ресурсы высокого уровня и обладают сложными навыками и опытом в кибершпионаже и незаконной деятельности", - сказали исследователи Trend Micro Тед Ли, Ленарт Бермехо, Хара Хироаки, Леон М. Чанг и Гилберт Сисон.

Говорят, что Earth Estries, действующая как минимум с 2020 года, имеет тактические совпадения с другой государственной группой, отслеживаемой как FamousSparrow, которая впервые была обнаружена ESET в 2021 году как использующая недостатки прокси-логона в Microsoft Exchange Server для проникновения в гостиничный, правительственный, инженерный и юридический секторы.

Стоит отметить, что также были обнаружены общие черты между FamousSparrow и UNC4841, некатегоризированным подразделением, ответственным за использование недавно обнаруженной ошибки нулевого дня в устройствах Barracuda Networks Email Security Gateway (ESG).

Цепочки атак, задокументированные Trend Micro, показывают, что злоумышленник использует Cobalt Strike для последующей эксплуатации скомпрометированных сред, после чего он быстро развертывает дополнительные вредоносные программы и расширяет плацдарм.

Было замечено, что противник использует арсенал бэкдоров и хакерских инструментов, включая бэкдоры, устройства для кражи данных в браузерах и сканеры портов для улучшения сбора данных.

Сюда входят Zingdoor, имплантат на базе Go для сбора системной информации, перечисления файлов и управления ими, а также запуска произвольных команд; TrillClient, пользовательский похититель, написанный на Go, для перекачки данных из веб-браузеров; и HemiGate, бэкдор, который может регистрировать нажатия клавиш, делать скриншоты, выполнять файловые операции и отслеживать процессы.

Еще одним подтверждением легитимности шпионских мотивов противника является его склонность к регулярной очистке и повторному развертыванию своих бэкдоров на зараженном хосте в попытке снизить риск разоблачения и обнаружения.

"Earth Estries в значительной степени полагается на стороннюю загрузку DLL для загрузки различных инструментов из своего арсенала", - сказали исследователи. "Чтобы оставить как можно меньше следов, они используют атаки с понижением версии PowerShell, чтобы избежать обнаружения с помощью механизма регистрации Windows Antivirus Scan Interface (AMSI)".

Другим важным аспектом modus operandi является злоупотребление общедоступными сервисами, такими как Github, Gmail, AnonFiles, а также File.io обмен или передача команд и украденных данных. Большинство серверов командования и контроля (C2) расположены в США, Индии, Австралии, Канаде, Китае, Японии, Финляндии, Южной Африке и Великобритании.

"Компрометируя внутренние серверы и действительные учетные записи, злоумышленники могут совершать боковые перемещения в сети жертвы и тайно осуществлять свою вредоносную деятельность", - заявили исследователи. "Они также используют такие методы, как атаки с понижением версии PowerShell и новые комбинации загрузки DLL на стороне, чтобы избежать обнаружения".