CarderPlanet

Professional

- Messages

- 2,549

- Reaction score

- 724

- Points

- 113

Эксперты по кибербезопасности пролили свет на новую группу киберпреступников, известную как ShadowSyndicate (ранее Infra Storm), которая, возможно, использовала целых семь различных семейств программ-вымогателей за последний год.

"ShadowSyndicate - это исполнитель угроз, который работает с различными группами программ-вымогателей и филиалами программ-вымогателей", - заявили Group-IB и Bridewell в новом совместном отчете.

Актер, активный с 16 июля 2022 года, связан с деятельностью программ-вымогателей, связанных с Quantum, Nokoyawa, BlackCat, Royal, Cl0p, Cactus и Play strains, а также внедряет готовые инструменты для последующей эксплуатации, такие как Cobalt Strike и Sliver, а также загрузчики, такие как IcedID и Matanbuchus.

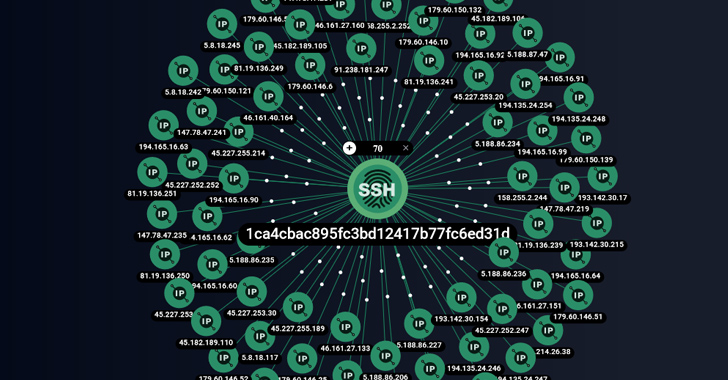

Выводы основаны на отличном отпечатке SSH (1ca4cbac895fc3bd12417b77fc6ed31d), обнаруженном на 85 серверах, 52 из которых использовались в качестве командования и контроля (C2) для Cobalt Strike. На этих серверах находятся восемь различных лицензионных ключей Cobalt Strike (или водяных знаков).

Большинство серверов (23) расположены в Панаме, за ними следуют Кипр (11), Россия (9), Сейшельские острова (8), Коста-Рика (7), Чехия (7), Белиз (6), Болгария (3), Гондурас (3) и Нидерланды (3).

Group-IB заявила, что также обнаружила дополнительные инфраструктурные наложения, которые связывают ShadowSyndicate с операциями вредоносных программ TrickBot, Ryuk / Conti, FIN7 и TrueBot.

"Из 149 IP-адресов, которые мы связали с филиалами Cl0p ransomware, мы видели, что с августа 2022 года 12 IP-адресов из 4 разных кластеров сменили владельца на ShadowSyndicate, что говорит о потенциальном совместном использовании инфраструктуры между этими группами", - заявили компании.

Раскрытие информации произошло после того, как правоохранительные органы Германии объявили о втором целенаправленном ударе по актерам, связанным с группой программ-вымогателей DoppelPaymer, некоторые из которых были нацелены ранее в марте этого года, выполняя ордера на обыск в отношении двух подозреваемых в Германии и Украине.

Предполагается, что эти лица, 44-летний украинец и 45-летний гражданин Германии, выполняли ключевые функции в сети и получали незаконные доходы от атак программ-вымогателей. Их имена не разглашаются.

Разработка также последовала за совместным сообщением Федерального бюро расследований США (ФБР) и Агентства кибербезопасности и инфраструктурной безопасности (CISA) о двойном вымогателе по имени Snatch (ранее Team Truniger), который с середины 2021 года нацелился на широкий спектр критически важных инфраструктурных секторов.

"Злоумышленники используют несколько различных методов для получения доступа к сети жертвы и поддержания ее сохраняемости", - заявили агентства, указывая на последовательную эволюцию тактики и способность вредоносного ПО избегать обнаружения путем перезагрузки систем Windows в безопасный режим.

"Филиалы Snatch в основном полагаются на использование слабых мест в протоколе удаленного рабочего стола (RDP) для взлома и получения учетных данных администратора сетей жертв. В некоторых случаях филиалы Snatch запрашивали скомпрометированные учетные данные на криминальных форумах / торговых площадках."

Министерство внутренней безопасности США (DHS) в своем последнем отчете по оценке угроз на родине отметило, что группы программ-вымогателей постоянно разрабатывают новые методы для улучшения своих возможностей по финансовому вымогательству у жертв, что делает 2023 год вторым по прибыльности годом после 2021 года.

"Эти группы расширили использование многоуровневого вымогательства, при котором они шифруют и извлекают данные своих целей и обычно угрожают публично опубликовать украденные данные, используют DDoS-атаки или преследуют клиентов жертвы, чтобы заставить жертву заплатить", - говорится в отчете DHS.

Примером может служить Akira. Программа-вымогатель расширила свой охват с момента появления в качестве угрозы на базе Windows в марте 2023 года, включив серверы Linux и виртуальные машины VMware ESXi, что подчеркивает ее способность быстро адаптироваться к тенденциям. По состоянию на середину сентября группа успешно уничтожила 110 жертв в США и Великобритании.

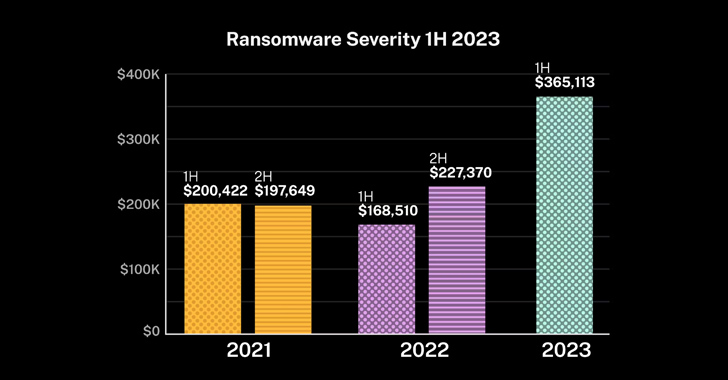

Возобновление атак программ-вымогателей также сопровождалось ростом числа претензий по киберстрахованию: общая частота претензий увеличилась на 12% в первой половине года в США, а жертвы сообщают о средней сумме убытков более 365 000 долларов, что на 61% больше, чем во второй половине 2022 года.

"Наибольший рост частоты наблюдался у компаний с доходом более 100 миллионов долларов, и хотя другие группы доходов были более стабильными, они также столкнулись с резким ростом требований", - заявила киберстраховая компания Coalition.

Постоянное изменение ландшафта угроз лучше всего иллюстрируют BlackCat, Cl0p и LockBit, которые в последние месяцы остаются одними из самых продуктивных и эволюционирующих семейств программ-вымогателей, нацеленных в первую очередь на малые и крупные предприятия, охватывающие банковский сектор, розничную торговлю и транспортный сектор. Число активных RaaS и групп, связанных с RaaS, выросло в 2023 году на 11,3%, увеличившись с 39 до 45.

В отчете eSentire на прошлой неделе подробно описывались две атаки LockBit, в ходе которых было замечено, что группа электронных преступников использовала доступные в Интернете инструменты удаленного мониторинга и управления (RMM) компаний-жертв (или их собственные) для распространения программы-вымогателя в ИТ-среде или передачи ее своим нижестоящим клиентам.

Использование таких методов, позволяющих жить за пределами страны (LotL), является попыткой избежать обнаружения и запутать усилия по установлению авторства путем смешивания злонамеренного и законного использования инструментов управления ИТ, заявила канадская компания.

В другом случае атаки BlackCat, отмеченной Sophos в этом месяце, было замечено, что злоумышленники шифровали учетные записи хранилища Microsoft Azure после получения доступа к порталу Azure неназванного клиента.

"Во время вторжения было замечено, что злоумышленники использовали различные инструменты RMM (AnyDesk, Splashtop и Atera) и использовали Chrome для доступа к установленному на цели хранилищу LastPass vault через расширение браузера, где они получили OTP для доступа к учетной записи Sophos Central цели, которая используется клиентами для управления своими продуктами Sophos", - сказали в компании.

"Затем злоумышленник изменил политики безопасности и отключил защиту от несанкционированного доступа в Центре, прежде чем зашифровать системы клиента и удаленные учетные записи хранилища Azure с помощью исполняемого файла программы-вымогателя с расширением .zk09cvt".