Carding 4 Carders

Professional

Было обнаружено, что спонсируемые государством злоумышленники из Корейской Народно-Демократической Республики (КНДР) нацелились на блокчейн-инженеров или неназванную платформу криптообмена через Discord с новой вредоносной программой для macOS под названием KANDYKORN.

Elastic Security Labs заявила, что активность, прослеживаемая с апреля 2023 года, пересекается с печально известным состязательным коллективом Lazarus Group, сославшись на анализ сетевой инфраструктуры и используемых методов.

"Злоумышленники заманили блокчейн-инженеров приложением на Python, чтобы получить первоначальный доступ к среде", - заявили в опубликованном сегодня отчете специалисты по безопасности Рикардо Унгуряну, Сет Гудвин и Эндрю Пиз.

"Это вторжение включало в себя несколько сложных этапов, на каждом из которых использовались методы преднамеренного уклонения от защиты".

Это не первый случай, когда Lazarus Group использует вредоносное ПО macOS в своих атаках. Ранее в этом году было замечено, что субъект угрозы распространял бэкдорированное PDF-приложение, кульминацией которого стало развертывание RustBucket, бэкдора на базе AppleScript, способного извлекать полезную нагрузку второго этапа с удаленного сервера.

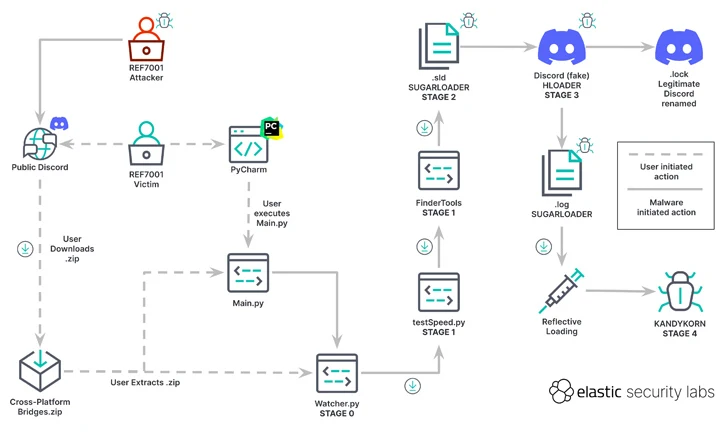

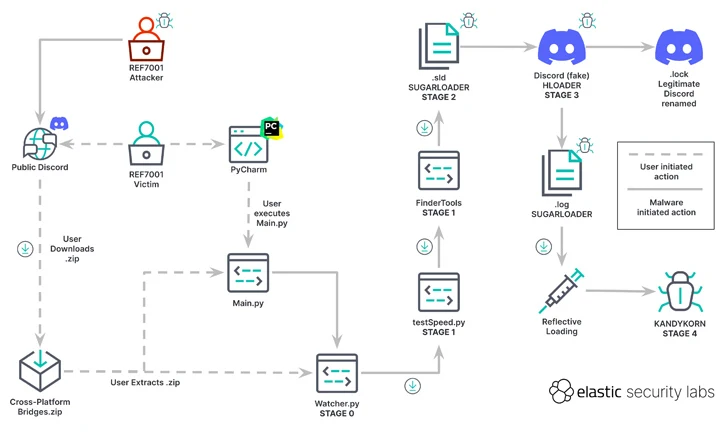

Что отличает новую кампанию, так это олицетворение злоумышленника или блокчейн-инженеров на общедоступном сервере Discord, использующих приманки социальной инженерии, чтобы обманом заставить жертв загрузить и запустить ZIP-архив, содержащий вредоносный код.

"Жертва полагала, что они устанавливали арбитражного бота, программный инструмент, способный извлекать выгоду из разницы курсов криптовалют между платформами", - сказали поисковики. Но на самом деле цепочка атак проложила путь к доставке КАНДИКОРНА, следуя пятиэтапному процессу.

"КАНДИКОРН - это усовершенствованный имплантат с множеством возможностей для мониторинга, взаимодействия с ним и предотвращения обнаружения", - сказали исследователи. "Он использует отражающую загрузку, форму выполнения с прямой памятью, которая может обходить обнаружения".

Отправная точка-это скрипт Python (watcher.py), который загружает другой скрипт Python (testSpeed.py), размещенному на Google Диске. Этот дроппер, со своей стороны, извлекает еще один файл Python с URL-адреса Google Диска под названием FinderTools.

FinderTools также функционирует как дроппер, загружая и выполняя скрытую полезную нагрузку второго этапа, называемую SUGARLOADER (/ Users/ shared/.sld и .log), которая в конечном итоге подключается к удаленному серверу, чтобы извлечь KANDYKORN и выполнить его непосредственно в памяти.

SUGARLOADER также отвечает за запуск самоподписанного двоичного файла на основе Swift, известного как HLOADER, который пытается выдать себя за законное приложение Discord и выполняет .log (т. Е. SUGARLOADER) для достижения сохраняемости с использованием метода, называемого перехватом потока выполнения.

KANDYKORN, который является полезной нагрузкой последнего этапа, представляет собой полнофункциональное устройство для хранения данных со встроенными возможностями для перечисления файлов, запуска дополнительных вредоносных программ, извлечения данных, завершения процессов и выполнения произвольных команд.

"КНДР через такие подразделения, как Lazarus Group, продолжает нападать на предприятия криптоиндустрии с целью кражи криптовалюты, чтобы обойти международные санкции, которые препятствуют росту их экономики и амбиций", - заявили исследователи.

FastViewer, впервые задокументированный южнокорейской фирмой по кибербезопасности в октябре 2022 года, злоупотребляет сервисами доступности Android для скрытого сбора конфиденциальных данных со скомпрометированных устройств, выдавая себя за, казалось бы, безобидные приложения для обеспечения безопасности или электронной коммерции, которые распространяются с помощью фишинга или smishing.

Он также предназначен для загрузки вредоносной программы второго уровня под названием FastSpy, основанной на проекте с открытым исходным кодом AndroSpy, для выполнения команд сбора и эксфильтрации данных.

"Этот вариант находится в производстве как минимум с июля 2023 года и, как и первоначальная версия, вызывает установку путем распространения переупакованных APK, которые содержат вредоносный код в законных приложениях", - сказал S2W.

Одним из примечательных аспектов новой версии является интеграция функциональности FastSpy в FastViewer, что избавляет от необходимости загружать дополнительные вредоносные программы. Тем не менее, S2W сказал, что "нет известных случаев распространения этого варианта в дикой природе".

Elastic Security Labs заявила, что активность, прослеживаемая с апреля 2023 года, пересекается с печально известным состязательным коллективом Lazarus Group, сославшись на анализ сетевой инфраструктуры и используемых методов.

"Злоумышленники заманили блокчейн-инженеров приложением на Python, чтобы получить первоначальный доступ к среде", - заявили в опубликованном сегодня отчете специалисты по безопасности Рикардо Унгуряну, Сет Гудвин и Эндрю Пиз.

"Это вторжение включало в себя несколько сложных этапов, на каждом из которых использовались методы преднамеренного уклонения от защиты".

Это не первый случай, когда Lazarus Group использует вредоносное ПО macOS в своих атаках. Ранее в этом году было замечено, что субъект угрозы распространял бэкдорированное PDF-приложение, кульминацией которого стало развертывание RustBucket, бэкдора на базе AppleScript, способного извлекать полезную нагрузку второго этапа с удаленного сервера.

Что отличает новую кампанию, так это олицетворение злоумышленника или блокчейн-инженеров на общедоступном сервере Discord, использующих приманки социальной инженерии, чтобы обманом заставить жертв загрузить и запустить ZIP-архив, содержащий вредоносный код.

"Жертва полагала, что они устанавливали арбитражного бота, программный инструмент, способный извлекать выгоду из разницы курсов криптовалют между платформами", - сказали поисковики. Но на самом деле цепочка атак проложила путь к доставке КАНДИКОРНА, следуя пятиэтапному процессу.

"КАНДИКОРН - это усовершенствованный имплантат с множеством возможностей для мониторинга, взаимодействия с ним и предотвращения обнаружения", - сказали исследователи. "Он использует отражающую загрузку, форму выполнения с прямой памятью, которая может обходить обнаружения".

Отправная точка-это скрипт Python (watcher.py), который загружает другой скрипт Python (testSpeed.py), размещенному на Google Диске. Этот дроппер, со своей стороны, извлекает еще один файл Python с URL-адреса Google Диска под названием FinderTools.

FinderTools также функционирует как дроппер, загружая и выполняя скрытую полезную нагрузку второго этапа, называемую SUGARLOADER (/ Users/ shared/.sld и .log), которая в конечном итоге подключается к удаленному серверу, чтобы извлечь KANDYKORN и выполнить его непосредственно в памяти.

SUGARLOADER также отвечает за запуск самоподписанного двоичного файла на основе Swift, известного как HLOADER, который пытается выдать себя за законное приложение Discord и выполняет .log (т. Е. SUGARLOADER) для достижения сохраняемости с использованием метода, называемого перехватом потока выполнения.

KANDYKORN, который является полезной нагрузкой последнего этапа, представляет собой полнофункциональное устройство для хранения данных со встроенными возможностями для перечисления файлов, запуска дополнительных вредоносных программ, извлечения данных, завершения процессов и выполнения произвольных команд.

"КНДР через такие подразделения, как Lazarus Group, продолжает нападать на предприятия криптоиндустрии с целью кражи криптовалюты, чтобы обойти международные санкции, которые препятствуют росту их экономики и амбиций", - заявили исследователи.

Kimsuky вновь появляется с обновленной вредоносной программой FastViewer

Раскрытие информации произошло после того, как команда анализа угроз S2W обнаружила обновленный вариант шпионского ПО для Android под названием FastViewer, которое используется северокорейской группой угроз под названием Kimsuky (aka APT43), дочерней хакерской организацией или группой Lazarus.

FastViewer, впервые задокументированный южнокорейской фирмой по кибербезопасности в октябре 2022 года, злоупотребляет сервисами доступности Android для скрытого сбора конфиденциальных данных со скомпрометированных устройств, выдавая себя за, казалось бы, безобидные приложения для обеспечения безопасности или электронной коммерции, которые распространяются с помощью фишинга или smishing.

Он также предназначен для загрузки вредоносной программы второго уровня под названием FastSpy, основанной на проекте с открытым исходным кодом AndroSpy, для выполнения команд сбора и эксфильтрации данных.

"Этот вариант находится в производстве как минимум с июля 2023 года и, как и первоначальная версия, вызывает установку путем распространения переупакованных APK, которые содержат вредоносный код в законных приложениях", - сказал S2W.

Одним из примечательных аспектов новой версии является интеграция функциональности FastSpy в FastViewer, что избавляет от необходимости загружать дополнительные вредоносные программы. Тем не менее, S2W сказал, что "нет известных случаев распространения этого варианта в дикой природе".