МЕДИА-организации и видные эксперты по делам Северной Кореи оказались в центре новой кампании, организованной злоумышленником, известным как ScarCruft, в декабре 2023 года.

"ScarCruft экспериментирует с новыми цепочками заражений, включая использование отчета об исследовании технических угроз в качестве приманки, вероятно, нацеливаясь на потребителей информации об угрозах, таких как профессионалы в области кибербезопасности", - сказали исследователи SentinelOne Александр Миленкоски и Том Хегель в отчете, опубликованном в Hacker News.

Злоумышленник, связанный с Северной Кореей, также известный под именами APT37, InkySquid, RedEyes, Ricochet Chollima и Ruby Sleet, оценивается как часть Министерства государственной безопасности (MSS), что отделяет его от Lazarus Group и Kimsuky, которые являются элементами Главного разведывательного бюро (RGB).

Группа известна тем, что нацелена на правительства и перебежчиков, используя фишинговые приманки для распространения RokRAT и других бэкдоров с конечной целью тайного сбора разведданных для достижения стратегических интересов Северной Кореи.

В августе 2023 года ScarCruft был связан с атакой на российскую ракетостроительную компанию НПО Машиностроения совместно с Lazarus Group в рамках того, что считалось "крайне желательной миссией стратегического шпионажа", направленной на благо ее противоречивой ракетной программы.

Ранее на этой неделе государственные СМИ Северной Кореи сообщили, что страна провела испытание своей "подводной системы ядерного оружия" в ответ на учения США, Южной Кореи и Японии, охарактеризовав учения как угрозу своей национальной безопасности.

Последняя цепочка атак, наблюдаемая SentinelOne, была нацелена на эксперта по делам Северной Кореи, который выдавал себя за сотрудника Северокорейского исследовательского института, призывая получателя открыть ZIP-архив, содержащий презентационные материалы.

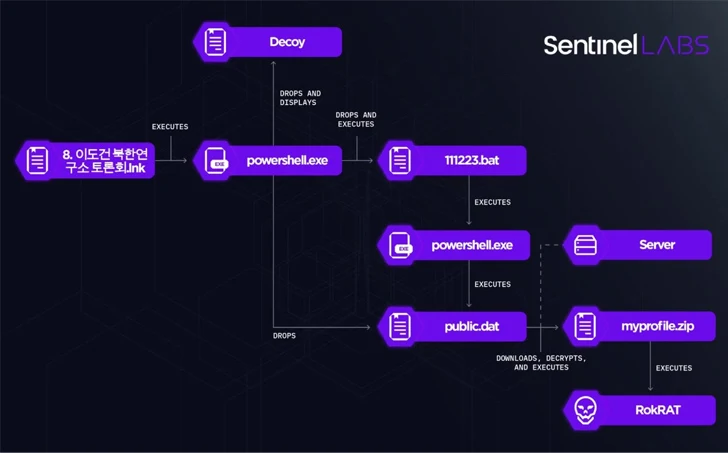

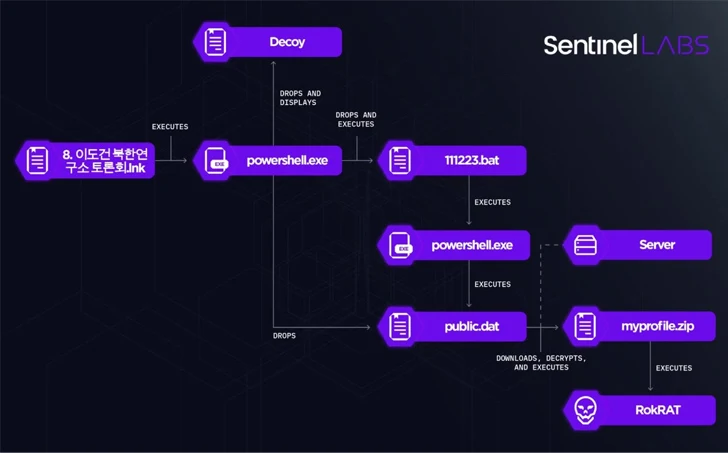

Хотя семь из девяти файлов в архиве являются безопасными, два из них представляют собой вредоносные файлы ярлыков Windows (LNK), отражающие многоступенчатую последовательность заражения, ранее раскрытую Check Point в мае 2023 года для распространения бэкдора RokRAT.

Есть основания полагать, что некоторые из лиц, ставших мишенью примерно 13 декабря 2023 года, также были ранее выделены за месяц до этого, 16 ноября 2023 года.

SentinelOne заявила, что ее расследование также выявило вредоносное ПО – два файла LNK ("inteligence.lnk" и "news.lnk"), а также варианты шелл–кода, поставляющие RokRAT, - которые, как говорят, являются частью процессов планирования и тестирования злоумышленника.

В то время как первый файл быстрого доступа просто открывает законное приложение Notepad, шелл-код, выполняемый через news.lnk, прокладывает путь для развертывания RokRAT, хотя эта процедура заражения еще не применена в дикой природе, что указывает на ее вероятное использование в будущих кампаниях.

Эта разработка является признаком того, что хакерская команда национального государства активно корректирует свой образ действий, вероятно, в попытке обойти обнаружение в ответ на публичное раскрытие своей тактики и приемов.

"ScarCruft по-прежнему привержен получению стратегической разведывательной информации и, возможно, намеревается получить представление о непубличных разведданных о киберугрозах и стратегиях защиты", - заявили исследователи.

"Это позволяет противнику лучше понять, как международное сообщество воспринимает события в Северной Корее, тем самым внося свой вклад в процессы принятия решений Северной Кореей".

"ScarCruft экспериментирует с новыми цепочками заражений, включая использование отчета об исследовании технических угроз в качестве приманки, вероятно, нацеливаясь на потребителей информации об угрозах, таких как профессионалы в области кибербезопасности", - сказали исследователи SentinelOne Александр Миленкоски и Том Хегель в отчете, опубликованном в Hacker News.

Злоумышленник, связанный с Северной Кореей, также известный под именами APT37, InkySquid, RedEyes, Ricochet Chollima и Ruby Sleet, оценивается как часть Министерства государственной безопасности (MSS), что отделяет его от Lazarus Group и Kimsuky, которые являются элементами Главного разведывательного бюро (RGB).

Группа известна тем, что нацелена на правительства и перебежчиков, используя фишинговые приманки для распространения RokRAT и других бэкдоров с конечной целью тайного сбора разведданных для достижения стратегических интересов Северной Кореи.

В августе 2023 года ScarCruft был связан с атакой на российскую ракетостроительную компанию НПО Машиностроения совместно с Lazarus Group в рамках того, что считалось "крайне желательной миссией стратегического шпионажа", направленной на благо ее противоречивой ракетной программы.

Ранее на этой неделе государственные СМИ Северной Кореи сообщили, что страна провела испытание своей "подводной системы ядерного оружия" в ответ на учения США, Южной Кореи и Японии, охарактеризовав учения как угрозу своей национальной безопасности.

Последняя цепочка атак, наблюдаемая SentinelOne, была нацелена на эксперта по делам Северной Кореи, который выдавал себя за сотрудника Северокорейского исследовательского института, призывая получателя открыть ZIP-архив, содержащий презентационные материалы.

Хотя семь из девяти файлов в архиве являются безопасными, два из них представляют собой вредоносные файлы ярлыков Windows (LNK), отражающие многоступенчатую последовательность заражения, ранее раскрытую Check Point в мае 2023 года для распространения бэкдора RokRAT.

Есть основания полагать, что некоторые из лиц, ставших мишенью примерно 13 декабря 2023 года, также были ранее выделены за месяц до этого, 16 ноября 2023 года.

SentinelOne заявила, что ее расследование также выявило вредоносное ПО – два файла LNK ("inteligence.lnk" и "news.lnk"), а также варианты шелл–кода, поставляющие RokRAT, - которые, как говорят, являются частью процессов планирования и тестирования злоумышленника.

В то время как первый файл быстрого доступа просто открывает законное приложение Notepad, шелл-код, выполняемый через news.lnk, прокладывает путь для развертывания RokRAT, хотя эта процедура заражения еще не применена в дикой природе, что указывает на ее вероятное использование в будущих кампаниях.

Эта разработка является признаком того, что хакерская команда национального государства активно корректирует свой образ действий, вероятно, в попытке обойти обнаружение в ответ на публичное раскрытие своей тактики и приемов.

"ScarCruft по-прежнему привержен получению стратегической разведывательной информации и, возможно, намеревается получить представление о непубличных разведданных о киберугрозах и стратегиях защиты", - заявили исследователи.

"Это позволяет противнику лучше понять, как международное сообщество воспринимает события в Северной Корее, тем самым внося свой вклад в процессы принятия решений Северной Кореей".