Man

Professional

- Messages

- 3,222

- Reaction score

- 1,201

- Points

- 113

Северокорейские кардеры атакуют платежные коммутаторы на базе Linux с помощью нового вредоносного ПО FASTCash, позволяющего обналичивать деньги в банкоматах. Защитите свою финансовую инфраструктуру и от этих сложных атак с помощью экспертных решений по кибербезопасности.

Новая версия вредоносного ПО FASTCash, ранее известное как нацеленное на системы Windows и AIX, теперь нацелена на платежные коммутаторы на базе Linux.

FASTCash, впервые задокументированный Агентством по безопасности и надзору США (CISA) в 2018 году, был связан с серией схем обналичивания денег через банкоматы, нацеленных на банки в Африке и Азии, по крайней мере с 2016 года. Он был разработан печально известной поддерживаемой государством северокорейской хакерской группой, известной как Lazarus (также известной как Hidden Cobra).

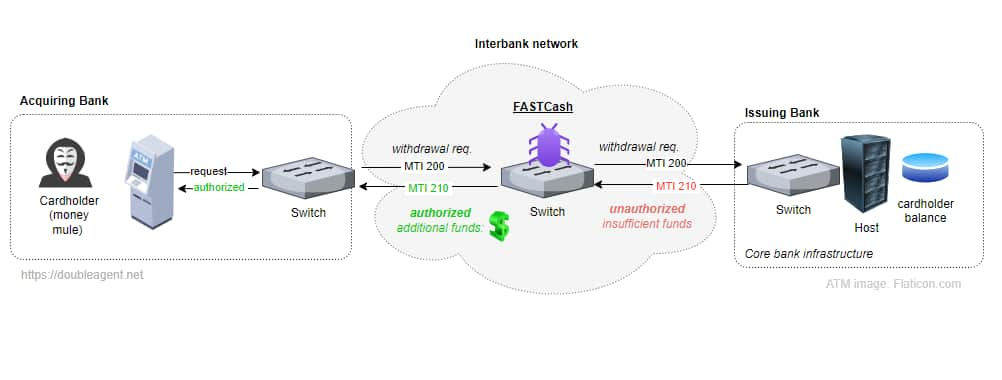

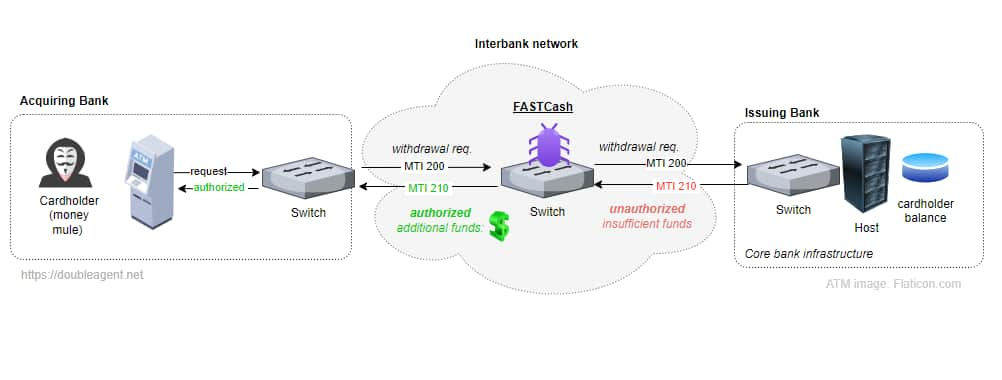

Вредоносная программа действует, компрометируя серверы-коммутаторы платежей, которые являются важнейшими компонентами банковской инфраструктуры, отвечающими за обработку транзакций по картам. Эти системы обрабатывают поток данных транзакций между эквайерами (банками, которые позволяют торговцам принимать платежи), эмитентами (банками, которые предоставляют карты) и сетями карт, такими как Visa и Mastercard. Нацеливаясь на эти серверы-коммутаторы платежей, вредоносная программа нарушает весь процесс транзакций, делая финансовые учреждения уязвимыми для мошенничества.

FASTCash для Linux использует Ubuntu Linux 22.04 (Focal Fossa), язык программирования C++, шифрование AES-128 CBC и жестко запрограммированный ключ для защиты файла конфигурации.

Исследователь, использующий псевдоним HaxRob, обнаружил два новых образца коммутаторов FASTCash для Linux в июне 2023 года, один из которых был скомпилирован для Ubuntu Linux 20.04 и, вероятно, разработан после 21 апреля 2022 года, а другой, вероятно, не использовался. По состоянию на воскресенье только четыре антивирусных движка обнаружили каждый образец.

HaxRob объясняет, что вредоносное ПО присутствует в пользовательском пространстве межбанковского коммутатора. Когда скомпрометированная карта используется для мошеннического перевода, FASTCash манипулирует сообщениями, полученными от эмитентов, заставляя сообщения о транзакциях для отклонений преобразовываться в одобрения.

Вариант FASTCash для Linux замаскирован под общий объектный файл с именем «libMyFc.so». Он специально нацелен на сообщения ISO 8583 — стандартный формат для связи в платежных сетях, перехватывая сообщения об отклоненных транзакциях, обычно вызванные недостатком средств, для заранее определенного списка счетов держателей карт.

Затем он манипулирует этими сообщениями, авторизуя их для случайной суммы снятия в турецких лирах в диапазоне от 12 000 до 30 000 лир (от 350 до 875 долларов США). Этот modus operandi отражает вариант Windows FASTCash, выявленный Агентством по кибербезопасности и безопасности инфраструктуры (CISA) в сентябре 2020 года.

Для целевых транзакций вредоносная программа изменяет сообщение ответа на запрос авторизации следующим образом:

Поток атаки (Скриншот предоставлен: Doubleagent.net)

Это расширение подчеркивает растущую изощренность и настойчивость северокорейских кибератак, направленных на финансовые учреждения, а также необходимость усиления мер безопасности в системах платежных коммутаторов.

Чтобы оставаться защищенными, организациям следует внедрять надежные возможности обнаружения, регулярно обновлять программное обеспечение, настраивать элементы управления безопасностью, устанавливать исправления и обновления систем, внедрять надежную сетевую безопасность, проводить регулярные аудиты и обучать персонал рискам фишинга и социальной инженерии.

Источник

Новая версия вредоносного ПО FASTCash, ранее известное как нацеленное на системы Windows и AIX, теперь нацелена на платежные коммутаторы на базе Linux.

FASTCash, впервые задокументированный Агентством по безопасности и надзору США (CISA) в 2018 году, был связан с серией схем обналичивания денег через банкоматы, нацеленных на банки в Африке и Азии, по крайней мере с 2016 года. Он был разработан печально известной поддерживаемой государством северокорейской хакерской группой, известной как Lazarus (также известной как Hidden Cobra).

Вредоносная программа действует, компрометируя серверы-коммутаторы платежей, которые являются важнейшими компонентами банковской инфраструктуры, отвечающими за обработку транзакций по картам. Эти системы обрабатывают поток данных транзакций между эквайерами (банками, которые позволяют торговцам принимать платежи), эмитентами (банками, которые предоставляют карты) и сетями карт, такими как Visa и Mastercard. Нацеливаясь на эти серверы-коммутаторы платежей, вредоносная программа нарушает весь процесс транзакций, делая финансовые учреждения уязвимыми для мошенничества.

FASTCash для Linux использует Ubuntu Linux 22.04 (Focal Fossa), язык программирования C++, шифрование AES-128 CBC и жестко запрограммированный ключ для защиты файла конфигурации.

Исследователь, использующий псевдоним HaxRob, обнаружил два новых образца коммутаторов FASTCash для Linux в июне 2023 года, один из которых был скомпилирован для Ubuntu Linux 20.04 и, вероятно, разработан после 21 апреля 2022 года, а другой, вероятно, не использовался. По состоянию на воскресенье только четыре антивирусных движка обнаружили каждый образец.

HaxRob объясняет, что вредоносное ПО присутствует в пользовательском пространстве межбанковского коммутатора. Когда скомпрометированная карта используется для мошеннического перевода, FASTCash манипулирует сообщениями, полученными от эмитентов, заставляя сообщения о транзакциях для отклонений преобразовываться в одобрения.

Вариант FASTCash для Linux замаскирован под общий объектный файл с именем «libMyFc.so». Он специально нацелен на сообщения ISO 8583 — стандартный формат для связи в платежных сетях, перехватывая сообщения об отклоненных транзакциях, обычно вызванные недостатком средств, для заранее определенного списка счетов держателей карт.

Затем он манипулирует этими сообщениями, авторизуя их для случайной суммы снятия в турецких лирах в диапазоне от 12 000 до 30 000 лир (от 350 до 875 долларов США). Этот modus operandi отражает вариант Windows FASTCash, выявленный Агентством по кибербезопасности и безопасности инфраструктуры (CISA) в сентябре 2020 года.

Для целевых транзакций вредоносная программа изменяет сообщение ответа на запрос авторизации следующим образом:

- Удаление определенных элементов данных во избежание обнаружения.

- Перезапись кода обработки для обозначения одобрения.

- Добавление случайной суммы турецких лир к сумме транзакции.

Поток атаки (Скриншот предоставлен: Doubleagent.net)

Это расширение подчеркивает растущую изощренность и настойчивость северокорейских кибератак, направленных на финансовые учреждения, а также необходимость усиления мер безопасности в системах платежных коммутаторов.

Чтобы оставаться защищенными, организациям следует внедрять надежные возможности обнаружения, регулярно обновлять программное обеспечение, настраивать элементы управления безопасностью, устанавливать исправления и обновления систем, внедрять надежную сетевую безопасность, проводить регулярные аудиты и обучать персонал рискам фишинга и социальной инженерии.

Источник