Lord777

Professional

- Messages

- 2,579

- Reaction score

- 1,471

- Points

- 113

Исследователи кибербезопасности пролили свет на новый dropper как услугу (DaaS) для Android под названием SecuriDropper, который обходит новые ограничения безопасности, введенные Google, и доставляет вредоносное ПО.

Вредоносное ПО Dropper на Android предназначено для использования в качестве канала для установки полезной нагрузки на скомпрометированное устройство, что делает его прибыльной бизнес-моделью для субъектов угроз, которые могут рекламировать свои возможности другим преступным группам.

Более того, это также позволяет злоумышленникам отделять разработку и выполнение атаки от установки вредоносного ПО.

"Дропперы и стоящие за ними субъекты находятся в состоянии постоянной эволюции, поскольку они стремятся перехитрить развивающиеся меры безопасности", - говорится в отчете голландской фирмы по кибербезопасности ThreatFabric, опубликованном в Hacker News.

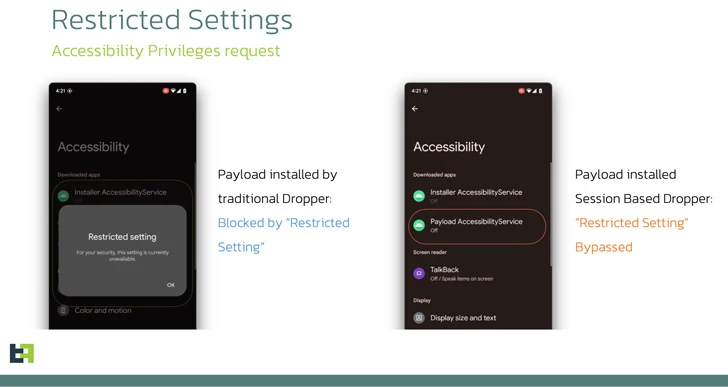

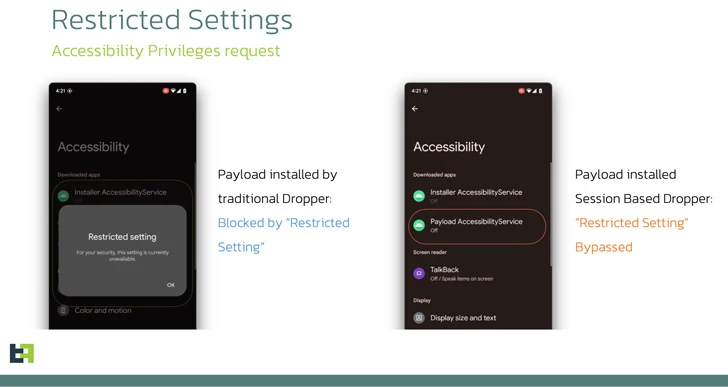

Одной из таких мер безопасности, введенных Google в Android 13, является так называемые ограниченные настройки, которые не позволяют загруженным на стороне приложениям получать права доступа и прослушивания уведомлений, которыми часто злоупотребляют банковские трояны.

SecuriDropper стремится обойти это ограждение незамеченным, при этом dropper часто маскируется под кажущееся безобидным приложение. Ниже приведены некоторые из образцов, наблюдаемых в дикой природе -

"В отличие от своих предшественников, это семейство использует другой Android API для установки новой полезной нагрузки, имитируя процесс, используемый marketplaces для установки новых приложений".

В частности, это влечет за собой запрос разрешений на чтение и запись данных во внешнее хранилище (READ_EXTERNAL_STORAGE и WRITE_EXTERNAL_STORAGE), а также на установку и удаление пакетов (REQUEST_INSTALL_PACKAGES и DELETE_PACKAGES).

На втором этапе установка вредоносной полезной нагрузки облегчается путем призыва жертв нажать на кнопку "Переустановить" в приложении, чтобы устранить предполагаемую ошибку установки.

ThreatFabric заявила, что обнаружила банковские трояны Android, такие как SpyNote и ERMAC, распространяемые через SecuriDropper на мошеннических веб-сайтах и сторонних платформах, таких как Discord.

Другой сервис dropper, который также был замечен предлагающим аналогичный обход ограниченных настроек, - это Zombinder, инструмент привязки APK, который, как подозревалось, был закрыт ранее в этом году. В настоящее время неясно, есть ли какая-либо связь между этими двумя инструментами.

"Поскольку Android продолжает повышать планку с каждой итерацией, киберпреступники тоже адаптируются и внедряют инновации", - заявили в компании. "Платформы Dropper как услуга (DaaS) превратились в мощные инструменты, позволяющие злоумышленникам проникать на устройства для распространения шпионских программ и банковских троянов".

Ограниченные настройки добавляют дополнительный уровень защиты в дополнение к подтверждению пользователя, которое требуется приложениям для доступа к настройкам / разрешениям Android. В качестве основной защиты пользователи Android всегда контролируют, какие разрешения они предоставляют приложению. Пользователи также защищены с помощью Google Play Protect, которая может предупреждать пользователей или блокировать приложения, которые, как известно, демонстрируют вредоносное поведение на устройствах Android с помощью сервисов Google Play. Мы постоянно пересматриваем методы атак и совершенствуем защиту Android от вредоносных программ, чтобы обеспечить безопасность пользователей.

Вредоносное ПО Dropper на Android предназначено для использования в качестве канала для установки полезной нагрузки на скомпрометированное устройство, что делает его прибыльной бизнес-моделью для субъектов угроз, которые могут рекламировать свои возможности другим преступным группам.

Более того, это также позволяет злоумышленникам отделять разработку и выполнение атаки от установки вредоносного ПО.

"Дропперы и стоящие за ними субъекты находятся в состоянии постоянной эволюции, поскольку они стремятся перехитрить развивающиеся меры безопасности", - говорится в отчете голландской фирмы по кибербезопасности ThreatFabric, опубликованном в Hacker News.

Одной из таких мер безопасности, введенных Google в Android 13, является так называемые ограниченные настройки, которые не позволяют загруженным на стороне приложениям получать права доступа и прослушивания уведомлений, которыми часто злоупотребляют банковские трояны.

SecuriDropper стремится обойти это ограждение незамеченным, при этом dropper часто маскируется под кажущееся безобидным приложение. Ниже приведены некоторые из образцов, наблюдаемых в дикой природе -

- com.appd.instll.загрузить (Google)

- com.appd.instll.загрузить (Google Chrome)

"В отличие от своих предшественников, это семейство использует другой Android API для установки новой полезной нагрузки, имитируя процесс, используемый marketplaces для установки новых приложений".

В частности, это влечет за собой запрос разрешений на чтение и запись данных во внешнее хранилище (READ_EXTERNAL_STORAGE и WRITE_EXTERNAL_STORAGE), а также на установку и удаление пакетов (REQUEST_INSTALL_PACKAGES и DELETE_PACKAGES).

На втором этапе установка вредоносной полезной нагрузки облегчается путем призыва жертв нажать на кнопку "Переустановить" в приложении, чтобы устранить предполагаемую ошибку установки.

ThreatFabric заявила, что обнаружила банковские трояны Android, такие как SpyNote и ERMAC, распространяемые через SecuriDropper на мошеннических веб-сайтах и сторонних платформах, таких как Discord.

Другой сервис dropper, который также был замечен предлагающим аналогичный обход ограниченных настроек, - это Zombinder, инструмент привязки APK, который, как подозревалось, был закрыт ранее в этом году. В настоящее время неясно, есть ли какая-либо связь между этими двумя инструментами.

"Поскольку Android продолжает повышать планку с каждой итерацией, киберпреступники тоже адаптируются и внедряют инновации", - заявили в компании. "Платформы Dropper как услуга (DaaS) превратились в мощные инструменты, позволяющие злоумышленникам проникать на устройства для распространения шпионских программ и банковских троянов".

Обновление

Когда представитель Google обратился за комментарием к последним выводам, он поделился приведенным ниже заявлением с The Hacker News -Ограниченные настройки добавляют дополнительный уровень защиты в дополнение к подтверждению пользователя, которое требуется приложениям для доступа к настройкам / разрешениям Android. В качестве основной защиты пользователи Android всегда контролируют, какие разрешения они предоставляют приложению. Пользователи также защищены с помощью Google Play Protect, которая может предупреждать пользователей или блокировать приложения, которые, как известно, демонстрируют вредоносное поведение на устройствах Android с помощью сервисов Google Play. Мы постоянно пересматриваем методы атак и совершенствуем защиту Android от вредоносных программ, чтобы обеспечить безопасность пользователей.