Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Продолжающаяся кампания, нацеленная на министерства иностранных дел стран, входящих в НАТО, указывает на причастность к угрозе со стороны России.

Фишинговые атаки включают PDF-документы с дипломатическими приманками, некоторые из которых выдаются за поступающие из Германии, для доставки варианта вредоносного ПО под названием Duke, которое приписывается APT29 (он же BlueBravo, Замаскированная Медведица, уютный медведь, Железный цикута, Midnight Blizzard и The Dukes).

"Злоумышленник использовал Zulip – приложение для чата с открытым исходным кодом - для командования и контроля, чтобы уклоняться и скрывать свои действия за законным веб–трафиком", - <a>заявила</a> в анализе на прошлой неделе голландская компания по кибербезопасности EclecticIQ.

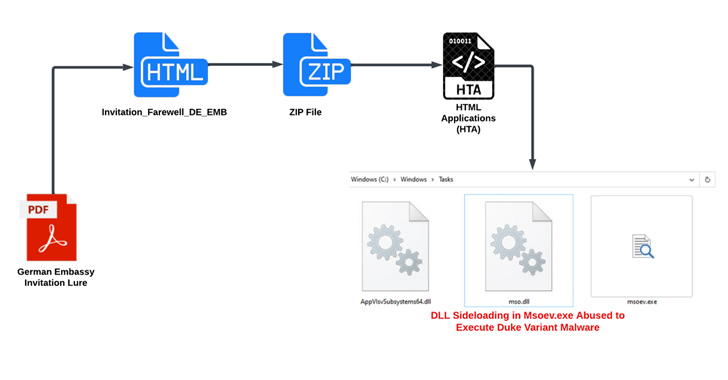

Последовательность заражения следующая: в PDF-вложение под названием "Прощание с послом Германии" встроен JavaScript-код, который запускает многоступенчатый процесс, позволяющий оставить постоянный бэкдор в скомпрометированных сетях.

Lab52 ранее сообщала об использовании APT29 тем приглашений, которые <a>задокументировали</a> атаку, выдававшую себя за посольство Норвегии для доставки полезной нагрузки DLL, способной связываться с удаленным сервером для получения дополнительных полезных данных.

Использование домена "bahamas.gov [.]bs" в обоих наборах вторжений еще больше укрепляет эту связь. Результаты также подтверждают предыдущие исследования Центра анализа угроз Anheng, <a>опубликованные</a> в прошлом месяце.

Если потенциальная цель попадется в фишинговую ловушку, открыв PDF-файл, запускается вредоносный HTML-дроппер под названием Invitation_Farewell_DE_EMB для выполнения JavaScript, который удаляет ZIP-архивный файл, который, в свою очередь, упаковывает файл HTML-приложения (HTA), предназначенный для развертывания вредоносного ПО Duke.

Командование и контроль (C2) облегчается использованием API Zulip для отправки сведений о жертве в чат-комнату, контролируемую участником (toyy.zulipchat[.]com), а также для удаленного управления скомпрометированными хостами.

EclecticIQ заявила, что идентифицировала второй PDF-файл, который, вероятно, использовался APT29 для разведки или в целях тестирования.

"Оно не содержало полезной нагрузки, но уведомляло субъекта, если жертва открывала вложение электронной почты, получая уведомление через скомпрометированный домен edenparkweddings[.]com", - сказали исследователи.

Стоит отметить, что злоупотребление Zulip является обычным делом для спонсируемой государством группы, которая имеет послужной список использования широкого спектра законных интернет-сервисов, таких как Google Drive, Microsoft OneDrive, Dropbox, Notion, Firebase и Trello для C2.

Основными целями APT29 являются правительства и правительственные субподрядчики, политические организации, исследовательские фирмы и важнейшие отрасли промышленности в США и Европе. Но интересный поворот событий: был замечен неизвестный злоумышленник, применяющий свою тактику для проникновения в сеть китайскоязычных пользователей с помощью Cobalt Strike.

Разработка происходит после того, как Команда реагирования на компьютерные чрезвычайные ситуации Украины (CERT-UA) предупредила о новой серии фишинговых атак против государственных организаций Украины с использованием инструментария постэксплуатации с открытым исходным кодом на базе Go под названием Merlin. Активность отслеживается под псевдонимом UAC-0154.

Истерзанная войной страна также сталкивалась с постоянными кибератаками со стороны Sandworm, элитного хакерского подразделения, связанного с российской военной разведкой, в первую очередь предназначенного для срыва важнейших операций и сбора разведданных для получения стратегического преимущества.

Согласно недавнему отчету Службы безопасности Украины (СБУ), злоумышленник, как утверждается, безуспешно пытался получить несанкционированный доступ к планшетам Android, которыми владеют украинские военнослужащие, для планирования и выполнения боевых задач.

"Захват устройств на поле боя, их детальный осмотр и использование доступного доступа и программного обеспечения стали основным вектором для первоначального доступа и распространения вредоносного ПО", - заявили в агентстве безопасности.

Некоторые из разновидностей вредоносных программ включают NETD для обеспечения сохраняемости, DROPBEAR для установления удаленного доступа, STL для сбора данных из спутниковой системы Starlink, DEBLIND для удаления данных и Mirai ботнета. В атаках также используется скрытый сервис TOR для доступа к устройству в локальной сети через Интернет.