Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Русскоязычные хакеры, стоящие за вредоносным ПО Zebrocy, изменили свою технику доставки вредоносного ПО известным жертвам и начали упаковывать угрозы в виртуальные жесткие диски (VHD), чтобы избежать обнаружения.

Этот метод был замечен в недавних целевых фишинговых кампаниях группы угроз APT28 (Fancy Bear, Sofacy, Strontium, Sednit) для заражения целевых систем с помощью варианта набора инструментов Zebrocy.

Новые варианты Zebrocy обладают низким уровнем обнаружения

Zebrocy поддерживает множество языков программирования (AutoIT, C ++, C #, Delphi, Go, VB.NET). Для недавних кампаний злоумышленник выбрал версию на основе Golang вместо более распространенной версии Delphi.

Windows 10 изначально поддерживает файлы VHD и может монтировать их как внешние диски, чтобы пользователи могли просматривать файлы внутри. В прошлом году исследователи безопасности обнаружили, что антивирусные движки не проверяют содержимое VHD, пока не смонтированы образы дисков.

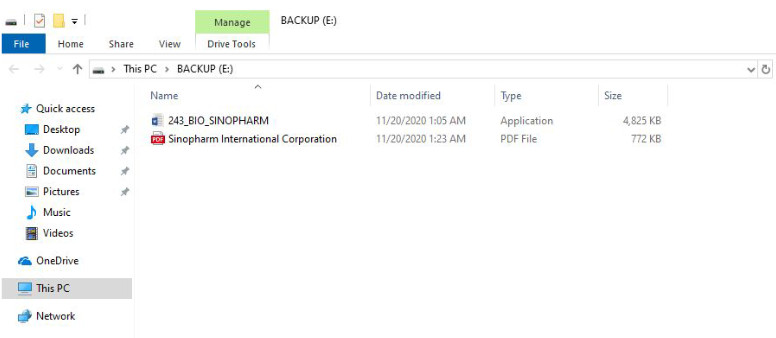

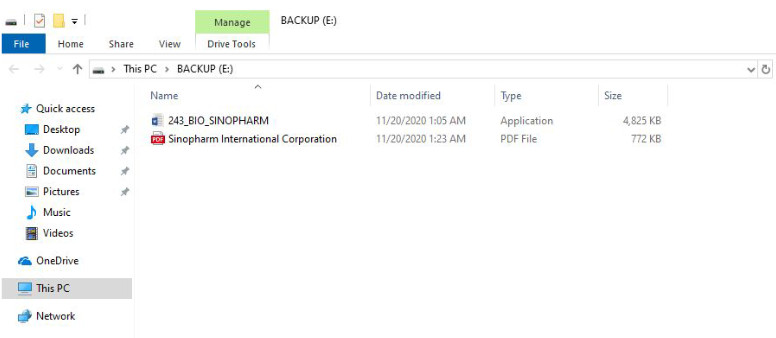

В конце ноября исследователи Intezer обнаружили VHD, загруженный на платформу сканирования Virus Total из Азербайджана. Внутри изображения находились PDF-файл и исполняемый файл, представляющий собой документ Microsoft Word, который является вредоносной программой Zebrocy.

PDF-файл представляет собой презентацию о Sinopharm International Corporation, китайской фармацевтической компании, которая в настоящее время проходит третий этап испытаний вакцины против COVID-19.

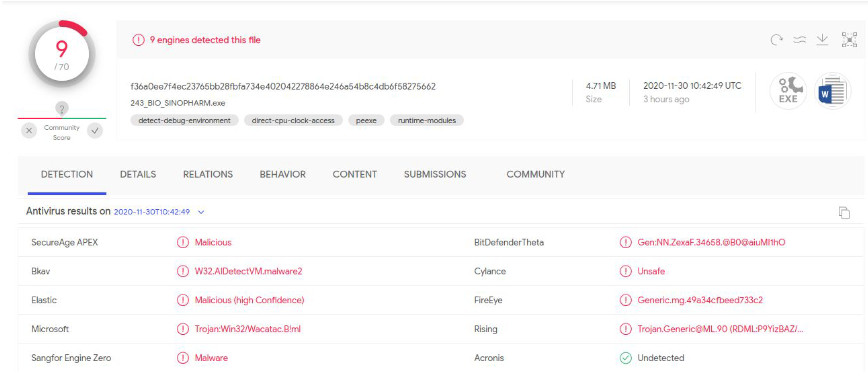

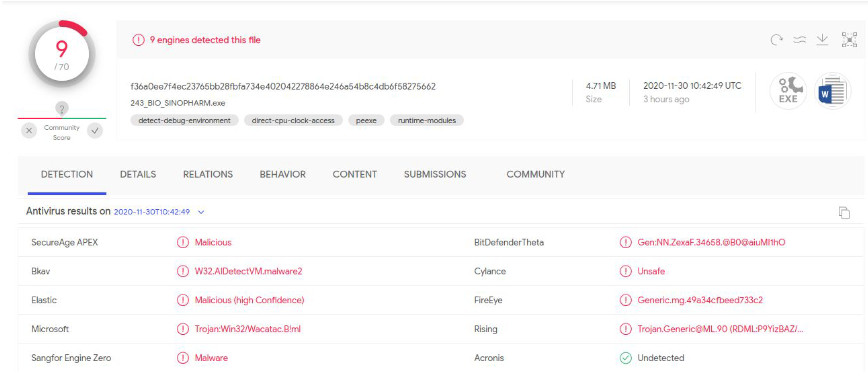

Вариант Zebrocy в файле VHD - новый вариант, который мало обнаруживается в Virus Total. На 30 ноября вредоносное ПО обнаружили только девять из 70 машин.

Однако анализ Intezer показал, что новый Zebrocy генетически похож на вариант Delphi, который год назад использовался в кампании против целей в Азербайджане.

Файлы VHD, используемые в других кампаниях

Основываясь на подсказках на вредоносном VHD, исследователи обнаружили, что злоумышленник проводил аналогичные кампании как минимум с октября.

Другие образы дисков, использованные в качестве фишинговых приманок, были загружены на Virus Total: один из них 12 ноября из Казахстана, а другой с отметкой времени создания 21 октября.

Оба последних изображения VHD включают образец Zebrocy, олицетворяющий документ Microsoft Word и файл PDF, и у них одинаковый идентификатор диска.

Однако самая старая из них поставляла версию вредоносного ПО на основе Delphi и использовала приманку в формате PDF, написанную на русском языке.

Zebrocy используется годами и представляет собой набор загрузчиков, дропперов и бэкдоров. Вариант, основанный на Голанге, был обнаружен в прошлом году и периодически использовался хакерами.

Использование образов VHD-дисков кажется новой страницей в книге доставки вредоносных программ группы угроз, стоящей за Zebrocy. Этот метод ранее использовался в фишинговых операциях группы Cobalt по распространению загрузчика CobInt в конце декабря 2019 года.

В своем отчете, опубликованном сегодня, Intezer предоставляет индикаторы компрометации для сервера управления и контроля, файлов VHD и образцов вредоносного ПО Zebrocy, использованных в недавних фишинговых кампаниях.

Этот метод был замечен в недавних целевых фишинговых кампаниях группы угроз APT28 (Fancy Bear, Sofacy, Strontium, Sednit) для заражения целевых систем с помощью варианта набора инструментов Zebrocy.

Новые варианты Zebrocy обладают низким уровнем обнаружения

Zebrocy поддерживает множество языков программирования (AutoIT, C ++, C #, Delphi, Go, VB.NET). Для недавних кампаний злоумышленник выбрал версию на основе Golang вместо более распространенной версии Delphi.

Windows 10 изначально поддерживает файлы VHD и может монтировать их как внешние диски, чтобы пользователи могли просматривать файлы внутри. В прошлом году исследователи безопасности обнаружили, что антивирусные движки не проверяют содержимое VHD, пока не смонтированы образы дисков.

В конце ноября исследователи Intezer обнаружили VHD, загруженный на платформу сканирования Virus Total из Азербайджана. Внутри изображения находились PDF-файл и исполняемый файл, представляющий собой документ Microsoft Word, который является вредоносной программой Zebrocy.

PDF-файл представляет собой презентацию о Sinopharm International Corporation, китайской фармацевтической компании, которая в настоящее время проходит третий этап испытаний вакцины против COVID-19.

Вариант Zebrocy в файле VHD - новый вариант, который мало обнаруживается в Virus Total. На 30 ноября вредоносное ПО обнаружили только девять из 70 машин.

Однако анализ Intezer показал, что новый Zebrocy генетически похож на вариант Delphi, который год назад использовался в кампании против целей в Азербайджане.

Файлы VHD, используемые в других кампаниях

Основываясь на подсказках на вредоносном VHD, исследователи обнаружили, что злоумышленник проводил аналогичные кампании как минимум с октября.

Другие образы дисков, использованные в качестве фишинговых приманок, были загружены на Virus Total: один из них 12 ноября из Казахстана, а другой с отметкой времени создания 21 октября.

Оба последних изображения VHD включают образец Zebrocy, олицетворяющий документ Microsoft Word и файл PDF, и у них одинаковый идентификатор диска.

Однако самая старая из них поставляла версию вредоносного ПО на основе Delphi и использовала приманку в формате PDF, написанную на русском языке.

Zebrocy используется годами и представляет собой набор загрузчиков, дропперов и бэкдоров. Вариант, основанный на Голанге, был обнаружен в прошлом году и периодически использовался хакерами.

Использование образов VHD-дисков кажется новой страницей в книге доставки вредоносных программ группы угроз, стоящей за Zebrocy. Этот метод ранее использовался в фишинговых операциях группы Cobalt по распространению загрузчика CobInt в конце декабря 2019 года.

В своем отчете, опубликованном сегодня, Intezer предоставляет индикаторы компрометации для сервера управления и контроля, файлов VHD и образцов вредоносного ПО Zebrocy, использованных в недавних фишинговых кампаниях.