CarderPlanet

Professional

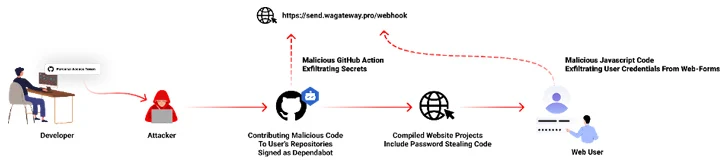

Была замечена новая вредоносная кампания по захвату учетных записей GitHub и использованию вредоносного кода, замаскированного под вклады Dependabot, с целью кражи паролей у разработчиков.

"Вредоносный код извлекает определенные секреты проекта GitHub на вредоносный сервер C2 и изменяет любые существующие файлы javascript в атакованном проекте с помощью вредоносного кода для кражи паролей веб-формы, который воздействует на любого конечного пользователя, отправляющего свой пароль в веб-форме", - сказал Checkmarx в техническом отчете.

Вредоносная программа также предназначена для передачи секретов и переменных GitHub на удаленный сервер посредством действия GitHub.

Фирма по обеспечению безопасности цепочки поставок программного обеспечения заявила, что наблюдала нетипичные коммиты в сотнях публичных и частных репозиториев GitHub в период с 8 по 11 июля 2023 года.

Выяснилось, что у жертв были украдены их токены личного доступа GitHub, которые злоумышленники использовали для передачи вредоносного кода в репозитории пользователей, выдавая себя за Dependabot.

Dependabot предназначен для оповещения пользователей об уязвимостях безопасности в зависимостях проекта путем автоматической генерации запросов на извлечение для поддержания их в актуальном состоянии.

"Злоумышленники получили доступ к учетным записям, используя скомпрометированные PATs (токен личного доступа) - скорее всего, они были незаметно выведены из среды разработки жертвы", - заявили в компании. Большинство скомпрометированных пользователей находятся в Индонезии.

Однако точный метод, с помощью которого могла произойти эта кража, в настоящее время неясен, хотя есть подозрение, что в ней мог быть задействован вредоносный пакет, непреднамеренно установленный разработчиками.

Разработка подчеркивает продолжающиеся попытки некоторых участников угрозы отравить экосистемы с открытым исходным кодом и способствовать компрометации цепочки поставок.

Об этом свидетельствует новая кампания по удалению данных, нацеленная как на npm, так и на PyPI, которая использует целых 39 поддельных пакетов для сбора конфиденциальной информации о компьютере и передачи деталей на удаленный сервер.

Модули, опубликованные в течение нескольких дней в период с 12 по 24 сентября 2023 года, демонстрируют постепенное увеличение сложности, объема и методов запутывания, сказал Филум.

Израильская компания также отслеживает то, что она охарактеризовала как крупную кампанию typosquat, нацеленную на npm, в которой 125 пакетов, маскирующихся под angular и react, используются для отправки машинной информации на удаленный канал Discord.

Однако это действие, по-видимому, является частью "исследовательского проекта", автор которого утверждает, что это делается для того, "чтобы выяснить, влияет ли какой-либо из программ по вознаграждению за ошибки, в которых я участвую, на один из пакетов, чтобы я мог первым уведомить их и защитить их инфраструктуру".

"Это нарушает Политику приемлемого использования npm, и такого рода кампании создают нагрузку на лиц, которым поручено поддерживать чистоту этих экосистем", - предупредил Филум.