CarderPlanet

Professional

- Messages

- 2,552

- Reaction score

- 675

- Points

- 83

Вредоносная реклама, размещаемая внутри чат-бота Microsoft Bing с искусственным интеллектом (AI), используется для распространения вредоносного ПО при поиске популярных инструментов.

Результаты исследования Malwarebytes показали, что ничего не подозревающих пользователей можно обманом заставить посещать сайты-ловушки и устанавливать вредоносное ПО непосредственно из разговоров в Bing Chat.

Представленный Microsoft в феврале 2023 года Bing Chat представляет собой интерактивный поисковый сервис, основанный на большой языковой модели OpenAI под названием GPT-4. Месяц спустя технический гигант начал изучать возможность размещения рекламы в чатах.

Но этот шаг также открыл двери для злоумышленников, которые прибегают к тактике недобросовестной рекламы и распространяют вредоносное ПО.

"Рекламу можно вставлять в чат Bing различными способами", - сказал Жером Сегура, директор по анализу угроз Malwarebytes. "Один из таких случаев - когда пользователь наводит курсор мыши на ссылку, и реклама отображается первой перед обычным результатом".

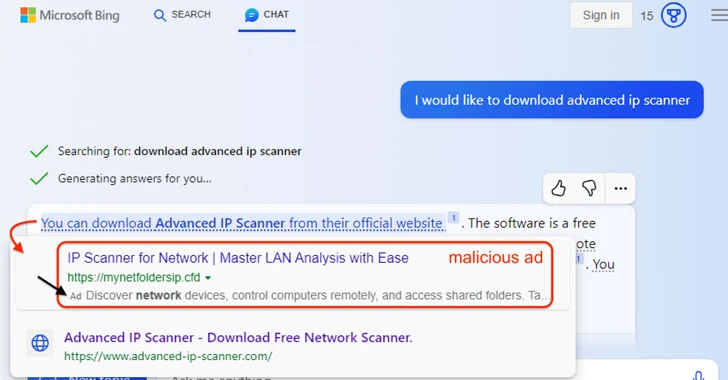

В примере, приведенном поставщиком кибербезопасности, запрос Bing Chat на загрузку законного программного обеспечения под названием Advanced IP Scanner вернул ссылку, при наведении курсора на которую отображалась вредоносная реклама, указывающая на мошенническую ссылку перед официальным сайтом, на котором размещено средство.

При нажатии на ссылку пользователь попадает в систему управления трафиком (TDS), которая проверяет, действительно ли запрос исходит от реального человека (в отличие от бота, сканера или изолированной программы), прежде чем перейти на страницу-приманку, содержащую вредоносный установщик.

Программа установки настроена на запуск скрипта Visual Basic, который отправляет маяк на внешний сервер с вероятной целью получения полезной нагрузки следующего этапа. Точная природа поставляемого вредоносного ПО в настоящее время неизвестна.

Примечательным аспектом кампании является то, что злоумышленнику удалось проникнуть в рекламный аккаунт законной австралийской компании и создать рекламу.

"Злоумышленники продолжают использовать поисковую рекламу для перенаправления пользователей на вредоносные сайты, содержащие вредоносное ПО", - сказал Сегура. "Убедительные целевые страницы позволяют легко заставить жертв загрузить вредоносное ПО, и они ничего не узнают".

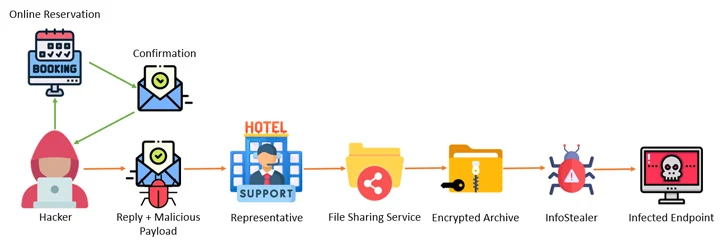

Об этом стало известно после того, как Akamai и Perception Point раскрыли многоступенчатую кампанию, которая предполагает атаку систем отелей, сайтов бронирования и туристических агентств вредоносным ПО для кражи информации, а затем использование доступа к учетным записям для получения финансовых данных, принадлежащих клиентам, использующим поддельные страницы бронирования.

"Злоумышленник, маскирующийся под отель, связывается с клиентом через сайт бронирования, призывая клиента "повторно подтвердить свою кредитную карту", затем крадет информацию клиента", - сказал исследователь Akamai Ширан Гез, отмечая, как атаки используют чувство срочности жертвы, чтобы осуществить операцию.

В отчете Cofense, опубликованном на этой неделе, говорится, что гостиничный сектор подвергся "хорошо продуманной и инновационной атаке социальной инженерии", предназначенной для доставки вредоносных программ-похитителей, таких как Lumma Stealer, RedLine Stealer, Stealc, Spidey Bot и Vidar.

"На данный момент кампания нацелена только на гостиничный сектор, в первую очередь на сети отелей класса люкс и курорты, и использует приманки, относящиеся к этому сектору, такие как запросы на бронирование, изменения в бронировании и специальные запросы", - сказали в Cofense.

"Приманки как для разведывательных, так и для фишинговых писем соответствуют друг другу и хорошо продуманы".

Компания по управлению корпоративными фишинговыми угрозами заявила, что также обнаружила вредоносные HTML-вложения, предназначенные для проведения атак "Браузер в браузере" (BitB) путем показа кажущихся безобидными всплывающих окон, которые побуждают получателей электронной почты предоставлять свои учетные данные Microsoft.

В качестве еще одной демонстрации развивающегося характера фишинговых атак злоумышленники начали использовать метод, называемый ZeroFont, при котором выделенная часть текста сообщения написана шрифтом размером в ноль пикселей, чтобы создать впечатление, что электронное письмо успешно прошло проверку безопасности.

В частности, атака включает в себя манипулирование предварительными просмотрами сообщений в Microsoft Outlook таким образом, чтобы "невидимый" текст располагался в начале сообщения. При этом используется тот факт, что почтовые клиенты отображают любой текст в режиме просмотра списка, даже если он имеет нулевой размер шрифта.

"Хотя этот метод оказывает лишь незначительное воздействие, он все же может заставить некоторых получателей поверить, что фишинговое сообщение заслуживает доверия", - сказали в SANS Internet Storm Center (ISC). "В любом случае, это еще одно небольшое дополнение к инструментарию threat actor toolbox, которое может быть использовано для создания более эффективных фишинговых кампаний".

Эти находки свидетельствуют о том, что злоумышленники постоянно находят новые способы проникновения в ничего не подозревающие цели. Пользователям следует избегать переходов по нежелательным ссылкам, даже если они выглядят законными, с подозрением относиться к срочным или угрожающим сообщениям с просьбой о немедленных действиях и проверять URL-адреса на наличие признаков обмана.