Teacher

Professional

- Messages

- 2,669

- Reaction score

- 829

- Points

- 113

Службы кибербезопасности и разведки США предупредили об атаках программы-вымогателя Phobos, нацеленных на правительство и объекты критической инфраструктуры, описывая различные тактики и методы, применяемые злоумышленниками для развертывания вредоносного ПО для шифрования файлов.

"Структурированные по модели "вымогательство как услуга" (RaaS), участники программы-вымогателя Phobos нацелились на организации, включая муниципальные органы власти и округа, службы экстренной помощи, образование, здравоохранение и критически важную инфраструктуру, чтобы успешно получить выкуп в несколько миллионов долларов США", - сказали в правительстве.

Рекомендации исходят от Агентства кибербезопасности и инфраструктурной безопасности США (CISA), Федерального бюро расследований (ФБР) и Межгосударственного центра обмена информацией и анализа (MS-ISAC).

Активна с мая 2019 года, на сегодняшний день выявлено несколько вариантов программы-вымогателя Phobos, а именно Eking, Eight, Elbie, Devos, Faust и Backmydata. В конце прошлого года Cisco Talos обнаружила, что злоумышленники, стоящие за программой-вымогателем 8Base, используют версию программы-вымогателя Phobos для проведения своих финансово мотивированных атак.

Есть основания полагать, что Phobos, вероятно, находится под непосредственным управлением центрального органа, который контролирует закрытый ключ дешифрования программы-вымогателя.

Цепочки атак, включающие штамм программ-вымогателей, обычно используют фишинг в качестве начального средства доступа для передачи скрытых полезных данных, таких как SmokeLoader. В качестве альтернативы уязвимые сети могут быть взломаны путем поиска незащищенных служб RDP и их использования с помощью атаки методом перебора.

За успешным цифровым взломом следует, когда субъекты угрозы отказываются от дополнительных инструментов удаленного доступа, используют преимущества методов внедрения процессов для выполнения вредоносного кода и уклонения от обнаружения, а также вносят изменения в реестр Windows для поддержания устойчивости в скомпрометированных средах.

"Кроме того, было замечено, что участники Phobos используют встроенные функции Windows API для кражи токенов, обхода контроля доступа и создания новых процессов для повышения привилегий путем использования процесса SeDebugPrivilege", - заявили агентства. "Участники Phobos пытаются пройти аутентификацию, используя кэшированные хэши паролей на компьютерах жертв, пока не получат доступ администратора домена".

Известно также, что группа электронных преступников использует инструменты с открытым исходным кодом, такие как Bloodhound и Sharphound, для перечисления Active Directory. Эксфильтрация файлов выполняется через WinSCP и Mega.io, после чего теневые копии тома удаляются в попытке затруднить восстановление.

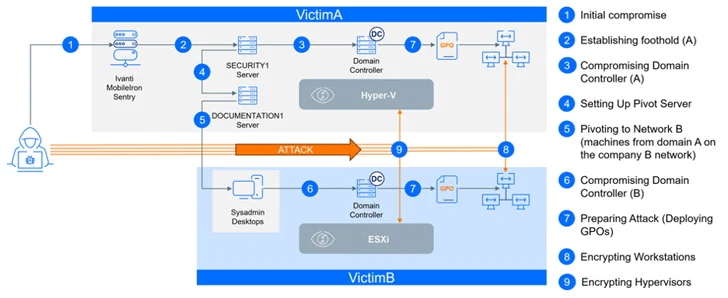

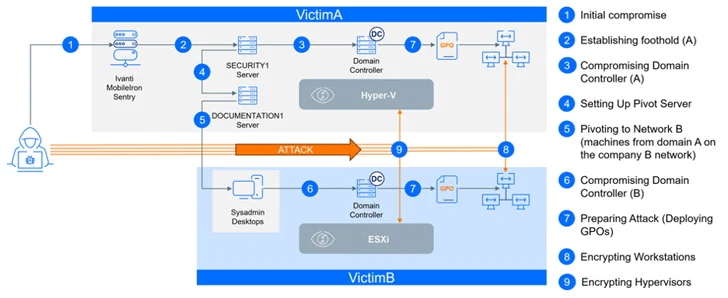

Раскрытие происходит после того, как Bitdefender подробно описала тщательно скоординированную атаку программы-вымогателя, затронувшую две отдельные компании одновременно. Атака, описанная как синхронизированная и многогранная, была приписана злоумышленнику-вымогателю по имени CACTUS.

"CACTUS продолжала проникать в сеть одной организации, внедряя различные типы инструментов удаленного доступа и туннелей на разных серверах", - сказал Мартин Цугек, директор по техническим решениям Bitdefender, в отчете, опубликованном на прошлой неделе.

"Когда они обнаружили возможность перейти в другую компанию, они на мгновение приостановили свою работу, чтобы проникнуть в другую сеть. Обе компании являются частью одной группы, но действуют независимо, поддерживая отдельные сети и домены без каких-либо установленных доверительных отношений."

Атака также примечательна тем, что была нацелена на инфраструктуру виртуализации неназванной компании, что указывает на то, что участники CACTUS расширили свое внимание за пределы хостов Windows, чтобы атаковать хосты Hyper-V и VMware ESXi.

Она также использовала критическую брешь в системе безопасности (CVE-2023-38035, оценка CVSS: 9,8) на сервере Ivanti Sentry, доступном для Интернета, менее чем через 24 часа после его первоначального раскрытия в августе 2023 года, что еще раз подчеркивает оппортунистическое и быстрое использование недавно опубликованных уязвимостей.

Программы-вымогатели по-прежнему являются основным источником доходов для финансово мотивированных участников угроз, при этом первоначальные требования к программ-вымогателей достигли медианы в 600 000 долларов в 2023 году, что на 20% больше, чем в предыдущем году, по данным Arctic Wolf. По состоянию на четвертый квартал 2023 года, средняя сумма выкупа составляет 568 705 долларов на жертву.

Более того, выплата требования о выкупе не означает защиту в будущем. Нет никакой гарантии, что данные и системы жертвы будут безопасно восстановлены и что злоумышленники не будут продавать украденные данные на подпольных форумах или атаковать их снова.

Данные, которыми поделилась компания по кибербезопасности Cybereason, показывают, что "ошеломляющие 78% [организаций] были атакованы снова после выплаты выкупа – 82% из них в течение года", в некоторых случаях одним и тем же субъектом угрозы. Из этих жертв 63% "попросили заплатить больше во второй раз".

"Структурированные по модели "вымогательство как услуга" (RaaS), участники программы-вымогателя Phobos нацелились на организации, включая муниципальные органы власти и округа, службы экстренной помощи, образование, здравоохранение и критически важную инфраструктуру, чтобы успешно получить выкуп в несколько миллионов долларов США", - сказали в правительстве.

Рекомендации исходят от Агентства кибербезопасности и инфраструктурной безопасности США (CISA), Федерального бюро расследований (ФБР) и Межгосударственного центра обмена информацией и анализа (MS-ISAC).

Активна с мая 2019 года, на сегодняшний день выявлено несколько вариантов программы-вымогателя Phobos, а именно Eking, Eight, Elbie, Devos, Faust и Backmydata. В конце прошлого года Cisco Talos обнаружила, что злоумышленники, стоящие за программой-вымогателем 8Base, используют версию программы-вымогателя Phobos для проведения своих финансово мотивированных атак.

Есть основания полагать, что Phobos, вероятно, находится под непосредственным управлением центрального органа, который контролирует закрытый ключ дешифрования программы-вымогателя.

Цепочки атак, включающие штамм программ-вымогателей, обычно используют фишинг в качестве начального средства доступа для передачи скрытых полезных данных, таких как SmokeLoader. В качестве альтернативы уязвимые сети могут быть взломаны путем поиска незащищенных служб RDP и их использования с помощью атаки методом перебора.

За успешным цифровым взломом следует, когда субъекты угрозы отказываются от дополнительных инструментов удаленного доступа, используют преимущества методов внедрения процессов для выполнения вредоносного кода и уклонения от обнаружения, а также вносят изменения в реестр Windows для поддержания устойчивости в скомпрометированных средах.

"Кроме того, было замечено, что участники Phobos используют встроенные функции Windows API для кражи токенов, обхода контроля доступа и создания новых процессов для повышения привилегий путем использования процесса SeDebugPrivilege", - заявили агентства. "Участники Phobos пытаются пройти аутентификацию, используя кэшированные хэши паролей на компьютерах жертв, пока не получат доступ администратора домена".

Известно также, что группа электронных преступников использует инструменты с открытым исходным кодом, такие как Bloodhound и Sharphound, для перечисления Active Directory. Эксфильтрация файлов выполняется через WinSCP и Mega.io, после чего теневые копии тома удаляются в попытке затруднить восстановление.

Раскрытие происходит после того, как Bitdefender подробно описала тщательно скоординированную атаку программы-вымогателя, затронувшую две отдельные компании одновременно. Атака, описанная как синхронизированная и многогранная, была приписана злоумышленнику-вымогателю по имени CACTUS.

"CACTUS продолжала проникать в сеть одной организации, внедряя различные типы инструментов удаленного доступа и туннелей на разных серверах", - сказал Мартин Цугек, директор по техническим решениям Bitdefender, в отчете, опубликованном на прошлой неделе.

"Когда они обнаружили возможность перейти в другую компанию, они на мгновение приостановили свою работу, чтобы проникнуть в другую сеть. Обе компании являются частью одной группы, но действуют независимо, поддерживая отдельные сети и домены без каких-либо установленных доверительных отношений."

Атака также примечательна тем, что была нацелена на инфраструктуру виртуализации неназванной компании, что указывает на то, что участники CACTUS расширили свое внимание за пределы хостов Windows, чтобы атаковать хосты Hyper-V и VMware ESXi.

Она также использовала критическую брешь в системе безопасности (CVE-2023-38035, оценка CVSS: 9,8) на сервере Ivanti Sentry, доступном для Интернета, менее чем через 24 часа после его первоначального раскрытия в августе 2023 года, что еще раз подчеркивает оппортунистическое и быстрое использование недавно опубликованных уязвимостей.

Программы-вымогатели по-прежнему являются основным источником доходов для финансово мотивированных участников угроз, при этом первоначальные требования к программ-вымогателей достигли медианы в 600 000 долларов в 2023 году, что на 20% больше, чем в предыдущем году, по данным Arctic Wolf. По состоянию на четвертый квартал 2023 года, средняя сумма выкупа составляет 568 705 долларов на жертву.

Более того, выплата требования о выкупе не означает защиту в будущем. Нет никакой гарантии, что данные и системы жертвы будут безопасно восстановлены и что злоумышленники не будут продавать украденные данные на подпольных форумах или атаковать их снова.

Данные, которыми поделилась компания по кибербезопасности Cybereason, показывают, что "ошеломляющие 78% [организаций] были атакованы снова после выплаты выкупа – 82% из них в течение года", в некоторых случаях одним и тем же субъектом угрозы. Из этих жертв 63% "попросили заплатить больше во второй раз".