Реальный кардинг преследует вас

В бизнесе вредоносных программ есть три способа вести дела: правильный, неправильный и способ, которым это делают бразильцы. С самого начала, используя

скиммеры в банкоматах, взламывая системы точек продаж или даже модифицируя оборудование процессорных устройств,

Латинская Америка была благодатной почвой для массового сбора кредитных и дебетовых карт.

Бразилия начала переход на карты EMV в 1999 году, и в настоящее время почти все карты, выпущенные в стране, имеют чипы. Внутри этого чипа находится небольшое приложение на базе Java, которым можно легко манипулировать, чтобы создать карту «золотого билета», которая будет действительна в большинстве (если не во всех) системах торговых точек. Эти знания позволили преступникам обновить свою деятельность, позволив им создавать свои собственные карточки с использованием этой новой технологии и удерживая их «в бизнесе».

Войдите в мир бразильских разработок вредоносного ПО, включив в него все уловки из книги и добавив специально разработанное вредоносное ПО, которое может легко собирать данные с карт, защищенных чипом и PIN-кодом; при этом предлагая красиво оформленный интерфейс для администрирования незаконно полученной информации, проверки номеров и предложения своим «клиентам» простого в использовании пакета для записи их клонированных карт.

«Seu cartão vou clonar»: не только преступление, но и образ жизни

Согласно исследованию

"Глобальное мошенничество с потребительскими картами 2016 года": откуда происходит мошенничество с картами», «на данный момент следует исходить из предположения, что почти все учетные данные пользователей и / или информация о картах были скомпрометированы. Теневая экономика для пользовательской информации настолько созрела, что неотличима от законной экономики ».

Кроме того, когда мы столкнулись с текущей статистикой мошенничества с кредитными картами, мы обнаружили, что в 2016 году лидировала Мексика: 56% жителей сообщили о мошенничестве с картами за последние пять лет. На втором месте Бразилия с 49%, на третьем - США с 47%. Стоит отметить, что примерно в 65% случаев мошенничество с кредитными картами приводит к прямым или косвенным финансовым потерям для жертвы, при этом средний заявленный убыток составляет 1343 доллара США.

В то время как традиционная преступная деятельность в Бразилии, касающаяся компьютерных преступлений, включала банковские трояны,

болеты и всевозможные вредоносные программы, клонирование кредитных и дебетовых карт для

заработка на жизнь для некоторых - это больше, чем просто работа. С MCs постукивания о тяготах получения нового пластика, и как легко деньги начинают течь , как только они попадают в игре, там нет недостатка вариантов, предлагаемого для заражения банкоматов, точек продаж систем, или непосредственно кражи номеров кредитных карт от пользователей.

Один из многих каналов Youtube, на котором делятся учебными пособиями и реальными историями из жизни бразильского кардера.

Есть учебные пособия, форумы, группы мгновенных сообщений, все и вся, как никогда доступны; что делает эту индустрию растущей угрозой для всех бразильцев. Когда дело доходит до Prilex, мы имеем дело с полным набором вредоносных программ, который предоставляет преступникам полную поддержку в их операциях, все с хорошо сделанным графическим пользовательским интерфейсом и шаблонами для создания различных структур кредитных карт, что является бизнесом между преступниками. Хотя клонирование карт, защищенных чипом и PIN-кодом, уже обсуждалось в прошлом, мы обнаружили, что Prilex и его бизнес-модель заслуживают того, чтобы поделиться ими с сообществом; поскольку эти атаки становится проще выполнять, а стандарт EMV не успевает за плохими парнями.

Все, что они хотели, было заражением банкоматов

Первое заметное появление группы Prilex было связано с атакой на банкоматы, нацеленные на банки, расположенные в основном на территории Бразилии. В то время преступники использовали устройство «черный ящик», оснащенное 4G USB-модемом, для удаленного управления машиной.

Открыв бэкдор для злоумышленников, они могут захватить беспроводное соединение учреждения и по своему желанию атаковать другие банкоматы.

В то время вредоносная программа, которая использовалась для выдачи денег по желанию, была разработана с использованием Visual Basic версии 6.0; достаточно старый язык программирования, который до сих пор активно используется бразильскими преступниками. В образце использовался сетевой протокол, специально разработанный для связи с его C2, что позволяло злоумышленнику удаленно копать глубже в системе банкомата и собирать всю необходимую информацию для проведения дальнейших атак.

После получения первоначального доступа к сети злоумышленник запускает процесс распознавания сети, чтобы найти IP-адрес каждого из банкоматов. Имея эту информацию под рукой, начнется фаза горизонтального перемещения, с использованием учетных данных Windows по умолчанию и последующей установкой специально созданного вредоносного ПО в наиболее многообещающих системах. Бэкдор позволит злоумышленнику очистить сокет банкомата, запустив интерфейс вредоносной программы и отправив удаленные команды для выдачи денег.

Версия Prilex для банкоматов, устанавливающая исправления на легальное программное обеспечение для розыгрыша джекпота.

Вредоносная программа была разработана для нацеливания не только на банкоматы с функцией джекпота, но и на клиентов банка благодаря функции, которая позволяет вредоносной программе красть информацию с магнитной полосы после того, как клиент использует зараженный банкомат: клонирование и получение джекпота в одном пакете.

Таргетинг на точки продаж систем и расширение функциональности

При поиске новых образцов, связанных с атакой на банкоматы, мы обнаружили новый образец, соответствующий ранее рассмотренному протоколу связи. Фактически, протокол (и код), используемый в этом новом образце, был немного обновлен для поддержки расширенной функциональности.

Кодовое сходство образцов банкоматов и торговых точек из семейства Prilex.

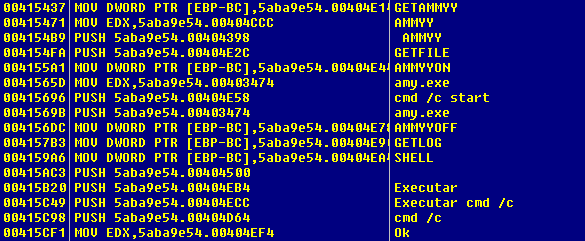

Основной модуль содержит различные функции, которые позволяют злоумышленнику выполнять ряд операций отладки на машине жертвы, а также выполнять саму атаку.

- Удаленное администрирование с помощью «Ammyy Admin».

- Загружать / скачивать файлы с / на зараженный компьютер.

- Захват областей памяти из процесса.

- Выполнять команды оболочки.

- Обновите основной модуль.

- Библиотеки патчей, позволяющие собирать информацию о карте.

Функции, выполняемые вредоносным ПО.

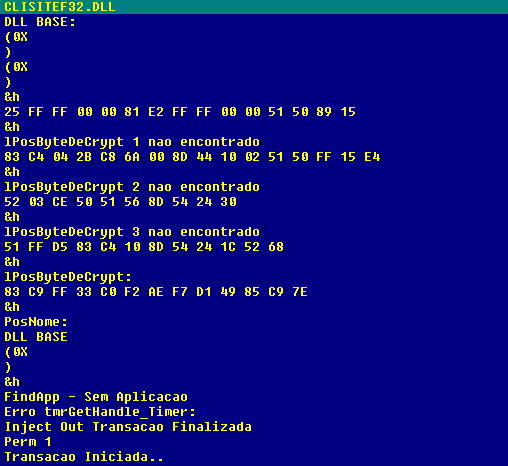

Основная цель вредоносного ПО - патчить системные библиотеки точек продаж, позволяя собирать данные, передаваемые программным обеспечением. Код будет искать расположение определенного набора библиотек, чтобы применить исправление, таким образом перезаписывая исходный код.

Строки журнала, относящиеся к патчу, примененному вредоносной программой.

С установленным патчем вредоносная программа собирает данные с TRACK2, такие как номер учетной записи, срок действия, в дополнение к другой информации о держателях карт, необходимой для выполнения мошеннических транзакций. ПИН-код никогда не перехватывается вредоносной программой, поскольку он не нужен, как мы увидим позже.

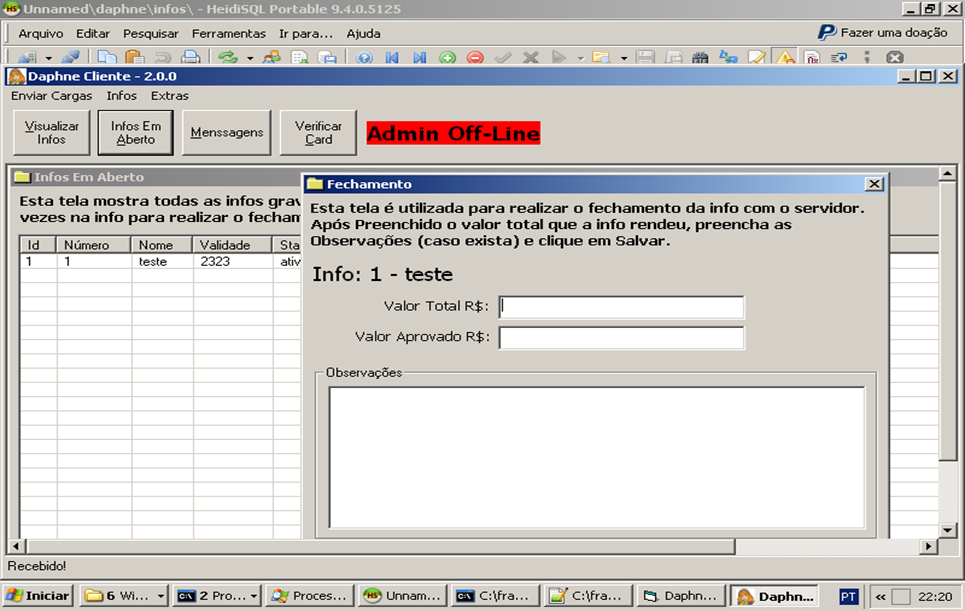

Использование DAPHNE и GPShell для управления вашей смарт-картой

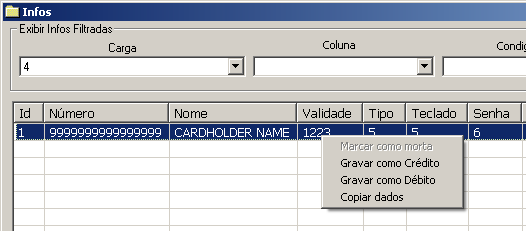

После того, как информация передана на сервер C2, она считывается для продажи на черном рынке в виде пакета. Преступники предоставляют доступ к инструменту под названием

Daphne, который отвечает за управление полученной информацией о кредитной карте и, в конечном итоге, запись ее на клонированные карты.

«Клиент» Дафны имеет возможность выбрать, какой тип карты он хочет записать, дебетовать или кредитовать; тогда информация будет проверена на сервере только для записи на карту после прохождения всех необходимых тестов. Новая карта, подключенная к устройству записи смарт-карт, получит новую информацию через скрипты

GPShell, отвечающие за настройку структуры карты и создание «золотой карты».

Функция для записи данных карты как кредитных или дебетовых или просто копирования информации в буфер обмена.

После использования карты преступник может отслеживать, сколько денег можно снять. Хотя мы не уверены, как эта информация используется, бизнес-модель Prilex поощряет пользователей регистрировать, какие карты действительны и какую сумму они выплатили. Это может позволить перепродавать карты в других местах и взимать дифференцированные цены в зависимости от их статуса.

После того, как карта перестанет работать (помечена как «мертвая»), преступник заполнит информацию о том, сколько денег было украдено с этой карты, если таковые были.

Поскольку Дафна разработана как клиент-серверное приложение, несколько человек могут запрашивать одну и ту же информацию одновременно, и все модификации на картах синхронизируются с центральной базой данных. Такое поведение позволяет командам работать с одним и тем же набором информации, позволяя подключенному пользователю создавать новую карту непосредственно из интерфейса и позволяя инструменту выбирать лучший шаблон для использования и способ предварительной настройки карты.

Не паникуйте, но на вашей кредитной карте может быть установлена Java

Стандарт EMV и поддерживающая технология на самом деле представляют собой надежную структуру, которая может обеспечить гораздо большую безопасность, чем традиционная магнитная полоса. К сожалению, из-за плохой реализации такой технологии злоумышленники могут злоупотребить ею и клонировать карту с поддержкой EMV с информацией, украденной у жертвы.

Однако этот метод не является полностью новым и также не относится к Бразилии. Мы видели такие же TTP в других семействах вредоносных программ, которые продавались на подпольных форумах и нацелены на банки в Европе и других странах Латинской Америки, таких как Мексика и Аргентина.

Кроме того, у инструмента есть возможность связываться с устройствами смарт-карт с помощью GPshell , чтобы создать поддельную карту с украденной информацией.

Команды, отправленные в GPshell для проверки смарт-карты.

Команды, указанные выше, отвечают за проверку возможности доступа к смарт-карте, и если да, то они позволяют записывать информацию на поддельную карту. Некоторые используемые здесь команды не являются общими и обычно не встречаются в обычных транзакциях.

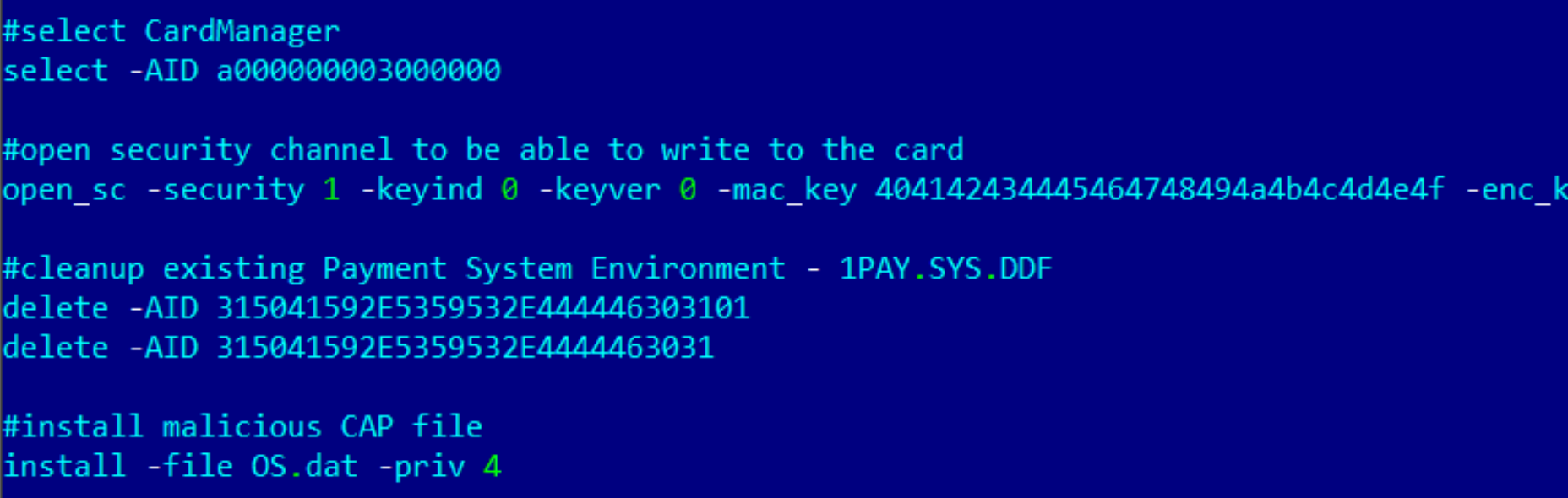

Поскольку они не могут управлять всей информацией технического стандарта «чип и PIN», им необходимо изменить приложение, отвечающее за проверку транзакции. Для этого они устанавливают модифицированный файл CAP (апплет JavaCard) на смарт-карту, а затем, когда PoS пытается проверить PIN-код, он всегда будет принимать, а также обходить все другие процессы проверки. В связи с тем, что большинство платежных операторов не выполняют все проверки, как того требует стандарт EMV , злоумышленники могут использовать эту уязвимость в процессе в своих интересах.

Команды, используемые для установки вредоносного файла CAP на смарт-карту.

Кроме того, GPshell отправляет команды для замены PSE (среды платежной системы), удаляя исходную и устанавливая вредоносную копию. После этого смарт-карте просто нужно записать украденную информацию, и она будет готова к использованию на устройствах PoS.

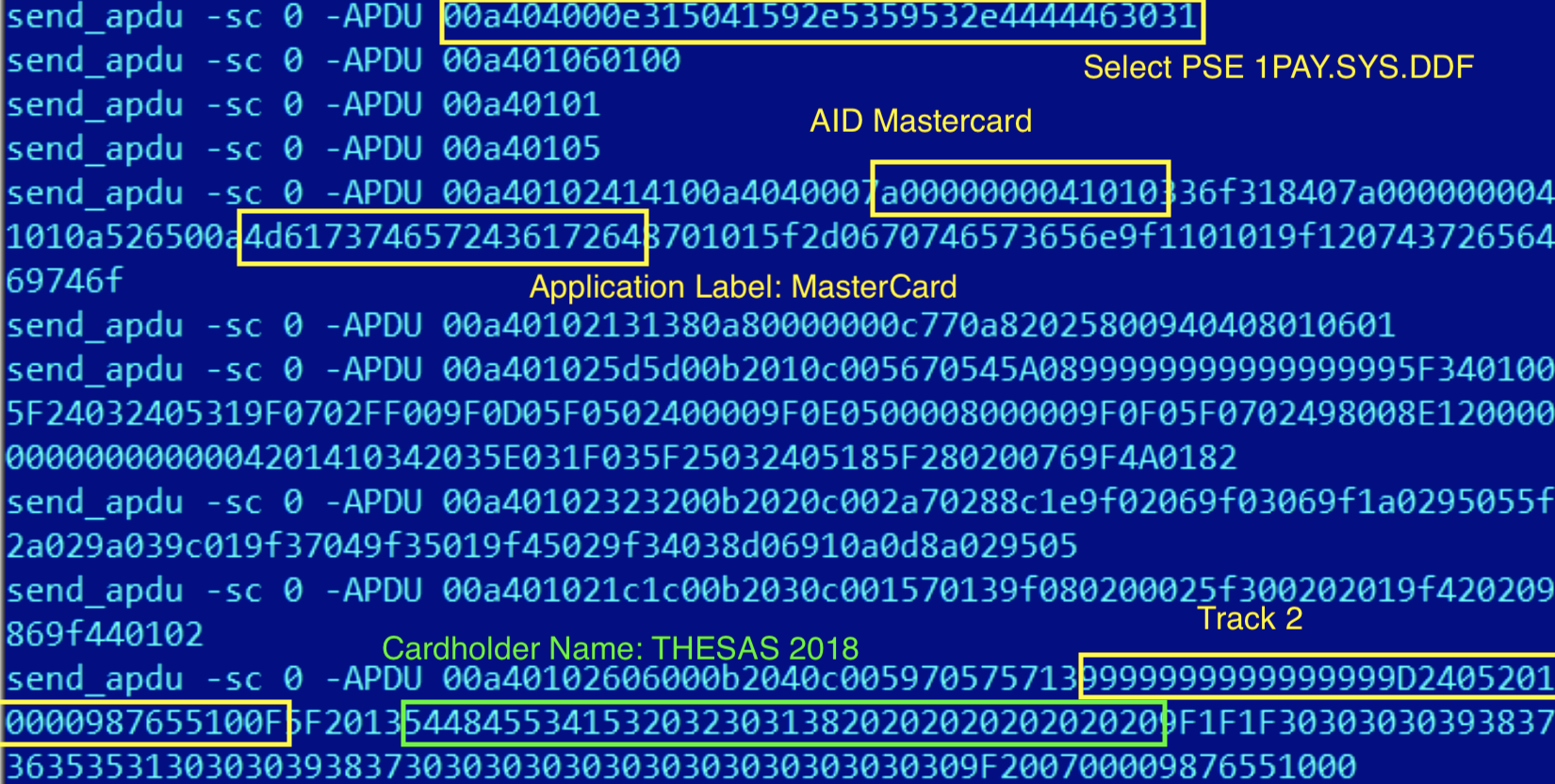

Команды отправляются на карту для записи всех данных.

На этом этапе сценарий, выполняемый GPShell, содержит всю необходимую информацию, чтобы терминал точки продаж мог выполнить платежную операцию. Данный скрипт содержит данные, извлеченные из исходных карт, которые необходимы для авторизации у оператора карты.

Одним из наиболее важных данных, записываемых этим сценарием, является профиль обмена приложениями, измененный для включения статической аутентификации данных (SDA) и подписанных статических данных приложения (SSAD). Этот раздел содержит данные, подписанные эмитентом карты, которые необходимо проверить, чтобы гарантировать, что информация с карты не была подделана. Однако эмитент должен решить, какие данные должны быть защищены подписанной информацией, и на основе нашего исследования мы обнаружили, что большинство карт имеют только подписанные данные профиля обмена приложениями, что делает данные SSAD действительными даже с измененным TRACK2 и другое имя держателя карты.

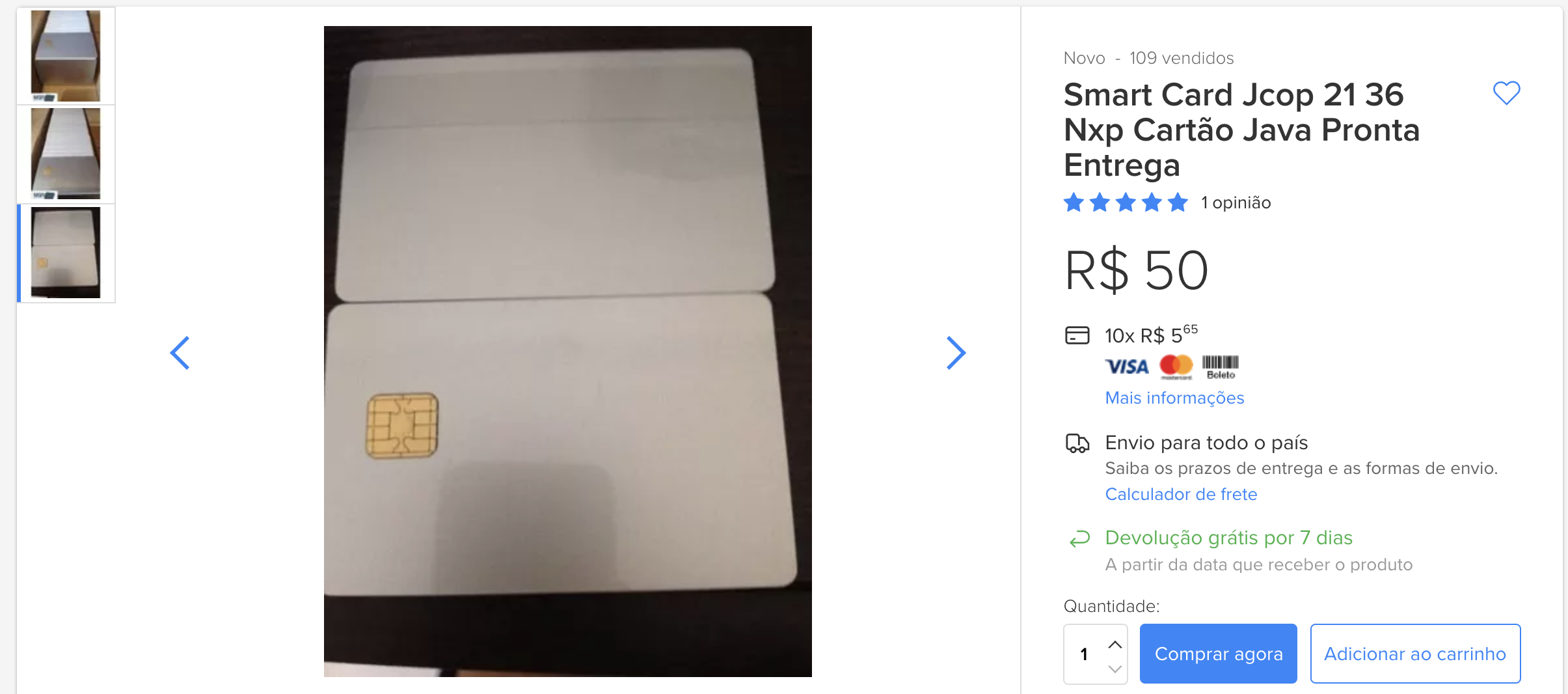

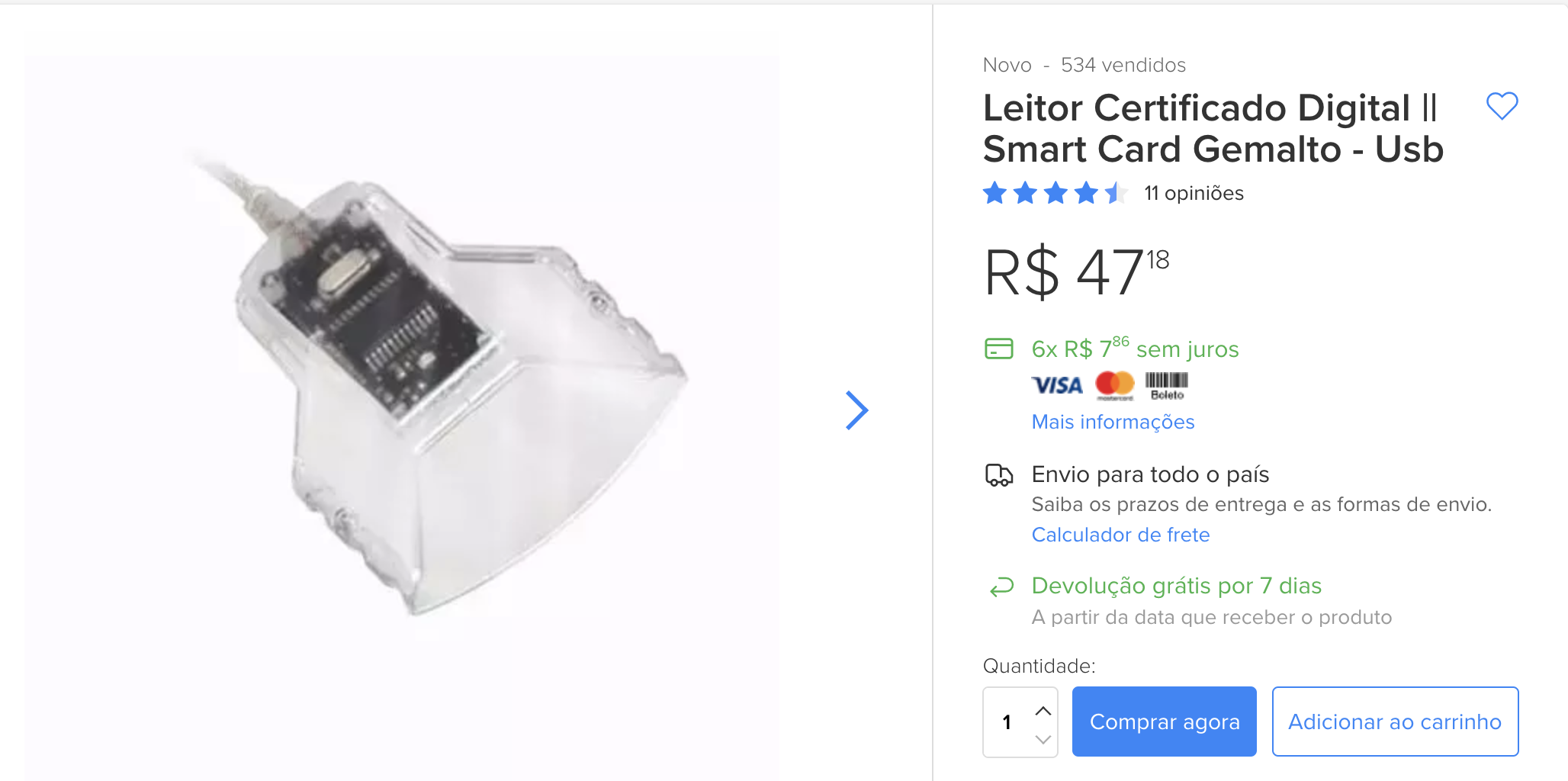

Получить оборудование и чистые карты не так сложно, как кажется

Купить оборудование достаточно дешево и на удивление легко. Для проведения атаки злоумышленникам просто необходимо иметь устройство чтения / записи смарт-карт и несколько пустых смарт-карт. Все можно легко найти в Интернете, и, поскольку эти инструменты также можно использовать законным образом, нет проблем с их покупкой.

Карты JCop стоят около 15 долларов США.

Базовый ридер можно купить менее чем за 15 долларов США.

Как мы видим, необходимое оборудование можно приобрести менее чем за 30 долларов США, что делает его действительно доступным и легким для покупки (хотя никому не следует!).

Смарт-карты, стандарт EMV и бразильский кардинг

Отраслевые отчеты, такие как

The Nilson Report , утверждают, что мошенничество с кредитными картами в 2016 году привело к убыткам в размере 22,80 миллиарда долларов США во всем мире. Ожидается, что к 2020 году объем мошенничества с картами во всем мире составит 31,67 миллиарда долларов США.

С того дня в 1994 году, когда Europay, MasterCard и Visa разработали эту технологию с целью раз и навсегда покончить с мошенничеством, на этом пути было обнаружено несколько «лежачих полицейских», что усложнило кражу и подделку данных платежных карт для преступников. каждая итерация. Интересно посмотреть, как

ответственность за мошенничество с годами теоретически перешла от покупателя к продавцу, а затем к банку; когда на самом деле именно заказчик всегда имеет дело с худшей частью истории.

Продолжение следует…

Команда, стоящая за разработкой Prilex, продемонстрировала, что является очень разносторонней группой, действующей по крайней мере с 2014 года и до сих пор работающей, ориентированной в основном на бразильских пользователей и учреждения. Мотивация каждой из их кампаний неоднократно доказывалась как исключительно денежная, учитывая их предпочтение в отношении целей в финансовой или розничной индустрии.

К счастью, банки и операторы в Бразилии много инвестируют в технологии, чтобы улучшить свои системы и избежать мошеннических транзакций, что позволяет им идентифицировать эти методы и готовить их к тому, что должно произойти. Однако некоторые страны Латинской Америки не так развиты, когда дело доходит до технологий кредитных карт, и по-прежнему полагаются на простые старые карты с магнитной полосой. Другие страны только начинают активно внедрять меры аутентификации на основе чипа и пина и стали желанной целью для преступников из-за общего отсутствия опыта в отношении этой технологии.

Эволюция их кода, хотя и не являлась технически заметной, по-видимому, была достаточной для поддержания постоянного потока доходов путем постепенного совершенствования своей бизнес-модели и клиентских приложений. Открытие «Дафни», модуля для использования незаконно полученной финансовой информации и их партнерской схемы, предполагает, что это «ориентированная на клиента» группа, имеющая много уровней в своей цепочке развития; наподобие того, что мы видели, например, в популярном вредоносном ПО для банкоматов Ploutus и других операциях по розыгрышу джекпота.

Такая модульность в исходном коде и бизнес-модели делает Prilex серьезной угрозой для финансовой индустрии, которая в настоящее время ограничена территорией Бразилии, и неизвестно, сколько времени потребуется, прежде чем она расширит свою деятельность на другие регионы.

МОК

| 7ab092ea240430f45264b5dcbd350156 | Trojan.Win32.Prilex.b |

| 34fb450417471eba939057e903b25523 | Trojan.Win32.Prilex.c |

| 26dcd3aa4918d4b7438e8c0ebd9e1cfd | Trojan.Win32.Prilex.h |

| f5ff2992bdb1979642599ee54cfbc3d3 | Trojan.Win32.Prilex.f |

| 7ae9043778fee965af4f8b66721bdfab | Trojan.Win32.Prilex.m |

Наш полный список IOC, а также правила YARA и полные отчеты доступны для клиентов службы отчетов финансовой разведки. Если вам нужна дополнительная информация об услуге, свяжитесь с нами по адресу:

financialintel@kaspersky.com.

(c)

https://securelist.com/goodfellas-the-brazilian-carding-scene-is-after-you/84263/ www.kaspersky.com

www.kaspersky.com