Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

Было замечено, что участники угрозы, говорящие по-китайски, стоящие за триадой хакерских атак, маскируются под Федеральное управление по идентификации личности и гражданству Объединенных Арабских Эмиратов и отправляют вредоносные SMS-сообщения с конечной целью сбора конфиденциальной информации от жителей и иностранцев страны.

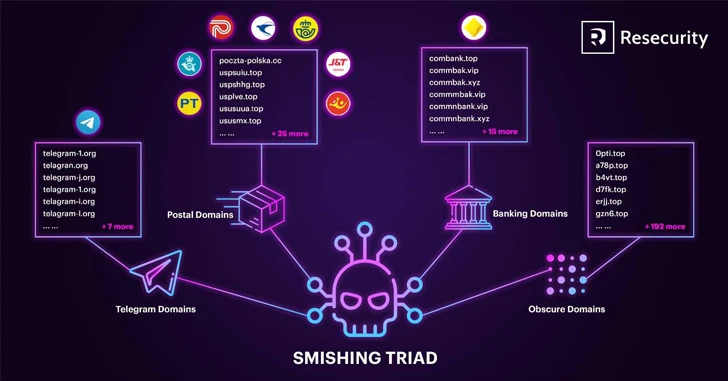

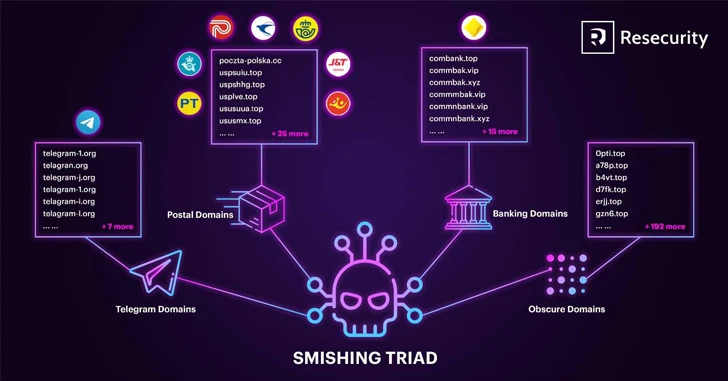

"Эти преступники отправляют вредоносные ссылки на мобильные устройства своих жертв через SMS или iMessage и используют сервисы сокращения URL, такие как Bit.ly, чтобы рандомизировать отправляемые ими ссылки", - говорится в отчете Resecurity, опубликованном на этой неделе. "Это помогает им защитить домен поддельного веб-сайта и местоположение хостинга".

Компания по кибербезопасности впервые задокументировала триаду хакеров Smishing Triad в сентябре 2023 года, что свидетельствует об использовании группой взломанных учетных записей Apple iCloud для отправки сообщений smishing с целью кражи личных данных и финансового мошенничества.

Известно также, что злоумышленник предлагает готовые наборы для взлома для продажи другим киберпреступникам за 200 долларов в месяц, наряду с атаками в стиле Magecart на платформы электронной коммерции с целью внедрения вредоносного кода и кражи данных клиентов.

"Эта модель мошенничества как услуги (FaaS) позволяет "Триаде хакеров" расширять масштабы своих операций, предоставляя другим киберпреступникам возможность использовать их инструменты и проводить независимые атаки", - отметили в Resecurity.

Последняя волна атак нацелена на лиц, которые недавно обновили свои визы для проживания, с вредоносными сообщениями. Кампания разгрома распространяется как на устройства Android, так и на iOS, при этом операторы, вероятно, используют подмену SMS или сервисы рассылки спама для реализации схемы.

Получатели, которые нажимают на встроенную в сообщение ссылку, попадают на поддельный веб-сайт-двойник ("rpjpappc [.]вверху"), выдающий себя за Федеральное управление ОАЭ по идентификации личности, гражданству, таможенной и портовой безопасности (ICP), который предлагает им ввести свою личную информацию, такую как имена, номера паспортов, номера мобильных телефонов, адреса и информацию о карте.

Что делает кампанию заслуживающей внимания, так это использование механизма геозоны для загрузки фишинговой формы только при посещении с IP-адресов из ОАЭ и мобильных устройств.

"Исполнители этого акта могут иметь доступ к частному каналу, по которому они получили информацию о жителях ОАЭ и иностранцах, проживающих в стране или посещающих ее", - заявили в Resecurity.

"Это может быть достигнуто путем утечки данных третьими лицами, взлома деловой электронной почты, баз данных, приобретенных в темной Сети, или из других источников".

Последняя кампания Smishing Triad совпадает с запуском нового подпольного рынка, известного как OLVX Marketplace ("olvx [.] cc"), который работает в открытом Интернете и утверждает, что продает инструменты для осуществления онлайн-мошенничества, такие как фиш-наборы, веб-оболочки и скомпрометированные учетные данные.

"В то время как торговая площадка OLVX предлагает тысячи отдельных продуктов в различных категориях, администраторы ее сайта поддерживают отношения с различными киберпреступниками, которые создают пользовательские наборы инструментов и могут получать специализированные файлы, тем самым расширяя возможности OLVX по поддержанию и привлечению клиентов на платформу", - сказал ZeroFOX.

Отправной точкой атаки является фишинговое электронное письмо, отправленное с ранее скомпрометированной учетной записи и содержащее вредоносную ссылку, которая при нажатии проверяет, исходит ли входящий запрос от бота или сканера, прежде чем перенаправить на фишинговую страницу.

Компания по кибербезопасности заявила, что выявила различные артефакты, в которых участники угрозы перепрофилировали исходный инструмент, предоставив список жестко закодированных ссылок, в отличие от динамической генерации случайных ссылок при обнаружении, что посетитель является ботом.

"Киберпреступники всегда ищут новые способы избежать обнаружения с помощью продуктов безопасности организаций", - сказали исследователи безопасности Вихар Шах и Рохан Шах. "Инструменты с открытым исходным кодом, подобные этим, облегчают их задачу, поскольку они могут легко использовать эти инструменты, чтобы избежать обнаружения и легче достичь своих вредоносных целей".

"Эти преступники отправляют вредоносные ссылки на мобильные устройства своих жертв через SMS или iMessage и используют сервисы сокращения URL, такие как Bit.ly, чтобы рандомизировать отправляемые ими ссылки", - говорится в отчете Resecurity, опубликованном на этой неделе. "Это помогает им защитить домен поддельного веб-сайта и местоположение хостинга".

Компания по кибербезопасности впервые задокументировала триаду хакеров Smishing Triad в сентябре 2023 года, что свидетельствует об использовании группой взломанных учетных записей Apple iCloud для отправки сообщений smishing с целью кражи личных данных и финансового мошенничества.

Известно также, что злоумышленник предлагает готовые наборы для взлома для продажи другим киберпреступникам за 200 долларов в месяц, наряду с атаками в стиле Magecart на платформы электронной коммерции с целью внедрения вредоносного кода и кражи данных клиентов.

"Эта модель мошенничества как услуги (FaaS) позволяет "Триаде хакеров" расширять масштабы своих операций, предоставляя другим киберпреступникам возможность использовать их инструменты и проводить независимые атаки", - отметили в Resecurity.

Последняя волна атак нацелена на лиц, которые недавно обновили свои визы для проживания, с вредоносными сообщениями. Кампания разгрома распространяется как на устройства Android, так и на iOS, при этом операторы, вероятно, используют подмену SMS или сервисы рассылки спама для реализации схемы.

Получатели, которые нажимают на встроенную в сообщение ссылку, попадают на поддельный веб-сайт-двойник ("rpjpappc [.]вверху"), выдающий себя за Федеральное управление ОАЭ по идентификации личности, гражданству, таможенной и портовой безопасности (ICP), который предлагает им ввести свою личную информацию, такую как имена, номера паспортов, номера мобильных телефонов, адреса и информацию о карте.

Что делает кампанию заслуживающей внимания, так это использование механизма геозоны для загрузки фишинговой формы только при посещении с IP-адресов из ОАЭ и мобильных устройств.

"Исполнители этого акта могут иметь доступ к частному каналу, по которому они получили информацию о жителях ОАЭ и иностранцах, проживающих в стране или посещающих ее", - заявили в Resecurity.

"Это может быть достигнуто путем утечки данных третьими лицами, взлома деловой электронной почты, баз данных, приобретенных в темной Сети, или из других источников".

Последняя кампания Smishing Triad совпадает с запуском нового подпольного рынка, известного как OLVX Marketplace ("olvx [.] cc"), который работает в открытом Интернете и утверждает, что продает инструменты для осуществления онлайн-мошенничества, такие как фиш-наборы, веб-оболочки и скомпрометированные учетные данные.

"В то время как торговая площадка OLVX предлагает тысячи отдельных продуктов в различных категориях, администраторы ее сайта поддерживают отношения с различными киберпреступниками, которые создают пользовательские наборы инструментов и могут получать специализированные файлы, тем самым расширяя возможности OLVX по поддержанию и привлечению клиентов на платформу", - сказал ZeroFOX.

Киберпреступники злоупотребляют инструментом обнаружения ботов-хищников для фишинговых атак

Раскрытие происходит после того, как Trellix раскрыл, как участники угроз используют Predator, инструмент с открытым исходным кодом, предназначенный для борьбы с мошенничеством и идентификации запросов, исходящих от автоматизированных систем, ботов или веб-сканеров, в рамках различных фишинговых кампаний.Отправной точкой атаки является фишинговое электронное письмо, отправленное с ранее скомпрометированной учетной записи и содержащее вредоносную ссылку, которая при нажатии проверяет, исходит ли входящий запрос от бота или сканера, прежде чем перенаправить на фишинговую страницу.

Компания по кибербезопасности заявила, что выявила различные артефакты, в которых участники угрозы перепрофилировали исходный инструмент, предоставив список жестко закодированных ссылок, в отличие от динамической генерации случайных ссылок при обнаружении, что посетитель является ботом.

"Киберпреступники всегда ищут новые способы избежать обнаружения с помощью продуктов безопасности организаций", - сказали исследователи безопасности Вихар Шах и Рохан Шах. "Инструменты с открытым исходным кодом, подобные этим, облегчают их задачу, поскольку они могут легко использовать эти инструменты, чтобы избежать обнаружения и легче достичь своих вредоносных целей".