Tomcat

Professional

- Messages

- 2,687

- Reaction score

- 1,038

- Points

- 113

Ранее недокументированный участник кибершпионажа по имени LilacSquid был связан с целевыми атаками, охватывающими различные секторы в Соединенных Штатах (US), Европе и Азии в рамках кампании по краже данных как минимум с 2021 года.

"Кампания направлена на установление долгосрочного доступа к скомпрометированным организациям-жертвам, чтобы позволить LilacSquid перекачивать интересующие данные на серверы, контролируемые злоумышленниками", - сказал исследователь Cisco Talos Ашир Малхотра в новом техническом отчете, опубликованном сегодня.

Цели включают организации, занимающиеся информационными технологиями, создающие программное обеспечение для исследовательского и промышленного секторов в США, энергетические компании в Европе и фармацевтический сектор в Азии, что указывает на широкий виктимологический след.

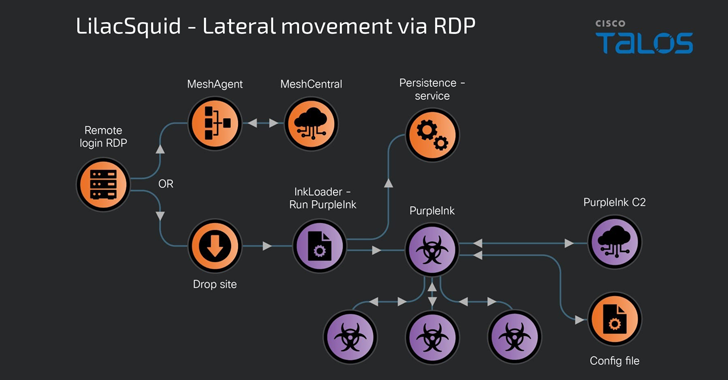

Известно, что цепочки атак используют либо общеизвестные уязвимости для взлома серверов приложений, подключенных к Интернету, либо скомпрометированные учетные данные протокола удаленного рабочего стола (RDP) для предоставления набора инструментов с открытым исходным кодом и пользовательских вредоносных программ.

Наиболее отличительной особенностью кампании является использование инструмента удаленного управления с открытым исходным кодом под названием MeshAgent, который служит каналом для доставки специальной версии Quasar RAT под кодовым названием PurpleInk.

Альтернативные процедуры заражения с использованием скомпрометированных учетных данных RDP демонстрируют несколько иной способ действия, при котором субъекты угрозы выбирают либо развертывание MeshAgent, либо удаление загрузчика на базе .NET, получившего название InkLoader, для удаления PurpleInk.

"Успешный вход в систему через RDP приводит к загрузке InkLoader и PurpleInk, копированию этих артефактов в нужные каталоги на диске и последующей регистрации InkLoader в качестве сервиса, который затем запускается для развертывания InkLoader и, в свою очередь, PurpleInk", - сказал Малхотра.

PurpleInk, активно поддерживаемый LilacSquid с 2021 года, является одновременно сильно запутанным и универсальным, позволяя ему запускать новые приложения, выполнять файловые операции, получать системную информацию, перечислять каталоги и процессы, запускать удаленную оболочку и подключаться к определенному удаленному адресу, предоставляемому сервером командования и управления (C2).

Компания Talos заявила, что идентифицировала другой пользовательский инструмент под названием InkBox, который, как утверждается, использовался злоумышленником для развертывания PurpleInk до InkLoader.

Включение MeshAgent в свои посткоммунистические сценарии заслуживает внимания отчасти из-за того факта, что это тактика, ранее принятая северокорейским агентом по имени Андариэль, подразделением печально известной Lazarus Group, для атак на южнокорейские компании.

Еще одно совпадение касается использования инструментов туннелирования для обеспечения вторичного доступа, при этом LilacSquid внедряет Secure Socket Funneling (SSF) для создания канала связи со своей инфраструктурой.

"Многочисленные тактики, техники, инструменты и процедуры (TTP), используемые в этой кампании, частично совпадают с северокорейскими APT-группами, такими как Andariel и ее головная зонтичная группа Lazarus", - сказал Малхотра.