Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

Субъект угрозы, отслеживаемый как TA866, вновь появился после девятимесячного перерыва с новой масштабной фишинговой кампанией по распространению известных семейств вредоносных программ, таких как WasabiSeed и Screenshotter.

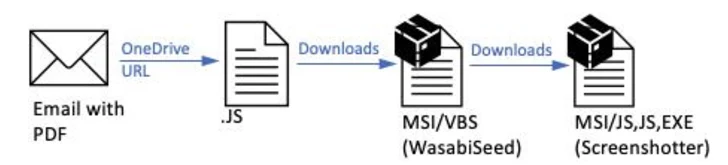

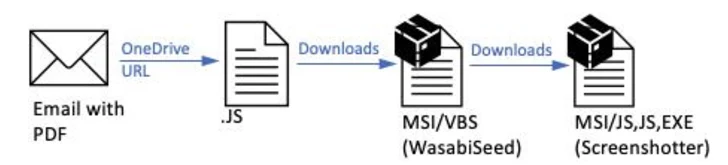

Кампания, замеченная ранее в этом месяце и заблокированная Proofpoint 11 января 2024 года, включала отправку тысяч электронных писем на тему счетов-фактур, нацеленных на Северную Америку, с файлами-приманками в формате PDF.

"PDF-файлы содержали URL-адреса OneDrive, нажатие на которые инициировало многоступенчатую цепочку заражения, в конечном итоге приводящую к полезной нагрузке вредоносного ПО, варианту пользовательского набора инструментов WasabiSeed и Screenshotter", - сказали в компании по корпоративной безопасности.

Компания впервые задокументировала TA866 в феврале 2023 года, приписав это кампании под названием Screenstime, которая распространяла WasabiSeed, программу-дроппер скриптов Visual Basic, используемую для загрузки Screenshotter, которая способна делать скриншоты рабочего стола жертвы через регулярные промежутки времени и передавать эти данные в домен, контролируемый участником.

Есть основания полагать, что организованный злоумышленник может быть финансово мотивирован из-за того, что Screenshotter действует как инструмент разведки для выявления ценных целей для последующей эксплуатации и развертывания бота на основе AutoHotkey (AHK), чтобы в конечном итоге уничтожить похитителя информации Rhadamanthys.

Последующие выводы словацкой компании ESET по кибербезопасности в июне 2023 года выявили совпадения между Screenstime и другим набором вторжений, получившим название Asylum Ambuscade, криминальной группировки, действующей как минимум с 2020 года, которая также занимается операциями кибершпионажа.

Последняя цепочка атак практически не изменилась, за исключением перехода с вложений Publisher с поддержкой макросов на PDF-файлы, содержащие поддельную ссылку OneDrive, при этом кампания полагается на спам-сервис, предоставляемый TA571 для распространения заминированных PDF-файлов.

"TA571 является распространителем спама, и этот субъект рассылает массовые рассылки спама по электронной почте для доставки и установки различных вредоносных программ для своих клиентов-киберпреступников", - сказал исследователь Proofpoint Аксель Ф.

Это включает AsyncRAT, NetSupport RAT, IcedID, PikaBot, QakBot (он же Qbot) и DarkGate, последняя из которых позволяет злоумышленникам выполнять различные команды, такие как кража информации, майнинг криптовалюты и выполнение произвольных программ.

Splunk, который обнаружил несколько кампаний, в которых был запущен загрузчик, предназначенный для запуска DarkGate на скомпрометированных конечных точках, сообщил, что вредоносные PDF-файлы действуют как носитель для установщика MSI, который запускает архив кабинета (CAB) для запуска DarkGate с помощью скрипта AutoIt loader.

"Darkgate впервые появилась в 2017 году и продается лишь небольшому числу атакующих групп в виде вредоносного ПО как услуга через подпольные форумы", - заявила южнокорейская компания по кибербезопасности S2W в анализе вредоносного ПО на этой неделе.

"DarkGate продолжает обновлять его, добавляя функции и исправляя ошибки на основе результатов анализа, проведенного исследователями безопасности и поставщиками", подчеркивая продолжающиеся усилия злоумышленников по внедрению методов антианализа для обхода обнаружения.

Новости о возрождении TA866 появились после того, как Cofense сообщила, что фишинговые электронные письма, связанные с доставкой, в первую очередь затрагивают производственный сектор для распространения вредоносных программ, таких как Agent Tesla и Formbook.

"Количество электронных писем, связанных с доставкой, увеличивается в праздничные сезоны, хотя и незначительно", - сказал исследователь безопасности Cofense Натаниэль Рэймонд.

"По большей части годовые тенденции предполагают, что эти электронные письма следуют определенной тенденции в течение года с разной степенью увеличения объемов, причем наиболее значительные объемы приходятся на июнь, октябрь и ноябрь".

Разработка также последовала за открытием новой тактики уклонения, которая использует механизм кэширования продуктов безопасности для обхода их путем включения URL-адреса с призывом к действию (CTA), который указывает на надежный веб-сайт, в фишинговое сообщение, отправляемое целевому лицу.

"Их стратегия включает кэширование кажущейся безопасной версии вектора атаки и последующее изменение ее для доставки вредоносной полезной нагрузки", - сказал Trellix, заявив, что такие атаки непропорционально нацелены на финансовые услуги, производство, розничную торговлю и страховые вертикали в Италии, США, Франции, Австралии и Индии.

Когда такой URL сканируется механизмом безопасности, он помечается как безопасный, и вердикт сохраняется в его кэше в течение установленного времени. Это также означает, что если URL-адрес встречается снова в течение этого периода времени, URL-адрес не обрабатывается повторно, а вместо этого выдается кэшированный результат.

Trellix указал, что злоумышленники пользуются этой особенностью, ожидая, пока поставщики средств безопасности обработают URL CTA и кэшируют свой вердикт, а затем изменяют ссылку для перенаправления на предполагаемую фишинговую страницу.

"Поскольку вердикт был благоприятным, электронное письмо плавно попадает в папку "Входящие" жертвы", - сказали исследователи безопасности Сушант Кумар Арья, Дакш Капур и Рохан Шах. "Теперь, если ничего не подозревающий получатель решит открыть электронное письмо и нажать на ссылку / кнопку в URL CTA, он будет перенаправлен на вредоносную страницу".

Кампания, замеченная ранее в этом месяце и заблокированная Proofpoint 11 января 2024 года, включала отправку тысяч электронных писем на тему счетов-фактур, нацеленных на Северную Америку, с файлами-приманками в формате PDF.

"PDF-файлы содержали URL-адреса OneDrive, нажатие на которые инициировало многоступенчатую цепочку заражения, в конечном итоге приводящую к полезной нагрузке вредоносного ПО, варианту пользовательского набора инструментов WasabiSeed и Screenshotter", - сказали в компании по корпоративной безопасности.

Компания впервые задокументировала TA866 в феврале 2023 года, приписав это кампании под названием Screenstime, которая распространяла WasabiSeed, программу-дроппер скриптов Visual Basic, используемую для загрузки Screenshotter, которая способна делать скриншоты рабочего стола жертвы через регулярные промежутки времени и передавать эти данные в домен, контролируемый участником.

Есть основания полагать, что организованный злоумышленник может быть финансово мотивирован из-за того, что Screenshotter действует как инструмент разведки для выявления ценных целей для последующей эксплуатации и развертывания бота на основе AutoHotkey (AHK), чтобы в конечном итоге уничтожить похитителя информации Rhadamanthys.

Последующие выводы словацкой компании ESET по кибербезопасности в июне 2023 года выявили совпадения между Screenstime и другим набором вторжений, получившим название Asylum Ambuscade, криминальной группировки, действующей как минимум с 2020 года, которая также занимается операциями кибершпионажа.

Последняя цепочка атак практически не изменилась, за исключением перехода с вложений Publisher с поддержкой макросов на PDF-файлы, содержащие поддельную ссылку OneDrive, при этом кампания полагается на спам-сервис, предоставляемый TA571 для распространения заминированных PDF-файлов.

"TA571 является распространителем спама, и этот субъект рассылает массовые рассылки спама по электронной почте для доставки и установки различных вредоносных программ для своих клиентов-киберпреступников", - сказал исследователь Proofpoint Аксель Ф.

Это включает AsyncRAT, NetSupport RAT, IcedID, PikaBot, QakBot (он же Qbot) и DarkGate, последняя из которых позволяет злоумышленникам выполнять различные команды, такие как кража информации, майнинг криптовалюты и выполнение произвольных программ.

Splunk, который обнаружил несколько кампаний, в которых был запущен загрузчик, предназначенный для запуска DarkGate на скомпрометированных конечных точках, сообщил, что вредоносные PDF-файлы действуют как носитель для установщика MSI, который запускает архив кабинета (CAB) для запуска DarkGate с помощью скрипта AutoIt loader.

"Darkgate впервые появилась в 2017 году и продается лишь небольшому числу атакующих групп в виде вредоносного ПО как услуга через подпольные форумы", - заявила южнокорейская компания по кибербезопасности S2W в анализе вредоносного ПО на этой неделе.

"DarkGate продолжает обновлять его, добавляя функции и исправляя ошибки на основе результатов анализа, проведенного исследователями безопасности и поставщиками", подчеркивая продолжающиеся усилия злоумышленников по внедрению методов антианализа для обхода обнаружения.

Новости о возрождении TA866 появились после того, как Cofense сообщила, что фишинговые электронные письма, связанные с доставкой, в первую очередь затрагивают производственный сектор для распространения вредоносных программ, таких как Agent Tesla и Formbook.

"Количество электронных писем, связанных с доставкой, увеличивается в праздничные сезоны, хотя и незначительно", - сказал исследователь безопасности Cofense Натаниэль Рэймонд.

"По большей части годовые тенденции предполагают, что эти электронные письма следуют определенной тенденции в течение года с разной степенью увеличения объемов, причем наиболее значительные объемы приходятся на июнь, октябрь и ноябрь".

Разработка также последовала за открытием новой тактики уклонения, которая использует механизм кэширования продуктов безопасности для обхода их путем включения URL-адреса с призывом к действию (CTA), который указывает на надежный веб-сайт, в фишинговое сообщение, отправляемое целевому лицу.

"Их стратегия включает кэширование кажущейся безопасной версии вектора атаки и последующее изменение ее для доставки вредоносной полезной нагрузки", - сказал Trellix, заявив, что такие атаки непропорционально нацелены на финансовые услуги, производство, розничную торговлю и страховые вертикали в Италии, США, Франции, Австралии и Индии.

Когда такой URL сканируется механизмом безопасности, он помечается как безопасный, и вердикт сохраняется в его кэше в течение установленного времени. Это также означает, что если URL-адрес встречается снова в течение этого периода времени, URL-адрес не обрабатывается повторно, а вместо этого выдается кэшированный результат.

Trellix указал, что злоумышленники пользуются этой особенностью, ожидая, пока поставщики средств безопасности обработают URL CTA и кэшируют свой вердикт, а затем изменяют ссылку для перенаправления на предполагаемую фишинговую страницу.

"Поскольку вердикт был благоприятным, электронное письмо плавно попадает в папку "Входящие" жертвы", - сказали исследователи безопасности Сушант Кумар Арья, Дакш Капур и Рохан Шах. "Теперь, если ничего не подозревающий получатель решит открыть электронное письмо и нажать на ссылку / кнопку в URL CTA, он будет перенаправлен на вредоносную страницу".