Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Иранский исполнитель угрозы, отслеживаемый как APT34, был связан с новой фишинговой атакой, которая привела к развертыванию варианта бэкдора под названием SideTwist.

"APT34 обладает высоким уровнем технологии атак, может разрабатывать различные методы вторжения для разных типов целей и обладает возможностями атаки на цепочки поставок", - говорится в отчете NSFOCUS Security Labs, опубликованном на прошлой неделе.

APT34, также известен под именами кобальт цыган, желто-песчаная буря (ранее европия), спираль котенка, и вышки, имеет послужной список таргетинга Телекоммуникации, правительства, обороны, нефть и финансовые услуги вертикалей на Ближнем Востоке как минимум с 2014 через фишинг-приманки, которые стали кульминацией в развертывании различных бэкдоров.

Одной из ключевых особенностей хакерской организации является ее способность создавать новые и обновленные инструменты, позволяющие свести к минимуму вероятность обнаружения и закрепиться на скомпрометированных хостах на длительные периоды времени.

SideTwist был впервые задокументирован как используемый APT34 в апреле 2021 года, а Check Point описал его как имплантат, способный загружать файлы и выполнять команды.

Цепочка атак, идентифицированная NSFOCUS, начинается с документа Microsoft Word-приманки, который внедряется в вредоносный макрос, который, в свою очередь, извлекает и запускает полезную нагрузку в кодировке Base64, хранящуюся в файле.

Полезная нагрузка представляет собой вариант SideTwist, который скомпилирован с использованием GCC и устанавливает связь с удаленным сервером (11.0.188[.]38) для получения дальнейших команд.

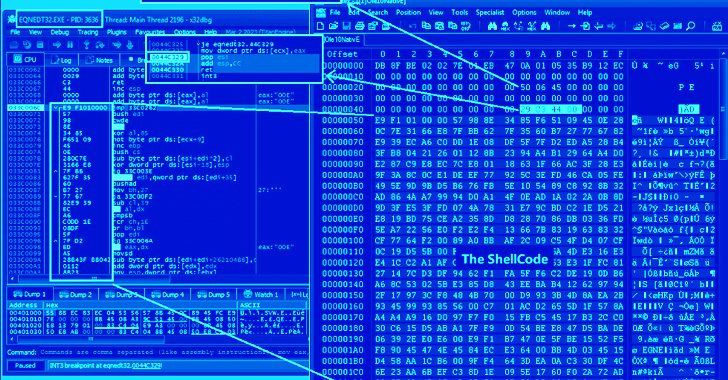

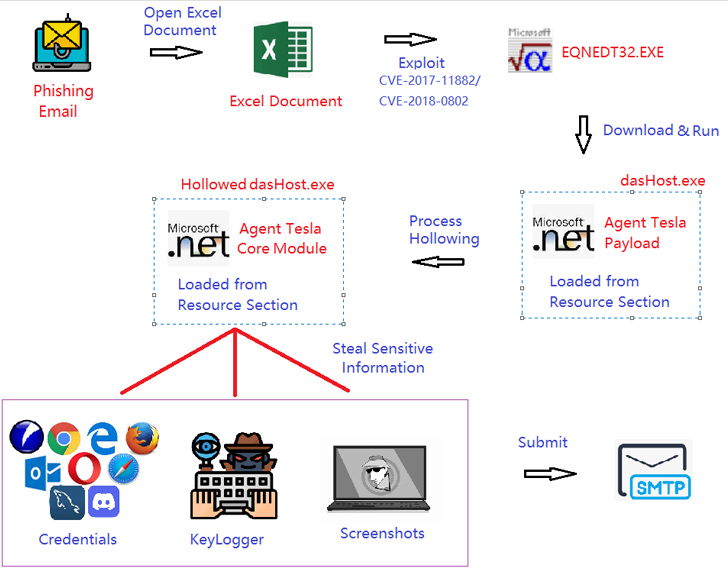

Разработка началась после того, как Fortinet FortiGuard Labs перехватила фишинговую кампанию, распространяющую новый вариант Agent Tesla с использованием специально созданного документа Microsoft Excel, в котором используется CVE-2017-11882, уязвимость повреждения памяти шестилетней давности в редакторе уравнений Microsoft Office, и CVE-2018-0802.

"Модуль Agent Tesla core собирает конфиденциальную информацию с устройства жертвы", - сказал исследователь безопасности Сяопэн Чжан. "Эта информация включает сохраненные учетные данные некоторого программного обеспечения, данные кейлоггинга жертвы и скриншоты".

Согласно данным, предоставленным фирмой по кибербезопасности Qualys, CVE-2017-11882 остается одним из наиболее распространенных на сегодняшний день недостатков, которым воспользовались "467 вредоносных программ, 53 субъекта угроз и 14 программ-вымогателей" еще 31 августа 2023 года.

Это также следует за обнаружением другой фишинг-атаки, в которой, как было обнаружено, использовались приманки для файлов ISO-образов для запуска вредоносных программ, таких как Agent Tesla, LimeRAT и Remcos RAT, на зараженных хостах.