Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Были выпущены исправления для устранения двух новых уязвимостей в системе безопасности Apache Superset, которые могут быть использованы злоумышленником для удаленного выполнения кода в затронутых системах.

Обновление (версия 2.1.1) включает CVE-2023-39265 и CVE-2023-37941, которые позволяют совершать нечестные действия, как только злоумышленник получает контроль над базой метаданных Superset.

Помимо этих недостатков, последняя версия Superset также устраняет отдельную проблему с неправильным разрешением REST API (CVE-2023-36388), которая позволяет пользователям с низкими привилегиями выполнять атаки с подделкой запросов на стороне сервера (SSRF).

"Superset по своей конструкции позволяет привилегированным пользователям подключаться к произвольным базам данных и выполнять произвольные SQL-запросы к этим базам данных с использованием мощного интерфейса SQLLab", Horizon3.ai сказал Навин Сункавалли (Naveen Sunkavally) в техническом обзоре.

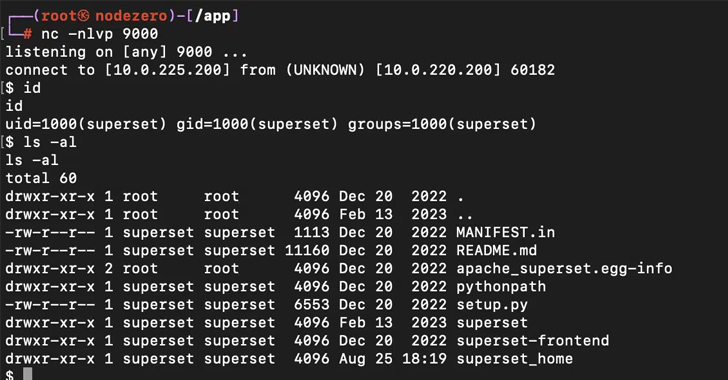

"Если Superset можно обманом заставить подключиться к собственной базе метаданных, злоумышленник может напрямую прочитать или записать конфигурацию приложения через SQLLab. Это приводит к сбору учетных данных и удаленному выполнению кода".

CVE-2023-39265 относится к случаю обхода URI при подключении к базе данных SQLite, используемой для metastore, что позволяет злоумышленнику выполнять команды манипулирования данными.

Также отслеживается как часть того же идентификатора CVE отсутствие проверки при импорте информации о подключении к базе данных SQLite из файла, что может быть использовано для импорта вредоносно созданного файла ZIP-архива.

"Версии Superset от 1.5 до 2.1.0 используют пакет python pickle для хранения определенных конфигурационных данных", - сказал Сункавалли о CVE-2023-37941.

"Злоумышленник, имеющий доступ на запись к базе данных метаданных, может вставить произвольную полезную нагрузку pickle в хранилище, а затем запустить ее десериализацию, что приведет к удаленному выполнению кода".

Ниже приведены некоторые другие недостатки, которые были исправлены в последней версии -

- Уязвимость для чтения произвольных файлов MySQL, которая может быть использована для получения учетных данных в базе данных метаданных

- Злоупотребление командой superset load_examples для получения URI базы метаданных из пользовательского интерфейса и изменения хранящихся в ней данных

- Использование учетных данных по умолчанию для доступа к базе данных метаданных в некоторых установках Superset

- Утечка учетных данных базы данных в виде открытого текста при запросе /api/v1/database API от имени привилегированного пользователя (CVE-2023-30776, исправлено в 2.1.0)

Проблема возникает в результате использования SECRET_KEY по умолчанию, которым злоумышленники могут злоупотреблять для аутентификации и доступа к неавторизованным ресурсам на открытых для Интернета установках.

С момента публичного раскрытия уязвимости в апреле 2023 года, Horizon3.ai указано, что 2076 из 3842 серверов Superset по-прежнему используют SECRET_KEY по умолчанию, при этом около 72 экземпляров используют тривиально угадываемый SECRET_KEY, такой как superset, SUPERSET_SECRET_KEY, 1234567890, admin, changeme, thisisasecretkey и your_secret_key_here.

"Пользователь несет ответственность за установку секретного ключа Flask, что неизменно приводит к тому, что некоторые пользователи устанавливают слабые ключи", - сказал Санкавалли, призывая сопровождающих добавить поддержку автоматической генерации ключа.

"В основе многих уязвимостей [...] лежит тот факт, что веб-интерфейс Superset позволяет пользователям подключаться к базе данных метаданных. В основе многих уязвимостей, описанных в этом сообщении, лежит тот факт, что веб-интерфейс Superset позволяет пользователям подключаться к базе данных метаданных."