Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,583

- Points

- 113

В современном цифровом мире около 60% корпоративных данных теперь хранятся в облаке, а Amazon S3 является основой хранилища данных для многих крупных корпораций.

Несмотря на то, что S3 является безопасным сервисом от авторитетного поставщика, его ключевая роль в обработке огромных объемов конфиденциальных данных (личная информация клиентов, финансовые данные, интеллектуальная собственность и т.д.) Представляет собой привлекательную мишень для злоумышленников. Она остается уязвимой для атак программ-вымогателей, которые часто инициируются с использованием утекших ключей доступа, которые случайно были раскрыты из-за человеческой ошибки и имеют доступ к корзинам организации.

Для эффективной борьбы с этими развивающимися угрозами жизненно важно обеспечить доступность вашей организации среды S3, чтобы вы были осведомлены о том, как субъекты угроз могут скомпрометировать данные с целью получения выкупа, и, что наиболее важно, о передовых методах минимизации риска успешного выполнения киберпреступниками такой атаки.

Обеспечение видимости: CloudTrail и журналы доступа к серверу

Видимость служит основой для любой эффективной стратегии обнаружения. В Amazon S3 почти каждое действие преобразуется в вызов API, который тщательно регистрируется в CloudTrail и документируется в документации AWS.

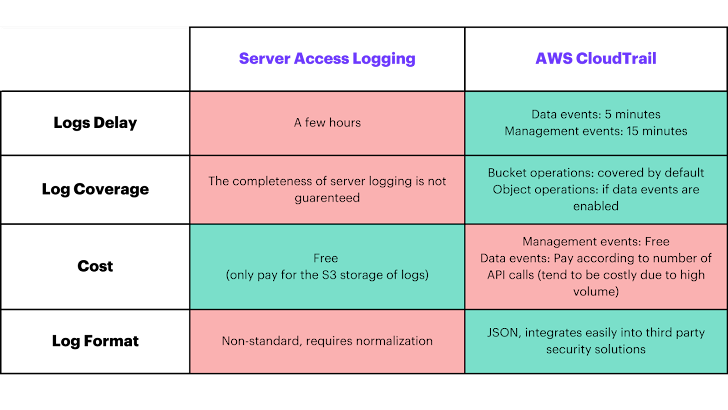

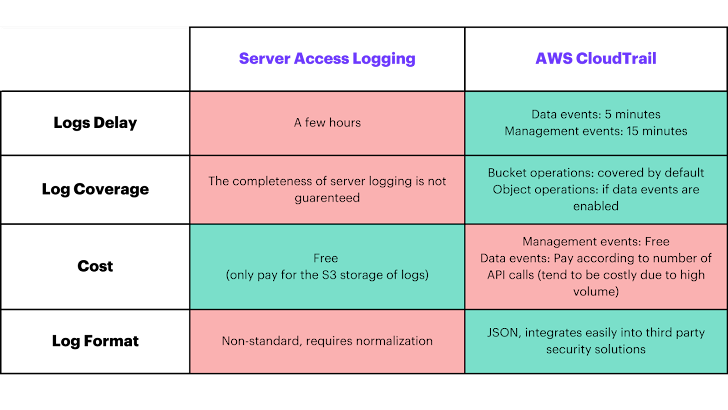

Два основных варианта ведения журнала активности в сегментах S3 — события данных CloudTrail и журналы доступа к серверу - содержат огромное количество информации, которую специалисты по безопасности должны использовать для прогнозирования и обнаружения подозрительной активности. Каждый из них предлагает свои преимущества и компромиссы:

[/URL]

[/URL]

Преимущества и компромиссы между журналами доступа к серверу и журналами AWS CloudTrial.

Снижение риска путем понимания сценариев атак

Используя приведенные выше журналы для обеспечения надлежащей наглядности, можно отслеживать потенциальные сценарии атак с целью эффективного снижения рисков. Существует три основных сценария атак, которые мы наблюдаем при атаках программ-вымогателей S3, и все они могут помешать организации получить доступ к своим данным. Ниже приведены сценарии атак, а также ссылки на поисковые запросы, которыми публично поделилась команда экспертов по поиску угроз из

Team Axon Hunters, которые позволяют любому пользователю искать эти сценарии атак в своей собственной среде:

Каждый сценарий сопряжен со значительными сбоями, потенциально препятствующими доступу организаций к критически важным данным. Изучив необходимые разрешения, точки зрения злоумышленников и методы обнаружения для каждого сценария, организации могут заблаговременно подготовиться к потенциальным угрозам.

Защита и лучшие практики

Понимание сценариев атак помогает создать контекст для реализации упреждающих мер, позволяющих значительно сократить поверхность атаки. Есть несколько вещей, которые можно сделать для повышения безопасности пакетов S3 от угрозы программ-вымогателей.

Заключение

Поскольку объемы данных продолжают расти, защита Amazon S3 имеет первостепенное значение для защиты миллионов организаций от атак программ-вымогателей и новых киберугроз.

Определение приоритетности угроз, обеспечение видимости с помощью CloudTrail и журналов доступа к серверу, а также внедрение упреждающих мер являются важными шагами по снижению риска. Применяя эти стратегии, организации могут усилить защиту своих корзин S3 и обеспечить целостность и безопасность своих критически важных данных.

Для более подробного описания распространенных сценариев атак и лучших практик посмотрите видео deep dive от Team Axon. Команда Axon является экспертным подразделением по поиску угроз популярной системы "Охотников за заменой SIEM" и предлагает быстрое реагирование на возникающие киберугрозы, экспертные знания в области кибербезопасности по требованию и упреждающий поиск угроз в среде клиентов. Следите за командой Axon на X, чтобы получать своевременные обновления о новых киберугрозах и премьерном киберконтенте.

Дополнительные ресурсы S3:

Несмотря на то, что S3 является безопасным сервисом от авторитетного поставщика, его ключевая роль в обработке огромных объемов конфиденциальных данных (личная информация клиентов, финансовые данные, интеллектуальная собственность и т.д.) Представляет собой привлекательную мишень для злоумышленников. Она остается уязвимой для атак программ-вымогателей, которые часто инициируются с использованием утекших ключей доступа, которые случайно были раскрыты из-за человеческой ошибки и имеют доступ к корзинам организации.

Для эффективной борьбы с этими развивающимися угрозами жизненно важно обеспечить доступность вашей организации среды S3, чтобы вы были осведомлены о том, как субъекты угроз могут скомпрометировать данные с целью получения выкупа, и, что наиболее важно, о передовых методах минимизации риска успешного выполнения киберпреступниками такой атаки.

Обеспечение видимости: CloudTrail и журналы доступа к серверу

Видимость служит основой для любой эффективной стратегии обнаружения. В Amazon S3 почти каждое действие преобразуется в вызов API, который тщательно регистрируется в CloudTrail и документируется в документации AWS.

Два основных варианта ведения журнала активности в сегментах S3 — события данных CloudTrail и журналы доступа к серверу - содержат огромное количество информации, которую специалисты по безопасности должны использовать для прогнозирования и обнаружения подозрительной активности. Каждый из них предлагает свои преимущества и компромиссы:

- События данных облачного отслеживания: обеспечивают видимость операций с ресурсами, выполняемых на ресурсе или внутри него в режиме реального времени, но сопряжены с потенциальными финансовыми последствиями из-за большого объема вызовов API.

- Журналы доступа к серверу: бесплатный доступ к записям для каждого запроса, направленного в вашу корзину S3, но с потенциальными задержками в доступности журналов и потенциальным нарушением целостности ведения журнала.

Преимущества и компромиссы между журналами доступа к серверу и журналами AWS CloudTrial.

Снижение риска путем понимания сценариев атак

Используя приведенные выше журналы для обеспечения надлежащей наглядности, можно отслеживать потенциальные сценарии атак с целью эффективного снижения рисков. Существует три основных сценария атак, которые мы наблюдаем при атаках программ-вымогателей S3, и все они могут помешать организации получить доступ к своим данным. Ниже приведены сценарии атак, а также ссылки на поисковые запросы, которыми публично поделилась команда экспертов по поиску угроз из

Team Axon Hunters, которые позволяют любому пользователю искать эти сценарии атак в своей собственной среде:

- Шифрование объектов: программы-вымогатели обычно используют шифрование файлов, чтобы запретить организации доступ к своим файлам, нанести ущерб бизнес-операциям и потребовать выкуп за возвращение файлов

- Удаление объектов - операции удаления: удаление всех объектов из корзины - это простой способ для субъектов угрозы оказать существенное влияние на бизнес-операции, повышая шансы жертв на выплату выкупа

- Удаление объектов - политика жизненного цикла: менее простой, но более тихий способ удаления файлов в Cloudtrail, который по-прежнему дает высокие шансы на получение выкупа

Каждый сценарий сопряжен со значительными сбоями, потенциально препятствующими доступу организаций к критически важным данным. Изучив необходимые разрешения, точки зрения злоумышленников и методы обнаружения для каждого сценария, организации могут заблаговременно подготовиться к потенциальным угрозам.

Защита и лучшие практики

Понимание сценариев атак помогает создать контекст для реализации упреждающих мер, позволяющих значительно сократить поверхность атаки. Есть несколько вещей, которые можно сделать для повышения безопасности пакетов S3 от угрозы программ-вымогателей.

- Используйте роли IAM для краткосрочных учетных данных: избегайте использования статических ключей доступа IAM. Если вы используете пользователей IAM, обязательно включите для них многофакторную аутентификацию (MFA).

- Следуйте принципу наименьших привилегий: это гарантирует, что пользователи и роли обладают только теми разрешениями, которые необходимы для их задач. Кроме того, используйте политики корзины, чтобы ограничить доступ к этим важным ресурсам.

- Включить управление версиями S3: это означает ведение учета каждой версии каждого объекта, хранящегося в вашем хранилище, вместо непосредственного его изменения. Это очень эффективно против несанкционированного переопределения или удаления.

- Включить блокировку объектов S3: работа по модели однократной записи и многократного чтения (WORM) означает, что ваши данные не могут быть никем удалены (данные "заблокированы"), что защищает от изменений в течение определенных периодов времени.

- Настройте AWS Backup / репликацию корзины: это может быть любая форма резервного копирования, которая отличается по местоположению и контролю доступа от вашей реальной корзины.

- Внедрите шифрование на стороне сервера с помощью ключей AWS KMS: это предоставит вашей организации определенный контроль над тем, кто может получить доступ к объектам корзины. Это обеспечивает еще один уровень защиты от тех, кто может шифровать и расшифровывать объекты в вашем хранилище.

Заключение

Поскольку объемы данных продолжают расти, защита Amazon S3 имеет первостепенное значение для защиты миллионов организаций от атак программ-вымогателей и новых киберугроз.

Определение приоритетности угроз, обеспечение видимости с помощью CloudTrail и журналов доступа к серверу, а также внедрение упреждающих мер являются важными шагами по снижению риска. Применяя эти стратегии, организации могут усилить защиту своих корзин S3 и обеспечить целостность и безопасность своих критически важных данных.

Для более подробного описания распространенных сценариев атак и лучших практик посмотрите видео deep dive от Team Axon. Команда Axon является экспертным подразделением по поиску угроз популярной системы "Охотников за заменой SIEM" и предлагает быстрое реагирование на возникающие киберугрозы, экспертные знания в области кибербезопасности по требованию и упреждающий поиск угроз в среде клиентов. Следите за командой Axon на X, чтобы получать своевременные обновления о новых киберугрозах и премьерном киберконтенте.

Дополнительные ресурсы S3: