Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,586

- Points

- 113

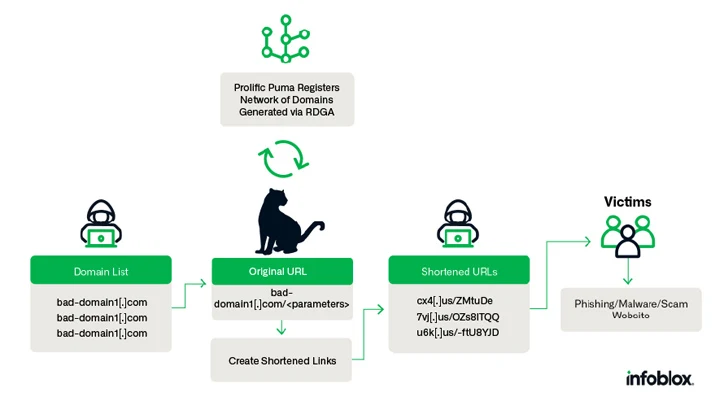

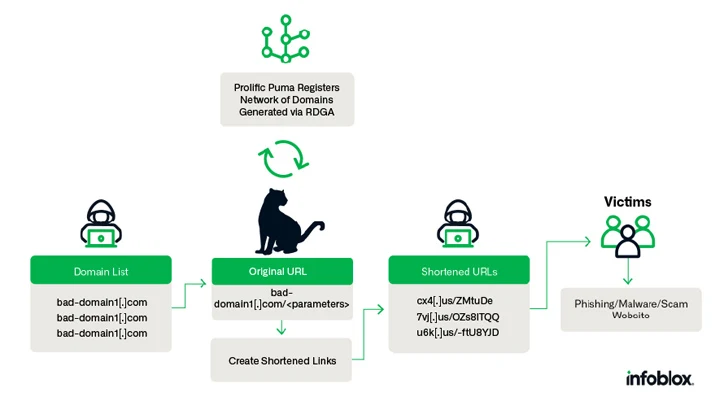

Участник угрозы, известный как Prolific Puma ведет себя сдержанно и использует подпольный сервис сокращения ссылок, который предлагается другим участникам угрозы, по крайней мере, в течение последних четырех лет.

Prolific Puma создает "доменные имена с RDGA [алгоритм генерации зарегистрированных доменов] и использовать эти домены для предоставления сервиса сокращения ссылок другим злоумышленникам, помогая им избегать обнаружения при распространении фишинга, афер и вредоносных программ", Infoblox sars в новом анализе собрана из системы доменных имен (ДНС) аналитика.

Поскольку известно, что злоумышленники используют средства сокращения ссылок для фишинговых атак, злоумышленник играет важную роль в цепочке поставок киберпреступности, зарегистрировав с апреля 2022 года от 35 000 до 75 000 уникальных доменных имен. Prolific Puma также является средством управления DNS-угрозами для использования инфраструктуры DNS в обнаруженных целях.

Примечательным аспектом деятельности субъекта угрозы является использование американского регистратора доменов и веб-хостинговой компании NameSilo для регистрации и серверов имен из-за их доступности и API, который облегчает массовую регистрацию.

Также было замечено, что Prolific Puma, которая не рекламирует свои услуги по сокращению сроков на подпольных рынках, прибегает к стратегическому устареванию, чтобы припарковать зарегистрированные домены на несколько недель, прежде чем размещать свои услуги у анонимных провайдеров.

"Плодовитые домены Puma являются буквенно-цифровыми, псевдослучайными, переменной длины, обычно длиной в 3 или 4 символа, но мы также наблюдали метки SLD длиной в 7 символов", - объяснил Infoblox.

Кроме того, субъект угрозы зарегистрировал тысячи доменов в домене верхнего уровня США (usTLD) с мая 2023 года, неоднократно используя адрес электронной почты, содержащий ссылку на песню OCT 33 психоделической соул-группы под названием Black Pumas: blackpumaoct33@ukr[.]просто.

Реальная личность и происхождение Плодовитой Пумы пока остаются неизвестными. Тем не менее, утверждается, что многочисленные субъекты угроз используют это предложение, чтобы перенаправлять посетителей на фишинговые и мошеннические сайты, использовать КАПЧУ и даже другие сокращенные ссылки, созданные другим сервисом.

В одном случае фишинг-вредоносной атаки, задокументированной на Infoblox, жертвы, переходящие по сокращенной ссылке, попадают на целевую страницу, которая просит их предоставить личные данные и произвести платеж, и в конечном итоге заражает их системы вредоносным ПО для плагинов браузера.

Раскрытие информации произошло через несколько недель после того, как компания разоблачила другой постоянный механизм DNS-угроз под кодовым названием Open Tangle, который использует крупную инфраструктуру или похожие домены или законные финансовые учреждения для нацеливания потребителей на фишинговые атаки.

"Prolific Puma демонстрирует, как DNS можно использовать для поддержки преступной деятельности и оставаться незамеченным в течение многих лет", - говорится в сообщении.

"Сервис работает с начала 2019 года и предоставляет услуги по простой регистрации учетных записей для популярных платформ социальных сетей, включая Instagram, Telegram, Facebook и X (ранее Twitter)", - говорит исследователь безопасности Седрик Пернет sars.

Kopeechka предоставляет два типа различных адресов электронной почты для облегчения процесса массовой регистрации: адреса электронной почты, размещенные в 39 доменах, принадлежащих субъекту угрозы, и те, которые размещены на более популярных сервисах размещения электронной почты, таких как Gmail, Hotmail, Outlook, Live и Zoho Mail.

"Kopeechka на самом деле не предоставляет доступ к реальным почтовым ящикам", - объяснил Пернет. "Когда пользователи запрашивают почтовые ящики для создания аккаунтов в социальных сетях, они получают только ссылку на адрес электронной почты и конкретное электронное письмо, содержащее код подтверждения или URL".

Есть подозрение, что эти адреса электронной почты либо скомпрометированы, либо созданы самими участниками Kopeechka.

Благодаря онлайн-сервисам, включающим проверку номера телефона для завершения регистрации, Kopeechka позволяет своим клиентам выбирать из 16 различных онлайн-SMS-сервисов, большинство из которых поступают из России.

Помимо ускорения киберпреступности и оснащения субъектов угроз для запуска полномасштабных операций, такие инструменты, созданные в рамках бизнес–модели "как услуга", подчеркивают профессионализацию криминальной экосистемы.

"Сервисы Kopeechka могут способствовать простому и доступному способу массового создания учетных записей в Интернете, что может быть полезно киберпреступникам", - сказал Пернет.

"Хотя Kopeechka в основном используется для создания нескольких учетных записей, она также может быть использована киберпреступниками, которые хотят повысить степень анонимности своей деятельности, поскольку им не нужно использовать какие-либо собственные адреса электронной почты для создания учетных записей в социальных сетях".

Prolific Puma создает "доменные имена с RDGA [алгоритм генерации зарегистрированных доменов] и использовать эти домены для предоставления сервиса сокращения ссылок другим злоумышленникам, помогая им избегать обнаружения при распространении фишинга, афер и вредоносных программ", Infoblox sars в новом анализе собрана из системы доменных имен (ДНС) аналитика.

Поскольку известно, что злоумышленники используют средства сокращения ссылок для фишинговых атак, злоумышленник играет важную роль в цепочке поставок киберпреступности, зарегистрировав с апреля 2022 года от 35 000 до 75 000 уникальных доменных имен. Prolific Puma также является средством управления DNS-угрозами для использования инфраструктуры DNS в обнаруженных целях.

Примечательным аспектом деятельности субъекта угрозы является использование американского регистратора доменов и веб-хостинговой компании NameSilo для регистрации и серверов имен из-за их доступности и API, который облегчает массовую регистрацию.

Также было замечено, что Prolific Puma, которая не рекламирует свои услуги по сокращению сроков на подпольных рынках, прибегает к стратегическому устареванию, чтобы припарковать зарегистрированные домены на несколько недель, прежде чем размещать свои услуги у анонимных провайдеров.

"Плодовитые домены Puma являются буквенно-цифровыми, псевдослучайными, переменной длины, обычно длиной в 3 или 4 символа, но мы также наблюдали метки SLD длиной в 7 символов", - объяснил Infoblox.

Кроме того, субъект угрозы зарегистрировал тысячи доменов в домене верхнего уровня США (usTLD) с мая 2023 года, неоднократно используя адрес электронной почты, содержащий ссылку на песню OCT 33 психоделической соул-группы под названием Black Pumas: blackpumaoct33@ukr[.]просто.

Реальная личность и происхождение Плодовитой Пумы пока остаются неизвестными. Тем не менее, утверждается, что многочисленные субъекты угроз используют это предложение, чтобы перенаправлять посетителей на фишинговые и мошеннические сайты, использовать КАПЧУ и даже другие сокращенные ссылки, созданные другим сервисом.

В одном случае фишинг-вредоносной атаки, задокументированной на Infoblox, жертвы, переходящие по сокращенной ссылке, попадают на целевую страницу, которая просит их предоставить личные данные и произвести платеж, и в конечном итоге заражает их системы вредоносным ПО для плагинов браузера.

Раскрытие информации произошло через несколько недель после того, как компания разоблачила другой постоянный механизм DNS-угроз под кодовым названием Open Tangle, который использует крупную инфраструктуру или похожие домены или законные финансовые учреждения для нацеливания потребителей на фишинговые атаки.

"Prolific Puma демонстрирует, как DNS можно использовать для поддержки преступной деятельности и оставаться незамеченным в течение многих лет", - говорится в сообщении.

Инструмент взлома Kopeechka Наводняет онлайн-платформы Поддельными аккаунтами

Разработка также последовала за новым отчетом Trend Micro, в котором было обнаружено, что менее квалифицированные киберпреступники используют новый инструмент под названием Kopeechka (в переводе с русского означает "пенни") автоматизировать создание сотен поддельных аккаунтов в социальных сетях всего за несколько секунд."Сервис работает с начала 2019 года и предоставляет услуги по простой регистрации учетных записей для популярных платформ социальных сетей, включая Instagram, Telegram, Facebook и X (ранее Twitter)", - говорит исследователь безопасности Седрик Пернет sars.

Kopeechka предоставляет два типа различных адресов электронной почты для облегчения процесса массовой регистрации: адреса электронной почты, размещенные в 39 доменах, принадлежащих субъекту угрозы, и те, которые размещены на более популярных сервисах размещения электронной почты, таких как Gmail, Hotmail, Outlook, Live и Zoho Mail.

"Kopeechka на самом деле не предоставляет доступ к реальным почтовым ящикам", - объяснил Пернет. "Когда пользователи запрашивают почтовые ящики для создания аккаунтов в социальных сетях, они получают только ссылку на адрес электронной почты и конкретное электронное письмо, содержащее код подтверждения или URL".

Есть подозрение, что эти адреса электронной почты либо скомпрометированы, либо созданы самими участниками Kopeechka.

Благодаря онлайн-сервисам, включающим проверку номера телефона для завершения регистрации, Kopeechka позволяет своим клиентам выбирать из 16 различных онлайн-SMS-сервисов, большинство из которых поступают из России.

Помимо ускорения киберпреступности и оснащения субъектов угроз для запуска полномасштабных операций, такие инструменты, созданные в рамках бизнес–модели "как услуга", подчеркивают профессионализацию криминальной экосистемы.

"Сервисы Kopeechka могут способствовать простому и доступному способу массового создания учетных записей в Интернете, что может быть полезно киберпреступникам", - сказал Пернет.

"Хотя Kopeechka в основном используется для создания нескольких учетных записей, она также может быть использована киберпреступниками, которые хотят повысить степень анонимности своей деятельности, поскольку им не нужно использовать какие-либо собственные адреса электронной почты для создания учетных записей в социальных сетях".