Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Скрипты кражи кредитных карт развиваются, и их становится все труднее обнаружить из-за новой тактики сокрытия. Последним примером является веб-скиммер, который использует код CSS для смешивания со страницами взломанного магазина и для кражи личной и платежной информации клиентов.

Спрятав свой скрипт кражи платежной информации в коде CSS, создатели этого скиммера успешно обошли обнаружение автоматическими сканерами безопасности и избежали поднятия каких-либо флагов даже при проверке в ходе ручного аудита кода безопасности.

Это произошло потому, что сканеры обычно не сканируют файлы CSS на предмет вредоносного кода, и любой, кто смотрит на скрипт триггера скиммера, читающий настраиваемое свойство (переменную) со страницы CSS, не бросит на него второй взгляд.

Файлы CSS (каскадные таблицы стилей) предоставляют веб-сайтам возможность добавлять стиль (например, шрифты, цвета и интервалы) к веб-документам с использованием набора правил.

Ссылки на скрипт Magecart хранятся в коде CSS

Этот скиммер для кредитных карт (также известный как скрипт Magecart ) был обнаружен исследователями голландской компании по кибербезопасности Sansec во вторник в трех разных интернет-магазинах.

Веб-скиммер все еще был активен по крайней мере в одном магазине, как SanSec сообщил сегодня BleepingComputer, но компания не предоставила дополнительную информацию из-за конфиденциального характера данных.

С тех пор, как он был обнаружен, веб-скиммер на основе CSS использовался группой Magecart, которая начала «экспериментировать» с все более продвинутыми методами для внедрения своих вредоносных сценариев и извлечения информации о платежных картах клиентов.

CSS-код Magecart (Sansec)

Этот сценарий Magecart будет запускаться только тогда, когда клиенты взломанных сайтов электронной коммерции начнут вводить платежную или личную информацию.

Когда покупатели нажимают кнопку оформления заказа в форме заказа, они перенаправляются на новую страницу, которая загружает и анализирует вредоносный код CSS злоумышленников.

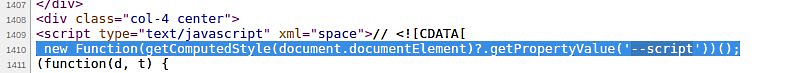

Сценарий парсера / триггера JavaScript на странице оформления заказа взломанного интернет-магазина затем загрузит и выполнит скиммер с URL-адреса, сохраненного кодом CSS в переменной --script, которая указывает на сценарий Magecart в cloud-iq [.] net сервер, контролируемый хакерами.

Эта тактика позволяет группе Magecart скрыть свою кражу кредитных карт на виду на любом взломанном веб-сайте электронной коммерции, поскольку он не будет обнаружен никакими обычными методами.

В лучшем случае это вызовет тревогу только случайно, как это случилось, когда Сансек впервые заметил его в начале этой недели.

Сценарий триггера Magecart (Sansec)

Каждый бит кода может быть использован во вредоносных целях

Интернет-магазинам «необходимо отслеживать все свои данные, а не только исполняемые файлы», как сказал Сансек BleepingComputer.

«Это огромная головная боль для менеджеров электронной коммерции. Сегодня это CSS, завтра это будут статические данные где-то еще».

У интернет-покупателей очень мало способов защиты от атак Magecart, когда скрипты на основе JavaScript, известные как скиммеры кредитных карт, вводятся на страницы скомпрометированных сайтов электронной коммерции для извлечения платежных и личных данных их клиентов.

«Потребители должны выбрать банк, который применяет 2FA к каждой транзакции», - сказал Сансек. «В Европе это становится все более распространенным явлением, а в США - нет».

Если вы находитесь в США, вы можете получить временные номера карт на сайте http://privacy.com и аналогичных платформах или использовать виртуальные карты для каждой транзакции.

Исследователи Sansec также недавно обнаружили вредоносное ПО для просмотра веб-страниц, способное скрываться в виде SVG-кнопок социальных сетей, и почти невозможно удалить вредоносное ПО для кражи кредитных карт, которое объединяет постоянный бэкдор.

Спрятав свой скрипт кражи платежной информации в коде CSS, создатели этого скиммера успешно обошли обнаружение автоматическими сканерами безопасности и избежали поднятия каких-либо флагов даже при проверке в ходе ручного аудита кода безопасности.

Это произошло потому, что сканеры обычно не сканируют файлы CSS на предмет вредоносного кода, и любой, кто смотрит на скрипт триггера скиммера, читающий настраиваемое свойство (переменную) со страницы CSS, не бросит на него второй взгляд.

Файлы CSS (каскадные таблицы стилей) предоставляют веб-сайтам возможность добавлять стиль (например, шрифты, цвета и интервалы) к веб-документам с использованием набора правил.

Ссылки на скрипт Magecart хранятся в коде CSS

Этот скиммер для кредитных карт (также известный как скрипт Magecart ) был обнаружен исследователями голландской компании по кибербезопасности Sansec во вторник в трех разных интернет-магазинах.

Веб-скиммер все еще был активен по крайней мере в одном магазине, как SanSec сообщил сегодня BleepingComputer, но компания не предоставила дополнительную информацию из-за конфиденциального характера данных.

С тех пор, как он был обнаружен, веб-скиммер на основе CSS использовался группой Magecart, которая начала «экспериментировать» с все более продвинутыми методами для внедрения своих вредоносных сценариев и извлечения информации о платежных картах клиентов.

CSS-код Magecart (Sansec)

Этот сценарий Magecart будет запускаться только тогда, когда клиенты взломанных сайтов электронной коммерции начнут вводить платежную или личную информацию.

Когда покупатели нажимают кнопку оформления заказа в форме заказа, они перенаправляются на новую страницу, которая загружает и анализирует вредоносный код CSS злоумышленников.

Сценарий парсера / триггера JavaScript на странице оформления заказа взломанного интернет-магазина затем загрузит и выполнит скиммер с URL-адреса, сохраненного кодом CSS в переменной --script, которая указывает на сценарий Magecart в cloud-iq [.] net сервер, контролируемый хакерами.

Эта тактика позволяет группе Magecart скрыть свою кражу кредитных карт на виду на любом взломанном веб-сайте электронной коммерции, поскольку он не будет обнаружен никакими обычными методами.

В лучшем случае это вызовет тревогу только случайно, как это случилось, когда Сансек впервые заметил его в начале этой недели.

Сценарий триггера Magecart (Sansec)

Каждый бит кода может быть использован во вредоносных целях

Интернет-магазинам «необходимо отслеживать все свои данные, а не только исполняемые файлы», как сказал Сансек BleepingComputer.

«Это огромная головная боль для менеджеров электронной коммерции. Сегодня это CSS, завтра это будут статические данные где-то еще».

У интернет-покупателей очень мало способов защиты от атак Magecart, когда скрипты на основе JavaScript, известные как скиммеры кредитных карт, вводятся на страницы скомпрометированных сайтов электронной коммерции для извлечения платежных и личных данных их клиентов.

«Потребители должны выбрать банк, который применяет 2FA к каждой транзакции», - сказал Сансек. «В Европе это становится все более распространенным явлением, а в США - нет».

Если вы находитесь в США, вы можете получить временные номера карт на сайте http://privacy.com и аналогичных платформах или использовать виртуальные карты для каждой транзакции.

Исследователи Sansec также недавно обнаружили вредоносное ПО для просмотра веб-страниц, способное скрываться в виде SVG-кнопок социальных сетей, и почти невозможно удалить вредоносное ПО для кражи кредитных карт, которое объединяет постоянный бэкдор.