Tomcat

Professional

- Messages

- 2,687

- Reaction score

- 1,038

- Points

- 113

Неназванная высокопоставленная правительственная организация в Юго-Восточной Азии стала целью "сложной, длительной" операции кибершпионажа, спонсируемой государством Китая под кодовым названием Crimson Palace.

"Общей целью кампании было сохранение доступа к целевой сети для кибершпионажа в поддержку государственных интересов Китая", - сказали исследователи Sophos Пол Харамильо, Морган Дембоски, Шон Галлахер и Марк Парсонс в отчете, которым поделились с Hacker News.

"Это включает в себя доступ к критически важным ИТ-системам, проведение разведки конкретных пользователей, сбор конфиденциальной военной и технической информации и развертывание различных вредоносных имплантатов для связи командования и контроля (C2)".

Название правительственной организации не разглашается, но компания заявила, что страна, как известно, имеет неоднократные конфликты с Китаем из-за территории в Южно-Китайском море, что повышает вероятность того, что это могут быть Филиппины, которые в прошлом подвергались атакам спонсируемых китайским государством групп, таких как Mustang Panda.

Crimson Palace состоит из трех групп вторжений, некоторые из которых используют ту же тактику, хотя есть свидетельства более давней активности, относящейся к марту 2022 года -

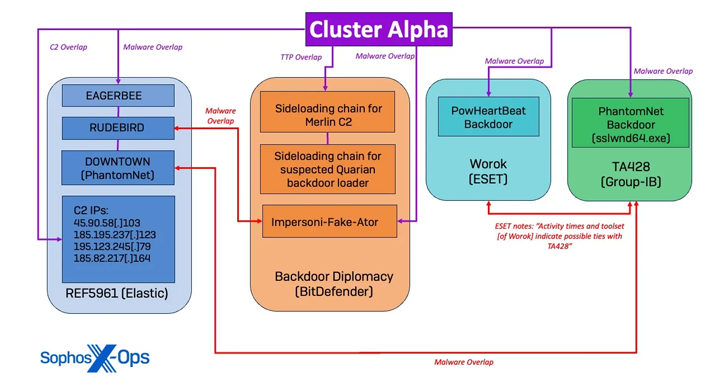

- Кластер Альфа (март 2023 - август 2023), который демонстрирует некоторую степень сходства с субъектами, отслеживаемыми как BackdoorDiplomacy, REF5961, Worok и TA428

- Кластер Bravo (март 2023 г.), который имеет общие черты с Unfading Sea Haze и

- Кластер Чарли (март 2023 - апрель 2024), который пересекается с Землей Лунчжи, подгруппой в APT41

Атака примечательна использованием недокументированных вредоносных программ, таких как PocoProxy, а также обновленной версии EAGERBEE, наряду с другими известными семействами вредоносных программ, такими как NUPAKAGE, PowHeartBeat, RUDEBIRD, DOWNTOWN (PhantomNet) и EtherealGh0st (он же CCoreDoor).

Другие отличительные черты кампании включают широкое использование боковой загрузки DLL и необычную тактику, позволяющую оставаться незамеченным.

"Злоумышленники использовали множество новых методов уклонения, таких как перезапись библиотеки DLL в памяти, чтобы отсоединить процесс Sophos AV agent от ядра, злоупотребляли AV-программным обеспечением для дополнительной загрузки и использовали различные методы для тестирования наиболее эффективных и уклончивых методов выполнения своих полезных задач", - сказали исследователи.

Дальнейшее расследование показало, что Cluster Alpha сосредоточился на сопоставлении серверных подсетей, перечислении учетных записей администраторов и проведении разведки инфраструктуры Active Directory, при этом Cluster Bravo отдал приоритет использованию действительных учетных записей для бокового перемещения и отбросил EtherealGh0st.

Деятельность, связанная с Cluster Charlie, которая продолжалась в течение самого длительного периода, повлекла за собой использование PocoProxy для обеспечения сохраняемости скомпрометированных систем и развертывание HUI Loader, специального загрузчика, используемого несколькими участниками China-nexus, для нанесения Cobalt Strike.

"Наблюдаемые кластеры отражают операции двух или более различных субъектов, работающих в тандеме с общими целями", - отметили исследователи. "Наблюдаемые кластеры отражают работу единой группы с большим набором инструментов, разнообразной инфраструктурой и несколькими операторами".

Раскрытие происходит после того, как компания по кибербезопасности Yoroi подробно описала атаки, организованные актером APT41 (он же Brass Typhoon, HOODOO и Winnti), нацеленные на организации в Италии с помощью варианта вредоносного ПО PlugX (он же Destroy RAT и Korplug), известного как KEYPLUG.

"Написанный на C ++ и активный как минимум с июня 2021 года, KEYPLUG имеет варианты как для платформ Windows, так и для Linux", - сказал Йорои. "Он поддерживает несколько сетевых протоколов для командования и контроля (C2) трафиком, включая HTTP, TCP, KCP через UDP и WSS, что делает его мощным инструментом в арсенале кибератак APT41".

Это также следует из рекомендации Канадского центра кибербезопасности, предупреждающей об участившихся хакерских атаках, проводимых при поддержке государства Китаем, направленных на проникновение в правительство, критически важную инфраструктуру и секторы исследований и разработок.

"Активность [Китайской Народной Республики] в области киберугроз превосходит киберугрозы других национальных государств по объему, сложности и широте охвата", - заявило агентство, ссылаясь на использование ими взломанных маршрутизаторов для небольших офисов и домашних офисов (SOHO) и наземных методов ведения деятельности в области киберугроз и избежания обнаружения.