Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

Совместная работа - мощный аргумент в пользу приложений SaaS. Microsoft, Github, Miro и другие продвигают совместный характер своих программных приложений, который позволяет пользователям делать больше.

Ссылками на файлы, репозитории и доски объявлений можно делиться с кем угодно и где угодно. Это стимулирует командную работу, которая помогает создавать более эффективные кампании и проекты, поощряя сотрудничество между сотрудниками, разбросанными по регионам и отделам.

В то же время открытость SaaS-платформ для обработки данных может быть проблематичной. Исследование 2023 года, проведенное Cloud Security Alliance и Adaptive Shield, показало, что 58% инцидентов безопасности за последние два года были связаны с утечкой данных. Очевидно, что совместное использование - это хорошо, но совместное использование данных необходимо контролировать. В большинстве приложений SaaS есть механизмы для контроля совместного использования. Эти инструменты довольно эффективны для обеспечения того, чтобы ресурсы компании не были открыты для показа в общедоступной сети. В этой статье будут рассмотрены три распространенных сценария утечки данных и рекомендованы лучшие практики для безопасного обмена.

Утечки с GitHub повлияли на крупные бренды, включая X (бывший Twitter), чей проприетарный код для его платформы и внутренних инструментов просочился в Интернет. Утечки с GitHub часто раскрывают конфиденциальные секреты, включая токены OAuth, ключи API, имена пользователей и пароли, ключи шифрования и сертификаты безопасности.

Когда происходит утечка проприетарного кода и корпоративных секретов, это может поставить под угрозу непрерывность бизнеса. Защита кода в репозиториях GitHub должна быть главным приоритетом.

Календари содержат приглашения на собрания со ссылками на видеоконференции и паролями. Сохранение этой информации открытой для общественности может привести к появлению нежелательных или злонамеренных участников на вашем собрании. Календари также содержат повестки дня, презентации и другие конфиденциальные материалы.

Информация из календарей также может быть использована при фишинговых атаках или атаках социальной инженерии. Например, если субъект угрозы, имеющий доступ к календарю Алисы, видит, что у нее запланирован разговор с Бобом в 3 часа, субъект угрозы может позвонить Бобу, выдавая себя за помощника Алисы, и попросить, чтобы Боб отправил по электронной почте некоторую конфиденциальную информацию перед встречей.

Владельцы проектов часто создают одно имя пользователя для агентства или делятся ключевыми файлами со всеми, у кого есть ссылка. Это упрощает администрирование и может сэкономить деньги на лицензиях. Однако владелец проекта передал контроль над тем, кто может получить доступ к материалам и работать с ними.

Любой сотрудник внешней команды не только имеет доступ к проприетарным файлам проекта, но и часто сохраняет этот доступ после ухода из компании, если помнит имя пользователя и пароль. Когда ресурсы доступны любому, у кого есть ссылка, он может легко переслать ссылку на свою личную учетную запись электронной почты и получить доступ к файлам, когда захочет.

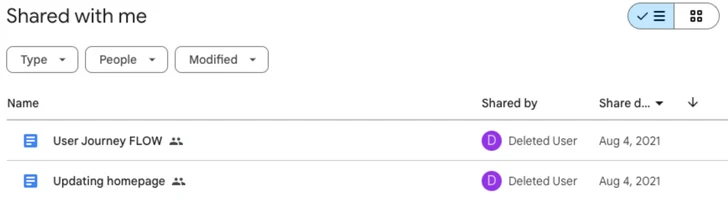

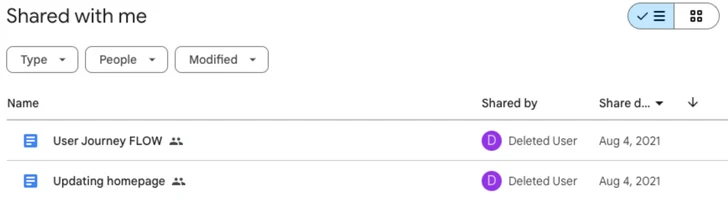

Рисунок 1: Пользователи сохраняют доступ к общим документам Google даже после того, как сотрудник, предоставивший документы, уволился из компании

Узнайте, как с помощью Инвентаризации ресурсов можно идентифицировать все общедоступные ресурсы.

Ссылками на файлы, репозитории и доски объявлений можно делиться с кем угодно и где угодно. Это стимулирует командную работу, которая помогает создавать более эффективные кампании и проекты, поощряя сотрудничество между сотрудниками, разбросанными по регионам и отделам.

В то же время открытость SaaS-платформ для обработки данных может быть проблематичной. Исследование 2023 года, проведенное Cloud Security Alliance и Adaptive Shield, показало, что 58% инцидентов безопасности за последние два года были связаны с утечкой данных. Очевидно, что совместное использование - это хорошо, но совместное использование данных необходимо контролировать. В большинстве приложений SaaS есть механизмы для контроля совместного использования. Эти инструменты довольно эффективны для обеспечения того, чтобы ресурсы компании не были открыты для показа в общедоступной сети. В этой статье будут рассмотрены три распространенных сценария утечки данных и рекомендованы лучшие практики для безопасного обмена.

Превращение проприетарного кода в общедоступный

Репозитории GitHub имеют долгую историю утечек данных. Эти утечки данных обычно вызваны ошибкой пользователя, когда разработчик случайно предоставляет доступ к частным репозиториям или администратор изменяет разрешения для облегчения совместной работы.Утечки с GitHub повлияли на крупные бренды, включая X (бывший Twitter), чей проприетарный код для его платформы и внутренних инструментов просочился в Интернет. Утечки с GitHub часто раскрывают конфиденциальные секреты, включая токены OAuth, ключи API, имена пользователей и пароли, ключи шифрования и сертификаты безопасности.

Когда происходит утечка проприетарного кода и корпоративных секретов, это может поставить под угрозу непрерывность бизнеса. Защита кода в репозиториях GitHub должна быть главным приоритетом.

Неожиданные риски общедоступных календарей

На первый взгляд может показаться, что общедоступные календари не представляют большой угрозы для безопасности. Календари не известны конфиденциальными данными. На самом деле они содержат сокровищницу информации, которая не хотела бы, чтобы организации попали в руки киберпреступников.Календари содержат приглашения на собрания со ссылками на видеоконференции и паролями. Сохранение этой информации открытой для общественности может привести к появлению нежелательных или злонамеренных участников на вашем собрании. Календари также содержат повестки дня, презентации и другие конфиденциальные материалы.

Информация из календарей также может быть использована при фишинговых атаках или атаках социальной инженерии. Например, если субъект угрозы, имеющий доступ к календарю Алисы, видит, что у нее запланирован разговор с Бобом в 3 часа, субъект угрозы может позвонить Бобу, выдавая себя за помощника Алисы, и попросить, чтобы Боб отправил по электронной почте некоторую конфиденциальную информацию перед встречей.

Сотрудничество с внешними поставщиками услуг

Хотя приложения SaaS упрощают работу с агентствами и другими поставщиками услуг, в таком сотрудничестве часто участвуют участники, которые приходят в проект на короткие периоды времени. Если ими не управлять, общие документы и доски для совместной работы предоставляют всем, кто работает над проектом, постоянный доступ к материалам.Владельцы проектов часто создают одно имя пользователя для агентства или делятся ключевыми файлами со всеми, у кого есть ссылка. Это упрощает администрирование и может сэкономить деньги на лицензиях. Однако владелец проекта передал контроль над тем, кто может получить доступ к материалам и работать с ними.

Любой сотрудник внешней команды не только имеет доступ к проприетарным файлам проекта, но и часто сохраняет этот доступ после ухода из компании, если помнит имя пользователя и пароль. Когда ресурсы доступны любому, у кого есть ссылка, он может легко переслать ссылку на свою личную учетную запись электронной почты и получить доступ к файлам, когда захочет.

Рисунок 1: Пользователи сохраняют доступ к общим документам Google даже после того, как сотрудник, предоставивший документы, уволился из компании

Рекомендации по безопасному обмену файлами

Совместное использование ресурсов является важным аспектом бизнес-операций. Компания по обеспечению безопасности SaaS Adaptive Shield рекомендует компаниям следовать этим рекомендациям при обмене файлами с внешними пользователями.- Всегда предоставляйте общий доступ к файлам отдельным пользователям и требуйте той или иной формы аутентификации.

- Никогда не делитесь информацией "с кем-либо, у кого есть ссылка". По возможности администратору следует отключить эту возможность.

- Когда приложения позволяют, добавьте дату истечения срока действия в общий файл.

- Добавьте дату истечения срока действия к приглашениям для обмена файлами.

- Удаляйте разрешения на общий доступ из любого общедоступного документа, который больше не используется.

Узнайте, как с помощью Инвентаризации ресурсов можно идентифицировать все общедоступные ресурсы.