Mutt

Professional

- Messages

- 1,458

- Reaction score

- 1,274

- Points

- 113

Содержание статьи

Что такое XSS-атака

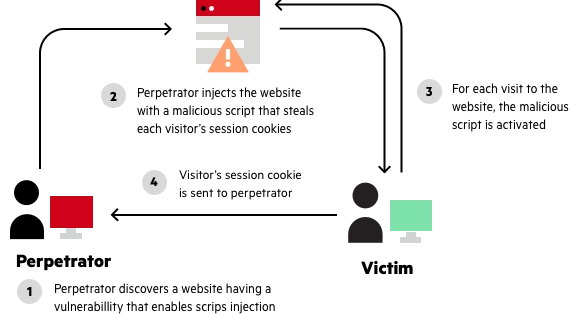

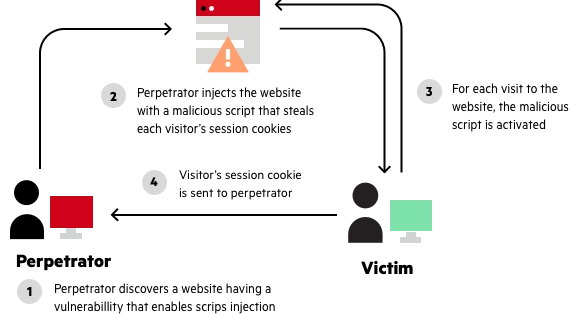

Межсайтовый скриптинг (XSS) - это уязвимость веб-приложения, которая позволяет злоумышленнику внедрить код (обычно HTML или JavaScript) в содержимое внешнего веб-сайта. Когда жертва просматривает зараженную страницу на веб-сайте, внедренный код выполняется в браузере жертвы. Следовательно, злоумышленник обошел ту же политику происхождения браузера и может украсть личную информацию у жертвы, связанной с веб-сайтом.

Что такое отраженная XSS-атака

Отраженные XSS-атаки, также известные как непостоянные атаки, происходят, когда вредоносный сценарий отражается от веб-приложения в браузере жертвы.

Сценарий активируется по ссылке, которая отправляет запрос на веб-сайт с уязвимостью, которая позволяет запускать вредоносные сценарии. Уязвимость обычно является результатом недостаточной очистки входящих запросов, что позволяет манипулировать функциями веб-приложения и активировать вредоносные сценарии.

Чтобы распространить вредоносную ссылку, злоумышленник обычно встраивает ее в электронное письмо или на сторонний веб-сайт (например, в разделе комментариев или в социальных сетях). Ссылка встроена в текст привязки, который побуждает пользователя щелкнуть по ней, что инициирует запрос XSS к взломанному веб-сайту, отражая атаку обратно пользователю.

Пример отраженной XSS атаки.

В отличие от хранимой атаки, когда злоумышленник должен найти веб-сайт, который позволяет постоянно внедрять вредоносные сценарии, для отраженных атак требуется только, чтобы вредоносный сценарий был встроен в ссылку. При этом, чтобы атака была успешной, пользователь должен щелкнуть зараженную ссылку.

Таким образом, существует ряд ключевых различий между отраженными и сохраненными XSS-атаками, в том числе:

Пример отраженной XSS атаки

При посещении сайта форума, на котором пользователи должны войти в свою учетную запись, злоумышленник выполняет этот поисковый запрос <script type = 'text / javascript'> alert ('xss'); </script>, вызывая следующие вещи:

Хотя адрес отправителя и тема могут показаться некоторым подозрительными, это не означает, что на них не будут нажимать.

Фактически, даже если только один из 1000 получателей электронного письма щелкнет ссылку, это все равно составит несколько десятков зараженных пользователей форума. Они будут перенаправлены на веб-сайт форума, где вредоносный сценарий будет отражен обратно в их браузер, что позволит злоумышленнику украсть их сеансовые файлы cookie и захватить их учетные записи на форуме.

Отраженное предотвращение и смягчение атак XSS

Существует несколько эффективных методов предотвращения и смягчения отраженных XSS-атак.

Прежде всего, с точки зрения пользователя, бдительность - лучший способ избежать использования сценариев XSS. В частности, это означает, что нельзя переходить по подозрительным ссылкам, которые могут содержать вредоносный код. К подозрительным ссылкам относятся ссылки, найденные в:

Кроме того, брандмауэры веб-приложений (WAF) также играют важную роль в смягчении отраженных атак XSS. С помощью правил безопасности на основе сигнатур, поддерживаемых другими эвристиками, WAF может компенсировать отсутствие очистки ввода и просто блокировать аномальные запросы. Это включает, но не ограничивается, запросы, которые пытаются выполнить атаку с использованием отраженного межсайтового скриптинга.

Следует отметить, что в отличие от хранимой атаки, когда вредоносные запросы злоумышленника к веб-сайту блокируются, в отраженной атаке XSS блокируются запросы пользователя. Это сделано для защиты пользователя, а также для предотвращения сопутствующего ущерба всем остальным посетителям веб-сайта.

Брандмауэр облачного веб-приложения также использует фильтрацию сигнатур для противодействия отраженному XSS. Кроме того, WAF использует технологию краудсорсинга, которая автоматически собирает и объединяет данные об атаках со всей сети Imperva в интересах всех пользователей.

Краудсорсинговый компонент облачной службы безопасности Imperva обеспечивает быстрое реагирование на угрозы нулевого дня и защищает все сообщество пользователей от новых угроз. Он также позволяет использовать расширенные эвристики безопасности, в том числе те, которые отслеживают репутацию IP-адресов, для отслеживания повторных злоумышленников и устройств ботнета.

- Что такое XSS-атака

- Что такое отраженная XSS-атака

- Пример отраженной XSS атаки

- Отраженное предотвращение и смягчение атак XSS

Что такое XSS-атака

Межсайтовый скриптинг (XSS) - это уязвимость веб-приложения, которая позволяет злоумышленнику внедрить код (обычно HTML или JavaScript) в содержимое внешнего веб-сайта. Когда жертва просматривает зараженную страницу на веб-сайте, внедренный код выполняется в браузере жертвы. Следовательно, злоумышленник обошел ту же политику происхождения браузера и может украсть личную информацию у жертвы, связанной с веб-сайтом.

Что такое отраженная XSS-атака

Отраженные XSS-атаки, также известные как непостоянные атаки, происходят, когда вредоносный сценарий отражается от веб-приложения в браузере жертвы.

Сценарий активируется по ссылке, которая отправляет запрос на веб-сайт с уязвимостью, которая позволяет запускать вредоносные сценарии. Уязвимость обычно является результатом недостаточной очистки входящих запросов, что позволяет манипулировать функциями веб-приложения и активировать вредоносные сценарии.

Чтобы распространить вредоносную ссылку, злоумышленник обычно встраивает ее в электронное письмо или на сторонний веб-сайт (например, в разделе комментариев или в социальных сетях). Ссылка встроена в текст привязки, который побуждает пользователя щелкнуть по ней, что инициирует запрос XSS к взломанному веб-сайту, отражая атаку обратно пользователю.

Пример отраженной XSS атаки.

В отличие от хранимой атаки, когда злоумышленник должен найти веб-сайт, который позволяет постоянно внедрять вредоносные сценарии, для отраженных атак требуется только, чтобы вредоносный сценарий был встроен в ссылку. При этом, чтобы атака была успешной, пользователь должен щелкнуть зараженную ссылку.

Таким образом, существует ряд ключевых различий между отраженными и сохраненными XSS-атаками, в том числе:

- Отраженные атаки встречаются чаще.

- Отраженные атаки не имеют такой же досягаемости, как сохраненные XSS-атаки.

- Отраженных атак можно избежать бдительным пользователям.

Пример отраженной XSS атаки

При посещении сайта форума, на котором пользователи должны войти в свою учетную запись, злоумышленник выполняет этот поисковый запрос <script type = 'text / javascript'> alert ('xss'); </script>, вызывая следующие вещи:

- Запрос выводит окно предупреждения с надписью «XSS» .

- На странице отображается: «<script type = 'text / javascript'> alert ('XSS'); </ script> not found».

- URL-адрес страницы выглядит так: http://ecommerce.com?q=<script type = ”text / javascript”> alert ('XSS'); </script> .

Хотя адрес отправителя и тема могут показаться некоторым подозрительными, это не означает, что на них не будут нажимать.

Фактически, даже если только один из 1000 получателей электронного письма щелкнет ссылку, это все равно составит несколько десятков зараженных пользователей форума. Они будут перенаправлены на веб-сайт форума, где вредоносный сценарий будет отражен обратно в их браузер, что позволит злоумышленнику украсть их сеансовые файлы cookie и захватить их учетные записи на форуме.

Отраженное предотвращение и смягчение атак XSS

Существует несколько эффективных методов предотвращения и смягчения отраженных XSS-атак.

Прежде всего, с точки зрения пользователя, бдительность - лучший способ избежать использования сценариев XSS. В частности, это означает, что нельзя переходить по подозрительным ссылкам, которые могут содержать вредоносный код. К подозрительным ссылкам относятся ссылки, найденные в:

- Письма от неизвестных отправителей

- Раздел комментариев на сайте

- Лента неизвестных пользователей в социальных сетях

Кроме того, брандмауэры веб-приложений (WAF) также играют важную роль в смягчении отраженных атак XSS. С помощью правил безопасности на основе сигнатур, поддерживаемых другими эвристиками, WAF может компенсировать отсутствие очистки ввода и просто блокировать аномальные запросы. Это включает, но не ограничивается, запросы, которые пытаются выполнить атаку с использованием отраженного межсайтового скриптинга.

Следует отметить, что в отличие от хранимой атаки, когда вредоносные запросы злоумышленника к веб-сайту блокируются, в отраженной атаке XSS блокируются запросы пользователя. Это сделано для защиты пользователя, а также для предотвращения сопутствующего ущерба всем остальным посетителям веб-сайта.

Брандмауэр облачного веб-приложения также использует фильтрацию сигнатур для противодействия отраженному XSS. Кроме того, WAF использует технологию краудсорсинга, которая автоматически собирает и объединяет данные об атаках со всей сети Imperva в интересах всех пользователей.

Краудсорсинговый компонент облачной службы безопасности Imperva обеспечивает быстрое реагирование на угрозы нулевого дня и защищает все сообщество пользователей от новых угроз. Он также позволяет использовать расширенные эвристики безопасности, в том числе те, которые отслеживают репутацию IP-адресов, для отслеживания повторных злоумышленников и устройств ботнета.