Всем привет. С вами кардер.

2019 год. Вернёмся на 4 года назад. Мне предложили участвовать в топовом награждении которое проводится каждый год в Германии. Это награждение самых лучших специалистов в IT. Одна из степеней этого награждения была посвящена информационной безопасности. Большая компании организовывала данный конкурс, и выбрала меня в данную сферу. Я по началу ещё была в раздумьях, так как смысла особого не было и вознаграждение маленькое. В итоге я подумала и согласилась. Всё было супер. Но в один прекрасный момент я поняла для себя одну интересную вещь - оценивать информационную безопасность взялись менеджеры. После того как я им высказала, что я думаю и что я хочу преподнести сейчас в данном посте вам, знаете что они сделали? Они объявили меня вообще пособницей террористов. После этого, в сторону одной из топовых IT компании Германии, у меня закралась маленькая мысль - они долбаёбы или как? Как могут люди которые ничего не понимают в своей сфере деятельности оценивать кого-то? Они не смогли это сделать, а далее просто напросто убрали эту категорию из своих награждений. Им проще наградить какого-нибудь задрота очкарика который сидит и кодит бесполезные игры или верстальщика, им проще делать то что они делают.

Поэтому мы будем говорить сегодня с вами о том, как каждого из вас продают и используют.

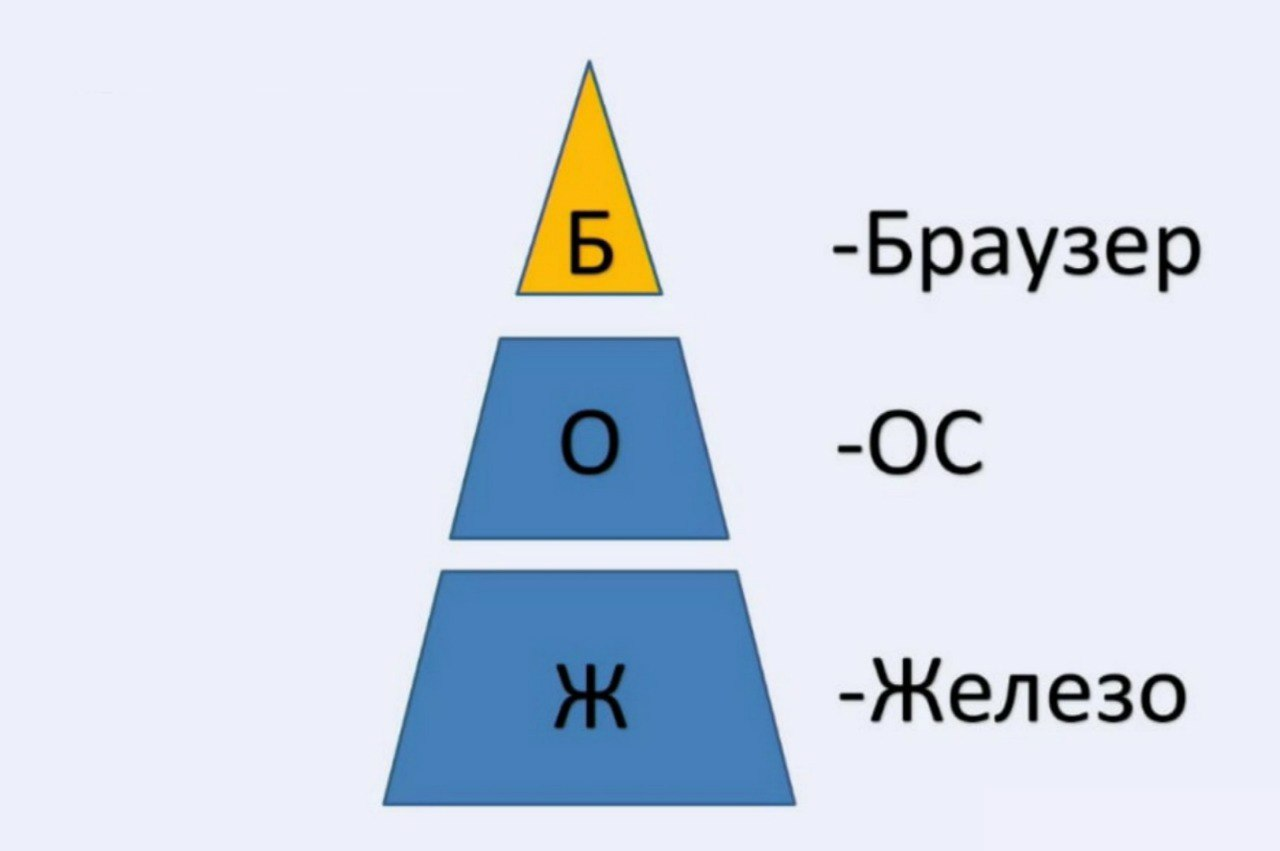

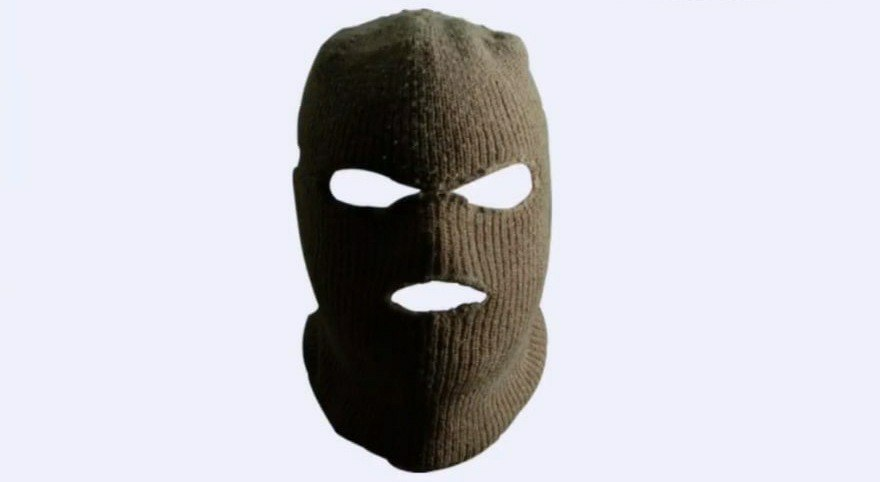

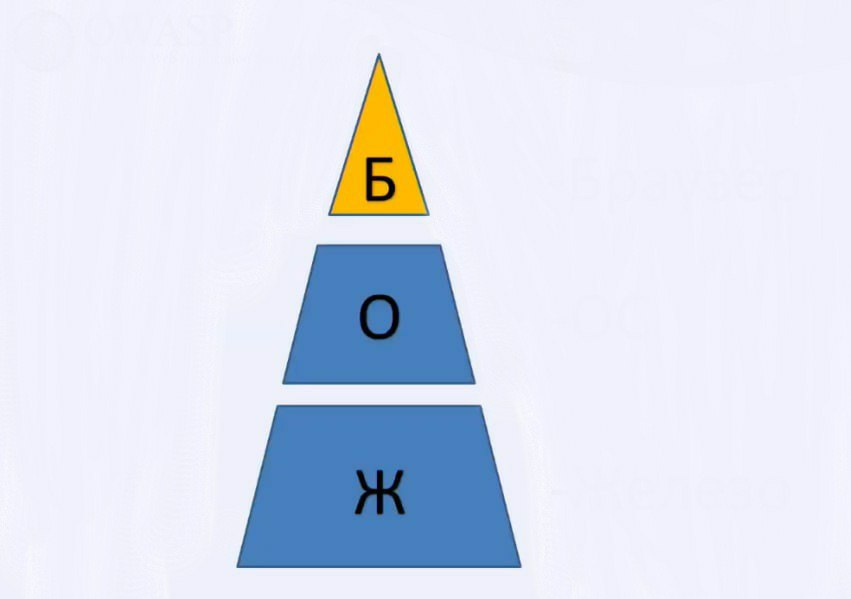

Первое с чего бы я хотела начать. Обратите внимание на картинку:

Принцип балаклавы. Что это такое? Это как кот Шрёдингера. Он одновренно жив и одновременно мёртв. Точно также и балаклава, в каждом вашем действии в сети. Вы одновременно выполняете действия и одновременно не выполняете действия.

Давайте сейчас уйдём из мира IT в обычную сферу жизни и представим себе, что кто-нибудь из вас выйдет на улицу и оденет на себя балаклаву. Будете ли вы анонимны? Да, вы будете анонимны. Вас не узнают. Неизвестно кто это, какой-то непонятный чувак. Но в то же время если этот непонятный чувак в этой балаклаве пойдёт по улице, то что будет происходить? Этого неизвестного и непонятного чувака люди будут идентифицировать. Каким образом? Они будут его идентифицировать как мудак в балаклаве. И всё. Вы идёте и каждый из людей которые находятся на улице будут видеть вас, будут тыкать пальцем и говорить: "Это мудак в балаклаве." То есть, вы вроде бы как соблюли правила анонимности, лица вашего не видно, но в тоже время вы идентифицируете себя самостоятельно за счёт тех действий которые вы не понимаете, которые были вам навязаны, в которых вы сами по себе являетесь всего навсего букашкой.

Что же означает принцип балаклавы? Например вы хотите обойти какую-нибудь систему защиты. В принципе балаклавы вы одновременно её обходите, система не видит вас, но в тоже время вы её не обходите потому что система видит вас - по той причине, что вы идентифицированы своей неидентифицированостью.

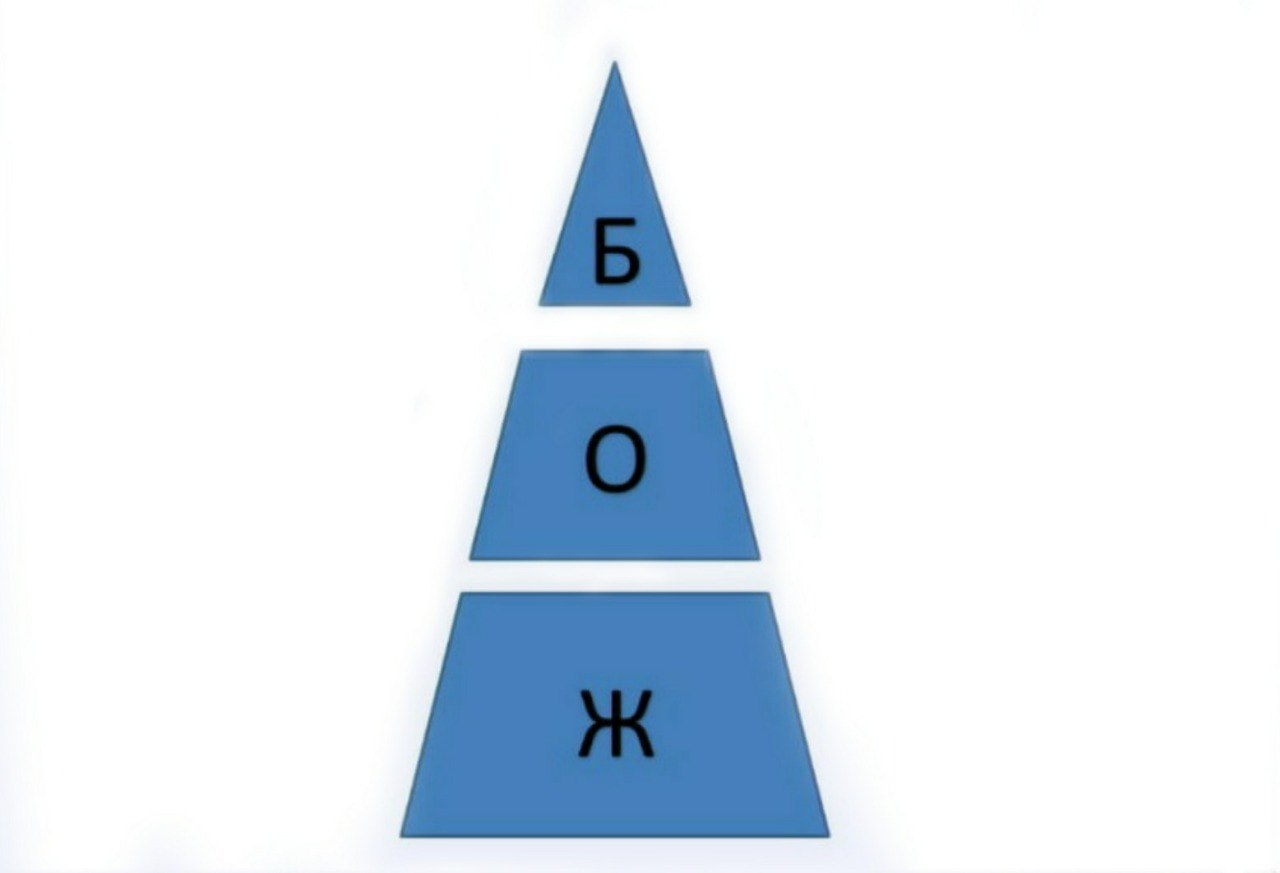

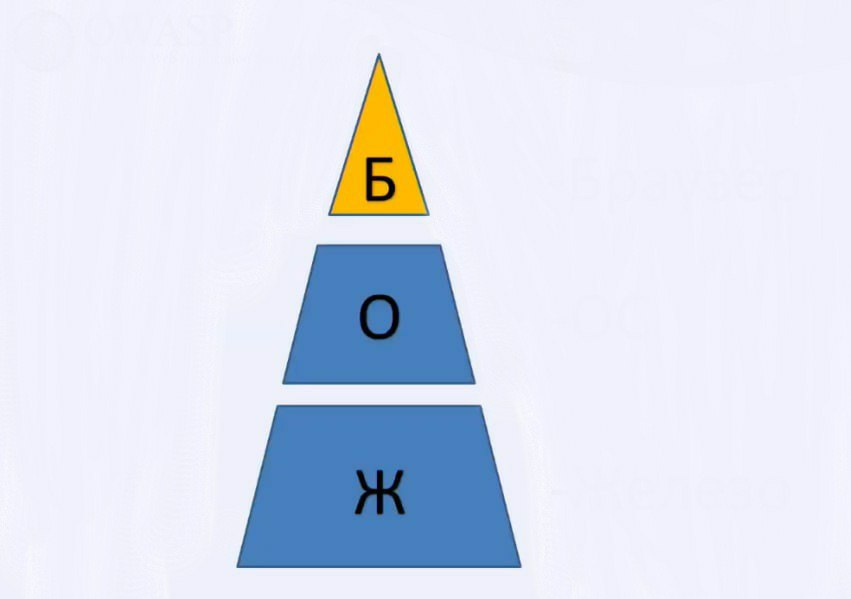

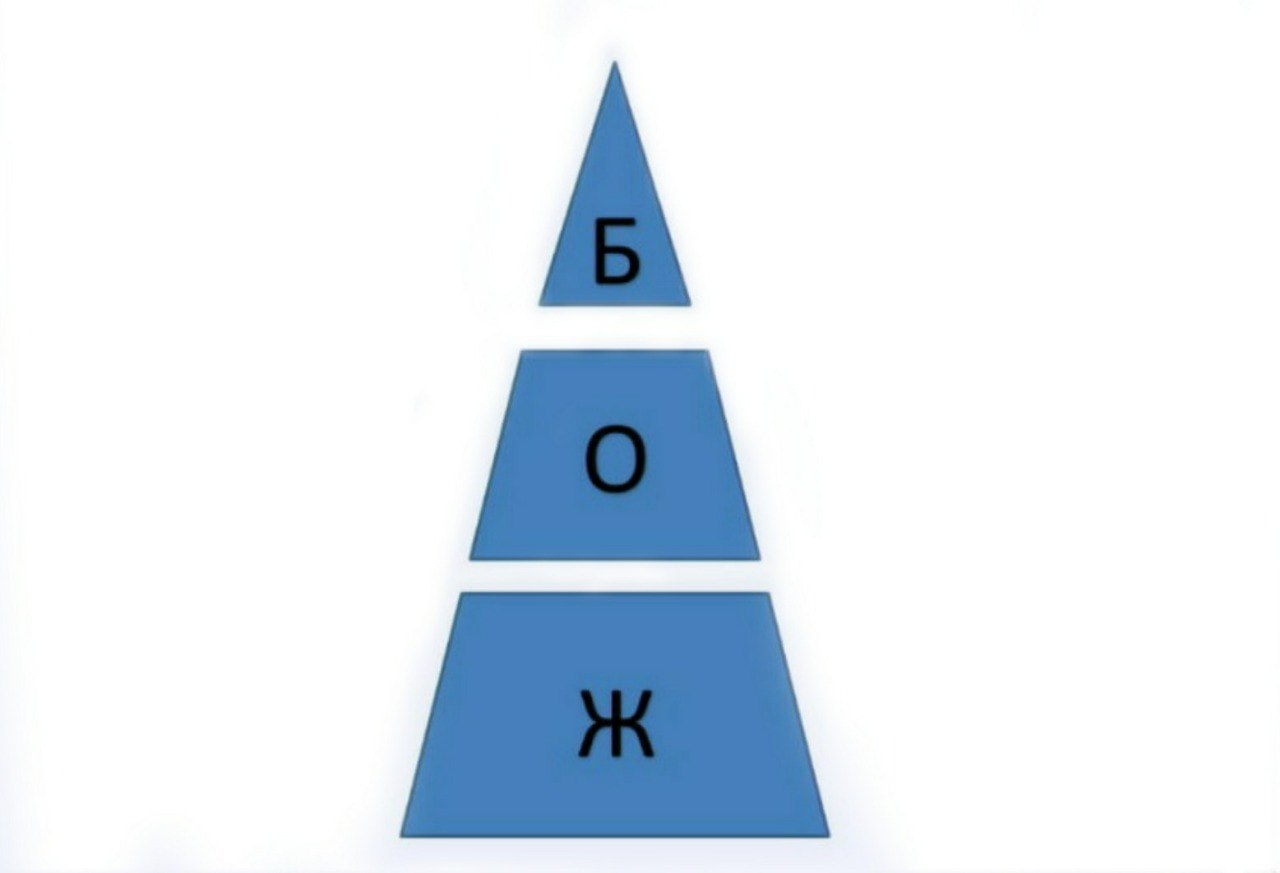

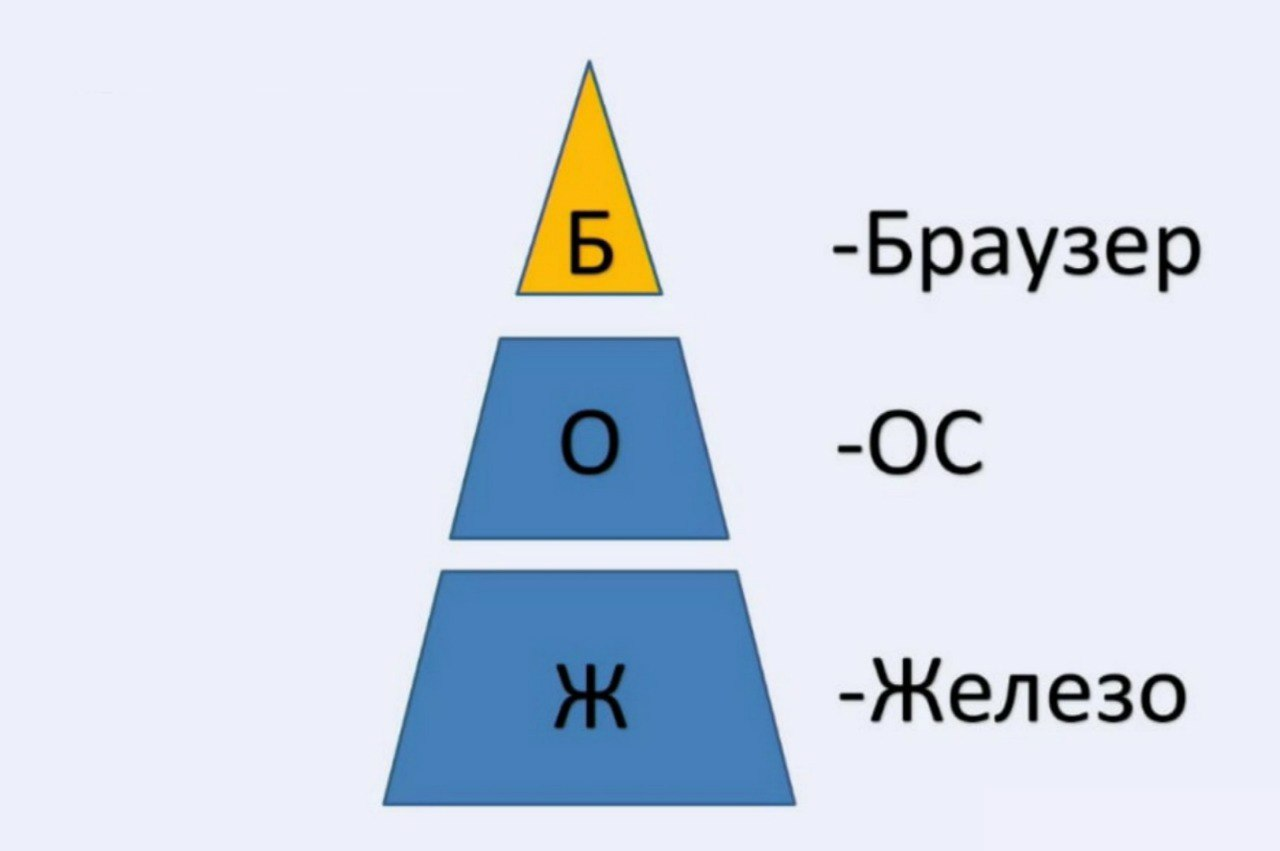

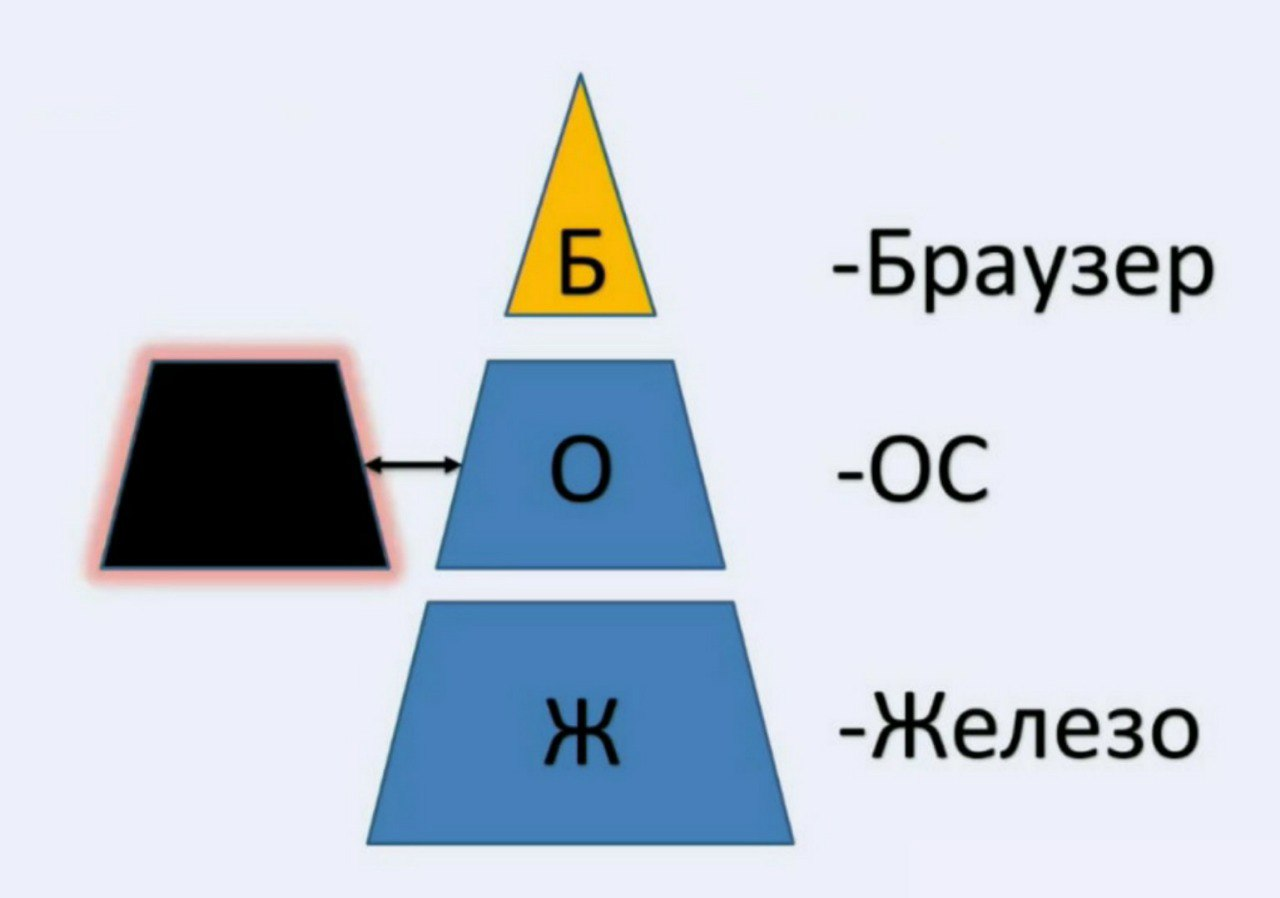

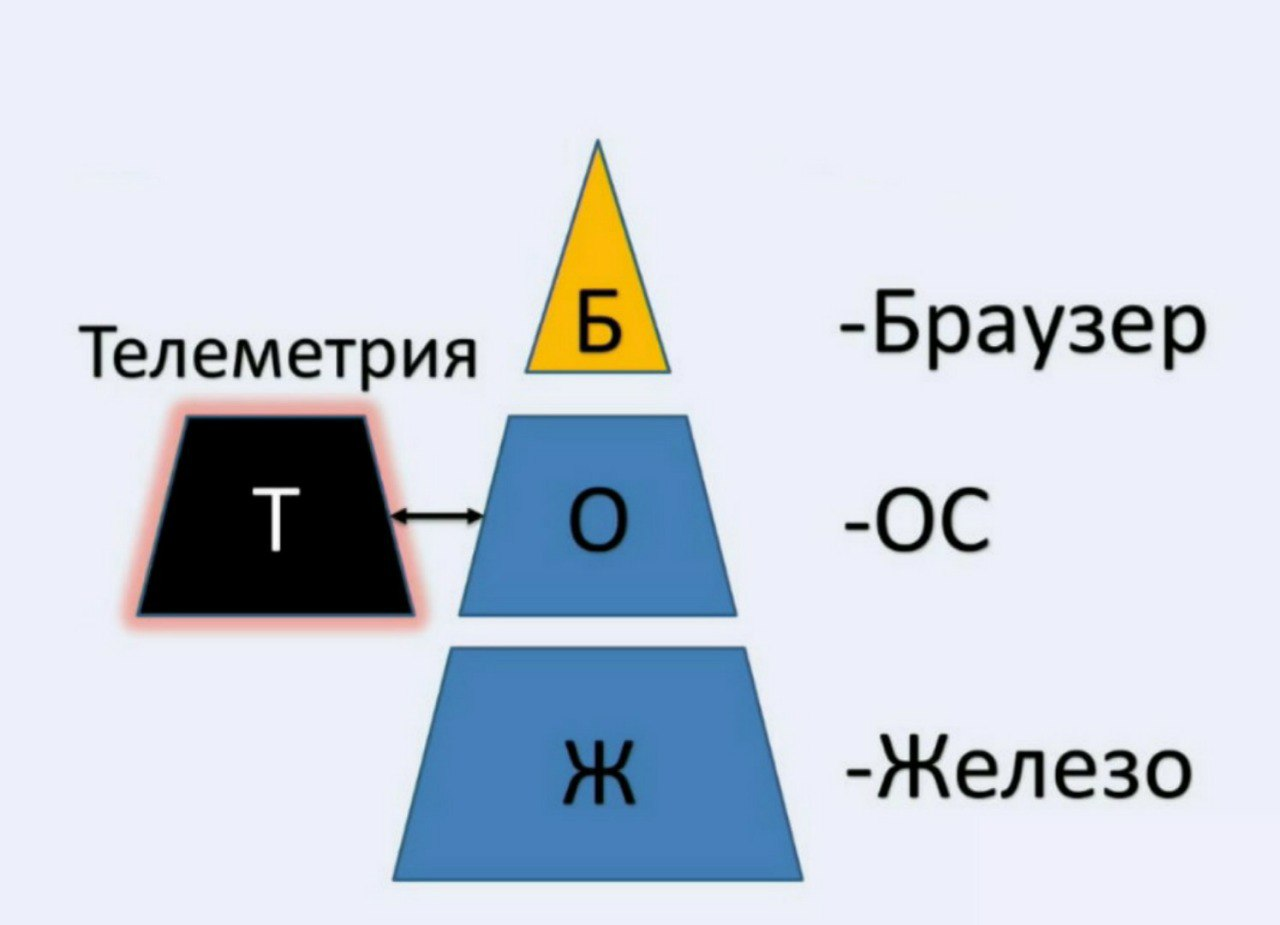

С каких-бы устройств вы не производили сёрфинг сети, есть несколько уровней получения информации о вас, я представила их в пирамиде выше. Самый низкий и простой уровень - это уровень железа по которому можно идентифицировать ваш компьютер, ноутбук, планшет, телефон, телевизор, всё что угодно, любое устройство с помощью которого вы осуществляете сёрфинг в сети:

Следующий уровень это операционная система. Это то, с помощью чего вы совершаете сёрфинг в сети. Иными словами, нужно чтобы что-то запустило ваше железо. Этим является операционная система:

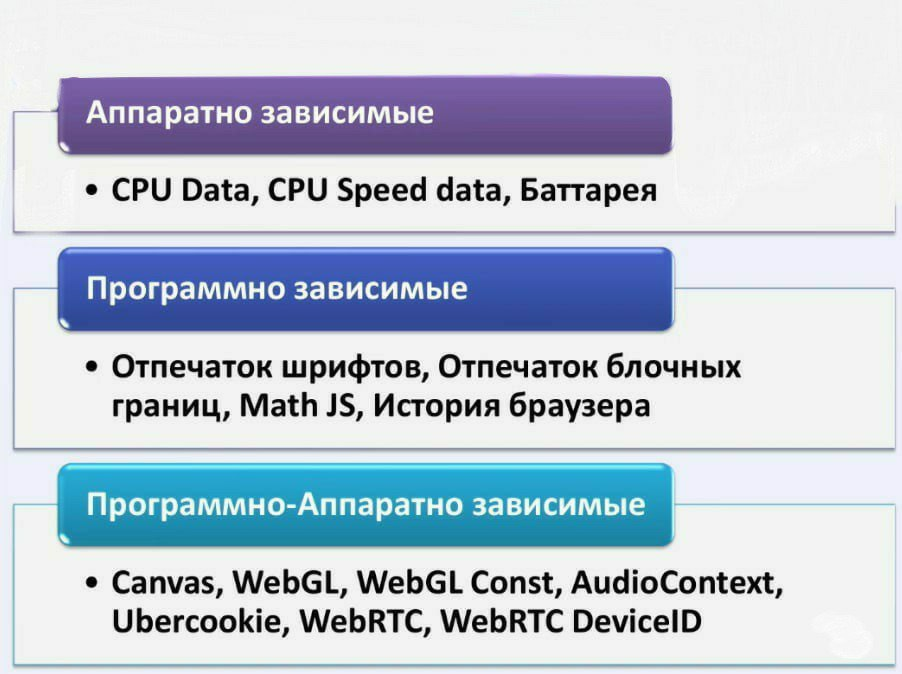

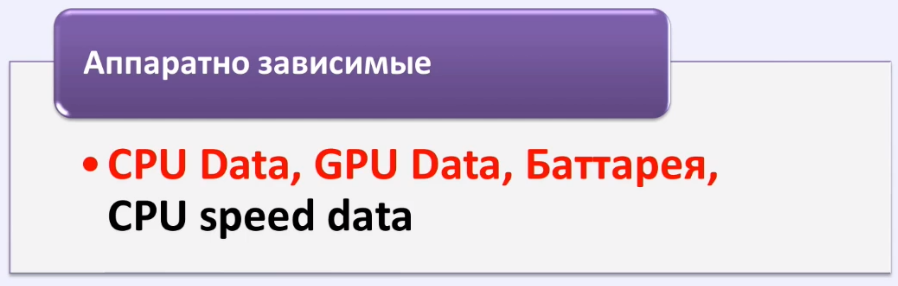

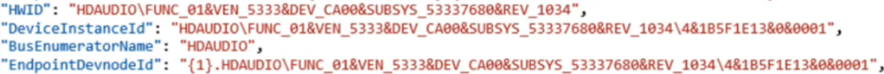

По поводу операционной системы мы будем говорить более детально, но я бы хотела вернуться немного сейчас к вашему железу. У вашей железяки есть несколько параметров которые могут отслеживаться. Параметры эти вы видите сейчас на данной картинке:

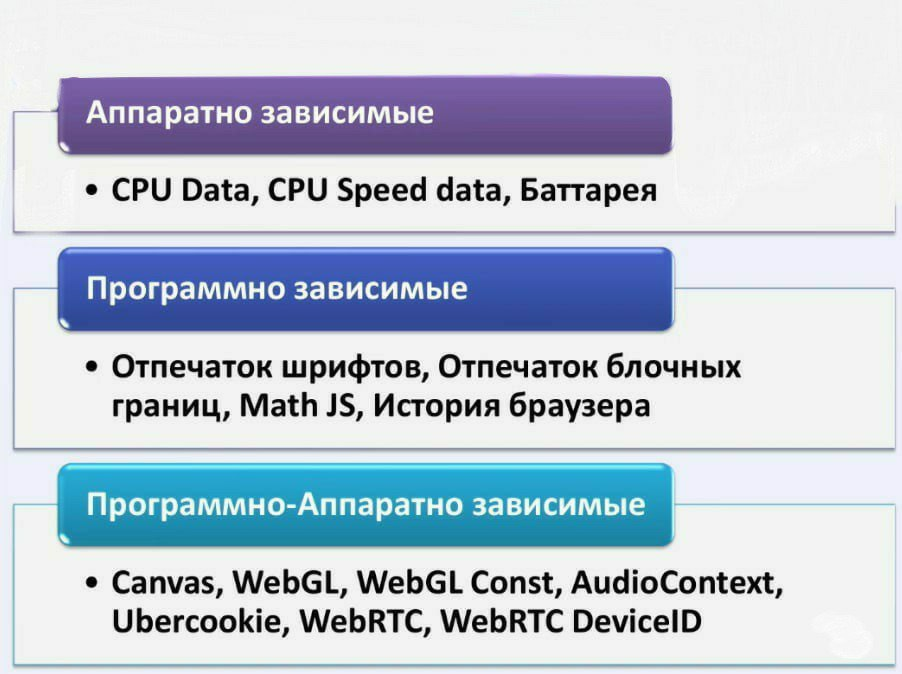

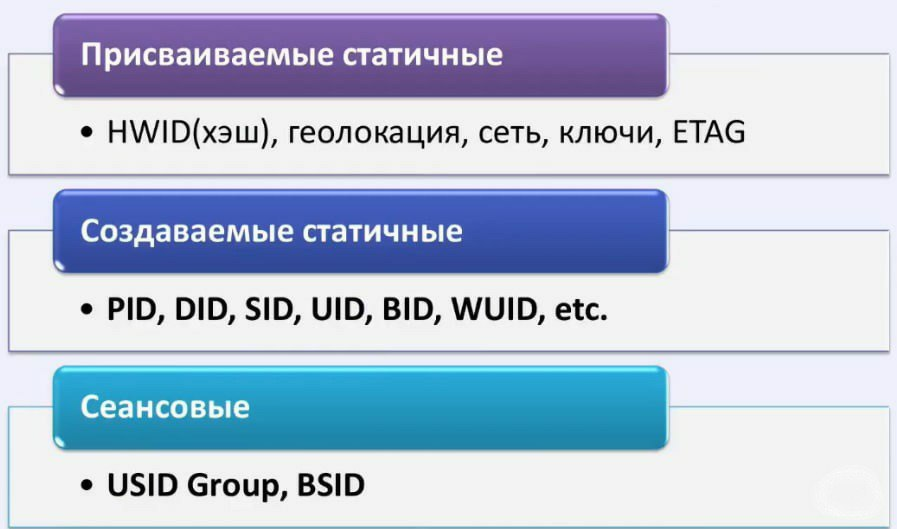

Есть три основные группы по которым вас можно идентифицировать.

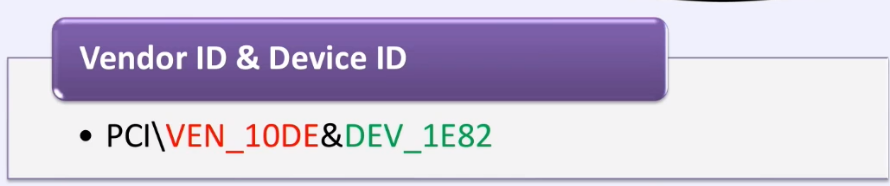

Обратите для начала внимание на Vendor ID & Device ID:

Что это такое и что это означает? Это означает, что каждая ваша железяка внутри вашего ПК, ноутбука, телефона и чего бы это ни было имеет в себе два основных идентификатора. Первый идентификатор - это идентификатор вендора, то есть того кто произвёл данное оборудование. Например на картинке выше я выделила красным цветом VEN_10DE - это будет соответствовать компании NVIDEO.

Следующий параметр Device ID который у нас виден как DEV_1E82 будет соответствовать например вашей видеокарте, точно также он будет соответствовать вашей звуковой карте, либо какой-либо ещё части вашего ПК/телефона. Это называются основные аппаратные идентификаторы и они вшиты в вашу железяку.

Как только вы вставили эту железяку в компьютер, то эти идентификаторы переходят уже в ваш BIOS или в ваш UEFI для того чтобы ваша операционная система, ваш ПК понял что в него вставили.

Вторая часть это аппаратный серийный номер:

Аппаратный серийный номер позволяет вашему устройству идентифицировать себя помимо того кто его произвёл, помимо модели этого устройства. Он также позволяет идентифицировать ваше конкретное устройство, вашу единицу.

И третий идентификатор это встроенное программное обеспечение:

Встроенное программное обеспечение в основном относится только к материнской плате, но может быть также развито и в других ваших железяках. В данном случае это просто напросто BIOS, который позволяет читать 16 бит.

ACPI таблицы - таблицы вашего питания и UEFI. UEFI это собственно говоря модернизированный BIOS, и то на чём сидят многие из вас.

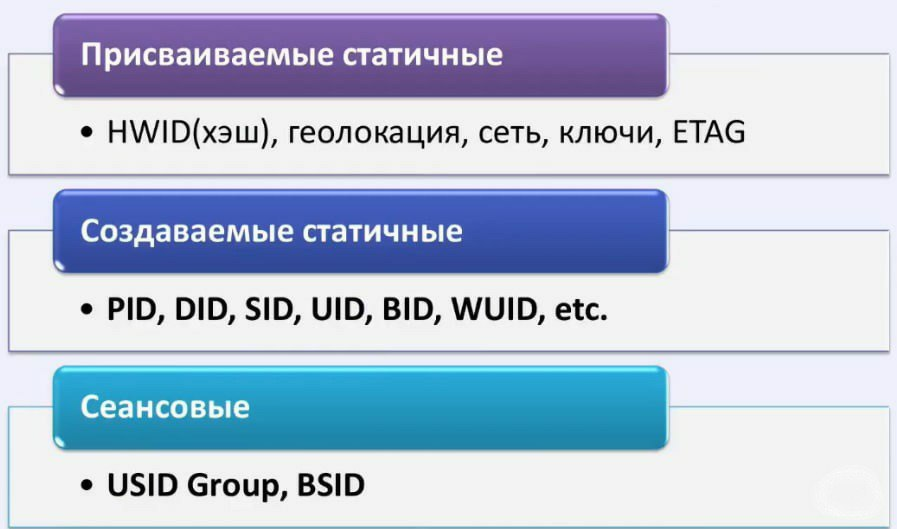

Переходим к следующей нашей картинке. Операционная система:

У этого великолепнейшего метода слежения за пользователями есть также 3 основных группы идентификаторов.

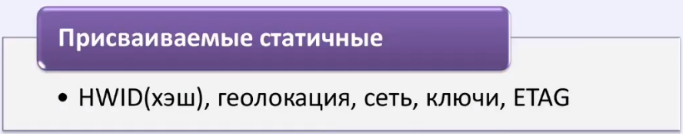

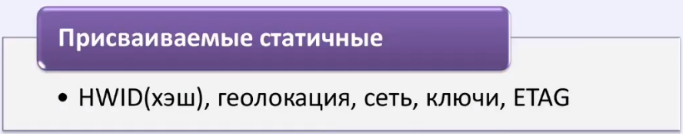

Присваиваемые статичные:

Присваиваемые статичные идентификаторы - это идентификаторы которые не зависят от самого оборудования.

Первый идентификатор - это идентификатор с которым вы наверняка сталкивались уже очень давно. Это идентификатор HWID (Hardware ID), который по себе представляет всего навсего хэш функцию.

Второй идентификатор - идентификатор геолокации.

Третий идентификатор - идентификатор сети.

Четвёртый идентификатор - ключи, которые могут присутствовать в вашем оборудовании.

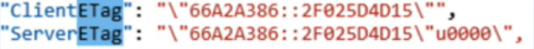

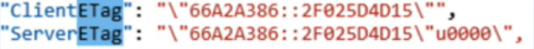

Ну и последний идентификатор - идентификатор ETAG. К данному идентификатору мы перейдём более подробно когда рассмотрим проблему телеметрии чуть дальше и каким образом за вами организовывается слежка.

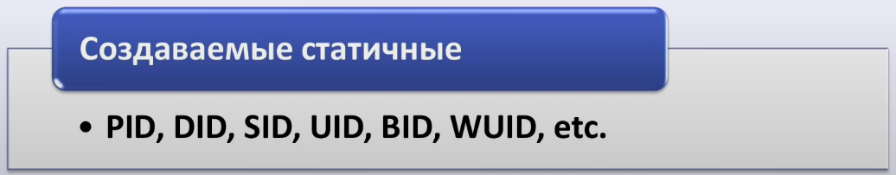

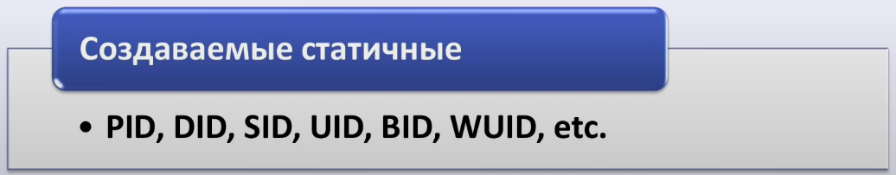

Вторая группа идентификаторов - это идентификаторы создаваемые статичные:

Что означает идентификаторы создаваемые статичные? Создаваемые статичные идентификаторы - это идентификаторы которые создаются при установке вашей операционной системы. Здесь их очень много: Product ID, Device ID, Secure ID, USER ID и так далее. Всего в операционных системах мы можем насчитать более 100 таких идентификаторов, каждый из которых является уникальным для сессии установки операционной системы. После того как вы установили операционную систему - он всегда остаётся при вас.

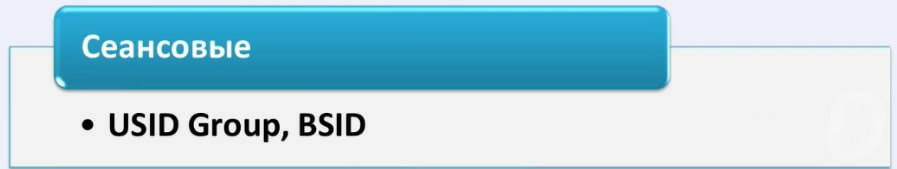

И третья группа - сеансовые идентификаторы:

Сеансовые идентификаторы операционной системы формируются в процессе запуска ПК. Иными словами, вы запустили компьютер, у вас есть сеанс и в течении этого сеанса у вас формируется первая группа - это идентификатор идентификатора USID.

Вторая группа идентификаторов - это идентификаторы BSID. Идентификаторы BSID - это идентификаторы вашей текущей сессии в браузере.

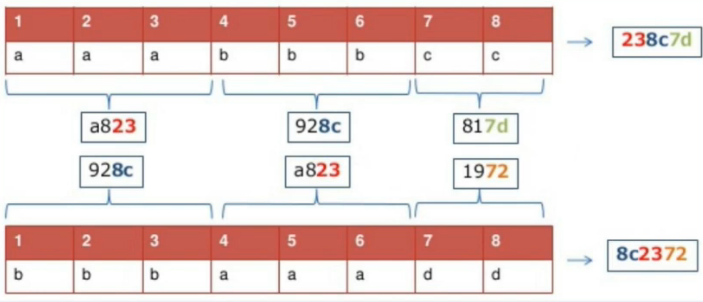

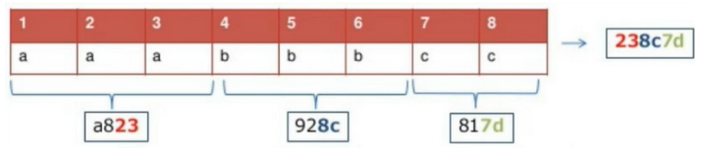

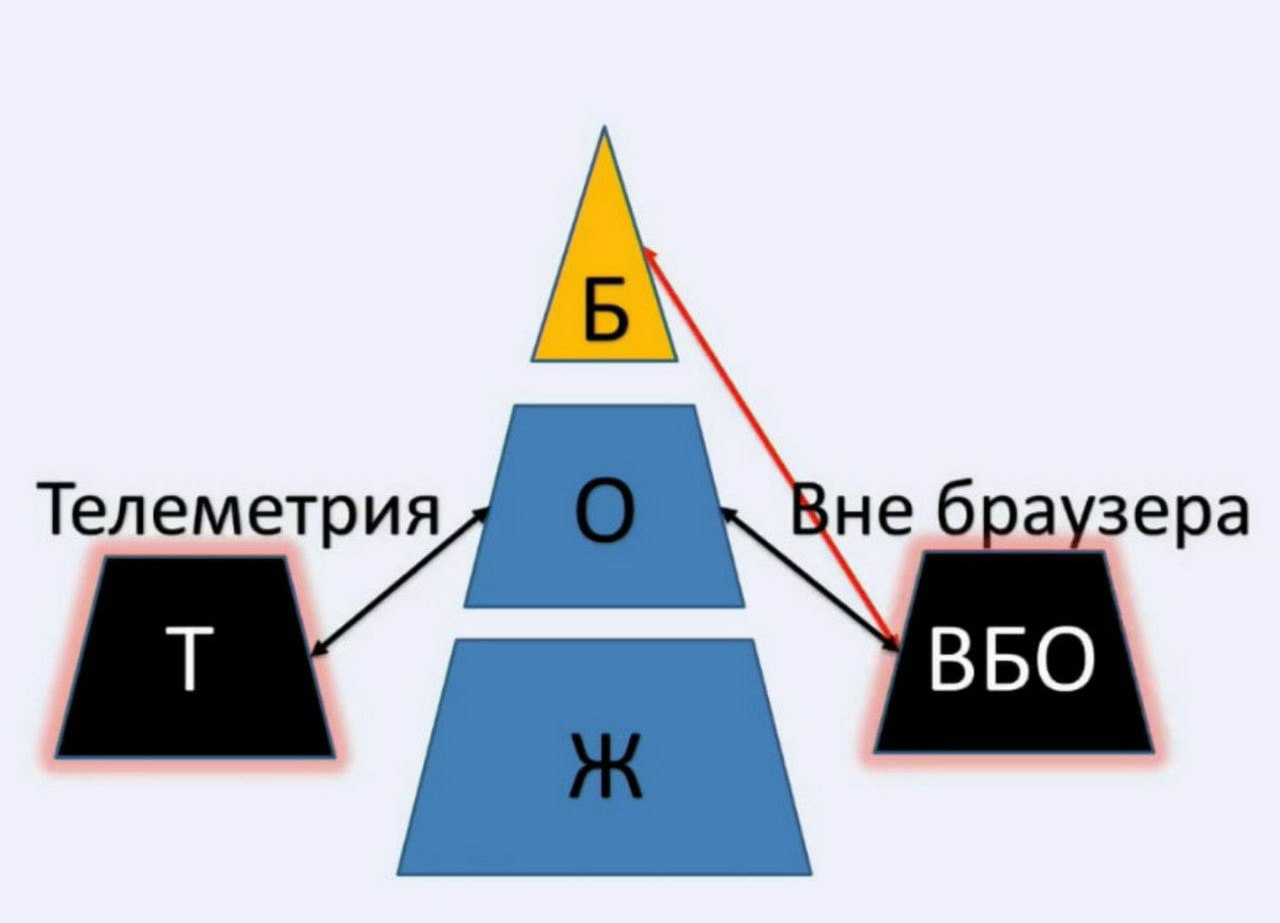

Перейдём к следующей нашей картинке:

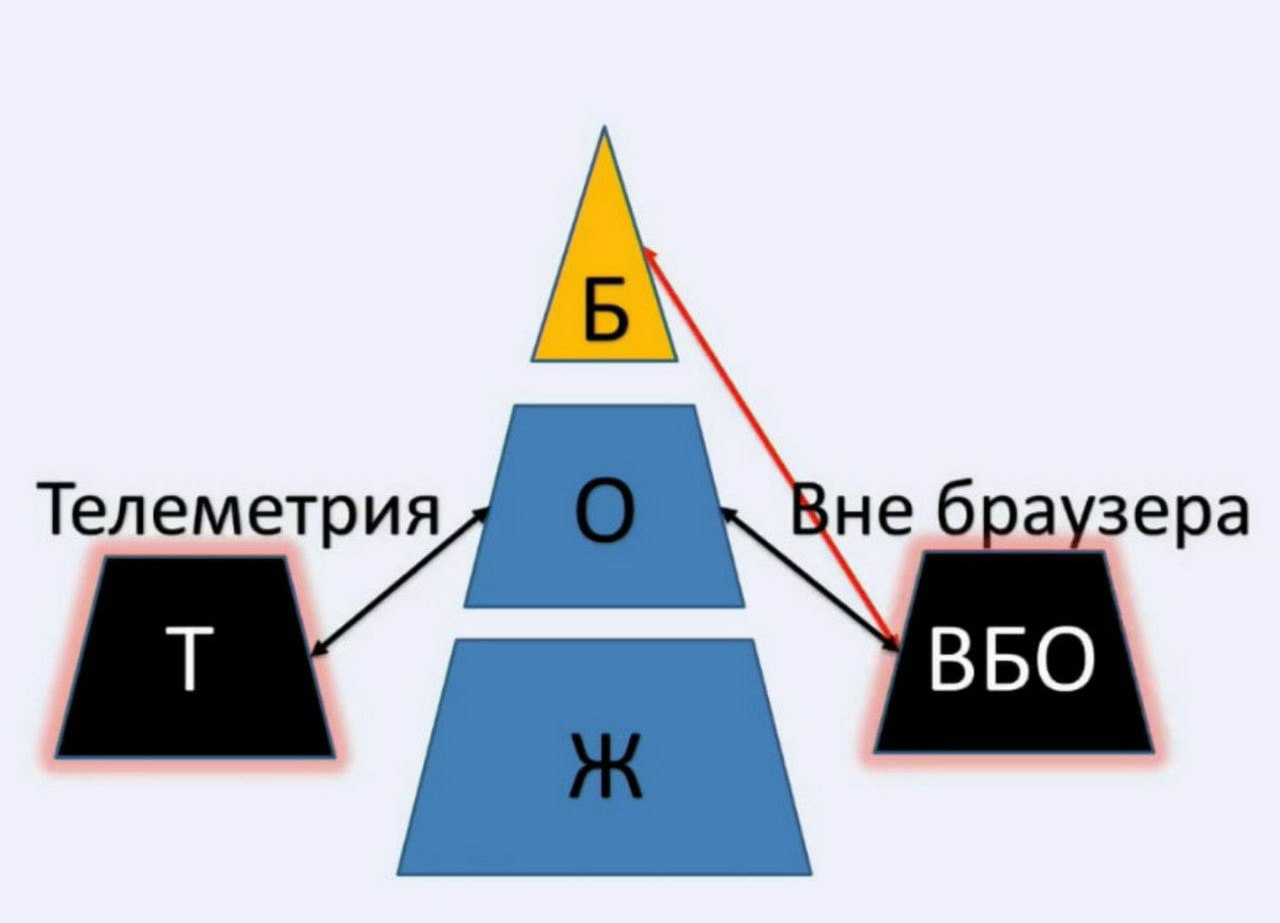

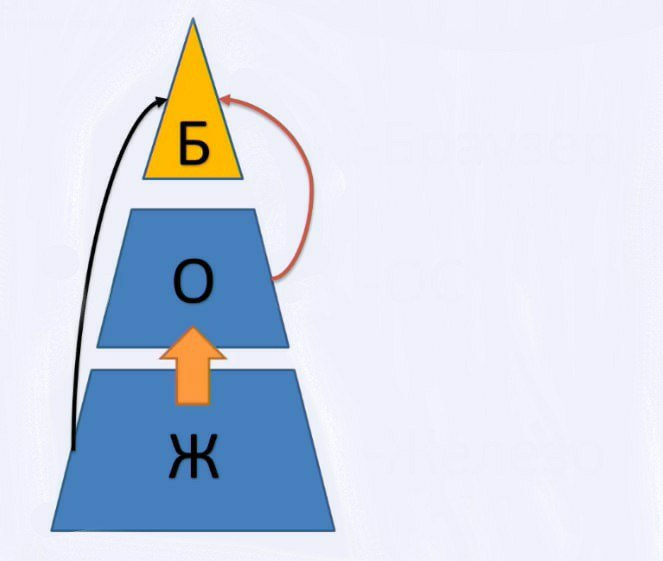

Мы их ещё раз представим в виде такой небольшой пирамиды.

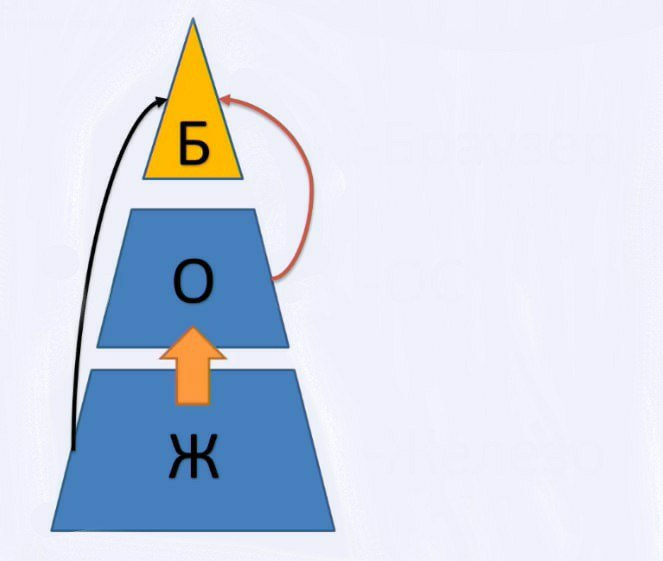

В основе её находится ваше железо. В середине ваша операционная система. И в самом верху находится ваш браузер - то что будет вас идентифицировать в сети, потому что не все параметры операционной системы есть возможность получить через браузер и далеко не все параметры нашего железа есть возможность получить точно также через браузер, но эти параметры имеют зависимость. Первая зависимость, что когда вы входите в сеть, то параметры браузера имеют зависимость от вашего железа. Вторая наша часть - это идентификаторы вашей операционной системы которые при вашем входе имеют зависимость и передаются в ваш браузер, в котором вас можно идентифицировать:

Зачем вообще заниматься этим? Зачем это кому-то нужно?

Суть заключается в том, что каждый из вас пчёлка.

Почему? Потому что она не понимает, что существует пасечник, она просто не может этого понять. У неё не хватает на это мозгов, чтобы понять что существует пасечник. У пчёлки есть только её мир, есть только её задача.

Точно также и обычный пользователь. Когда он входит в сеть, то думает только о себе. Он не думает о том, как его видит система. Он не думает о том, что с ним могут сделать. А на самом деле каждый пользователь это всего навсего кошелёк на ножках, даже без ножек - в сети. То есть, каждый из вас является человеком - кошельком которому можно продать товар, услугу, информацию. Но! Если вы не купите ни товар, ни услугу, ни информацию, то можно продать вас как трафик и получить деньги с абсолютно другой компании.

Ваше железо передаёт информацию в вашу операционную систему, а операционная система уже передаёт эту информацию в ваш браузер. Это позволяет отследить с невероятной точностью, практически 100%, каждого из вас, при каждых ваших действиях.

Что вообще такое браузер?

Давайте рассмотрим более детально абсолютно всё вышеперечисленное.

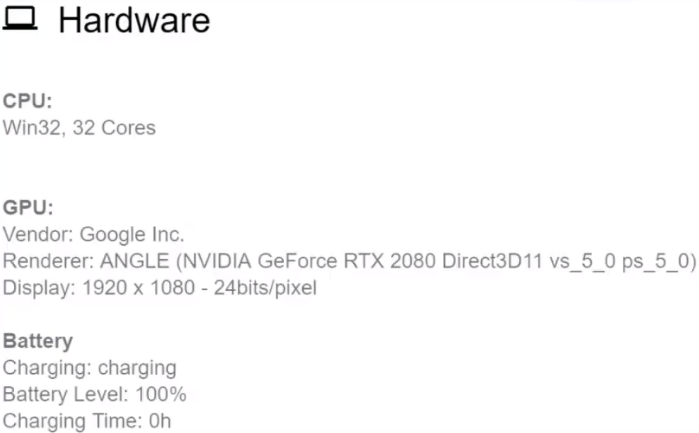

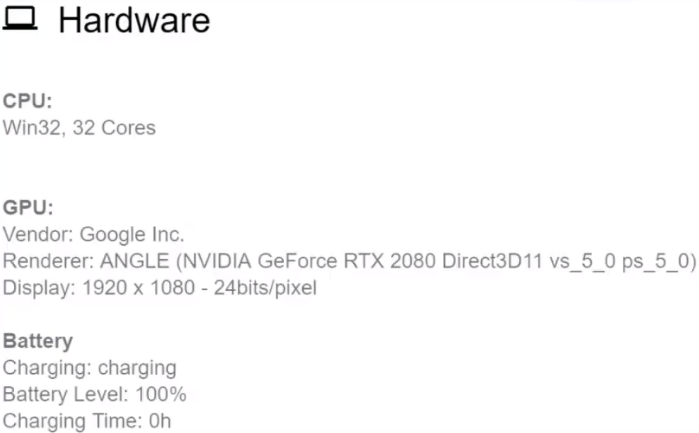

На картинке выше вы можете увидеть, что есть возможность посмотреть на ваш процессор, не узнать конечно его марку и так далее, но есть возможность узнать количество ядер.

Вторая часть - ваша видеокарта. По вашей видеокарте, по стринговому параметру можно узнать какой видеокартой вы пользуетесь.

Ну и собственно третий параметр - батарея. Он относится либо к мобильным устройствам, либо к ноутбукам, планшетам и так далее.

Как это видят сайты:

https://webkay.robinlinus.com/

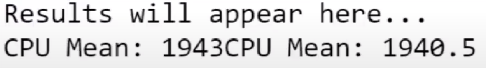

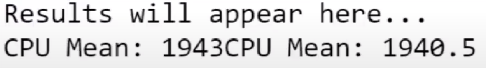

Получение информации о скорости вашего процессора и о том является ли предоставленная вами информация реальностью может быть высчитано с помощью очень простой технологии, когда пользователю предоставляется java script с очень большим параметром данных, при выполнении которых рассчитывается его скорость и соответственно есть возможность получить информацию о примерной производительности его компьютера. Соответственно вы должны понимать, что при выполнении этой же операции на 2-х ядерном, 4-х ядерном, 8-ми ядерном, 32-х ядерном процессоре результаты будут отличаться.

Протестировать как это видят сайты:

http://jcarlosnorte.com/assets/ubercookie/

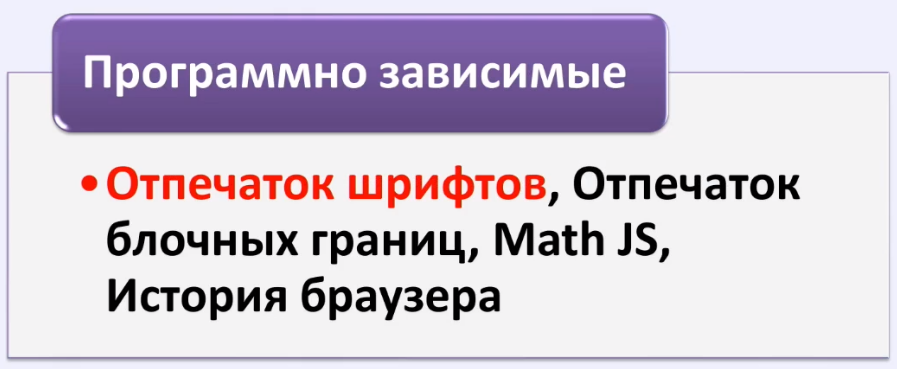

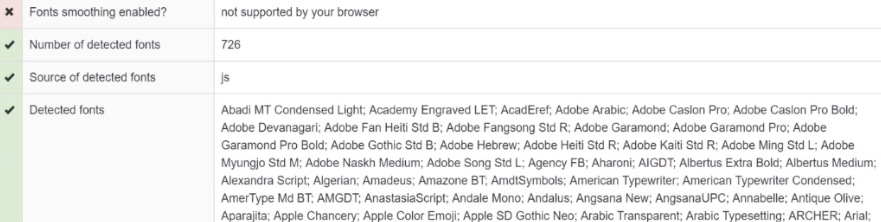

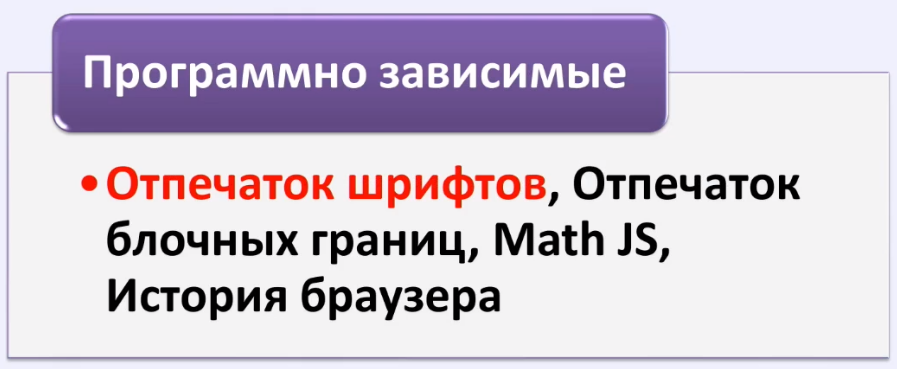

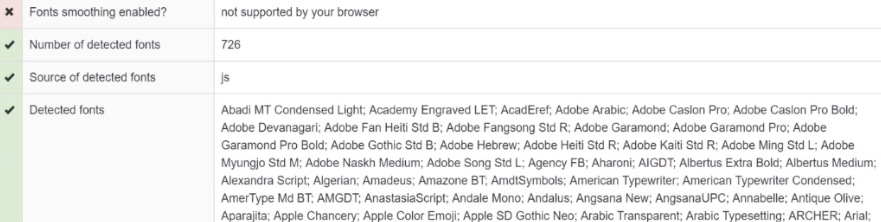

Отпечаток шрифтов. С первого взгляда можно подумать, что на него никто не обращает внимание. Зачем это вообще нужно? Казалось бы какие-то шрифты у нас установлены в системе. Давайте мы посмотрим на них немного детальнее:

Шрифты установленные в операционной системе позволяют идентифицировать вашу систему на периоде её использования. Иными словами, если вы возьмёте операционную систему и только её установите, то у вас будет всегда один и тот же набор шрифтов. Если вы в эту систему установите например дополнительно Adobe Pfotoshop или ещё какую-то программу, то набор шрифтов изменится. По данному набору шрифтов можно также идентифицировать пользователя виртуальной операционной системы, пользователя новой операционной системы, либо пользователя сервера.

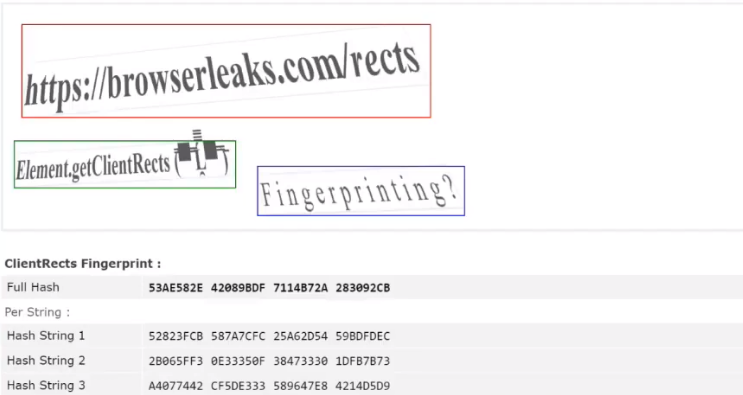

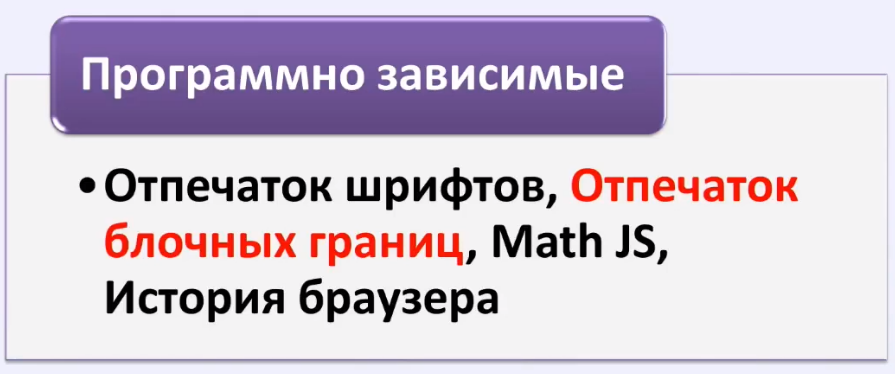

Эта тема больше для верстальщиков. Она позволяет просто идентифицировать параметры вашего браузера. Собственно говоря вот в таком виде они выглядят:

Здесь сказать что-нибудь уникальное или принцип по которому можно идентифицировать вас, ну маловероятно.

Проверить как это видят сайты:

https://browserleaks.com/rects

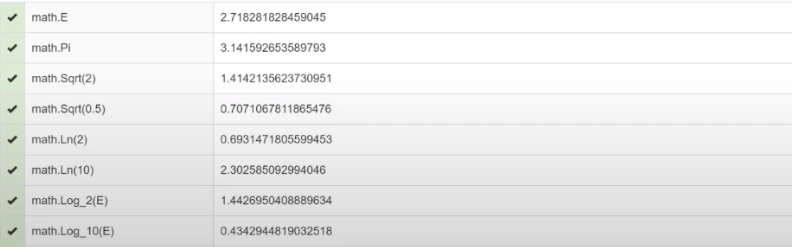

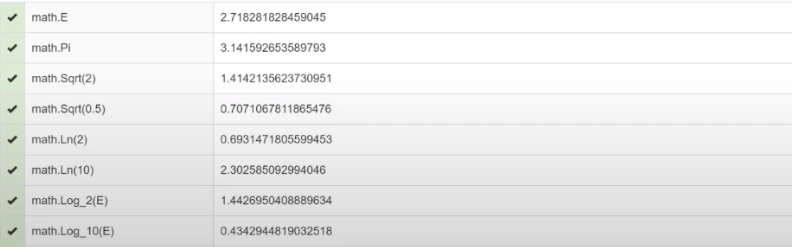

Следующий наш параметр - Math JS. Это параметр обработки ваших java script'ов, которые являются чисто браузернозависимыми. Вроде бы параметр абсолютно неважный, его можно сменить фактически просто напросто сменив браузер. Но в тоже время если вы воспользуетесь каким-нибудь софтом по типу смены User Agent'а, если вы смените свой User Agent в заголовке, но не смените параметр Math JS, то всю смену вашего User Agent'а можно идентифицировать, а также можно идентифицировать ваш реальный браузер. Вот в таком виде оно происходит:

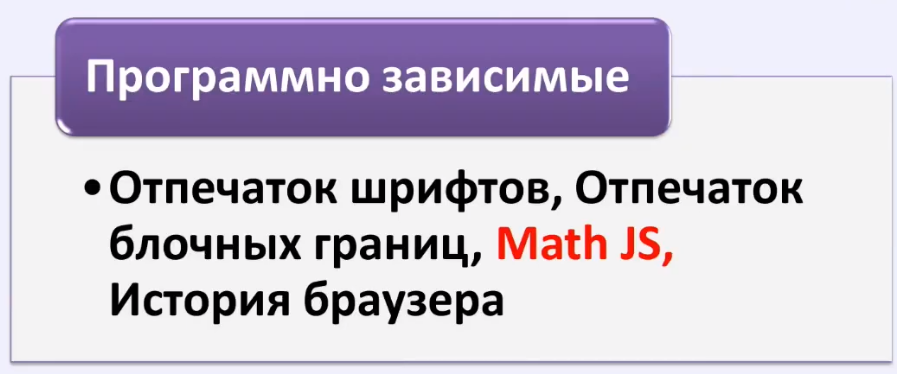

И четвёртый параметр. Параметр который опять же является чисто программно зависимым. Это история вашего браузера:

На самом деле историю вашего браузера можно получить с помощью даже не кукисов. Мы все знаем, что есть такой флажок http only который не позволяет другим сайтам читать ваши куки. Иными словами все методы по поводу какого-нибудь набития кукисов и так далее является полным бредом который вам хотят внушить.

Но многие сайты узнают и видят, что вы посещаете. Многие сайты могут посмотреть историю вашего браузера, будь то с мобильного устройства, будь то со стационарного компьютера, не имеет значения. Вариант получении истории браузера зависим именно от истории. Объясню вам почему - получение истории вашего браузера является элементарно простым параметром. Дело в том, что когда вы переходите по какому-либо сайту и он сохраняется у вас в истории, то у вас меняются стили оформления ссылок этого сайта. Таким образом можно идентифицировать какие сайты вы посещаете, можно идентифицировать какое порно вы смотрите, можно идентифицировать то, что вы делаете в сети, не говоря уже о тех же поисковых запросах в тех же самых поисковых системах.

Это то, что пытаются подменить многие пользователи, но на самом деле не всегда понимают как это правильно сделать и от чего это зависит. Что такое антифрод система? Антифрод система образована от двух слов - "анти", то есть против и "фрод", в переводе мошенничество.

Теперь, в наше время, пойдите в мясной магазин и возьмите там ногу свиньи, подойдите на улице к любой девушке с ногой свиньи... Вас просто пошлют. Но это же удовлетворяло условиям раньше, почему это не может работать сейчас? Изменилась ситуация. Девушки являются одной из самых простых, но в тоже время самым сложным вариантом работы с антифрод системами. Одной из самых простых потому что вы вроде бы знаете как с нами обращаться, но в тоже время одной из самых сложных, потому что вы можете узнать как мы работаем только если вы получите наши мозги. А без этого мы будет делать мозг вам))).

Вы можете подойти к ней, но вы не знаете, чего она хочет. Предположим, что она и сама не знает чего она хочет. Вы подойдёте к ней и скажете: "Держи ногу свиньи". Может быть она вас пустит, а может нет. Вы подойдёте и скажете: "У меня большой член". Может быть она вас пустит, а может быть она вас не пустит. Вы подойдёте к ней и скажете: "У меня много денег". Может быть она вас пустит, а может не пустит. Суть заключается в чём? Суть заключается в том, что вы никогда не можете понять, что в голове у какой-то конкретной девушки.

Ваш рост, длина рук, длина ног, размер головы и всё остальное. Это ваша основа. Точно также как ваше компьютерное железо будет являться вашей основой. Дальше на это железо вы накладываете операционную систему истории этого пользователя и его образования. И в самом конце вы накладываете на эту операционную систему деньги. Потому что если вы не будете являться интересными антифрод системе которая хочет с вами сотрудничать, то она с вами сотрудничать не будет. Поэтому деньги могут являться идентификатором вашей платежеспособности.

Если вы, например, включили из себя анонимиста. Встали с утра, пошли за компьютер и сидите анонимируете. Закачали себе кучу программ, включили VPN, пропустили трафик через TOR, всё хорошо у вас, вы сидите и вас уже должны прямо в анонимусы принять, а далее вы пойдёте банки грабить. Но здесь опять же включается принцип балаклавы. Принцип балаклавы будет заключаться в том, что на самом деле вы переходите из категории пользователя которого можно продать, в категорию пользователя который является неинтересным и даже потенциально опасным.

При какой-либо дополнительной анонимизации с вашей стороны, вы, первое - можете не представлять интерес потому что если вы научились как вы будете себя защищать, то вы полюбому уже не лохи. Как бы чуть-чуть, но уже не обычные лохи, чуть-чуть всего навсего. А если вы хоть чуть-чуть уже не обычные лохи, то впарить вам какой-нибудь товар или услугу уже не особо получится. Либо же, вы можете перейти ещё в более худшую категорию, это в категорию того когда вы являетесь не просто неплатежеспособными, а когда вы являетесь потенциально опасными. Если вы пытаетесь себя защитить - значит у вас, по логике антифрод систем, есть предпосылки для того чтобы себя защищать, а значит вы можете являться потенциальными мошенниками. И вы не только не принесёте прибыль этой компании, а вы при всём своём хорошем положении ещё и можете нанести ей вред, вы можете у этой компании украсть деньги.

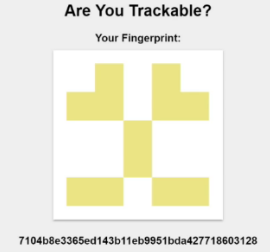

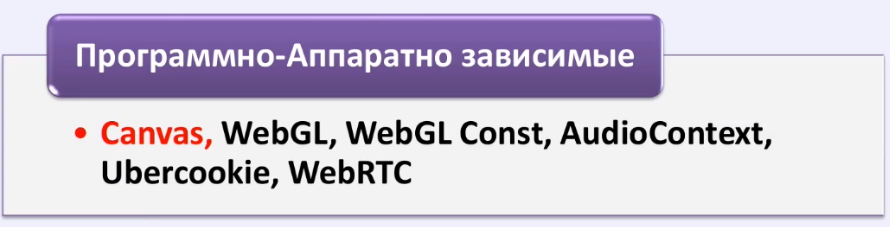

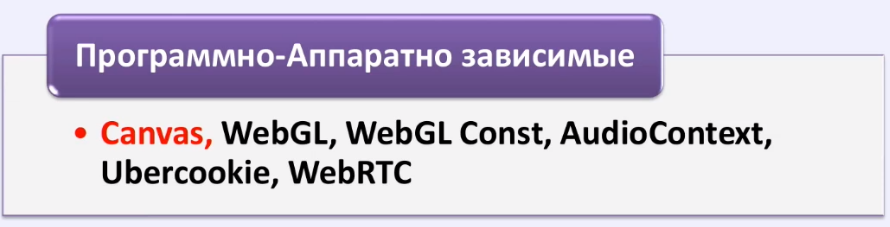

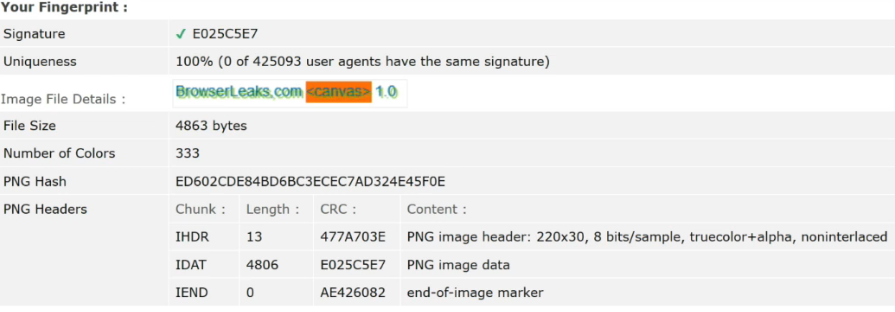

1 из самых разрекламированных это отпечаток Canvas. Что это за отпечаток? Технология Canvas'а имеет своё начало в 2006 году, когда решили, что подгружать картинки, либо же формы в браузер клиента не является эффективным. Намного проще передать ему скрипт который построит эту картинку самостоятельно на компьютере пользователя. Отпечаток Canvas'а на данный момент является самым разрекламированным и суть его заключается в том, что этот отпечаток зависит от вашего железа, от вашей операционной системы и от вашего браузера. Одновременно три зависимости которые идентифицируют вас в сети как пользователя какого-либо конкретно устройства.

Посмотреть как вас видят сайты:

https://browserleaks.com/canvas

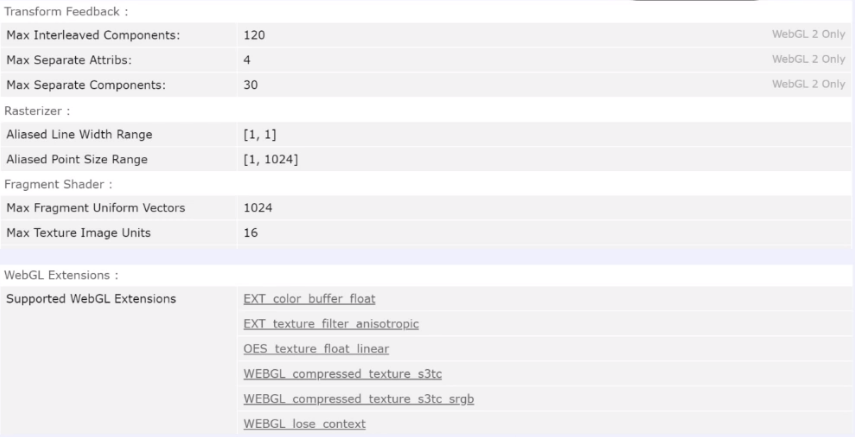

Следующим нашим отпечатком является отпечаток WebGL:

Технология WebGL - это технология построения 3d графики на вашем компьютере. Она основывается на той же самой технологии Canvas'а, но если Canvas вы можете представить как обычный 2d лист бумаги, то технология WebGL позволяет уже строить 3d изображения. Данные изображения позволяют вам играть в игры, просматривать какие-либо видеоролики и так далее. Не конкретно с видео связано, а именно с процессом визуализации у пользователя. Как выглядит отпечаток WebGL:

Отпечаток WebGL находится сейчас перед вами, выше на картинке. Он имеет в себе всего навсего четыре параметра.

Первый параметр это ваш Vendor. Вендор это тот, кто производит ваше оборудование.

Далее идёт Renderer, то есть то устройство которое будет являться производителем вашей графики. В данном случае производителем графики у нас указана видеокарта NVIDIA с шейдерами версии 5.0. И у отпечатка WebGL, мы можем видеть два уникальных хэша:

Первый уникальный хэш - это WebGL Report Hash.

WebGL Report Hash - это параметр который можно изменить самостоятельно, абсолютно не прилагая к этому особых усилий. Вам нужно всего навсего изменить любой стринговый параметр в вендоре или в рендоре. Он используется только лишь для того, чтобы получать отчёт о работоспособности системы. И в системах идентификации пользователей он никаким образом не используется.

Намного более интересным является второй параметр, который называется WebGL Image Hash. Мы его получаем каким образом? Мы его получаем в виде этой фигуры:

На самом деле эта фигура является не плоской, а объёмной. То есть эта фигура формируется с помощью вершин, линий и заливки цвета, где опять же используется ваш Canvas.

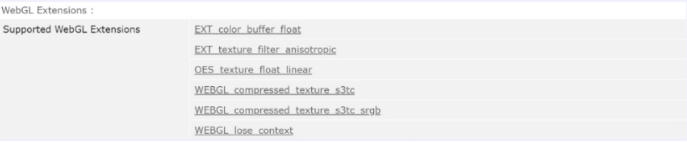

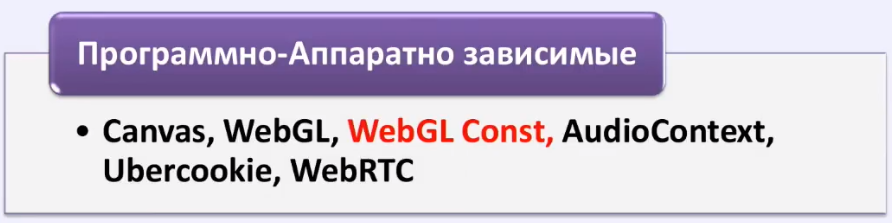

Переходим дальше. WebGL Const:

Крайне интересный параметр который имеет большее значение чем что-либо до этого. WebGL Const позволяет определить параметры обработки графики вашей видеокарты. Когда вы пытаетесь соблюсти свою анонимность и выдать себя за другого пользователя, то вы просто напросто не обращаете на это внимание. Ну какая может быть уникальность в значении 1024? Какая может быть уникальность в значении 16? И так далее. На самом деле параметров WebGL Const существует 168 штук. От этих параметров происходит получение информации и идентификации о видеокарте. Иными словами, если вы возьмёте и пропишите в своём браузере стринговый параметр - просто текстовым параметром вы пропишите себе видеокарту вручную, например GeForce, когда параметры обработки вашей графики принадлежат той же самой Nvideo, то у вас не получится обмануть систему.

Проверяется тут же:

https://browserleaks.com/webgl

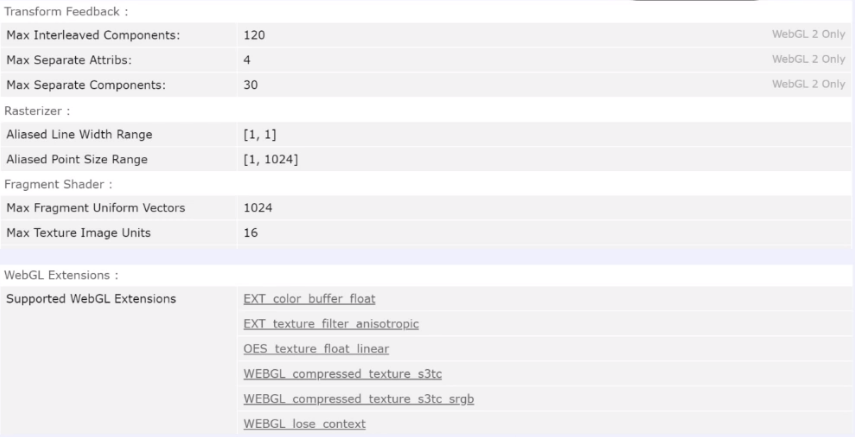

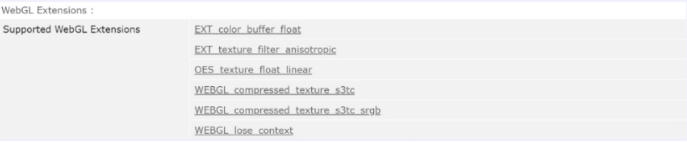

Ещё одним из интересных параметров WebGL является Extensions:

Иными словами это маленькие подпрограммки которые поддерживаются вашей видеокартой. И здесь точно также приходим мы к моменту идентификации пользователя и его видеокарты за счёт поддерживаемых данной видеокартой возможностей.

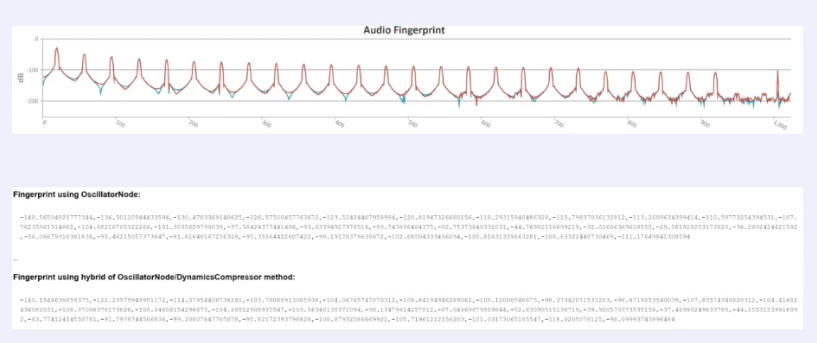

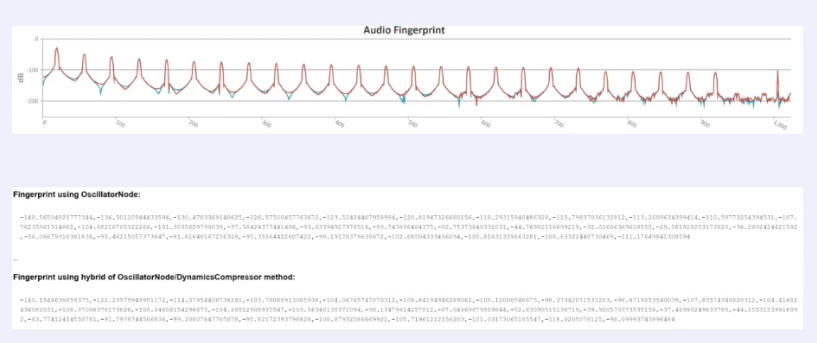

Следующий параметр AudioContext:

Параметр AudioContext используют абсолютно все крупные ресурсы и сайты. Данный параметр позволяет идентифицировать пользователя за счёт проверки параметров обработки аудио. Иными словами ваша аудиокарта и ваши аудионастройки позволяют опять же идентифицировать вас как уникального пользователя. Вот так вот это выглядит:

Сверху у нас чисто визуальная его интерпретация. Снизу же у нас идёт его реальная интерпретация с помощью двух различных методов его получения. Как вы поняли - ваша аудиокарта и её настройки аудиокарты являются великолепнейшим средством идентификации вас в сети.

Проверить как ваш отпечаток видят сайты можно тут:

https://audiofingerprint.openwpm.com/

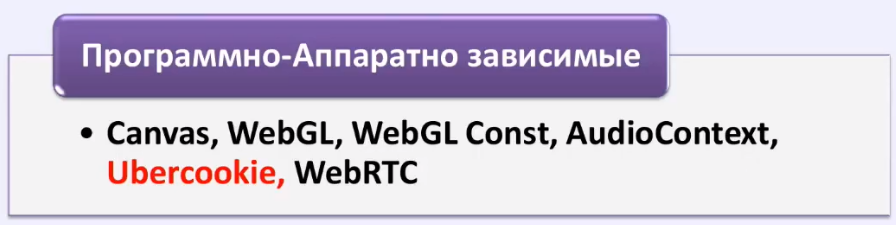

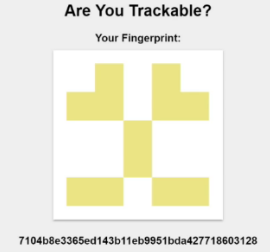

Отпечаток Ubercookie:

Параметр Ubercookie был создан независимым исследователем под именем Робин Линус. Данный параметр является ярким представителем смежным созависимых отпечатков. Он представляет из себя зависимость отпечатков аудио и отпечатка ClientTrack - отпечатка блочных границ о которым мы с вами говорили ранее.

Этот отпечаток является фактически уникальным, но подменить его эллементарно просто. Нам нужно всего лишь изменить масштаб нашего браузера и всё - он подменён.

Проверить как нас видят сайты:

https://ubercookie.robinlinus.com/

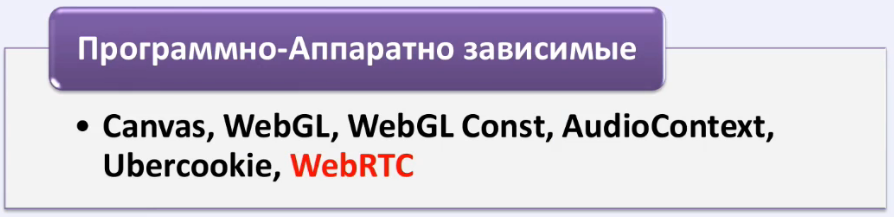

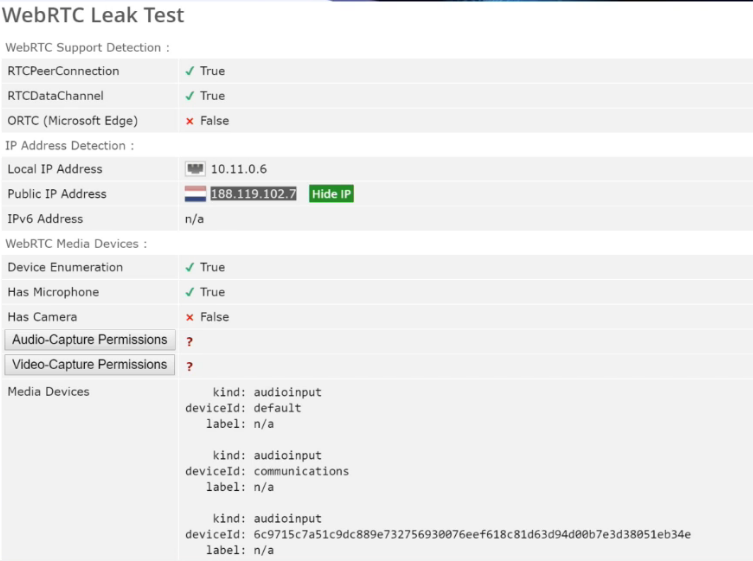

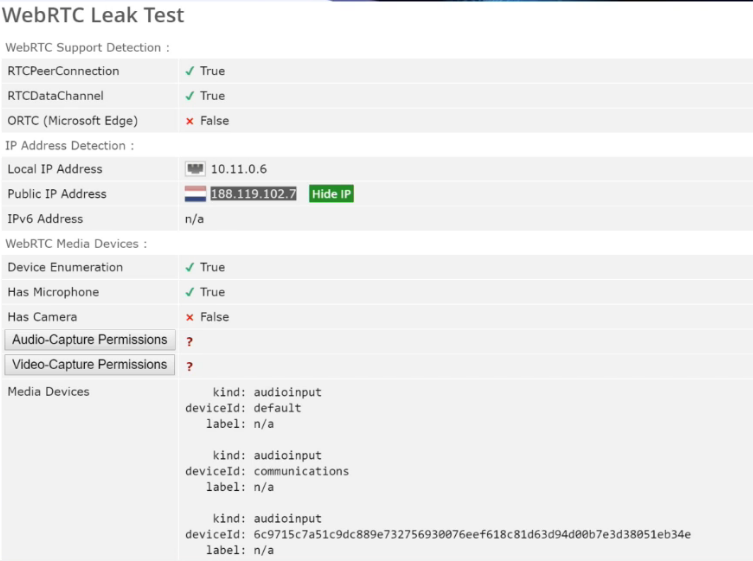

Параметр WebRTC перекочевал к нам из Internet Exproler'а. В данном браузере была технология ORTC. Что же это за технология? На самом деле эта технология не была направлена на какую-либо идентификацию пользователей, она была создана всего навсего с одной целью. С целью того, чтобы пользователи Internet Exproler'а могли передавать потоковое видео и потоковое аудио между браузерами. То есть 1 человек с Internet Exproler'а, без скайпа и без ничего звонит другому человеку из Internet Exproler'а, и всё у них хорошо. После того эта технология, ввиду нераспространённости, немного мутировала. Она мутировала в технологию WebRTC, которую мы видим в наших браузерах начиная с 2013 года. Эта технология также до сих пор позволяет нам переговариваться между нашими браузерами. С гугл хрома позвонить кому-нибудь в мозилу, например в социальных сетях, вконтакте, фейсбуке и где-нибудь ещё. Технология WebRTC основана на том, что необходимо получить данные о нашем сетевом соединении, для того чтобы установить наиболее мощное и лучшее соединение. Поэтому в технологии WebRTC есть и возможность получить наш реальный ip адрес. Если у нас их на компьютере несколько, то есть возможность с помощью этой технологии получить все ip адреса которые есть на нашем компьютере:

Также технология WebRTC, поскольку она используется для видео и голосовой связи, позволяет получить в виде уникальных id-шников (Device ID) id наших устройств, устройств связи, устройств микрофона, устройств виртуального шлема, устройств камеры и так далее. Даже наших колонок.

Как это видят сайты:

https://browserleaks.com/webrtc

Идём дальше:

Самая наша верхняя часть, это часть нашего браузера. То есть, то - через что параметры уходят в сеть, те параметры с помощью которых нас можно идентифицировать и соответственно в дальнейшем нас либо продать, либо принять решение о том, что допустить нас к определённому действию или не допустить. На самом деле это используется цифровым рынком потребностей, и используется очень часто. Как ни странно многие подумают что наверное то, что я рассказываю, это знают только террористы или прошаренные хакеры и кардеры, но на самом деле нет. Самые основные потребители этого рынка это обычные пользователи которые просто напросто зарабатывают на этом деньги. А зарабатывают они на этом деньги следующим образом, приведу несколько простейших примеров.

Например, какой-нибудь крупный покерный сайт даёт деньги первому клиенту, то есть это называется приветственный бонус. Когда вы пришли первый раз на сайт и система не опознаёт вас как человека который в ней был ранее, то она даёт вам бонус. Например, вы внесли 20$ и вам дали ещё 20$ дополнительно на игру, вы не можете их вывести никаким образом, вы можете их потратить только на игру. Но человек который умеет эмулировать идентификаторы о которых я рассказала выше, делает следующие манипуляции: он создаёт себе 5 счетов, на каждый из этих счетов вносит по 20 долларов и получает на каждый из этих счетов по 20$ бонуса. Что сделает он дальше? Он посадит все свои 5 счетов на 1 покерный стол и проиграет деньги сам себе, а затем их выведет в двоекратном размере.

С форексом таже самая тема. Пользователям там также дают бонус за первый депозит. Внесла я например 200$ и получила 200$ депозита сверху, в общей сумме 400$. Далее я создаю второй счёт и делаю также. Но не могу теперь я их никак вывести, система мне не даст это сделать. Как мне теперь выиграть? Один аккаунт ставится на повышение валюты, а другой ставится на понижение, и кто-то из этих аккаунтов выиграет в любом случае, тем самым я увеличу свой капитал в 2 раза и спокойно выведу. С букмекерскими компаниями всё тоже самое.

Таже самая ситуация с гуглом. С гуглом есть ситуация ещё более интересная. То есть, например, каждый пользователь может создать высокочастотный запрос, к примеру он задаст запрос: "Казино". Для того чтобы ему разместить рекламу своего казино в гугле - у него на каждого из пользователей который будет переходить по его ссылке уйдёт примерно по 4$. Он создаёт себе несколько счетов, на каждом из этих счетов он создаёт например "сайт по продаже тапочек", но он платит гуглу уже не по 4$, а всего навсего по 10 центов за каждого человека, а потом берёт и весь этот трафик сливает на казино по партнёрской программе всего навсего за 1$, но он уже в 10-кратной прибыли.

К чему же я хочу вас привести? Я хочу вас привести к тому, что на самом деле методика идентификации пользователя используется абсолютно везде при нашей работе в сети.

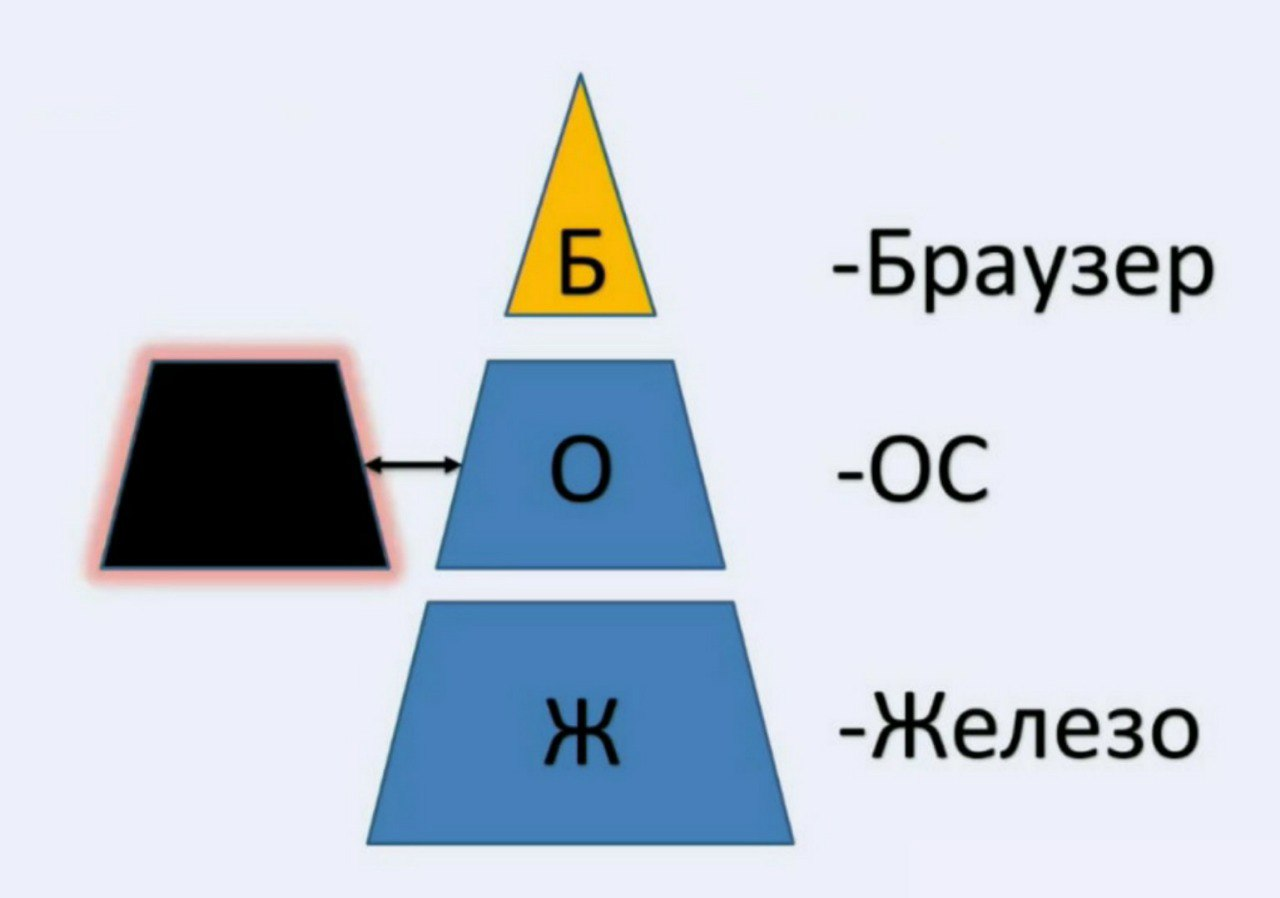

Следующая наша картинка:

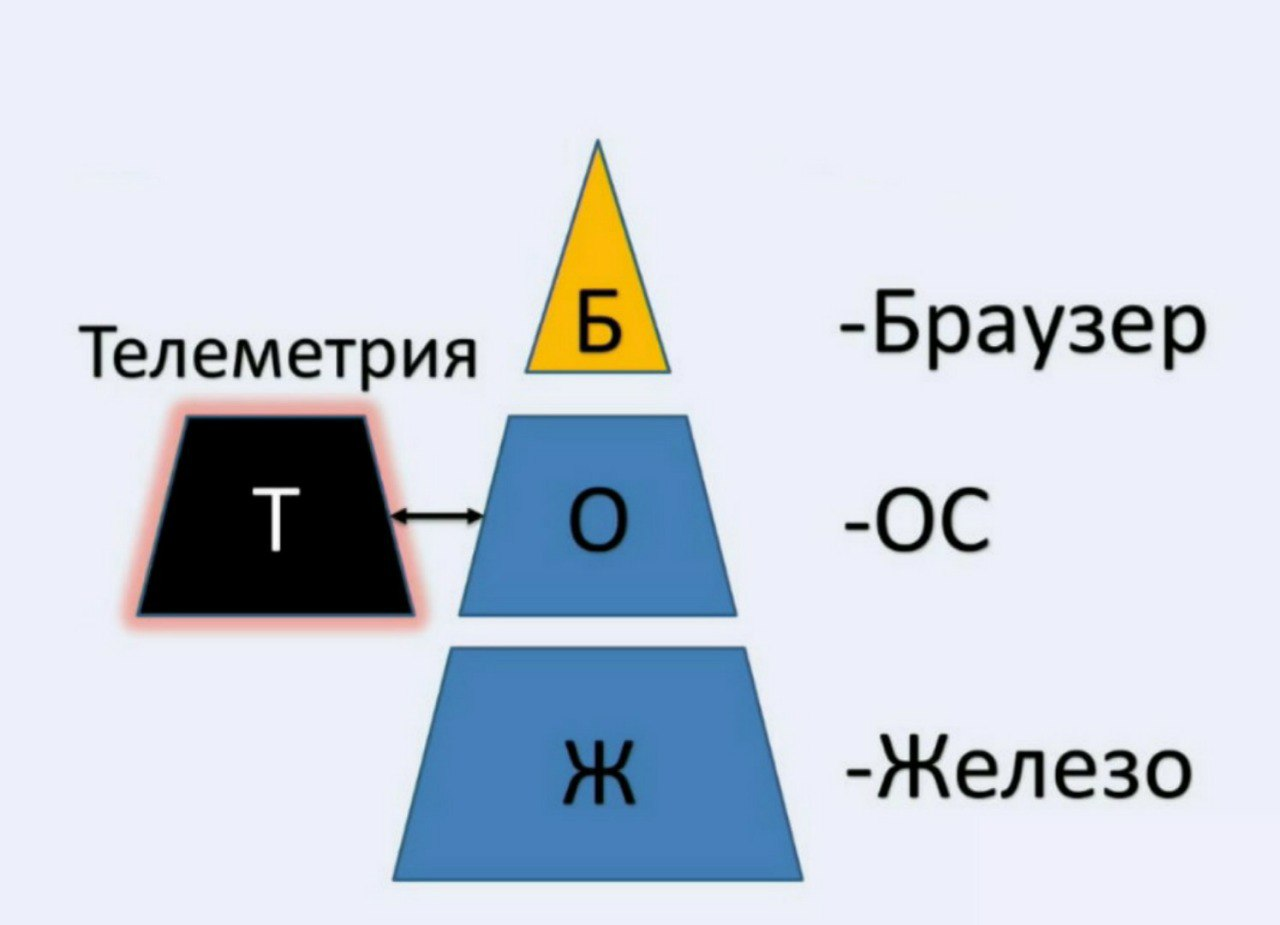

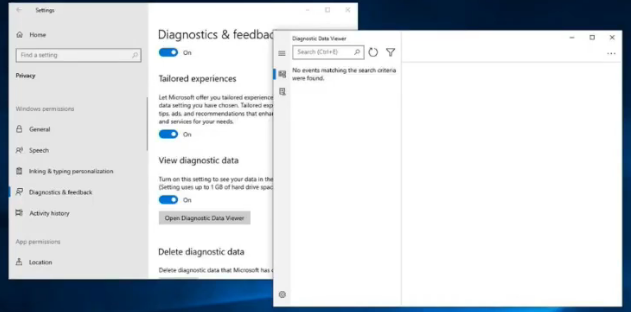

У вашей операционной системы есть ещё и скрытая часть про которую каждый из вас слышал, но фактически мало кто понимает за что она отвечает и каким образом она выглядит. Это телеметрия:

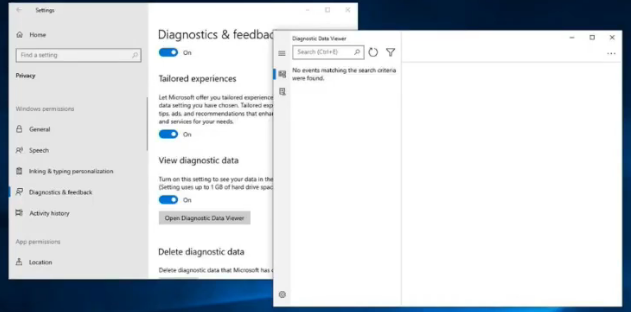

Кто использует windows 10 и не пинает труп windows 7, то те наверняка уже понимают, что такого великолепнейшего трояна фактически не найти. В чём же суть? Я уже неоднократно поднимала вопрос о том, что операционная система Windows 10 следит за пользователями, следит за каждым из вас. То есть вначале она пыталась логировать даже наши нажатые клавиши, вначале она пыталась и идентифицировать нас как пользователя по всем максимально возможным параметрам. Но прошло немного времени и правительство США компанию Microsoft немного прижали и сказали не делай так больше, делай так как надо. Тогда компания Microsoft сделала следующий ход конём, она сказала что телеметрия является одним из важнейших факторов для развития программного обеспечения, для понимания вопроса ошибок и для понимания того, что происходит на ПК пользователя. Но помогло ли это нам? Каждый из вас если слышал о том что такое телеметрия, то может посмотреть это элементарно на своём ПК. Делается это просто через банальные настройки операционной системы:

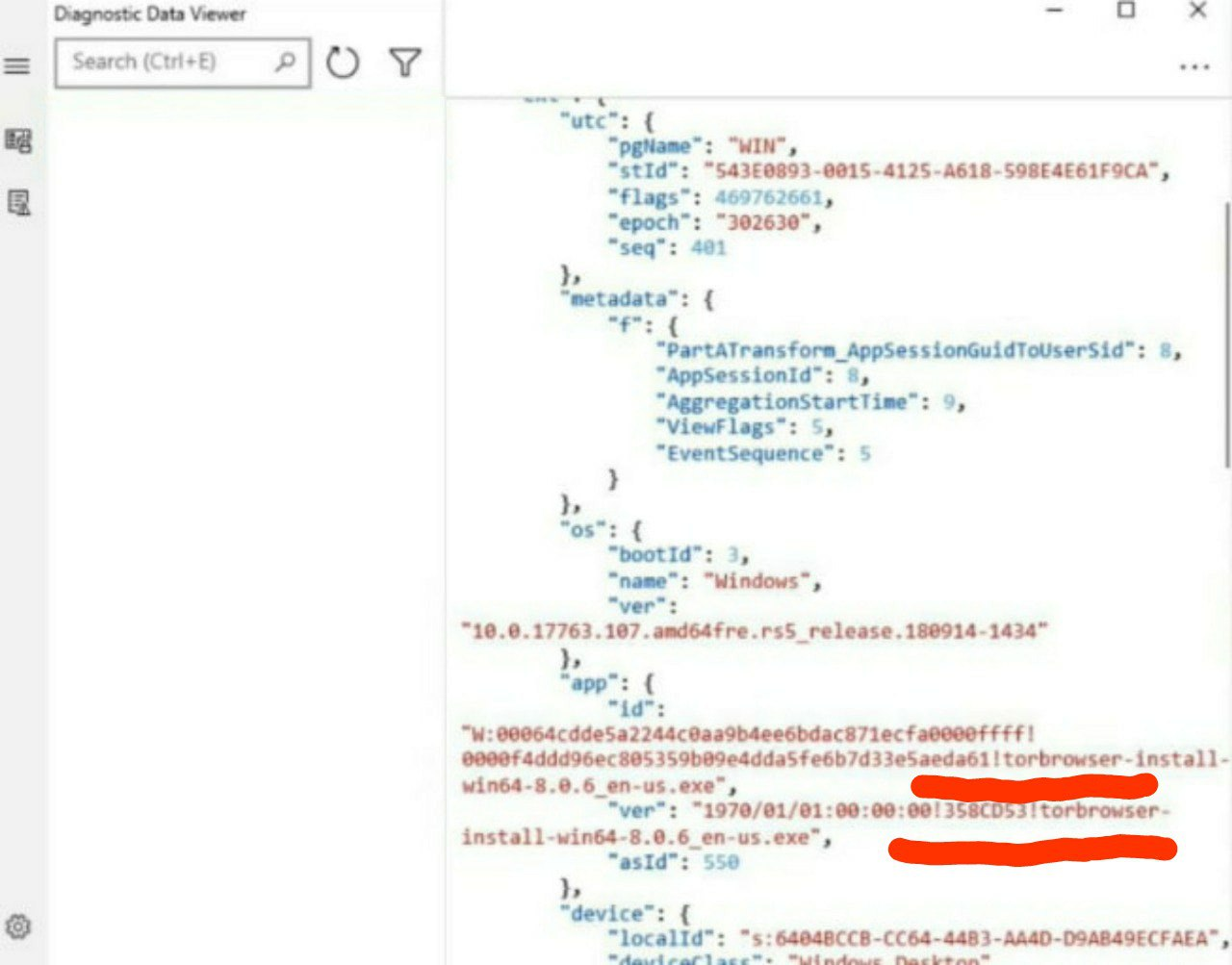

Вы можете дополнительно установить из Microsoft Store просмоторщик событий и с помощью этого просмоторщика событий вам открывается абсолютно интересный, новый мир того, что видит о вас ваша операционная система Windows 10.

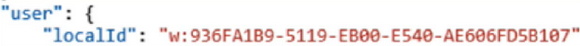

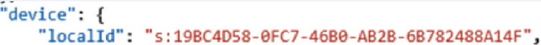

Ну например, как только вы устанавливаете операционную систему Windows 10. Только вы её установили, только вы перешли к созданию вашего профиля пользователя. Вы это видите когда ваш фиолетовый экран переустановки windows 10 меняется на синий. После этого идёт замечательная связь с телеметрией, а далее формируются данные о вас, конкретно и о вашем ПК. После чего эти данные обмениваются с серверами Microsoft'а и мы имеем замечательный идентификатор который называется ETAG:

Идентификатор ETAG позволит идентифицировать вас как позволятеля и позволит в дальнейшем производить работу с вами. Позволит производить опять же за вами слежку, а также позволит производить установку вам дополнительного ПО, даже если вы этого не хотите, и будет собирать о вас информацию, в абсолютно конечно же законных целях. Компания Microsoft ведь о нас очень сильно заботится.

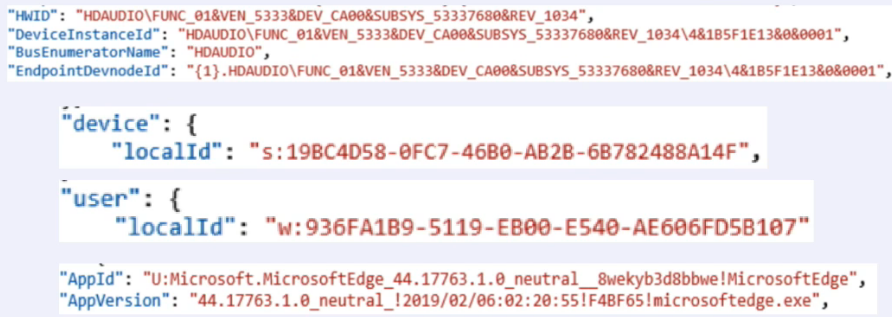

Но если мы капнём немного в сторону телеметрии, то телеметрия на данный момент имеет 68 уникальных параметров которые создаются в операционной системе. Я выбрала несколько из них, самые простое которые идентифицируют чисто группы:

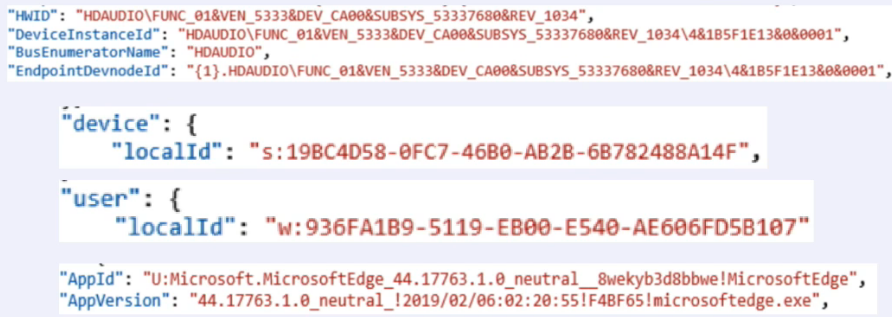

Первая группа в самом верху - это группа идентификаторов железа. Какую железяку вы не поставите в свой ПК, будь то аудиокарта, видеокарта, шлем виртуальной реальности или что-нибудь ещё - информация об этом утечёт в Microsoft:

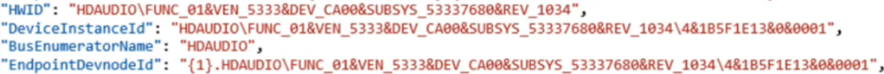

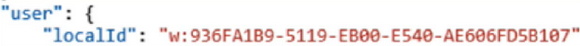

Вторая часть. Device ID. Часть Device ID формируется на основании конфигурации вашего компьютера в период установки операционной системы. Выдаёт ваш уникальный idшник с помощью которого вас всё равно можно отследить:

Третья часть. User ID:

User ID, может быть кто-нибудь из вас знает, имеет на вашем ПК абсолютно понятную аббревеатуру которая называется SID (Secure ID). Идентификатор SID является основным для применения правил доступа в операционной системе. Правил доступа к папкам, реестру и так далее. Этот идентификатор формируется при создании пользователя и при установке вашей операционной системы. Изменение его возможны только тремя путями.

Первый - просто переустановка системы.

Второй - создать новую учётную запись.

Третье - есть специальный софт для его замены.

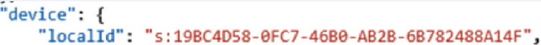

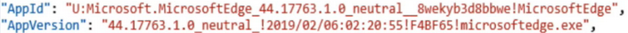

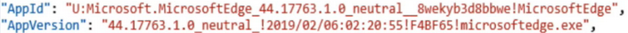

И третья наша группа это идентификаторы программного обеспечения. По поводу идентификаторов программного обеспечения, в данном случае у меня показан идентификатор нашего браузера Microsoft Edge:

И если мы перейдём в дальнейшем немного дальше, то хотелось бы показать один интересный момент.

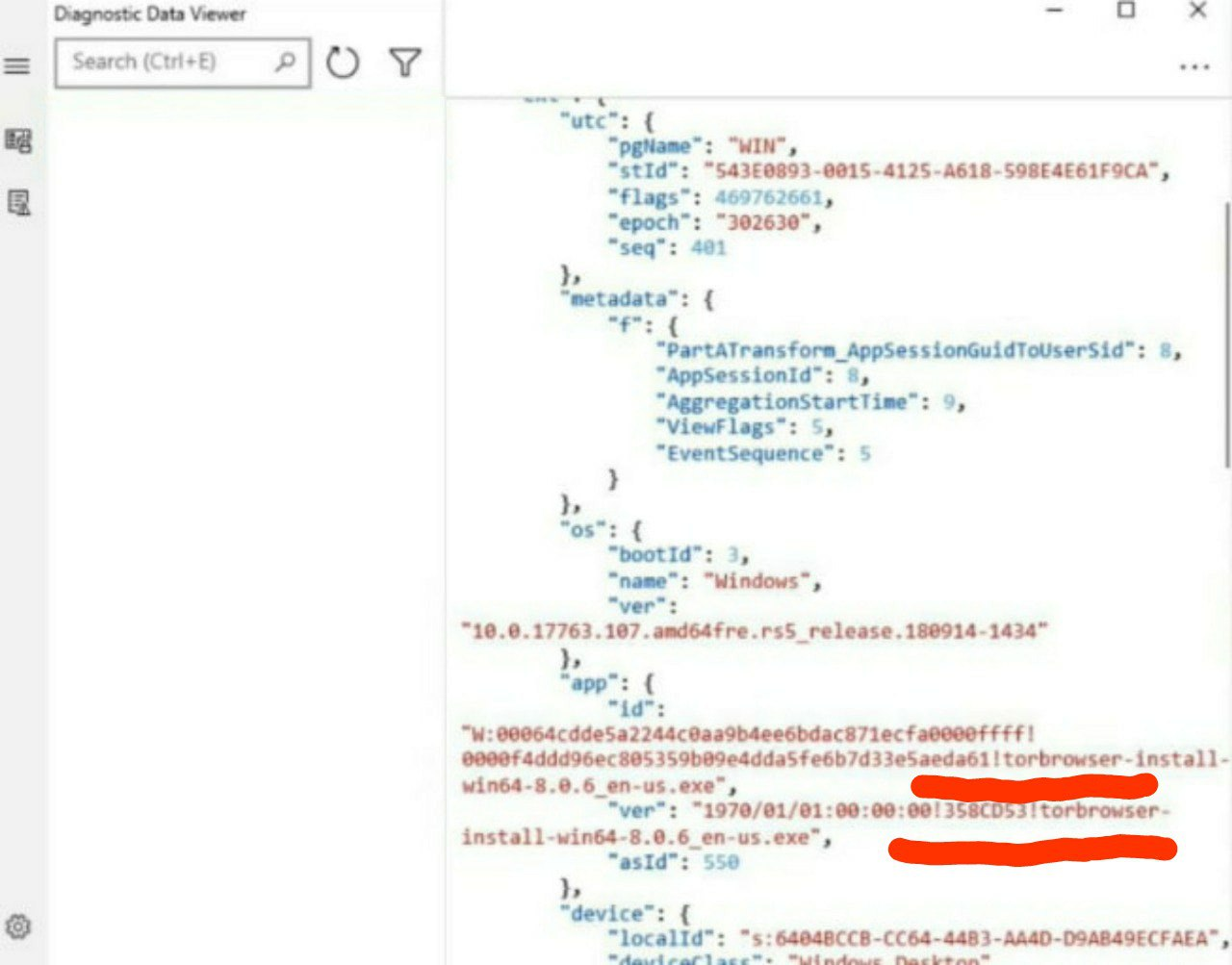

Наверняка многие слышали о том, что есть Tor браузер. Это всё классно, это всё анонимно, это всё вообще супер. С Tor браузера вы можете организовать дажу новую Гидру. Но обратите внимание вот сюда:

Как только вы скачаете Tor браузер, либо ещё какой-нибудь браузерный антидект, либо ещё какое-нибудь средство анонимности, то замечательнейшим образом информация об этом утечёт в Microsoft. А теперь подумайте над своей анонимностью когда используете Windows 10.

Переходим дальше. Следующий момент. У нашей операционной системы и у нашего браузера есть ещё одна группа идентификаторов которая называется внебраузерные идентификаторы:

Внебраузерные идентификаторы позволяют идентифицировать нас помимо того какой браузер мы используем. И даже если мы захотим с вами использовать какой-нибудь сверханонимный, сверхклассный и сперхсупер непонятно какой напичканный нами и предложенный барыгами браузер, то мы всё равно будем видны.

Каким образом вообще можно нас идентифицировать мы вроде бы уже разобрались, но на самом деле помимо всего софта который мы можем использовать для того чтобы скрыть свою личность и для того чтобы опять же эмулировать свою личность нам необходимо соблюдать ещё несколько интересных параметров. Эти параметры называются внебраузерные отпечатки. Внебраузерные отпечатки это отпечатки которые невозможно изменить с помощью браузера. Может конечно кто-нибудь что-нибудь придумает что-то интересное такое, но данный момент этих технологий я не видела.

Что это такое?

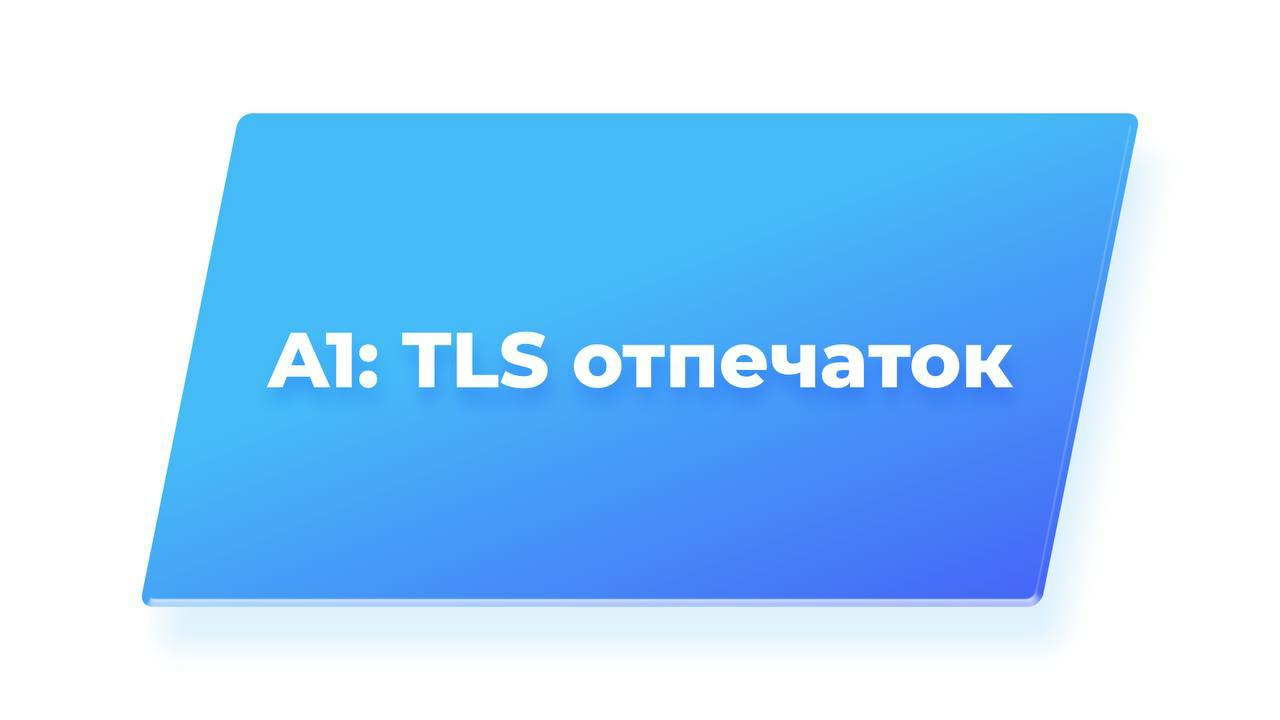

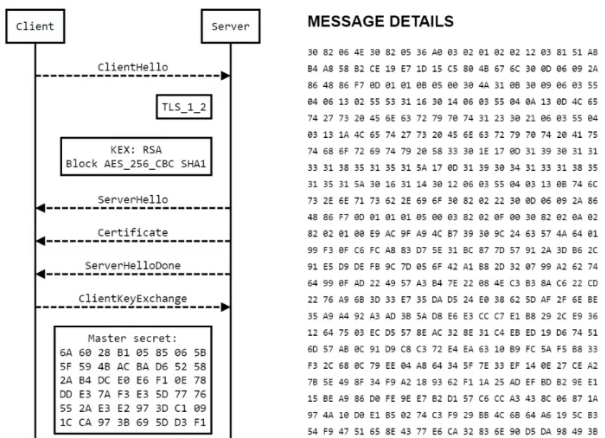

Первый наш отпечаток это TLS отпечаток. Что это означает? Каждый раз когда вы переходите по какому-нибудь сайту в адресной строке которого есть https, то это означает что сайт использует сертификат безопасности. Он может использовать сертификат безопасности SSL первой версии, SSL версии 1.1, SSL версии 1.2, либо он может использовать другие версии. Что это позволяет сделать? Со стороны антифрод систем это позволяет идентифицировать нас при использовании сертификата SSL третьей версии или по другому TLS сертификата. Иными словами, каждый раз когда вы посещаете какой-либо сайт который использует технологии TLS сертификации - есть возможность идентифицировать вас вне браузера. Если вы смените все свои отпечатки, если вы смените всё что только можно, то TLS сертификат который остаётся на вашем ПК может использоваться для вашей идентификации. Это является первым внебраузерным отпечатком. Выглядит он вот таким вот образом:

Вы можете самостоятельно эту тему изучить если хотите. Суть я вам передала, а дальше как использовать эту суть вы должны решить сами.

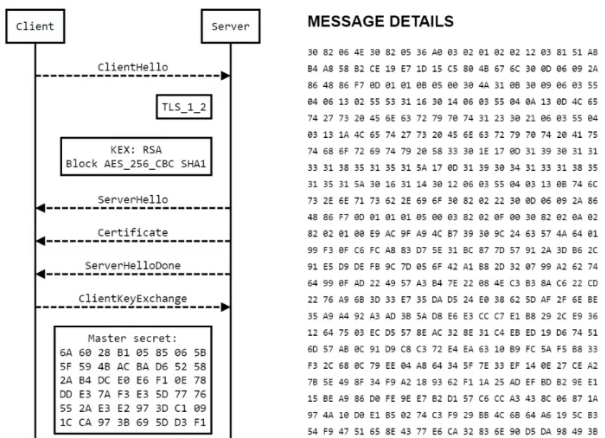

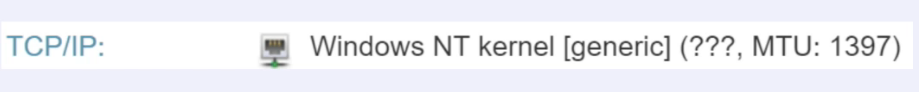

Идём дальше MTU/TTL:

Когда вы входите в сеть, то у вас есть ваш размер пакета и у вас есть время жизни вашего пакета. Кто работал с nmap о котором я писал в 5 части статьи по Kali Linux, то у тех вообще вопросов не возникает, они все знают что это такое. То есть иными словами определение операционной системы пользователя по его ip адресу. Определении операционной системы по ip адресу является не на 100% точным показателем и у многих оно используется в разных реалиях. У кого-то может быть VPN, у кого-нибудь может быть какой-то маршрутизатор на котором построена сеть и так далее. Самая основная суть - данный параметр вы не можете изменить на своём ПК. Чтобы вы не делали, то есть если ваш ПК является первой точкой входа в сеть, то тогда вы его можете изменить, вы можете длину пакета, вы можете изменить время жизни пакета и вы можете замаскироваться под другую операционную систему. Но если вы используете VPN, если вы используете прокси, если вы используйте какой-либо другой посредник для вашего входа в сеть, то этот параметр вы можете изменить только при том случае если вы будете являться владельцем промежуточной точки. Если используете VPN, то будьте владельцем и только тогда вы сможете изменить данный параметр.

Протестировать можете сами: https://whoer.net

Как вы поняли у сайтов есть возможность определить вашу операционную систему. Является ли это критичиным? В обходе антифрод систем это не является критичным параметром потому что у нас есть совокупность параметров, то есть то что мы берём, то что мы предоставляет нашей антифрод системе представляет из себя определённое сообщество, область.

Идём дальше. Параметр Flash:

Параметр Flash уже морально устарел. Все знакомы с Flash плеером и во флэш плеере есть интересная такая возможность двух видов. Первое - это получение всей информации о вашем ПК. Вторая возможность - это хранение информации о посещённых вами сайтов не на компьютере пользователя, а на серверах макромедии. Технология флэш уже устарела морально, даже ютуб с неё перешёл уже давно, они отказались от использования этой технологии в пользу html5. Но всё же некоторые сайты, например теже самые букмекерские компании которые проводят онлаин трансляции используют технологию флэш. И в данной технологии есть хорошая градация по версиям. До версии 10.0 есть возможности изменить параметры нашего ПК. После версии 10.0 изменить параметры нашего ПК невозможно. Поэтому если вы используете флэш, то есть возможность отследить информацию о всём вашем железе.

Дальше. Технология Java:

Технология Java очень интересная, но она интересна в основном тем, кто использует клиент банки. Технология Java позволяет позволяет получить информацию о всём вашем железе, а также что у вас находится внутри вашего ПК. Не путайте данную технологию с java script.

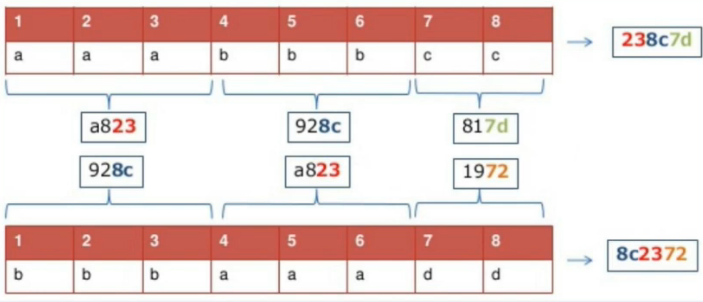

Следующая наша технология FuzzyHash:

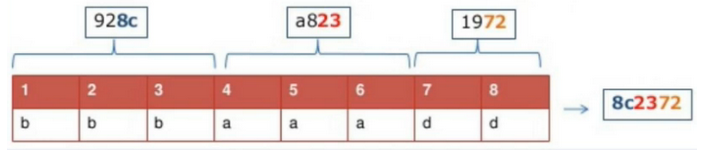

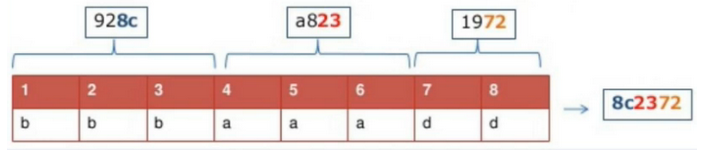

Технология фази хеширования позволяет игнорировать изменение ваших отпечатков. Если вы захотели быть очень сильно хорошо анонимными, если вы используете какие-либо средства анонимности, то есть возможность эти средства анонимности откатить и узнать кто вы есть. Обратите внимание на картинку:

В самом верху у нас находится какой-нибудь отпечаток, пусть это будет отпечаток Canvas. У нашего отпечатка есть определённые параметры. Вот они:

Есть у нас также второй отпечаток который произошёл, произвёлся, создался после того как мы использовали средства анонимности. Вот он:

Что может происходить дальше? Технология фази хеширования или технология свободного хеширования позволяет идентифицировать изменение в исходных данных. Представьте себе, Иванов Иван Иванович живёт по адресу Контроская 5, квартира 68 и его номер телефона. Что будет происходить если Иванов Иван Иванович изменит свою квартиру с 68 на 69? Всё, хэш поменялся, вроде бы уже абсолютно новая личность и точно также и в отпечатках браузера, вроде бы абсолютно новый человек, но на самом деле этого не происходит. Потому что мы можем отследить изменения в самом хеше, в данных из которых мы получаем этот хэш, и привести это к тому что мы можем идентифицировать изменения и идентифицировать основу. Иными словами, если кто-нибудь из вас захочет подменить, например, свой Canvas, кто-нибудь захочет подменить ещё какой-либо параметр, то есть возможность узнать этого человека если изменения не привысили 30%. 70% остаются статичными, 30% свободный хэш. Если Иванов Иван Иванович изменил свою квартиру и стал Ивановым Дмитрием Ивановичем, то мы всё равно можем его найти.

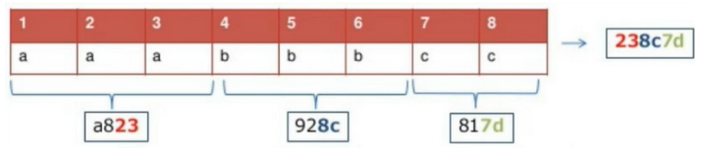

Идём дальше. Сейчас, не очень наверное здесь видно, но я хочу вам рассказать. Технология получения Canvas'а. Того же самого отпечатка Canvas'а который вы можете видеть здесь:

Что такое по сути собой отпечаток Canvas? Отпечаток Canvas это построение изображения на вашем ПК. Это чистый клиент сайт скрипт. Вот посмотрите, у нас есть наши пиксели. Представим что это эталонное изображение которое я выложила выше. Что дальше будет происходить с этим эталонным изображением? Это эталонное изображение для того чтобы являться отпечатком Canvas будет преобразовано в двоичный код. После этого оно будет преобразовано в хэш Base64. И фактически мы можем 1 из пикселей взять, изменить на пол тона и у нас уже появится абсолютно другой двоичный код, и из этого абсолютно другого двоичного кода у нас появится уже абсолютно другой отпечаток Canvas'а. Но здесь есть проблема чисто статистики. Объясню в чём она заключается.

Представьте себе что каждый из вас владелец гугла, у вас всё хорошо в жизни, у вас много денег и так далее, но у вас нет мозгов. У вас есть статистика. И эта статистика, благодаря тому, что вы как владелец гугла уже залезли в карманы ко всем людям в мире, то вы уже знаете информацию о всех людях в мире. Вы на самом деле не так просты как кажетесь, вы уже знаете всё обо всех пользователях в мире. Так вот, вы воспользовались самым простым методом, вы не изобретали искусственный интеллект, вы ничего не делали, вы просто смотрели на всех других людей в мире. А знаете как это называется? А это называется статистика. Вы сидите и смотрите кто к вам приходит, и вы не просто сидите и смотрите, вы ещё это и записываете. Вы берёте и всё это записываете за каждым человеком. И что вы потом получаете? Вы получаете потом офигенную статистику. Вы получаете статистику своих пользователей. Вы понимаете кто к вам приходит, вы понимаете их идентификаторы, вы понимаете их отпечатки. А что произойдёт если вы возьмёте эту статистику которую вы делаете и просто так посмотрите на системы например защиты от вас. Вот есть много систем, они так и называются системы защиты от гугла, можете найти в интернете. Вы увидите что от вас защититься невозможно. А я вам подскажу как. Вот этот пиксель и ещё много других пикселей:

Например в формировании отпечатка того же самого Canvas системы защиты могут скрыть пользователя, но не скрыть его перед вами (владельцем гугла). Каким образом это происходит? Когда пользователь использует какое-либо программное обеспечение, для того чтобы скрыться, для того чтобы неидентифицировать себя, то это программное обеспечение использует самый простой и тупой метод. Это программное обеспечение выбирает из нашей картинки Canvas случайное количество пикселей и меняет их цвет, всего навсего например на пол тона. Выбрало оно например 7 пикселей, 15 пикселей, 20 пикселей, изменило цветность на пол тона. Бинарный код изменился? Изменился. Изменился и хэш. Вроде бы как бы всё хорошо, и вроде бы классно и можно работать да? Всё супер.

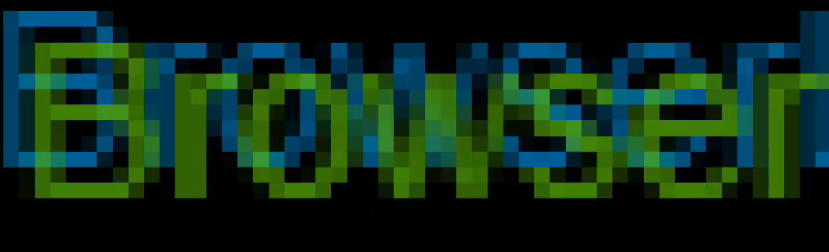

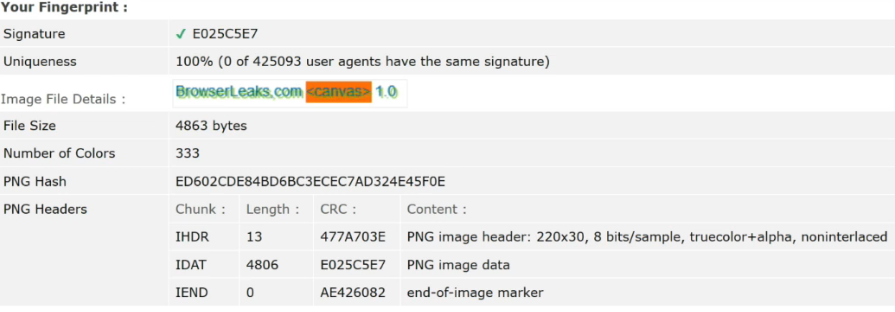

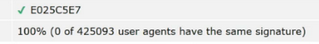

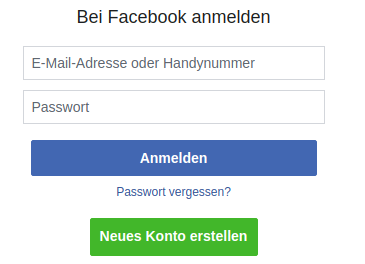

Вот смотрите. Яркий тому пример. Обратите внимание на вторую графу Uniqueness, уникальность. Уникальность 100%:

В данный момент я показываю пример на фактически одном из самых адекватных на данных момент тестов:

https://browserleaks.com

Но если мы с вами обратим внимание на вот этот параметр:

0 пользователей из 425093 информация о которых была занесена. 0 пользователей имеют такой отпечаток Canvas'а. А теперь давайте представим себе это всё в размерах гугла. Что будет происходить если мы будем использовать такой отпечаток Canvas? Это будет примером того как нас гугл будет среди всех своих пользователей идентифицировать. И мы с вами опять возвращаемся к тому с чего мы с вами начали. Мы возвращаемся к балаклаве. Вроде бы мы защитились, вроде бы у нас всё классно, вроде бы всё хорошо, мы идём по улице в балаклаве, но опять же нас будут идентифицировать как мудак в балаклаве. И никак по другому.

В чём же заключается сакральная суть? Она заключается в том, что мы не можем просто производить изменения которые мы хотим. Вот вздумалось нам в голову, мы хотим произвести изменения Canvas'а, и точно также WebGL, отпечаток аудио, отпечаток UberCookie, и так далее, всё это мы можем объединить в одну единую базу, где при банальном несовпадении этих параметров, мы можем уже как антифрод система, этого пользователя взять как минимум на контроль.

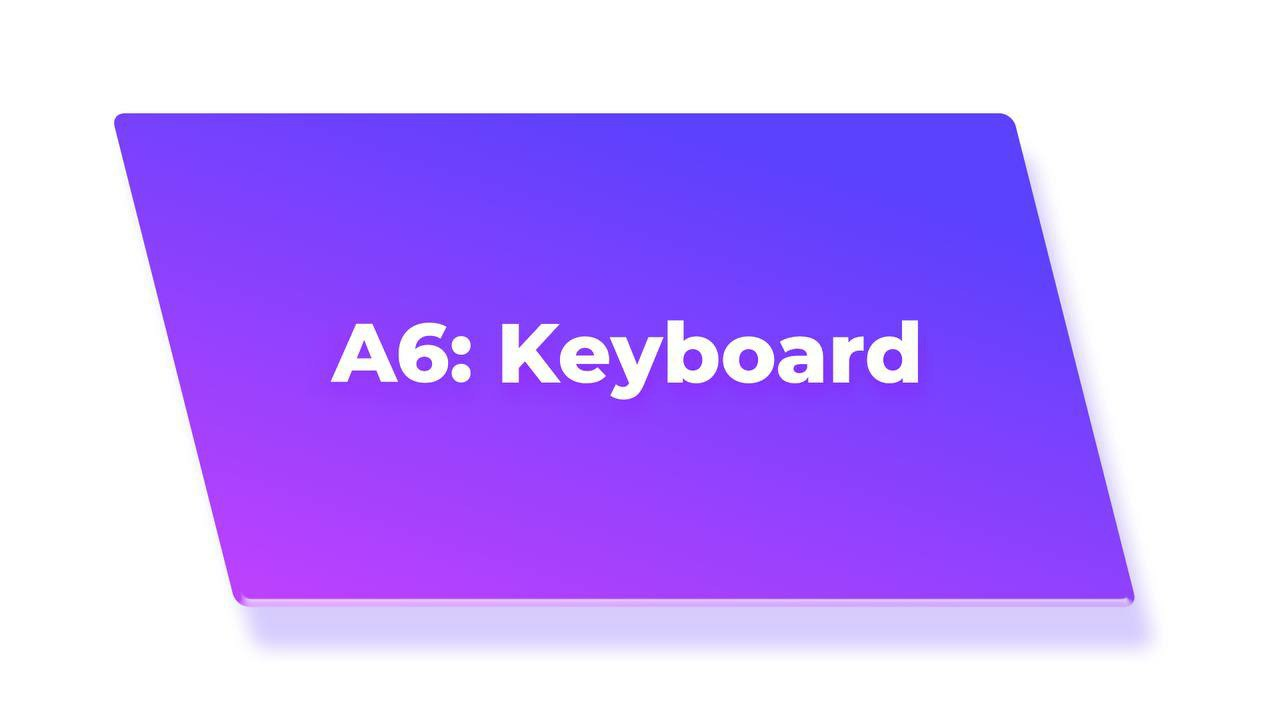

Идём дальше. Клавиатура:

Ну кто смотрит на клавиатуру? Чего там париться?

Суть клавиатуры очень недооценена у многих в идентификации пользователей.

Каким образом? Дело в том, что когда вы вводите какую-либо информацию с вашей клавиатуры, то есть как минимум четыре различных варианта вашей идентификации.

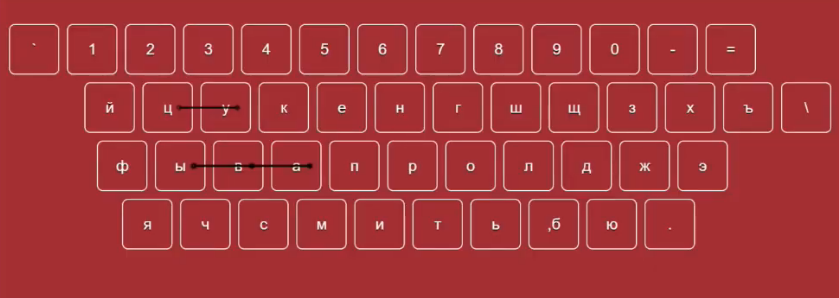

Представим себе поле ввода логина и пароля на том же Facebook:

Мы с вами вводим логин. Каким образом мы можем его ввести? Мы можем его ввести вручную. Классно? Да, всё классно. Мы можем его ввести с помощью буфера обмена, мы можем просто вставить это поле, либо же мы можем это поле вставить с помощью автозаполнения. И лучшим результатом для обхода антифрод систем будет являться как раз изменения нашего поля ввода именно в сторону автозаполнения, но здесь есть ещё один интересный скрытый смысл когда пользователь пытается представить из себя другую личность. Вот возьмите например, посмотрите кто-нибудь на свою клавиатуру. На вашей клавиатуре раскладка qwerty. И вот представьте себе что вы хотите эмулировать пользователя из Великобритании, к примеру. Вы входите в тот же самый гугл, пайпал, амазон и так далее, куда угодно вы вводите свои данные. Вы вводите сначало свою почту. Что будет у вас происходить на английской раскладке в отличии от американской? Вроде бы тот же самый язык, но когда вы попытаетесь ввести @, то вы собачку не введёте, вы введёте знак номера. А что будет происходить дальше? А дальше вы нажмёте клавишу стирания, удалите этот знак номера и введёте соответственно собачку, либо вручную из буфера обмена, либо измените раскладку, но это уже будет являться сигнатурным действием к определению вашей реальной раскладки.

Или если вы например захотели быть французом, захотели вы эмулировать из себя француза. У обычных пользователей раскладка qwerty, а французов azerty. Когда вы будете просто вводить например gmail, то ну букве a - вы введёте запятую, после чего вы нажмёте клавишу стирания и нажмёте на вашей клавиатуре букву q потому что она соответствует букве a. И это уже будет являться сигнатурным действием к определению вашей реальной физической раскладки клавиатуры. И даже на этом абсолютно казалось бы простом этапе, просто клавиатура, есть возможность идентифицировать вас как реального носителя языка.

Протестировать можно тут: http://ahtcx.github.io/layoutline

Сегодня мы начнём разбирать тему затрагивающую мошенничество, "торговлю людьми", а также сёрфинг простых людей и всё что есть при вашем входе в сеть. Но перед этим я расскажу маленькую историю.Сегодняшняя тема будет довольно специфической по нескольким причинам. Она затрагивает каждого из вас когда вы об этом даже не подозреваете. Поговорим про отпечатки в сети и как компании продают людей на протяжении довольно большого количества времени.

2019 год. Вернёмся на 4 года назад. Мне предложили участвовать в топовом награждении которое проводится каждый год в Германии. Это награждение самых лучших специалистов в IT. Одна из степеней этого награждения была посвящена информационной безопасности. Большая компании организовывала данный конкурс, и выбрала меня в данную сферу. Я по началу ещё была в раздумьях, так как смысла особого не было и вознаграждение маленькое. В итоге я подумала и согласилась. Всё было супер. Но в один прекрасный момент я поняла для себя одну интересную вещь - оценивать информационную безопасность взялись менеджеры. После того как я им высказала, что я думаю и что я хочу преподнести сейчас в данном посте вам, знаете что они сделали? Они объявили меня вообще пособницей террористов. После этого, в сторону одной из топовых IT компании Германии, у меня закралась маленькая мысль - они долбаёбы или как? Как могут люди которые ничего не понимают в своей сфере деятельности оценивать кого-то? Они не смогли это сделать, а далее просто напросто убрали эту категорию из своих награждений. Им проще наградить какого-нибудь задрота очкарика который сидит и кодит бесполезные игры или верстальщика, им проще делать то что они делают.

Поэтому мы будем говорить сегодня с вами о том, как каждого из вас продают и используют.

Но перед этим запомните. Либо используют вас, либо вы будете использовать сами все эти большие системы и зарабатывать на них.

Первое с чего бы я хотела начать. Обратите внимание на картинку:

Принцип балаклавы. Что это такое? Это как кот Шрёдингера. Он одновренно жив и одновременно мёртв. Точно также и балаклава, в каждом вашем действии в сети. Вы одновременно выполняете действия и одновременно не выполняете действия.

Давайте сейчас уйдём из мира IT в обычную сферу жизни и представим себе, что кто-нибудь из вас выйдет на улицу и оденет на себя балаклаву. Будете ли вы анонимны? Да, вы будете анонимны. Вас не узнают. Неизвестно кто это, какой-то непонятный чувак. Но в то же время если этот непонятный чувак в этой балаклаве пойдёт по улице, то что будет происходить? Этого неизвестного и непонятного чувака люди будут идентифицировать. Каким образом? Они будут его идентифицировать как мудак в балаклаве. И всё. Вы идёте и каждый из людей которые находятся на улице будут видеть вас, будут тыкать пальцем и говорить: "Это мудак в балаклаве." То есть, вы вроде бы как соблюли правила анонимности, лица вашего не видно, но в тоже время вы идентифицируете себя самостоятельно за счёт тех действий которые вы не понимаете, которые были вам навязаны, в которых вы сами по себе являетесь всего навсего букашкой.

Что же означает принцип балаклавы? Например вы хотите обойти какую-нибудь систему защиты. В принципе балаклавы вы одновременно её обходите, система не видит вас, но в тоже время вы её не обходите потому что система видит вас - по той причине, что вы идентифицированы своей неидентифицированостью.

Перейдём к следующей картинке:

С каких-бы устройств вы не производили сёрфинг сети, есть несколько уровней получения информации о вас, я представила их в пирамиде выше. Самый низкий и простой уровень - это уровень железа по которому можно идентифицировать ваш компьютер, ноутбук, планшет, телефон, телевизор, всё что угодно, любое устройство с помощью которого вы осуществляете сёрфинг в сети:

Следующий уровень это операционная система. Это то, с помощью чего вы совершаете сёрфинг в сети. Иными словами, нужно чтобы что-то запустило ваше железо. Этим является операционная система:

По поводу операционной системы мы будем говорить более детально, но я бы хотела вернуться немного сейчас к вашему железу. У вашей железяки есть несколько параметров которые могут отслеживаться. Параметры эти вы видите сейчас на данной картинке:

Есть три основные группы по которым вас можно идентифицировать.

Обратите для начала внимание на Vendor ID & Device ID:

Что это такое и что это означает? Это означает, что каждая ваша железяка внутри вашего ПК, ноутбука, телефона и чего бы это ни было имеет в себе два основных идентификатора. Первый идентификатор - это идентификатор вендора, то есть того кто произвёл данное оборудование. Например на картинке выше я выделила красным цветом VEN_10DE - это будет соответствовать компании NVIDEO.

Следующий параметр Device ID который у нас виден как DEV_1E82 будет соответствовать например вашей видеокарте, точно также он будет соответствовать вашей звуковой карте, либо какой-либо ещё части вашего ПК/телефона. Это называются основные аппаратные идентификаторы и они вшиты в вашу железяку.

Как только вы вставили эту железяку в компьютер, то эти идентификаторы переходят уже в ваш BIOS или в ваш UEFI для того чтобы ваша операционная система, ваш ПК понял что в него вставили.

Вторая часть это аппаратный серийный номер:

Аппаратный серийный номер позволяет вашему устройству идентифицировать себя помимо того кто его произвёл, помимо модели этого устройства. Он также позволяет идентифицировать ваше конкретное устройство, вашу единицу.

И третий идентификатор это встроенное программное обеспечение:

Встроенное программное обеспечение в основном относится только к материнской плате, но может быть также развито и в других ваших железяках. В данном случае это просто напросто BIOS, который позволяет читать 16 бит.

ACPI таблицы - таблицы вашего питания и UEFI. UEFI это собственно говоря модернизированный BIOS, и то на чём сидят многие из вас.

Переходим к следующей нашей картинке. Операционная система:

У этого великолепнейшего метода слежения за пользователями есть также 3 основных группы идентификаторов.

Присваиваемые статичные:

Присваиваемые статичные идентификаторы - это идентификаторы которые не зависят от самого оборудования.

Первый идентификатор - это идентификатор с которым вы наверняка сталкивались уже очень давно. Это идентификатор HWID (Hardware ID), который по себе представляет всего навсего хэш функцию.

Второй идентификатор - идентификатор геолокации.

Третий идентификатор - идентификатор сети.

Четвёртый идентификатор - ключи, которые могут присутствовать в вашем оборудовании.

Ну и последний идентификатор - идентификатор ETAG. К данному идентификатору мы перейдём более подробно когда рассмотрим проблему телеметрии чуть дальше и каким образом за вами организовывается слежка.

Вторая группа идентификаторов - это идентификаторы создаваемые статичные:

Что означает идентификаторы создаваемые статичные? Создаваемые статичные идентификаторы - это идентификаторы которые создаются при установке вашей операционной системы. Здесь их очень много: Product ID, Device ID, Secure ID, USER ID и так далее. Всего в операционных системах мы можем насчитать более 100 таких идентификаторов, каждый из которых является уникальным для сессии установки операционной системы. После того как вы установили операционную систему - он всегда остаётся при вас.

И третья группа - сеансовые идентификаторы:

Сеансовые идентификаторы операционной системы формируются в процессе запуска ПК. Иными словами, вы запустили компьютер, у вас есть сеанс и в течении этого сеанса у вас формируется первая группа - это идентификатор идентификатора USID.

Вторая группа идентификаторов - это идентификаторы BSID. Идентификаторы BSID - это идентификаторы вашей текущей сессии в браузере.

Перейдём к следующей нашей картинке:

Мы их ещё раз представим в виде такой небольшой пирамиды.

В основе её находится ваше железо. В середине ваша операционная система. И в самом верху находится ваш браузер - то что будет вас идентифицировать в сети, потому что не все параметры операционной системы есть возможность получить через браузер и далеко не все параметры нашего железа есть возможность получить точно также через браузер, но эти параметры имеют зависимость. Первая зависимость, что когда вы входите в сеть, то параметры браузера имеют зависимость от вашего железа. Вторая наша часть - это идентификаторы вашей операционной системы которые при вашем входе имеют зависимость и передаются в ваш браузер, в котором вас можно идентифицировать:

Зачем вообще заниматься этим? Зачем это кому-то нужно?

Суть заключается в том, что каждый из вас пчёлка.

Почему? Потому что она не понимает, что существует пасечник, она просто не может этого понять. У неё не хватает на это мозгов, чтобы понять что существует пасечник. У пчёлки есть только её мир, есть только её задача.

Точно также и обычный пользователь. Когда он входит в сеть, то думает только о себе. Он не думает о том, как его видит система. Он не думает о том, что с ним могут сделать. А на самом деле каждый пользователь это всего навсего кошелёк на ножках, даже без ножек - в сети. То есть, каждый из вас является человеком - кошельком которому можно продать товар, услугу, информацию. Но! Если вы не купите ни товар, ни услугу, ни информацию, то можно продать вас как трафик и получить деньги с абсолютно другой компании.

Ваше железо передаёт информацию в вашу операционную систему, а операционная система уже передаёт эту информацию в ваш браузер. Это позволяет отследить с невероятной точностью, практически 100%, каждого из вас, при каждых ваших действиях.

Что вообще такое браузер?

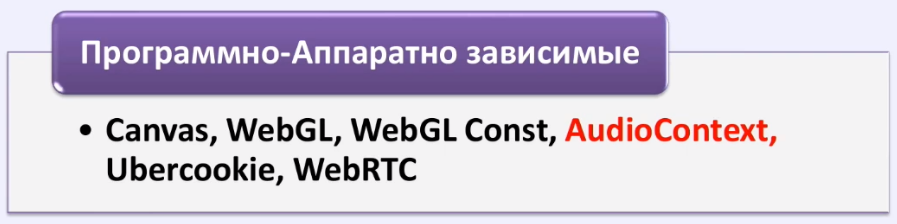

В браузере, каким бы браузером вы не пользовались, есть три основные группы идентификаторов:

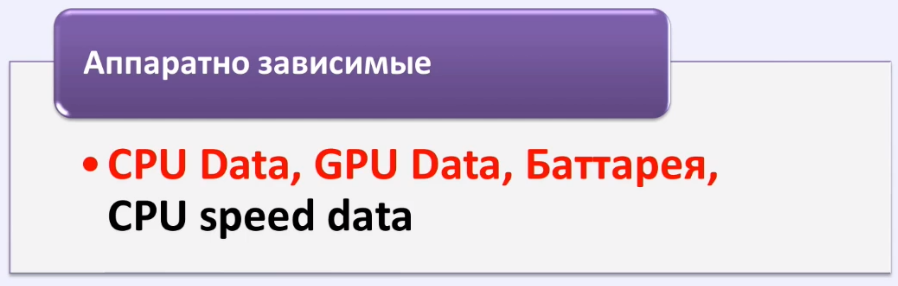

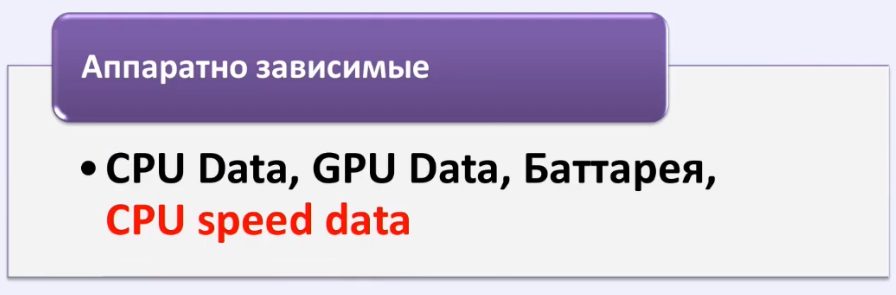

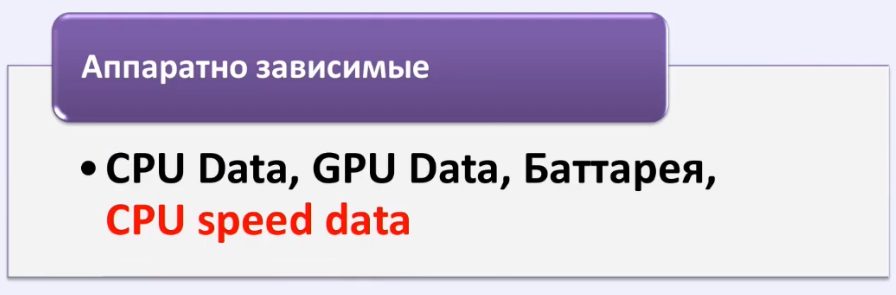

Первое. Идентификаторы аппаратно зависимые.

- CPU Data - информация о вашем процессоре.

- CPU Speed data - информация о скорости вашего процессора. Даже если вы подмените данный идентификатор, например вы скачаете какой-то плагин подмены для браузера, может быть вы ещё что-нибудь используете - это никаким образом вам не поможет, потому что подменить производительность которая проверяется при предоставлении пользователю java script'а на сайте с высокой нагруженностью будет всё равно видна.

- И третий - это батарея. Батарея является кстати одним из очень интересных идентификаторов, но к ней мы перейдём немного позже.

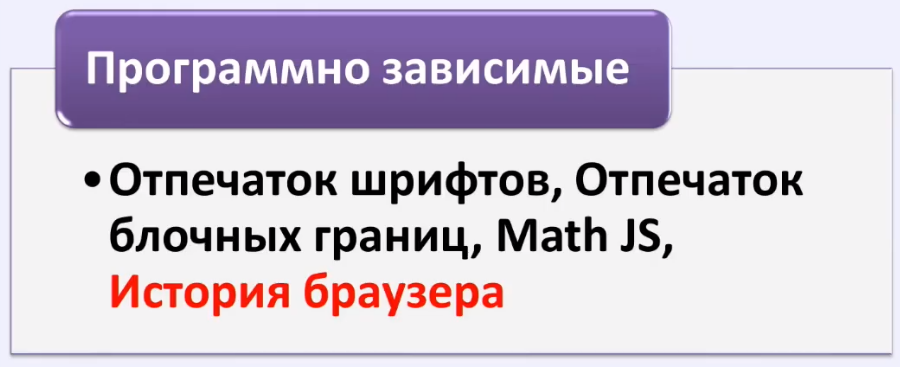

Вторая часть. Программно зависимые идентификаторы.

- Первый программно зависимый идентификатор это отпечаток шрифтов. Довольно интересный отпечаток, он позволяет узнать всего навсего установленные шрифты. Кому это может быть нужно? Ну установлены шрифты какие-то, что в этом может быть интересного? Глупость.

- Отпечаток блочных границ. Тоже, как бы тупость какая-то, вообще не заслуживающая никакого внимания.

- Math JS. Это всего навсего константы вашего браузера.

- И четвёртый идентификатор - это история вашего браузера. Интересный момент. Кто-нибудь из вас знает, что можно извлечь историю вашего браузера даже просто направив вас по какой-нибудь ссылке или ресурсу?

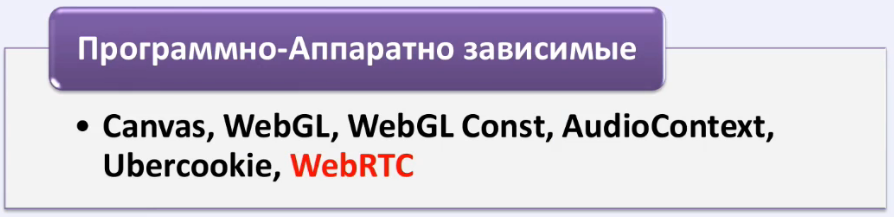

К программно-аппаратным идентификаторам вашего браузера относятся идентификаторы которые практически знаете вы все. Кто из вас не знает их ещё, то мы их рассмотрим более подробно. Они как раз и являются теми самыми сакральными идентификаторами которые позволяют системам идентифицировать вас в сети.Третья часть. Самая обширная составляющая. Программно-аппаратные идентификаторы нашего браузера.

Давайте рассмотрим более детально абсолютно всё вышеперечисленное.

CPU Data, GPU Data и батарея. Посмотрим как они выглядят:

На картинке выше вы можете увидеть, что есть возможность посмотреть на ваш процессор, не узнать конечно его марку и так далее, но есть возможность узнать количество ядер.

Вторая часть - ваша видеокарта. По вашей видеокарте, по стринговому параметру можно узнать какой видеокартой вы пользуетесь.

Ну и собственно третий параметр - батарея. Он относится либо к мобильным устройствам, либо к ноутбукам, планшетам и так далее.

Как это видят сайты:

https://webkay.robinlinus.com/

Идём дальше:

CPU speed data довольно интересный параметр:

Получение информации о скорости вашего процессора и о том является ли предоставленная вами информация реальностью может быть высчитано с помощью очень простой технологии, когда пользователю предоставляется java script с очень большим параметром данных, при выполнении которых рассчитывается его скорость и соответственно есть возможность получить информацию о примерной производительности его компьютера. Соответственно вы должны понимать, что при выполнении этой же операции на 2-х ядерном, 4-х ядерном, 8-ми ядерном, 32-х ядерном процессоре результаты будут отличаться.

Протестировать как это видят сайты:

http://jcarlosnorte.com/assets/ubercookie/

Далее. Программно зависимые отпечатки:

Отпечаток шрифтов. С первого взгляда можно подумать, что на него никто не обращает внимание. Зачем это вообще нужно? Казалось бы какие-то шрифты у нас установлены в системе. Давайте мы посмотрим на них немного детальнее:

Шрифты установленные в операционной системе позволяют идентифицировать вашу систему на периоде её использования. Иными словами, если вы возьмёте операционную систему и только её установите, то у вас будет всегда один и тот же набор шрифтов. Если вы в эту систему установите например дополнительно Adobe Pfotoshop или ещё какую-то программу, то набор шрифтов изменится. По данному набору шрифтов можно также идентифицировать пользователя виртуальной операционной системы, пользователя новой операционной системы, либо пользователя сервера.

Следующий момент. Отпечаток блочных границ:

Эта тема больше для верстальщиков. Она позволяет просто идентифицировать параметры вашего браузера. Собственно говоря вот в таком виде они выглядят:

Здесь сказать что-нибудь уникальное или принцип по которому можно идентифицировать вас, ну маловероятно.

Проверить как это видят сайты:

https://browserleaks.com/rects

Далее:

Следующий наш параметр - Math JS. Это параметр обработки ваших java script'ов, которые являются чисто браузернозависимыми. Вроде бы параметр абсолютно неважный, его можно сменить фактически просто напросто сменив браузер. Но в тоже время если вы воспользуетесь каким-нибудь софтом по типу смены User Agent'а, если вы смените свой User Agent в заголовке, но не смените параметр Math JS, то всю смену вашего User Agent'а можно идентифицировать, а также можно идентифицировать ваш реальный браузер. Вот в таком виде оно происходит:

И четвёртый параметр. Параметр который опять же является чисто программно зависимым. Это история вашего браузера:

На самом деле историю вашего браузера можно получить с помощью даже не кукисов. Мы все знаем, что есть такой флажок http only который не позволяет другим сайтам читать ваши куки. Иными словами все методы по поводу какого-нибудь набития кукисов и так далее является полным бредом который вам хотят внушить.

Но многие сайты узнают и видят, что вы посещаете. Многие сайты могут посмотреть историю вашего браузера, будь то с мобильного устройства, будь то со стационарного компьютера, не имеет значения. Вариант получении истории браузера зависим именно от истории. Объясню вам почему - получение истории вашего браузера является элементарно простым параметром. Дело в том, что когда вы переходите по какому-либо сайту и он сохраняется у вас в истории, то у вас меняются стили оформления ссылок этого сайта. Таким образом можно идентифицировать какие сайты вы посещаете, можно идентифицировать какое порно вы смотрите, можно идентифицировать то, что вы делаете в сети, не говоря уже о тех же поисковых запросах в тех же самых поисковых системах.

Идём дальше. Самая большая группа. Это группа программно-аппаратно зависимых отпечатков:

Это то, что пытаются подменить многие пользователи, но на самом деле не всегда понимают как это правильно сделать и от чего это зависит. Что такое антифрод система? Антифрод система образована от двух слов - "анти", то есть против и "фрод", в переводе мошенничество.

Девушка является антифрод системой самого старейшего варианта=) Объясню, что я вам хочу донести. У абсолютно каждой девушки есть определённые критерии по которой вы должны к ней подойти, а ещё придумать как вдобавок "открыть" её. Так вот. Раньше, в каменном веке, антифрод система кого пропускала? Антифрод система пропускала когда к девушке приходит парень, добыл ей мамонта, дал ей ногу мамонта и всё. Он выполнил эту задачу, антифрод система его пустила.Долго думала какой тут пример привести, в итоге приведу вам такой пример.

Теперь, в наше время, пойдите в мясной магазин и возьмите там ногу свиньи, подойдите на улице к любой девушке с ногой свиньи... Вас просто пошлют. Но это же удовлетворяло условиям раньше, почему это не может работать сейчас? Изменилась ситуация. Девушки являются одной из самых простых, но в тоже время самым сложным вариантом работы с антифрод системами. Одной из самых простых потому что вы вроде бы знаете как с нами обращаться, но в тоже время одной из самых сложных, потому что вы можете узнать как мы работаем только если вы получите наши мозги. А без этого мы будет делать мозг вам))).

Возьмём рандомную девушку которая вам понравилась:

Вы можете подойти к ней, но вы не знаете, чего она хочет. Предположим, что она и сама не знает чего она хочет. Вы подойдёте к ней и скажете: "Держи ногу свиньи". Может быть она вас пустит, а может нет. Вы подойдёте и скажете: "У меня большой член". Может быть она вас пустит, а может быть она вас не пустит. Вы подойдёте к ней и скажете: "У меня много денег". Может быть она вас пустит, а может не пустит. Суть заключается в чём? Суть заключается в том, что вы никогда не можете понять, что в голове у какой-то конкретной девушки.

И точно также вы не можете понять, что находится в логике у антифрод систем в сети. Представьте что это ваш цифровой портрет, ваша личность, то, кем вы представляетесь в сети:

Что вы можете сделать? У вас есть ваша основа в виде железа. В этом аспекте это будет являться вашим скелетом:

Ваш рост, длина рук, длина ног, размер головы и всё остальное. Это ваша основа. Точно также как ваше компьютерное железо будет являться вашей основой. Дальше на это железо вы накладываете операционную систему истории этого пользователя и его образования. И в самом конце вы накладываете на эту операционную систему деньги. Потому что если вы не будете являться интересными антифрод системе которая хочет с вами сотрудничать, то она с вами сотрудничать не будет. Поэтому деньги могут являться идентификатором вашей платежеспособности.

Если вы, например, включили из себя анонимиста. Встали с утра, пошли за компьютер и сидите анонимируете. Закачали себе кучу программ, включили VPN, пропустили трафик через TOR, всё хорошо у вас, вы сидите и вас уже должны прямо в анонимусы принять, а далее вы пойдёте банки грабить. Но здесь опять же включается принцип балаклавы. Принцип балаклавы будет заключаться в том, что на самом деле вы переходите из категории пользователя которого можно продать, в категорию пользователя который является неинтересным и даже потенциально опасным.

При какой-либо дополнительной анонимизации с вашей стороны, вы, первое - можете не представлять интерес потому что если вы научились как вы будете себя защищать, то вы полюбому уже не лохи. Как бы чуть-чуть, но уже не обычные лохи, чуть-чуть всего навсего. А если вы хоть чуть-чуть уже не обычные лохи, то впарить вам какой-нибудь товар или услугу уже не особо получится. Либо же, вы можете перейти ещё в более худшую категорию, это в категорию того когда вы являетесь не просто неплатежеспособными, а когда вы являетесь потенциально опасными. Если вы пытаетесь себя защитить - значит у вас, по логике антифрод систем, есть предпосылки для того чтобы себя защищать, а значит вы можете являться потенциальными мошенниками. И вы не только не принесёте прибыль этой компании, а вы при всём своём хорошем положении ещё и можете нанести ей вред, вы можете у этой компании украсть деньги.

Переходим дальше. Canvas отпечаток:

1 из самых разрекламированных это отпечаток Canvas. Что это за отпечаток? Технология Canvas'а имеет своё начало в 2006 году, когда решили, что подгружать картинки, либо же формы в браузер клиента не является эффективным. Намного проще передать ему скрипт который построит эту картинку самостоятельно на компьютере пользователя. Отпечаток Canvas'а на данный момент является самым разрекламированным и суть его заключается в том, что этот отпечаток зависит от вашего железа, от вашей операционной системы и от вашего браузера. Одновременно три зависимости которые идентифицируют вас в сети как пользователя какого-либо конкретно устройства.

Посмотреть как вас видят сайты:

https://browserleaks.com/canvas

Следующим нашим отпечатком является отпечаток WebGL:

Технология WebGL - это технология построения 3d графики на вашем компьютере. Она основывается на той же самой технологии Canvas'а, но если Canvas вы можете представить как обычный 2d лист бумаги, то технология WebGL позволяет уже строить 3d изображения. Данные изображения позволяют вам играть в игры, просматривать какие-либо видеоролики и так далее. Не конкретно с видео связано, а именно с процессом визуализации у пользователя. Как выглядит отпечаток WebGL:

Отпечаток WebGL находится сейчас перед вами, выше на картинке. Он имеет в себе всего навсего четыре параметра.

Первый параметр это ваш Vendor. Вендор это тот, кто производит ваше оборудование.

Далее идёт Renderer, то есть то устройство которое будет являться производителем вашей графики. В данном случае производителем графики у нас указана видеокарта NVIDIA с шейдерами версии 5.0. И у отпечатка WebGL, мы можем видеть два уникальных хэша:

Первый уникальный хэш - это WebGL Report Hash.

WebGL Report Hash - это параметр который можно изменить самостоятельно, абсолютно не прилагая к этому особых усилий. Вам нужно всего навсего изменить любой стринговый параметр в вендоре или в рендоре. Он используется только лишь для того, чтобы получать отчёт о работоспособности системы. И в системах идентификации пользователей он никаким образом не используется.

Намного более интересным является второй параметр, который называется WebGL Image Hash. Мы его получаем каким образом? Мы его получаем в виде этой фигуры:

На самом деле эта фигура является не плоской, а объёмной. То есть эта фигура формируется с помощью вершин, линий и заливки цвета, где опять же используется ваш Canvas.

https://browserleaks.com/webglКак вас видят сайты. Ссылка на тест:

Переходим дальше. WebGL Const:

Крайне интересный параметр который имеет большее значение чем что-либо до этого. WebGL Const позволяет определить параметры обработки графики вашей видеокарты. Когда вы пытаетесь соблюсти свою анонимность и выдать себя за другого пользователя, то вы просто напросто не обращаете на это внимание. Ну какая может быть уникальность в значении 1024? Какая может быть уникальность в значении 16? И так далее. На самом деле параметров WebGL Const существует 168 штук. От этих параметров происходит получение информации и идентификации о видеокарте. Иными словами, если вы возьмёте и пропишите в своём браузере стринговый параметр - просто текстовым параметром вы пропишите себе видеокарту вручную, например GeForce, когда параметры обработки вашей графики принадлежат той же самой Nvideo, то у вас не получится обмануть систему.

Проверяется тут же:

https://browserleaks.com/webgl

Ещё одним из интересных параметров WebGL является Extensions:

Иными словами это маленькие подпрограммки которые поддерживаются вашей видеокартой. И здесь точно также приходим мы к моменту идентификации пользователя и его видеокарты за счёт поддерживаемых данной видеокартой возможностей.

Следующий параметр AudioContext:

Параметр AudioContext используют абсолютно все крупные ресурсы и сайты. Данный параметр позволяет идентифицировать пользователя за счёт проверки параметров обработки аудио. Иными словами ваша аудиокарта и ваши аудионастройки позволяют опять же идентифицировать вас как уникального пользователя. Вот так вот это выглядит:

Сверху у нас чисто визуальная его интерпретация. Снизу же у нас идёт его реальная интерпретация с помощью двух различных методов его получения. Как вы поняли - ваша аудиокарта и её настройки аудиокарты являются великолепнейшим средством идентификации вас в сети.

Проверить как ваш отпечаток видят сайты можно тут:

https://audiofingerprint.openwpm.com/

Отпечаток Ubercookie:

Параметр Ubercookie был создан независимым исследователем под именем Робин Линус. Данный параметр является ярким представителем смежным созависимых отпечатков. Он представляет из себя зависимость отпечатков аудио и отпечатка ClientTrack - отпечатка блочных границ о которым мы с вами говорили ранее.

Этот отпечаток является фактически уникальным, но подменить его эллементарно просто. Нам нужно всего лишь изменить масштаб нашего браузера и всё - он подменён.

Проверить как нас видят сайты:

https://ubercookie.robinlinus.com/

Идём дальше. Параметр WebRTC:

Параметр WebRTC перекочевал к нам из Internet Exproler'а. В данном браузере была технология ORTC. Что же это за технология? На самом деле эта технология не была направлена на какую-либо идентификацию пользователей, она была создана всего навсего с одной целью. С целью того, чтобы пользователи Internet Exproler'а могли передавать потоковое видео и потоковое аудио между браузерами. То есть 1 человек с Internet Exproler'а, без скайпа и без ничего звонит другому человеку из Internet Exproler'а, и всё у них хорошо. После того эта технология, ввиду нераспространённости, немного мутировала. Она мутировала в технологию WebRTC, которую мы видим в наших браузерах начиная с 2013 года. Эта технология также до сих пор позволяет нам переговариваться между нашими браузерами. С гугл хрома позвонить кому-нибудь в мозилу, например в социальных сетях, вконтакте, фейсбуке и где-нибудь ещё. Технология WebRTC основана на том, что необходимо получить данные о нашем сетевом соединении, для того чтобы установить наиболее мощное и лучшее соединение. Поэтому в технологии WebRTC есть и возможность получить наш реальный ip адрес. Если у нас их на компьютере несколько, то есть возможность с помощью этой технологии получить все ip адреса которые есть на нашем компьютере:

Также технология WebRTC, поскольку она используется для видео и голосовой связи, позволяет получить в виде уникальных id-шников (Device ID) id наших устройств, устройств связи, устройств микрофона, устройств виртуального шлема, устройств камеры и так далее. Даже наших колонок.

Как это видят сайты:

https://browserleaks.com/webrtc

Идём дальше:

Самая наша верхняя часть, это часть нашего браузера. То есть, то - через что параметры уходят в сеть, те параметры с помощью которых нас можно идентифицировать и соответственно в дальнейшем нас либо продать, либо принять решение о том, что допустить нас к определённому действию или не допустить. На самом деле это используется цифровым рынком потребностей, и используется очень часто. Как ни странно многие подумают что наверное то, что я рассказываю, это знают только террористы или прошаренные хакеры и кардеры, но на самом деле нет. Самые основные потребители этого рынка это обычные пользователи которые просто напросто зарабатывают на этом деньги. А зарабатывают они на этом деньги следующим образом, приведу несколько простейших примеров.

Например, какой-нибудь крупный покерный сайт даёт деньги первому клиенту, то есть это называется приветственный бонус. Когда вы пришли первый раз на сайт и система не опознаёт вас как человека который в ней был ранее, то она даёт вам бонус. Например, вы внесли 20$ и вам дали ещё 20$ дополнительно на игру, вы не можете их вывести никаким образом, вы можете их потратить только на игру. Но человек который умеет эмулировать идентификаторы о которых я рассказала выше, делает следующие манипуляции: он создаёт себе 5 счетов, на каждый из этих счетов вносит по 20 долларов и получает на каждый из этих счетов по 20$ бонуса. Что сделает он дальше? Он посадит все свои 5 счетов на 1 покерный стол и проиграет деньги сам себе, а затем их выведет в двоекратном размере.

С форексом таже самая тема. Пользователям там также дают бонус за первый депозит. Внесла я например 200$ и получила 200$ депозита сверху, в общей сумме 400$. Далее я создаю второй счёт и делаю также. Но не могу теперь я их никак вывести, система мне не даст это сделать. Как мне теперь выиграть? Один аккаунт ставится на повышение валюты, а другой ставится на понижение, и кто-то из этих аккаунтов выиграет в любом случае, тем самым я увеличу свой капитал в 2 раза и спокойно выведу. С букмекерскими компаниями всё тоже самое.

Таже самая ситуация с гуглом. С гуглом есть ситуация ещё более интересная. То есть, например, каждый пользователь может создать высокочастотный запрос, к примеру он задаст запрос: "Казино". Для того чтобы ему разместить рекламу своего казино в гугле - у него на каждого из пользователей который будет переходить по его ссылке уйдёт примерно по 4$. Он создаёт себе несколько счетов, на каждом из этих счетов он создаёт например "сайт по продаже тапочек", но он платит гуглу уже не по 4$, а всего навсего по 10 центов за каждого человека, а потом берёт и весь этот трафик сливает на казино по партнёрской программе всего навсего за 1$, но он уже в 10-кратной прибыли.

К чему же я хочу вас привести? Я хочу вас привести к тому, что на самом деле методика идентификации пользователя используется абсолютно везде при нашей работе в сети.

Следующая наша картинка:

У вашей операционной системы есть ещё и скрытая часть про которую каждый из вас слышал, но фактически мало кто понимает за что она отвечает и каким образом она выглядит. Это телеметрия:

Кто использует windows 10 и не пинает труп windows 7, то те наверняка уже понимают, что такого великолепнейшего трояна фактически не найти. В чём же суть? Я уже неоднократно поднимала вопрос о том, что операционная система Windows 10 следит за пользователями, следит за каждым из вас. То есть вначале она пыталась логировать даже наши нажатые клавиши, вначале она пыталась и идентифицировать нас как пользователя по всем максимально возможным параметрам. Но прошло немного времени и правительство США компанию Microsoft немного прижали и сказали не делай так больше, делай так как надо. Тогда компания Microsoft сделала следующий ход конём, она сказала что телеметрия является одним из важнейших факторов для развития программного обеспечения, для понимания вопроса ошибок и для понимания того, что происходит на ПК пользователя. Но помогло ли это нам? Каждый из вас если слышал о том что такое телеметрия, то может посмотреть это элементарно на своём ПК. Делается это просто через банальные настройки операционной системы:

Вы можете дополнительно установить из Microsoft Store просмоторщик событий и с помощью этого просмоторщика событий вам открывается абсолютно интересный, новый мир того, что видит о вас ваша операционная система Windows 10.

Ну например, как только вы устанавливаете операционную систему Windows 10. Только вы её установили, только вы перешли к созданию вашего профиля пользователя. Вы это видите когда ваш фиолетовый экран переустановки windows 10 меняется на синий. После этого идёт замечательная связь с телеметрией, а далее формируются данные о вас, конкретно и о вашем ПК. После чего эти данные обмениваются с серверами Microsoft'а и мы имеем замечательный идентификатор который называется ETAG:

Идентификатор ETAG позволит идентифицировать вас как позволятеля и позволит в дальнейшем производить работу с вами. Позволит производить опять же за вами слежку, а также позволит производить установку вам дополнительного ПО, даже если вы этого не хотите, и будет собирать о вас информацию, в абсолютно конечно же законных целях. Компания Microsoft ведь о нас очень сильно заботится.

Но если мы капнём немного в сторону телеметрии, то телеметрия на данный момент имеет 68 уникальных параметров которые создаются в операционной системе. Я выбрала несколько из них, самые простое которые идентифицируют чисто группы:

Первая группа в самом верху - это группа идентификаторов железа. Какую железяку вы не поставите в свой ПК, будь то аудиокарта, видеокарта, шлем виртуальной реальности или что-нибудь ещё - информация об этом утечёт в Microsoft:

Вторая часть. Device ID. Часть Device ID формируется на основании конфигурации вашего компьютера в период установки операционной системы. Выдаёт ваш уникальный idшник с помощью которого вас всё равно можно отследить:

Третья часть. User ID:

User ID, может быть кто-нибудь из вас знает, имеет на вашем ПК абсолютно понятную аббревеатуру которая называется SID (Secure ID). Идентификатор SID является основным для применения правил доступа в операционной системе. Правил доступа к папкам, реестру и так далее. Этот идентификатор формируется при создании пользователя и при установке вашей операционной системы. Изменение его возможны только тремя путями.

Первый - просто переустановка системы.

Второй - создать новую учётную запись.

Третье - есть специальный софт для его замены.

И третья наша группа это идентификаторы программного обеспечения. По поводу идентификаторов программного обеспечения, в данном случае у меня показан идентификатор нашего браузера Microsoft Edge:

И если мы перейдём в дальнейшем немного дальше, то хотелось бы показать один интересный момент.

Наверняка многие слышали о том, что есть Tor браузер. Это всё классно, это всё анонимно, это всё вообще супер. С Tor браузера вы можете организовать дажу новую Гидру. Но обратите внимание вот сюда:

Как только вы скачаете Tor браузер, либо ещё какой-нибудь браузерный антидект, либо ещё какое-нибудь средство анонимности, то замечательнейшим образом информация об этом утечёт в Microsoft. А теперь подумайте над своей анонимностью когда используете Windows 10.

Переходим дальше. Следующий момент. У нашей операционной системы и у нашего браузера есть ещё одна группа идентификаторов которая называется внебраузерные идентификаторы:

Внебраузерные идентификаторы позволяют идентифицировать нас помимо того какой браузер мы используем. И даже если мы захотим с вами использовать какой-нибудь сверханонимный, сверхклассный и сперхсупер непонятно какой напичканный нами и предложенный барыгами браузер, то мы всё равно будем видны.

Каким образом вообще можно нас идентифицировать мы вроде бы уже разобрались, но на самом деле помимо всего софта который мы можем использовать для того чтобы скрыть свою личность и для того чтобы опять же эмулировать свою личность нам необходимо соблюдать ещё несколько интересных параметров. Эти параметры называются внебраузерные отпечатки. Внебраузерные отпечатки это отпечатки которые невозможно изменить с помощью браузера. Может конечно кто-нибудь что-нибудь придумает что-то интересное такое, но данный момент этих технологий я не видела.

Что это такое?