CarderPlanet

Professional

- Messages

- 2,549

- Reaction score

- 724

- Points

- 113

Как использовать этот отчет

- Повысить ситуационную осведомленность о методах, используемых субъектами угроз

- Определите потенциальные атаки, нацеленные на вашу отрасль

- Получите информацию, которая поможет улучшить и ускорить реагирование вашей организации на угрозы

Краткое изложение результатов

Отчет об угрозах сетевого эффекта предлагает аналитическую информацию, основанную на уникальных данных WAF нового поколения от Fastly за период со 2 квартала 2023 года (с 1 апреля 2023 года по 30 июня 2023 года). В этом отчете рассматривается трафик, исходящий от IP-адресов, помеченных Fastly Network Learning Exchange (NLX), нашим каналом коллективной информации об угрозах, который анонимно предоставляет IP-адреса источника атаки во всех клиентских сетях нового поколения WAF.Прежде чем углубиться в наблюдения за атаками, вот пять ключевых выводов, которые мы сочли наиболее значимыми в нашем исследовании, охватывающем глобальный трафик в различных отраслях, включая высокие технологии, финансовые услуги, коммерцию, образование, а также СМИ и развлечения.

- Атаки с участием нескольких клиентов: 69% IP-адресов, помеченных NLX, были нацелены на нескольких клиентов, а 64% - на несколько отраслей.

- Целевые отрасли: Индустрия высоких технологий подверглась наибольшей атаке, на долю которой пришлось 46% атакующего трафика, помеченного NLX.

- Трендовые методы: В то время как внедрение SQL является популярным вариантом атаки (28%), злоумышленники предпочитают обходные методы, которые составляют почти треть (32%) проанализированных атак.

- Внеполосные обратные вызовы (OOB): домены серверов обратного вызова распространены во всех данных NLX, особенно при поиске Log4j JNDI, внедрении команд операционной системы и атаках с использованием межсайтового скриптинга (XSS). 46% запросов использовали известные домены внеполосного тестирования безопасности приложений (OAST) (например, interact.sh).

- Автономные системы (AS): поставщики облачного хостинга являются основными источниками атакующего трафика. Они полезны для проведения крупномасштабных атак, предоставляя злоумышленникам экономичные вычислительные ресурсы и возможность распределять свой трафик, обеспечивая уровень анонимности.

Обзор отчета

Отчет об угрозах сетевого эффекта основан на уникальных данных и аналитике, полученных с помощью WAF нового поколения от Fastly. Наш анализ основан на данных NLX за период со 2 квартала 2023 года (с 1 апреля 2023 года по 30 июня 2023 года, "Отчетный период"). Цель этого отчета - предоставить оперативную информацию путем изучения тенденций атак в разных отраслях, изучения распространенности внеполосных обратных вызовов, включенных в атаки, и описания структуры трафика, относящегося к автономным системам. Контекстуализируя угрозы и индикаторы из трафика NLX, организации могут получить более широкое представление об общем ландшафте угроз.Network Learning Exchange (NLX)

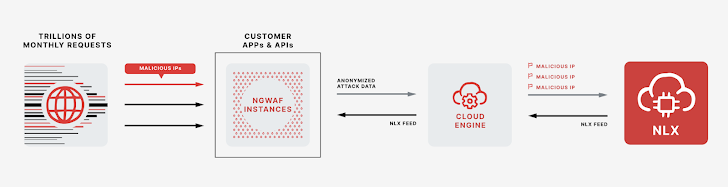

NLX от Fastly - это коллективный канал передачи угроз, включенный в WAF нового поколения, используемый для идентификации потенциально опасных IP-адресов и обмена ими во всех сетях клиентов. NLX встроен в WAF нового поколения, так что каждый клиент может реализовать превентивные меры защиты от потенциальной атаки, блокируя IP-адрес еще до того, как запрос достигнет его сети. Общие данные об угрозах способствуют сетевому эффекту, когда коллективный разум всех клиентов способствует повышению безопасности каждой организации.WAF нового поколения непрерывно собирает анонимизированные данные об атаках от десятков тысяч наших распределенных программных агентов по всей нашей клиентской базе и передает их в наш облачный движок. Сопоставляя шаблоны из данных, NLX помечает IP-адреса и анонимно делится ими со всеми клиентами. Например, если Acme Enterprises начнет подвергаться серии атак с использованием SQL-инъекций на своей странице входа, NLX отметит IP-адрес и применит сигнал SIGSCI-IP в течение следующих 24 часов. Затем каждый клиент, использующий WAF нового поколения, может применить пользовательские правила для блокировки, ограничения или мониторинга IP-адреса, прежде чем он сможет потенциально атаковать их приложения.

|

| Рис. 1: диаграмма NLX |

Как источник коллективных угроз, NLX становится лучше по мере роста нашей сети, а наша команда может наблюдать за атаками и анализировать тенденции по возрастающим значениям объема трафика. WAF нового поколения от Fastly защищает более 90 000 приложений и API-интерфейсов и проверяет 4,1 триллиона запросов в месяц *, охватывающих широкий спектр отраслей, включая некоторые из крупнейших электронной коммерции, потоковой передачи, медиа и развлечений, а также технологические компании по всему миру. Широта нашего охвата, особенно благодаря современным архитектурам и облачным средам, позволяет нам генерировать аналитические данные, которые актуальны и применимы для групп безопасности любого размера и во всех отраслях, дополняя при этом текущую работу более широкого сообщества по анализу угроз.

Мы видим преимущества сетевого эффекта NLX, помогающего нашим клиентам во многих отношениях. Это гарантирует, что организации сразу узнают о потенциально опасных IP-адресах, и наш отчет показывает, что атаки не являются такими целенаправленными или разрозненными, как думают люди: 69% IP-адресов нацелены на нескольких клиентов, а 64% - на несколько отраслей. Обширность нашей клиентской базы также отражает более качественную информацию об угрозах, которая позволяет командам реагировать с большей уверенностью, тем более что информация обновляется в режиме реального времени.

В нашем отчете анализируется подтвержденная вредоносная активность NLX, что позволяет нам делиться более широкими тенденциями с тем же уровнем доверия, на который полагаются наши клиенты; полученные выводы являются упреждающими и точными.

Наблюдения

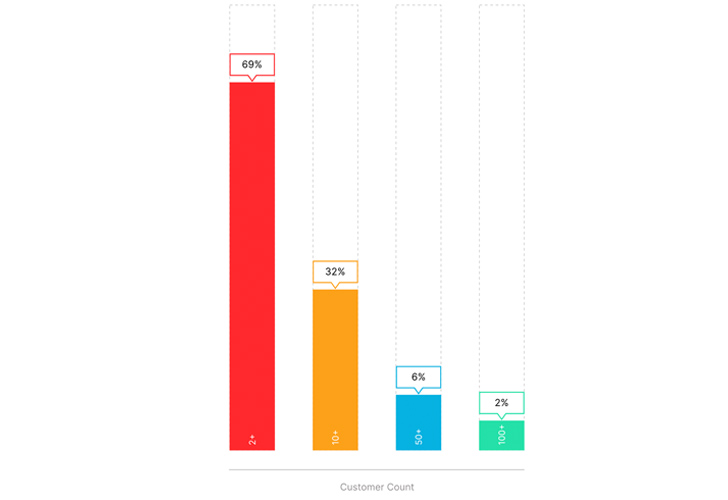

За отчетный период более половины (54%) всех наблюдаемых атак были помечены NLX, и большинство IP-адресов в данных NLX были нацелены не на одного клиента или отрасль, а на несколько целей: 69% IP-адресов были нацелены на нескольких клиентов (рисунок 2), а 64% - на несколько отраслей.

|

| Рис. 2. Атаки с участием нескольких клиентов, помеченные NLX |

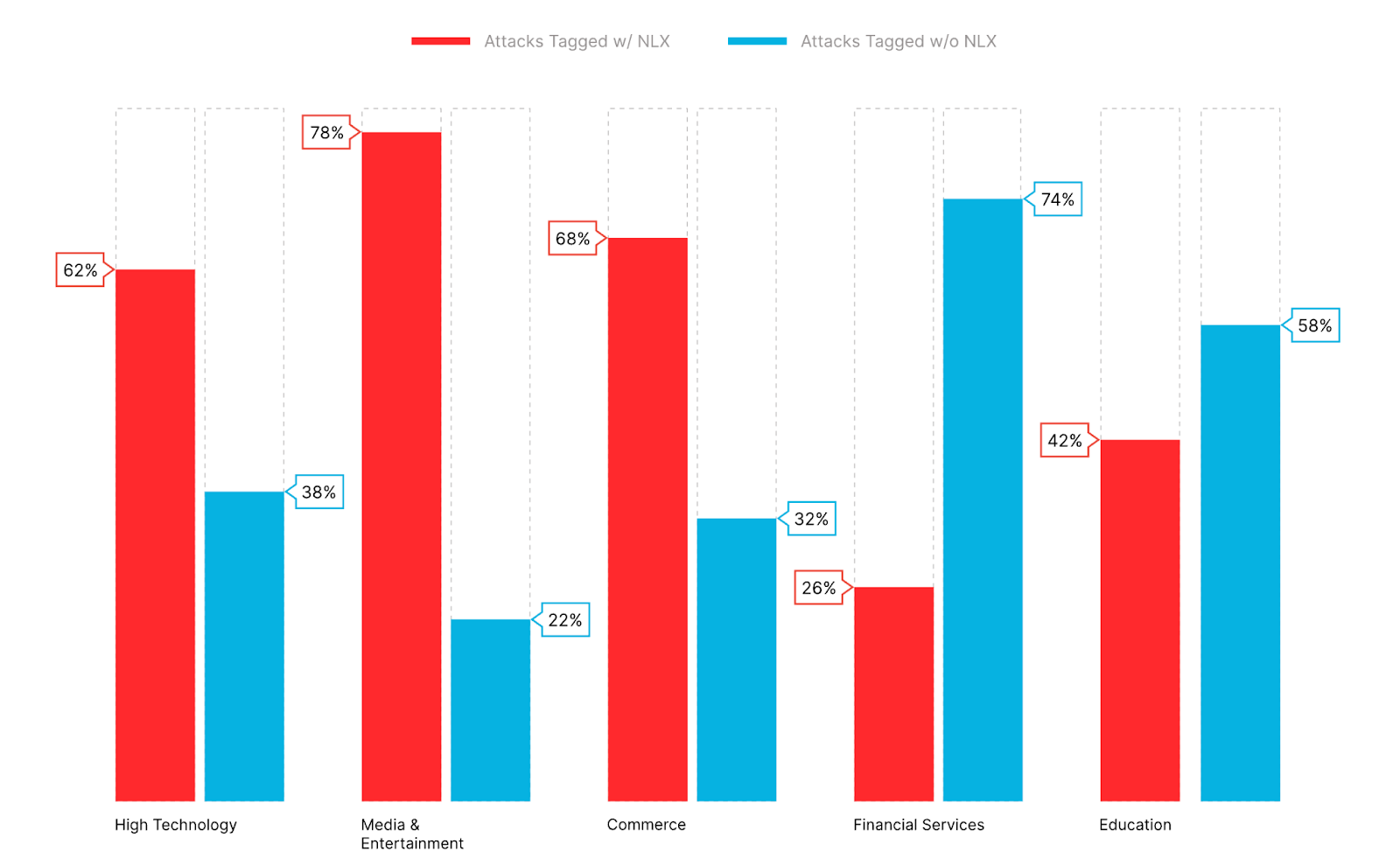

Преимущество сетевого эффекта NLX становится более очевидным при разбивке атак, помеченных NLX, по отраслям и без них (рисунок 3). Сектор СМИ и развлечений подвергся на 56% большему количеству атак, помеченных NLX, в то время как индустрия торговли пострадала на 36% больше, а индустрия высоких технологий - на 24% больше.

|

| Рис. 3. Атаки, помеченные NLX и без него, в разбивке по отраслям |

Хотя в отраслях финансовых услуг и образования зарегистрировано меньше атак, помеченных NLX, на долю NLX по-прежнему приходится значительная часть общего объема атак в каждой отрасли.

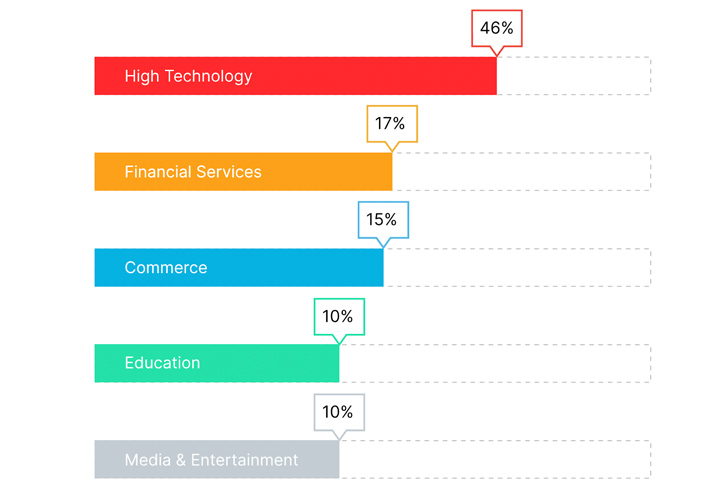

Более того, анализируя трафик атак NLX по отраслям, мы видим, что наибольшей атакой подверглась индустрия высоких технологий, на долю которой пришлось 46% атакующего трафика, помеченного NLX (рисунок 4). Таким образом, в то время как медиа-индустрия и индустрия развлечений извлекли наибольшую выгоду из сетевого эффекта NLX, индустрия высоких технологий подверглась наибольшему количеству атак, помеченных NLX.

|

| Рис. 4. Трафик NLX в разбивке по отраслям |

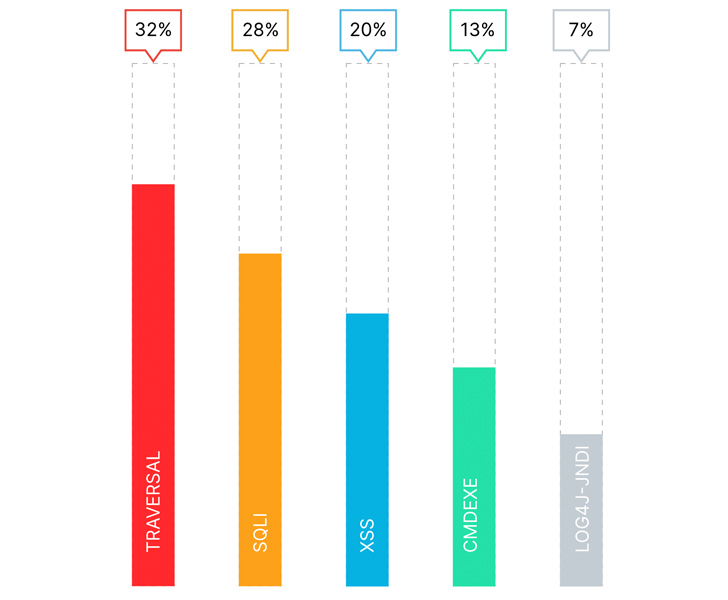

Кроме того, почти треть (32%) атак, проанализированных в данных NLX, были обходными; в то время как внедрение SQL (SQLI) составило 28%, межсайтовый скриптинг (XSS) - 20%, внедрение команд операционной системы (CMDEXE) - 13%, а поисковые запросы Log4j JNDI (LOG4J-JNDI) - 7%.

|

| Рис. 5. Топ веб-атак и атак API, помеченных NLX |

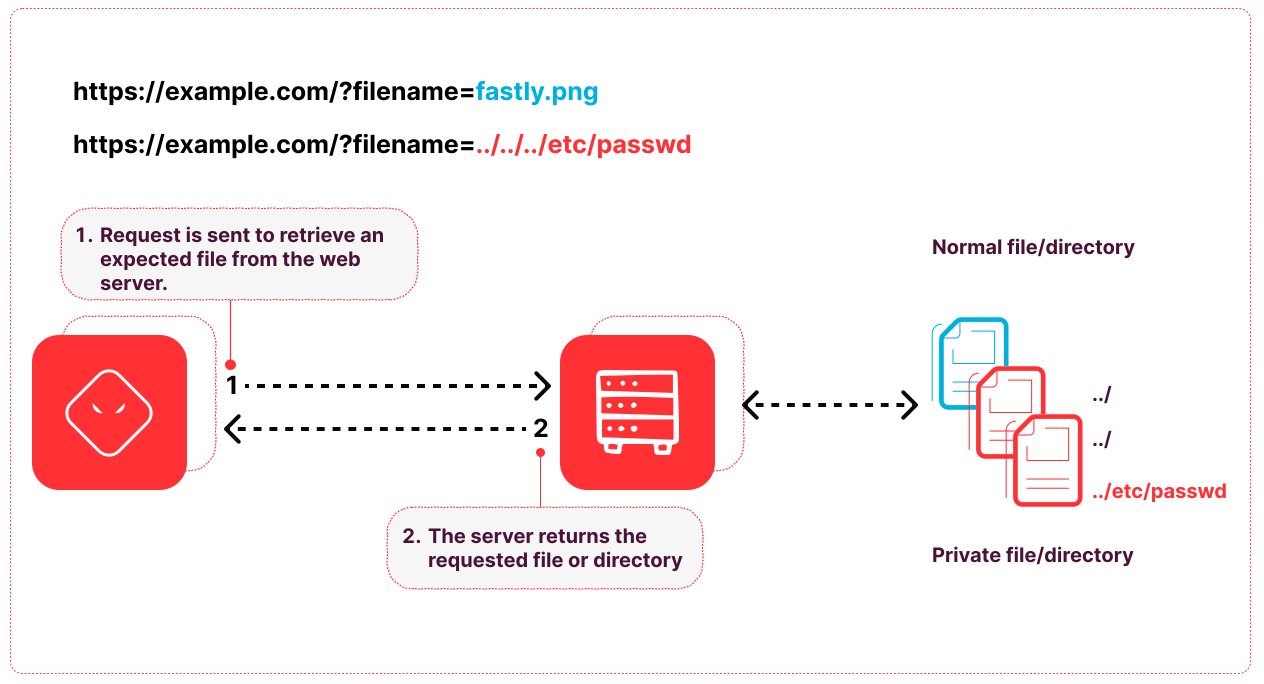

Хотя внедрение SQL является популярным методом атаки, злоумышленники предпочитают методы обхода (которые перекрываются с включением локальных файлов). Уязвимости обхода (рисунок 6) позволяют злоумышленникам читать или записывать нежелательные файлы, что позволяет им раскрывать конфиденциальную информацию, изменять данные приложений и обычно используются для объединения атак, которые могут привести к удаленному выполнению кода (RCE). Предпочтение обхода может свидетельствовать о том, что злоумышленники в первую очередь сосредоточены на поиске способов выполнения произвольных команд, которые могут быть использованы для установки вредоносного ПО, запуска программ-вымогателей и извлечения данных.

|

| Рис. 6. Уязвимость при обходе |

Аналогично, уязвимость Log4j JNDI lookup приводит к RCE, предоставляя злоумышленнику легкую точку входа в целевую систему. Несмотря на возраст и осведомленность об этой уязвимости, мы продолжаем видеть попытки использования. Обнаружение и раскрытие уязвимости Log4j JNDI lookup, в просторечии известной как Log4Shell, появилось в декабре 2021, и на нее приходится значительная часть (7%) атакующего трафика, помеченного NLX.

Внеполосные обратные вызовы

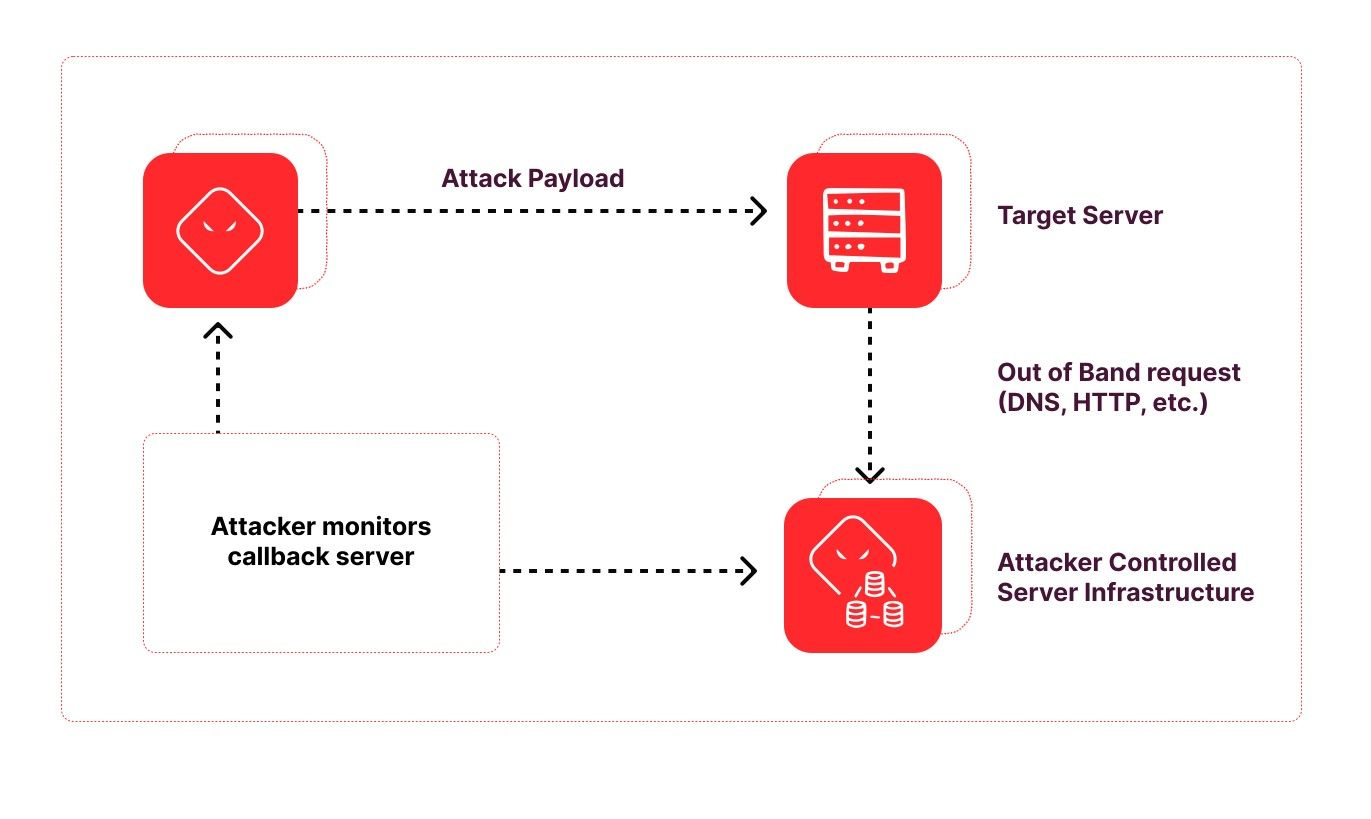

При анализе атакующего трафика знание того, что искать и с чего начать, может оказаться самой сложной задачей. Хорошее место для начала - поиск внеполосных обратных вызовов (OOB). Обратные вызовы OOB являются распространенным методом, используемым для выявления скрытых уязвимостей. В контексте безопасности веб-приложений это обычно связано с тем, что уязвимое приложение отправляет запросы в домен, контролируемый злоумышленником. Злоумышленники используют внеполосные обратные вызовы по нескольким причинам, включая идентификацию уязвимостей, эксфильтрацию данных, динамическую доставку полезной нагрузки и уклонение от обнаружения. Мониторинг и отслеживание доменов обратного вызова вне диапазона могут помочь идентифицировать скомпрометированные системы, обнаруживать текущие атаки и демонстрировать тенденции в методологии атакующих.

|

| Рис. 7. Внеполосное использование |

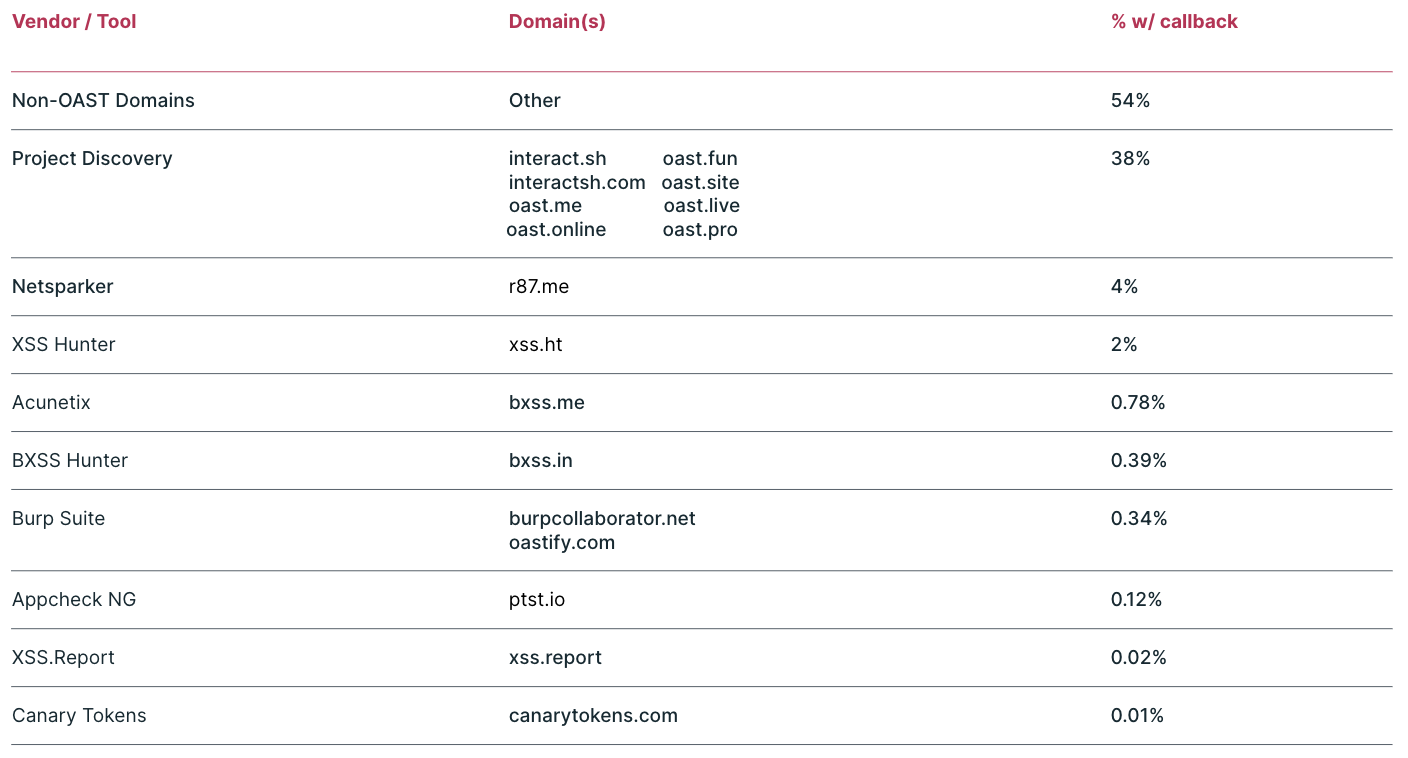

Домены обратного вызова OOB преобладают в полезных нагрузках атак, помеченных NLX. За отчетный период мы обнаружили запросы Log4j JNDI, внедрение команд операционной системы и атаки XSS, все из которых содержали обратные вызовы OOB. Среди этих запросов 75% приходилось на Log4j, 18% - на внедрение команд операционной системы и 7% - на XSS. Кроме того, 46% этих запросов использовали известные домены внеполосного тестирования безопасности приложений (OAST). Домены OAST специально используются для поиска уязвимостей, которые можно использовать, и облегчаются такими инструментами, как Project Discovery (interact.sh) и Port Swigger (программа для совместной работы с Burp).

|

| Рис. 8: Домены с внеполосным обратным вызовом |

Автономные системы

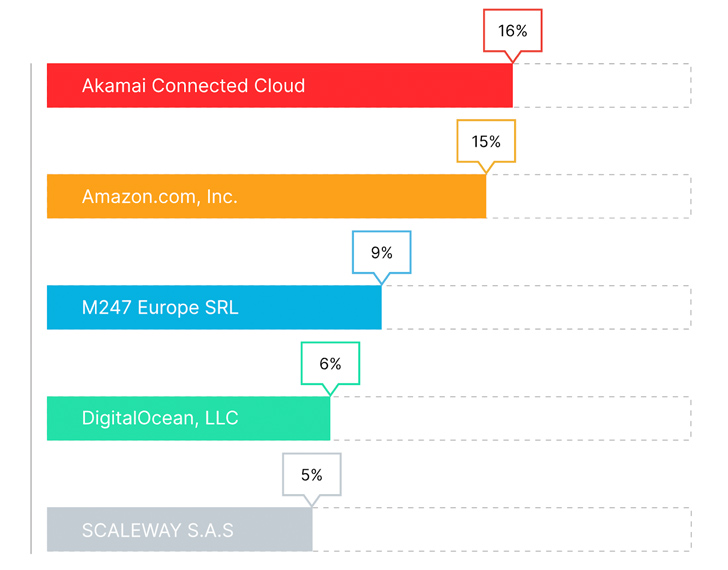

Углубляясь далее, мы проанализировали структуру трафика, касающуюся автономных систем (AS). AS относится к сетям или группам IP-адресов, находящимся под контролем одного субъекта, обычно интернет-провайдера (ISP) или крупной организации. Идентификация AS играет важную роль в отслеживании и приписывании вредоносных действий конкретным субъектам угрозы или группам; Предоставляемый ею дополнительный контекст помогает оценить мотивы, возможности, методологию и намерения потенциальных злоумышленников, что, таким образом, может послужить основой для разработки и улучшения защитных стратегий.При анализе соответствующих IP-адресов автономных систем (AS) NLX, на Akamai Connected Cloud (ранее Linode) приходилась наибольшая доля трафика NLX (16%), за ней следуют Amazon (15%), M247 Europe SRL (9%), DigitalOcean (6%) и Scaleway (5%) **.

|

| Рис. 9: Лучшие автономные системы (AS)1 |

Все эти атаки связаны с провайдерами облачного хостинга. Когда злоумышленники проводят кибератаки от хостинг-провайдеров, они получают простоту использования, экономичные вычислительные ресурсы, масштабируемость и возможность использовать географическое разнообразие. Это позволяет злоумышленникам проводить крупномасштабные атаки и выбирать определенные облачные регионы для стратегического распределения своего трафика, чтобы получить определенную степень анонимности. Более того, возможность использования такой инфраструктуры делает ее очень удобной для поворота в случае обнаружения или пометки вредоносного домена, приложения или IP-адресов атаки.

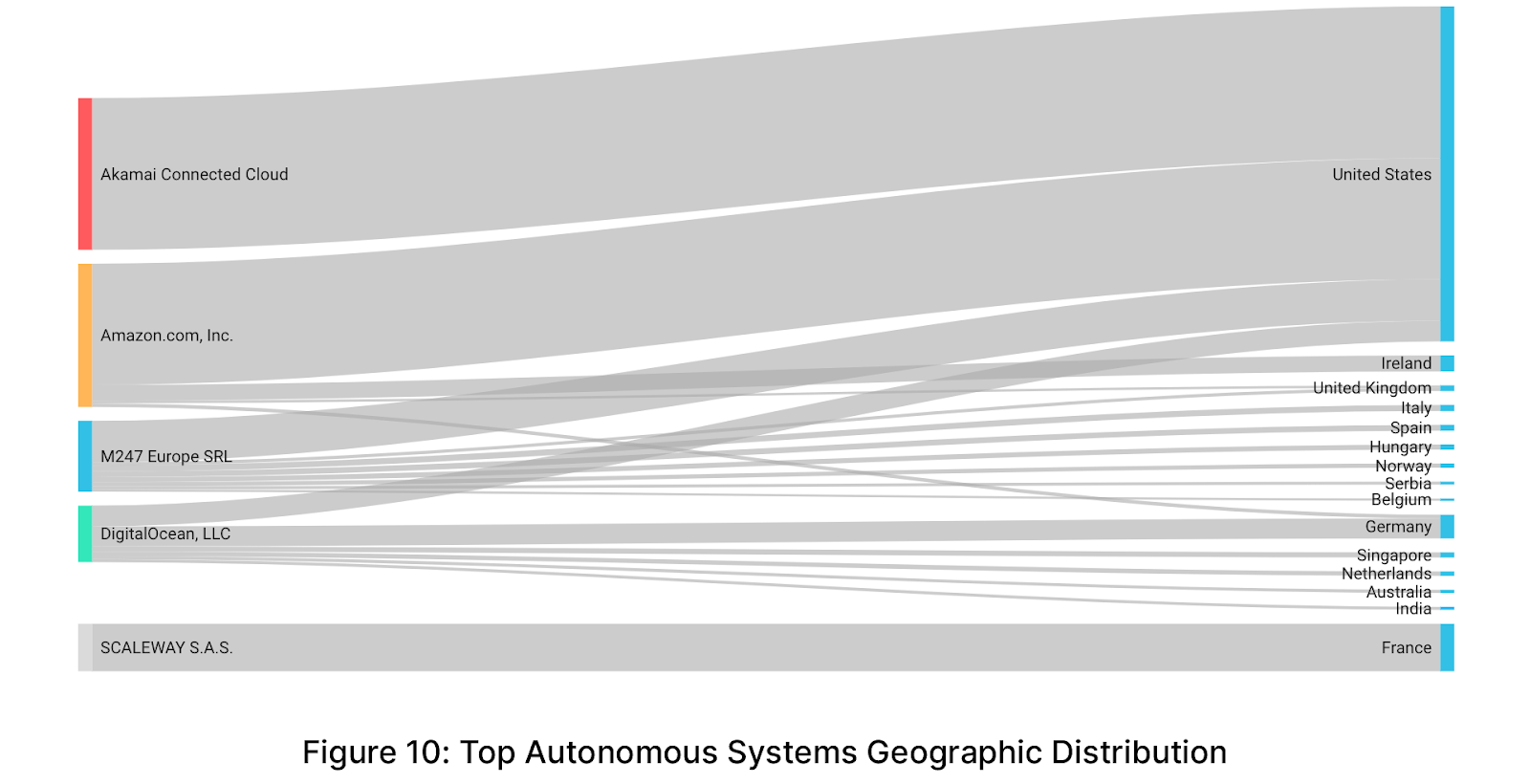

Среди вышеупомянутых атак 61% пришелся на Соединенные Штаты, 6% - на Германию, 6% - на Францию и 3,5% - на Ирландию. Следующая диаграмма иллюстрирует географическое распределение атакующего трафика из этих атак **.

Практическое руководство

NLX

Клиенты WAF следующего поколения Fastly могут воспользоваться преимуществами NLX, выделяемыми сигналом SIGSCI-IP, для улучшения обнаружения. Этот сигнал может использоваться в сочетании с сигналами атаки и аномалий, а также другими пользовательскими условиями в правилах. Подробнее об использовании сигналов читайте в документации WAF следующего поколения.В качестве атрибуции

Хотя может быть удобно добавить все ASN или IP-адреса вашего провайдера облачного хостинга в список разрешенных, злоумышленники часто используют тех же провайдеров для размещения своей собственной эфемерной инфраструктуры. Рассмотрите возможность ужесточения этих IP-ограничений только для тех, которые используются вашими текущими инстансами, что может еще больше сократить количество нежелательного трафика, направляемого в origin. Наша общая рекомендация - всегда проверять трафик, независимо от того, откуда он поступает.Обратные вызовы OOB

Вооруженные этими знаниями, защитники могут изучать обратные вызовы OOB, как предпринятые, так и успешные. Отслеживайте журналы DNS на предмет запросов, исходящих от внеполосных обратных вызовов, используемых в полезных нагрузках атаки. Если вы видите исходящие разрешения DNS для доменов с внеполосным тестированием безопасности приложений (OAST), скорее всего, у вас уязвимое веб-приложение, поскольку они используются специально для поиска уязвимостей, которые можно использовать. WAF можно настроить для проверки запросов к известным доменам обратного вызова.Об исследовании безопасности Fastly

Исследовательская группа Fastly по безопасности уполномочена заниматься анализом угроз, имитацией действий противника, исследованиями в области защиты и расширением возможностей сообщества. Наша команда сосредоточена на постоянном анализе ландшафта угроз и применении полученных знаний к технологиям, процессам и мерам по их устранению, которые Fastly предлагает своим клиентам. Наше понимание угроз основывается на нескольких аспектах, включая наше собственное исследование уязвимостей, тесные партнерские отношения с частными / государственными партнерами и анализ данных о действиях, замеченных в отношении наших клиентов.Являясь мировым лидером в области безопасности приложений и API, Fastly придерживается особой точки зрения на атакующий трафик, который мы видим в нашей сети. Наша команда была создана для того, чтобы предлагать нашим клиентам лучшие в своем классе исследования угроз, основанные на нашей технологии WAF нового поколения. Облачный движок WAF нового поколения в сочетании с нашей лентой угроз NLX позволяет нашей команде анализировать тенденции атак и подтверждать наши выводы с большей степенью уверенности.

Цель наших отчетов об угрозах - предоставить нашим клиентам оперативную информацию об угрозах и поделиться новыми результатами с более широким сообществом безопасности. Если у вас есть какие-либо отзывы об этом отчете или предложения по будущим темам, пожалуйста, свяжитесь с нами в Twitter или LinkedIn.

* В среднем за 6 месяцев по состоянию на 30 июня 2023 г.

* * В качестве атрибуции, дополненной https://ipinfo.io