CarderPlanet

Professional

- Messages

- 2,549

- Reaction score

- 724

- Points

- 113

Тибетские, уйгурские и тайваньские частные лица и организации являются объектами постоянной кампании, организованной злоумышленником под кодовым именем EvilBamboo для сбора конфиденциальной информации.

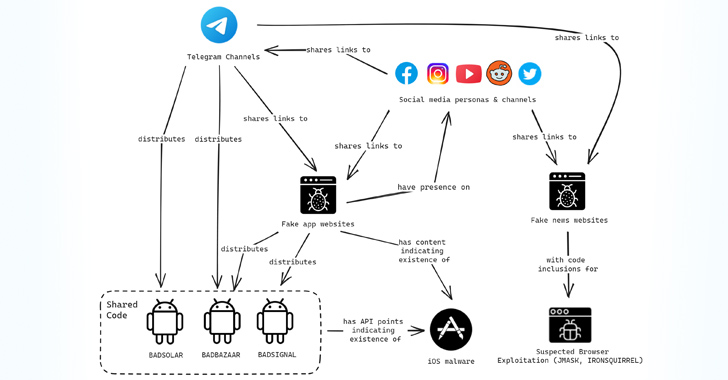

"Злоумышленник создал поддельные тибетские веб-сайты вместе с профилями в социальных сетях, которые, вероятно, используются для развертывания браузерных эксплойтов против целевых пользователей", - заявили исследователи безопасности Volexity Каллум Роксан, Пол Расканьерс и Томас Ланкастер в отчете, опубликованном на прошлой неделе.

"Частично выдавая себя за существующие популярные сообщества, злоумышленник создал сообщества на онлайн-платформах, таких как Telegram, чтобы помочь в распространении своего вредоносного ПО".

EvilBamboo, ранее отслеживавшаяся фирмой по кибербезопасности под названием Evil Eye, была связана с несколькими волнами атак, по крайней мере, с 2019 года, причем злоумышленник использует атаки watering hole для доставки шпионских программ, нацеленных на устройства Android и iOS. Он также известен как земная эмпуза и ядовитый карп.

Вторжения, направленные против мобильной операционной системы Apple, использовали уязвимость нулевого дня в движке браузера WebKit, которая была исправлена Apple в начале 2019 года для распространения шпионского ПО под названием Insomnia. В марте 2021 года Meta заявила, что обнаружила злоумышленника, злоупотребляющего ее платформами для распространения вредоносных веб-сайтов, на которых размещено вредоносное ПО.

Известно также, что группа использует вредоносные программы для Android, такие как ActionSpy и PluginPhantom, для сбора ценных данных со скомпрометированных устройств под видом приложений для чтения словарей, клавиатуры и молитв, доступных в сторонних магазинах приложений.

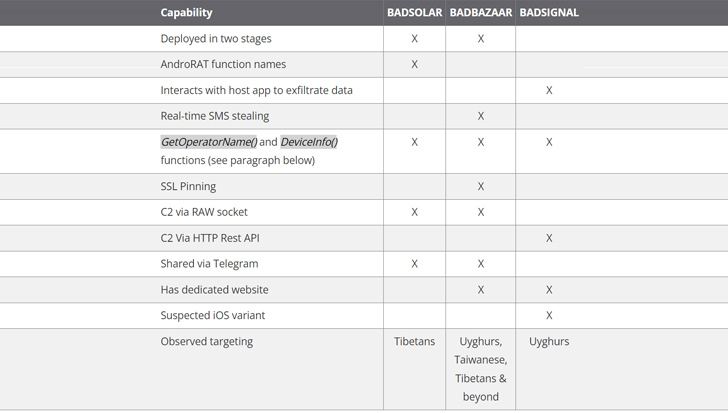

Последние данные от Volexity атрибут EvilBamboo три новых Android шпионские программы, а именно BADBAZAAR, BADSIGNAL, и BADSOLAR, первый из которых был задокументирован на стреме в ноябре 2022.

В последующем отчете ESET за прошлый месяц подробно описаны два троянских приложения, маскирующихся под Signal и Telegram в магазине Google Play, чтобы побудить пользователей установить BADSIGNAL. В то время как словацкая фирма по кибербезопасности приписала подделку семейству BADBAZAAR, сославшись на сходство кодов, Volexity заявила: "они также, по-видимому, отличаются в своей разработке и функциональности".

Атака цепей, используемых для распространения вредоносных семьи влечет за собой применение АПК обмена форумах, поддельные сайты, реклама сигнале, Телеграмме и WhatsApp, телеграмм каналы, посвященные обмена Android-приложения, а также набор поддельные профили в Facebook, Instagram, Reddit, в Х (ранее в Twitter), и YouTube.

"Варианты Telegram реализуют те же конечные точки API, что и варианты Signal, для сбора информации с устройства, и они реализуют прокси", - сказали исследователи, добавив, что идентифицированные конечные точки указывают на существование iOS-версии BADSIGNAL.

Также сообщается, что один из Telegram-каналов содержал ссылку на приложение для iOS под названием TibetOne, которое больше не доступно в Apple App Store.

Сообщения, распространяемые через группы Telegram, также использовались для распространения приложений, оснащенных вредоносным ПО BADSOLAR, а также заминированных ссылок, которые при посещении запускают вредоносный JavaScript для профилирования и снятия отпечатков пальцев с системы.

В то время как BADBAZAAR в основном используется для атак на уйгуров и других лиц мусульманского вероисповедания, BADSOLAR, похоже, используется в основном с приложениями тибетской тематики. Однако оба штамма включают свои вредоносные возможности в виде второго этапа, который извлекается с удаленного сервера.

Вредоносное ПО второй стадии BADSOLAR также является ответвлением троянца удаленного доступа Android с открытым исходным кодом под названием AndroRAT. BADSIGNAL, напротив, включает все свои функции сбора информации в сам основной пакет.

"Эти кампании в значительной степени зависят от пользователей, устанавливающих устаревшие приложения, что подчеркивает как важность установки приложений только от проверенных авторов, так и отсутствие эффективных механизмов безопасности, чтобы остановить распространение устаревших приложений в официальных магазинах приложений", - сказали исследователи.

"Создание EvilBamboo поддельных веб-сайтов и персоналий, адаптированных к конкретным группам, на которые они нацелены, было ключевым аспектом их деятельности, позволяя им создавать надежные сообщества, которые предоставляют дополнительные возможности для нацеливания на отдельных лиц своих шпионских программ или для другой эксплуатации".