Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

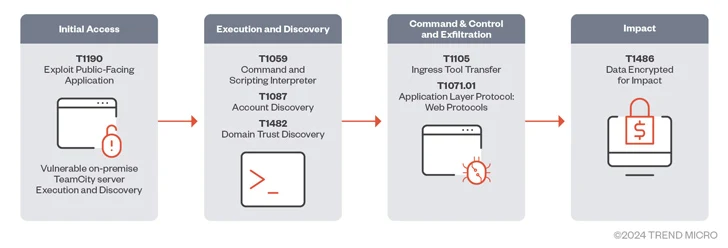

Многочисленные участники угроз используют недавно обнаруженные недостатки безопасности в программном обеспечении JetBrains TeamCity для развертывания программ-вымогателей, майнеров криптовалют, маяков Cobalt Strike и троянца удаленного доступа на базе Golang под названием Spark RAT.

Атаки связаны с использованием CVE-2024-27198 (оценка CVSS: 9,8), которая позволяет злоумышленнику обойти меры аутентификации и получить административный контроль над уязвимыми серверами.

"Затем злоумышленники могут установить вредоносное ПО, которое может подключаться к серверу управления (C & C) и выполнять дополнительные команды, такие как развертывание маяков Cobalt Strike и троянов удаленного доступа (RATs)", - говорится в новом отчете Trend Micro.

"Затем программа-вымогатель может быть установлена в качестве конечной полезной нагрузки для шифрования файлов и требования выкупа от жертв".

После публичного раскрытия уязвимости ранее в этом месяце злоумышленники, связанные с семействами программ-вымогателей BianLian и Jasmin, использовали ее в качестве оружия, а также отказались от майнера криптовалют XMRig и Spark RAT.

Организациям, полагающимся на TeamCity в своих процессах CI / CD, рекомендуется как можно скорее обновить свое программное обеспечение для защиты от потенциальных угроз.

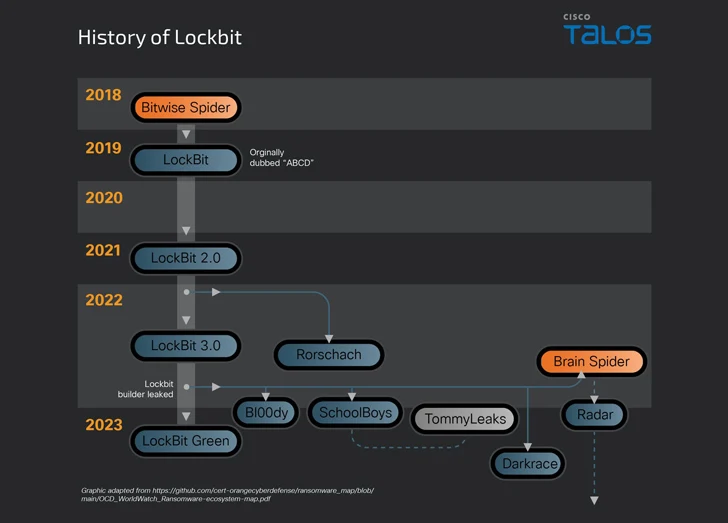

Развитие происходит по мере того, как программы-вымогатели продолжают оставаться как грозными, так и прибыльными, при этом в дикой природе появляются новые штаммы, такие как DoNex, Evil Ant, Lighter, RA World и WinDestroyer, даже несмотря на то, что известные команды по борьбе с киберпреступностью, такие как LockBit, все еще принимают партнеров в свою программу, несмотря на действия правоохранительных органов против них.

WinDestroyer, в частности, выделяется своей способностью шифровать файлы и выводить целевые системы из строя без средств восстановления данных, повышая вероятность того, что стоящие за этим субъекты угрозы имеют геополитические мотивы.

"Одной из основных проблем при борьбе с вымогательствами является характер партнерской программы, когда участники часто работают на несколько подразделений RaaS одновременно", - сказал Cisco Талос. "Потребуются настойчивые стратегические усилия, чтобы нанести значительный ущерб операциям RaaS и ослабить способность этих банд к восстановлению".

Данные, которыми поделился Центр рассмотрения жалоб на интернет-преступления Федерального бюро расследований США (ФБР) (IC3), показывают, что в 2023 году было зарегистрировано 2825 случаев заражения программами-вымогателями, что привело к скорректированным убыткам в размере более 59,6 миллионов долларов. Из них 1193 поступили от организаций, относящихся к сектору критически важной инфраструктуры.

В пятерку лучших вариантов программ-вымогателей, влияющих на критическую инфраструктуру в США, входят LockBit, BlackCat (он же ALPHV или Noberus), Akira, Royal и Black Basta.

Помимо предоставления большей части доходов аффилированным лицам судебных органов, ситуация становится свидетелем расширения сотрудничества между различными группами программ-вымогателей, которые делятся друг с другом своими вредоносными инструментами.

Эти партнерские отношения также проявляются в форме групп-призраков, в которых одна программа-вымогатель передает свои навыки на аутсорсинг другой, как это видно на примере Zeon, LockBit и Akira.

Компания Symantec, принадлежащая Broadcom, в отчете, опубликованном на прошлой неделе, показала, что "активность программ-вымогателей продолжает расти, несмотря на то, что количество атак, заявленных участниками программы-вымогателя, сократилось чуть более чем на 20% в четвертом квартале 2023 года".

Согласно статистике, опубликованной NCC Group, общее количество случаев вымогательства в феврале 2024 года увеличилось на 46% по сравнению с январем, с 285 до 416, во главе с LockBit (33%), Hunters (10%), BlackCat (9%), Qilin (9%), BianLian (8%), Play (7%) и 8Base (7%).

"Недавняя деятельность правоохранительных органов потенциально может поляризовать среду программ-вымогателей, создавая кластеры небольших операторов RaaS, которые очень активны и их труднее обнаружить из-за их маневренности на подпольных форумах и рынках", - сказал Мэтт Халл, глобальный руководитель отдела анализа угроз NCC Group.

"Похоже, что внимание, привлекаемое более крупными "фирменными" программами-вымогателями, такими как LockBit и Cl0p, приводит к тому, что новые и небольшие общие партнерские отношения по RaaS становятся нормой. В результате обнаружение и атрибуция могут усложниться, а аффилированные лица могут легко сменить поставщика из-за низких порогов входа и минимального денежного участия."

К этому также добавилось то, что злоумышленники находят новые способы заражать жертв, в основном используя уязвимости в общедоступных приложениях и уклоняясь от обнаружения, а также совершенствуют свою тактику, все больше полагаясь на законное программное обеспечение и методы "жизни за пределами земли" (LotL).

Также популярными среди злоумышленников-вымогателей являются такие утилиты, как TrueSightKiller, GhostDriver и Terminator, которые используют метод "Принеси свой собственный уязвимый драйвер" (BYOVD) для отключения программного обеспечения безопасности.

"Атаки BYOVD привлекательны для участников угроз, поскольку они могут предоставить средства, с помощью которых можно отключить AV- и EDR-решения на уровне ядра", - сказали исследователи Sophos Андреас Клопш и Мэтт Уикси в отчете за этот месяц. "Огромное количество известных уязвимых драйверов означает, что у злоумышленников есть множество вариантов на выбор".

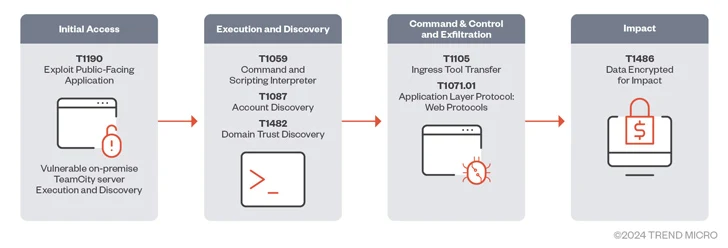

Атаки связаны с использованием CVE-2024-27198 (оценка CVSS: 9,8), которая позволяет злоумышленнику обойти меры аутентификации и получить административный контроль над уязвимыми серверами.

"Затем злоумышленники могут установить вредоносное ПО, которое может подключаться к серверу управления (C & C) и выполнять дополнительные команды, такие как развертывание маяков Cobalt Strike и троянов удаленного доступа (RATs)", - говорится в новом отчете Trend Micro.

"Затем программа-вымогатель может быть установлена в качестве конечной полезной нагрузки для шифрования файлов и требования выкупа от жертв".

После публичного раскрытия уязвимости ранее в этом месяце злоумышленники, связанные с семействами программ-вымогателей BianLian и Jasmin, использовали ее в качестве оружия, а также отказались от майнера криптовалют XMRig и Spark RAT.

Организациям, полагающимся на TeamCity в своих процессах CI / CD, рекомендуется как можно скорее обновить свое программное обеспечение для защиты от потенциальных угроз.

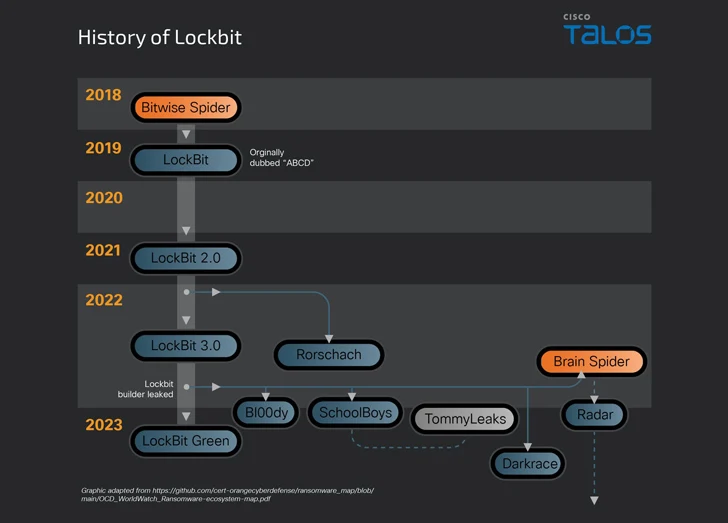

Развитие происходит по мере того, как программы-вымогатели продолжают оставаться как грозными, так и прибыльными, при этом в дикой природе появляются новые штаммы, такие как DoNex, Evil Ant, Lighter, RA World и WinDestroyer, даже несмотря на то, что известные команды по борьбе с киберпреступностью, такие как LockBit, все еще принимают партнеров в свою программу, несмотря на действия правоохранительных органов против них.

WinDestroyer, в частности, выделяется своей способностью шифровать файлы и выводить целевые системы из строя без средств восстановления данных, повышая вероятность того, что стоящие за этим субъекты угрозы имеют геополитические мотивы.

"Одной из основных проблем при борьбе с вымогательствами является характер партнерской программы, когда участники часто работают на несколько подразделений RaaS одновременно", - сказал Cisco Талос. "Потребуются настойчивые стратегические усилия, чтобы нанести значительный ущерб операциям RaaS и ослабить способность этих банд к восстановлению".

Данные, которыми поделился Центр рассмотрения жалоб на интернет-преступления Федерального бюро расследований США (ФБР) (IC3), показывают, что в 2023 году было зарегистрировано 2825 случаев заражения программами-вымогателями, что привело к скорректированным убыткам в размере более 59,6 миллионов долларов. Из них 1193 поступили от организаций, относящихся к сектору критически важной инфраструктуры.

В пятерку лучших вариантов программ-вымогателей, влияющих на критическую инфраструктуру в США, входят LockBit, BlackCat (он же ALPHV или Noberus), Akira, Royal и Black Basta.

Помимо предоставления большей части доходов аффилированным лицам судебных органов, ситуация становится свидетелем расширения сотрудничества между различными группами программ-вымогателей, которые делятся друг с другом своими вредоносными инструментами.

Эти партнерские отношения также проявляются в форме групп-призраков, в которых одна программа-вымогатель передает свои навыки на аутсорсинг другой, как это видно на примере Zeon, LockBit и Akira.

Компания Symantec, принадлежащая Broadcom, в отчете, опубликованном на прошлой неделе, показала, что "активность программ-вымогателей продолжает расти, несмотря на то, что количество атак, заявленных участниками программы-вымогателя, сократилось чуть более чем на 20% в четвертом квартале 2023 года".

Согласно статистике, опубликованной NCC Group, общее количество случаев вымогательства в феврале 2024 года увеличилось на 46% по сравнению с январем, с 285 до 416, во главе с LockBit (33%), Hunters (10%), BlackCat (9%), Qilin (9%), BianLian (8%), Play (7%) и 8Base (7%).

"Недавняя деятельность правоохранительных органов потенциально может поляризовать среду программ-вымогателей, создавая кластеры небольших операторов RaaS, которые очень активны и их труднее обнаружить из-за их маневренности на подпольных форумах и рынках", - сказал Мэтт Халл, глобальный руководитель отдела анализа угроз NCC Group.

"Похоже, что внимание, привлекаемое более крупными "фирменными" программами-вымогателями, такими как LockBit и Cl0p, приводит к тому, что новые и небольшие общие партнерские отношения по RaaS становятся нормой. В результате обнаружение и атрибуция могут усложниться, а аффилированные лица могут легко сменить поставщика из-за низких порогов входа и минимального денежного участия."

К этому также добавилось то, что злоумышленники находят новые способы заражать жертв, в основном используя уязвимости в общедоступных приложениях и уклоняясь от обнаружения, а также совершенствуют свою тактику, все больше полагаясь на законное программное обеспечение и методы "жизни за пределами земли" (LotL).

Также популярными среди злоумышленников-вымогателей являются такие утилиты, как TrueSightKiller, GhostDriver и Terminator, которые используют метод "Принеси свой собственный уязвимый драйвер" (BYOVD) для отключения программного обеспечения безопасности.

"Атаки BYOVD привлекательны для участников угроз, поскольку они могут предоставить средства, с помощью которых можно отключить AV- и EDR-решения на уровне ядра", - сказали исследователи Sophos Андреас Клопш и Мэтт Уикси в отчете за этот месяц. "Огромное количество известных уязвимых драйверов означает, что у злоумышленников есть множество вариантов на выбор".