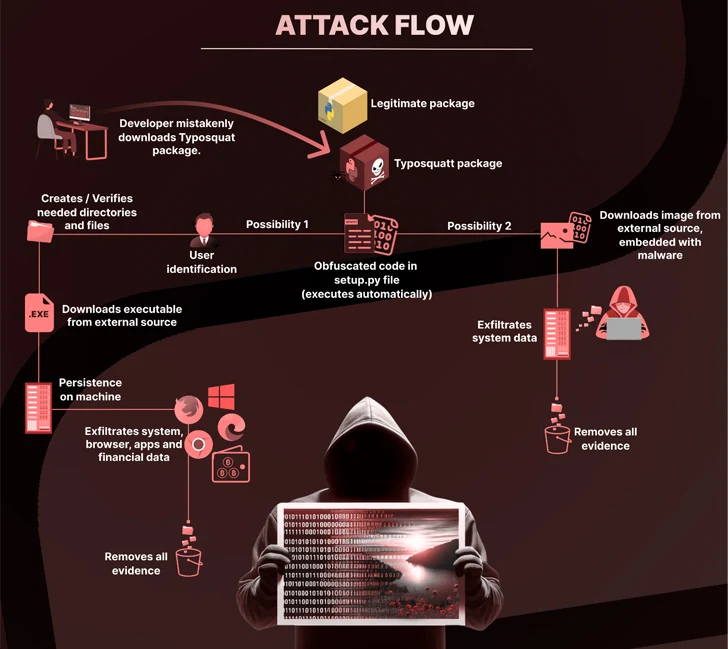

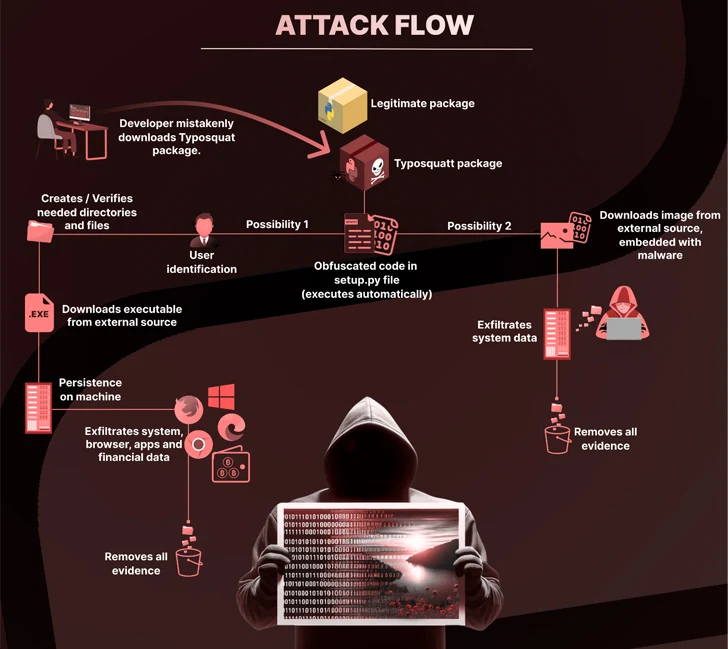

В течение почти шести месяцев наблюдался неизвестный субъект угрозы, публикующий пакеты typosquat в репозитории Python Package Index (PyPI) с целью доставки вредоносного ПО, способного сохранять сохраняемость, красть конфиденциальные данные и получать доступ к криптовалютным кошелькам для получения финансовой выгоды.

27 пакетов, которые маскировались под популярные легитимные библиотеки Python, привлекли тысячи загрузок, говорится в новом отчете Checkmarx. Большинство загрузок поступило из США, Китая, Франции, Гонконга, Германии, России, Ирландии, Сингапура, Великобритании и Японии.

"Определяющей характеристикой этой атаки было использование стеганографии для сокрытия вредоносной полезной нагрузки в невинно выглядящем файле изображения, что повысило скрытность атаки", - заявили в компании по обеспечению безопасности цепочки поставок программного обеспечения.

Некоторые из пакетов - pyefflorer, pyminor, pyowler, pystallerer, pystob и pywool, последний из которых был установлен 13 мая 2023 года.

Общим знаменателем для этих пакетов является использование setup.py скрипт для включения ссылок на другие вредоносные пакеты (например, pystob и pywool), которые развертывают скрипт Visual Basic (VBScript) для загрузки и выполнения файла с именем "Runtime.exe" для обеспечения сохраняемости на хосте.

В двоичный файл встроен скомпилированный файл, который способен собирать информацию из веб-браузеров, криптовалютных кошельков и других приложений.

Сообщается, что альтернативная цепочка атак, обнаруженная Checkmarx, скрывала исполняемый код в изображении PNG ("uwu.png"), которое впоследствии декодируется и запускается для извлечения общедоступного IP-адреса и универсально уникального идентификатора (UUID) уязвимой системы.

Pystob и Pywool, в частности, были опубликованы под видом инструментов для управления API только для того, чтобы отфильтровать данные в Discord webhook и попытаться сохранить сохраняемость, поместив файл VBS в папку автозагрузки Windows.

"Эта кампания служит еще одним ярким напоминанием о вездесущих угрозах, существующих в современном цифровом ландшафте, особенно в областях, где сотрудничество и открытый обмен кодом являются основополагающими", - сказал Чекмаркс.

Разработка началась после того, как ReversingLabs обнаружила новую волну протестных пакетов npm, которые "скрывают скрипты, транслирующие мирные послания, связанные с конфликтами в Украине, Израиле и секторе Газа".

Один из пакетов с именем @snyk / sweater-comb (версия 2.1.1) определяет географическое местоположение хоста и, если выясняется, что это Россия, выводит сообщение с критикой "неоправданного вторжения" в Украину через другой модуль под названием "es5-ext".

Другой пакет, e2eakarev, содержит описание "пакет протеста против освобождения Палестины" в файле package.json и выполняет аналогичные проверки, чтобы увидеть, соответствует ли IP-адрес Израилю, и если да, регистрирует то, что описывается как "безобидное сообщение протеста", призывающее разработчиков повышать осведомленность о борьбе палестинцев.

Это не просто злоумышленники, проникающие в экосистемы с открытым исходным кодом. Ранее на этой неделе GitGuardian раскрыл наличие 3938 уникальных секретов в 2922 проектах PyPI, из которых 768 уникальных секретов были признаны действительными.

К ним относятся ключи AWS, ключи API Azure Active Directory, ключи приложений GitHub OAuth, ключи Dropbox, ключи SSH и учетные данные, связанные с MongoDB, MySQL, PostgreSQL, Coinbase и Twilio.

Более того, многие из этих секретов были разглашены более одного раза, охватывая несколько версий выпуска, в результате чего общее число случаев утечки достигло 56 866.

"Раскрытие секретов в пакетах с открытым исходным кодом сопряжено со значительными рисками как для разработчиков, так и для пользователей", - сказал Том Форбс из GitGuardian. "Злоумышленники могут использовать эту информацию для получения несанкционированного доступа, выдавать себя за разработчиков пакетов или манипулировать пользователями с помощью тактики социальной инженерии".

Непрерывная волна атак, нацеленных на цепочку поставок программного обеспечения, также побудила правительство США выпустить в этом месяце новое руководство для разработчиков программного обеспечения и поставщиков по поддержанию осведомленности о безопасности программного обеспечения.

"Рекомендуется, чтобы организации, занимающиеся закупками, оценивали риски цепочки поставок при принятии решений о покупке, учитывая недавние громкие инциденты в цепочке поставок программного обеспечения", - заявили Агентство кибербезопасности и безопасности инфраструктуры (CISA), Агентство национальной безопасности (NSA) и Офис директора национальной разведки (ODNI).

"Разработчики и поставщики программного обеспечения должны улучшить свои процессы разработки программного обеспечения и снизить риск причинения вреда не только сотрудникам и акционерам, но и их пользователям".

27 пакетов, которые маскировались под популярные легитимные библиотеки Python, привлекли тысячи загрузок, говорится в новом отчете Checkmarx. Большинство загрузок поступило из США, Китая, Франции, Гонконга, Германии, России, Ирландии, Сингапура, Великобритании и Японии.

"Определяющей характеристикой этой атаки было использование стеганографии для сокрытия вредоносной полезной нагрузки в невинно выглядящем файле изображения, что повысило скрытность атаки", - заявили в компании по обеспечению безопасности цепочки поставок программного обеспечения.

Некоторые из пакетов - pyefflorer, pyminor, pyowler, pystallerer, pystob и pywool, последний из которых был установлен 13 мая 2023 года.

Общим знаменателем для этих пакетов является использование setup.py скрипт для включения ссылок на другие вредоносные пакеты (например, pystob и pywool), которые развертывают скрипт Visual Basic (VBScript) для загрузки и выполнения файла с именем "Runtime.exe" для обеспечения сохраняемости на хосте.

В двоичный файл встроен скомпилированный файл, который способен собирать информацию из веб-браузеров, криптовалютных кошельков и других приложений.

Сообщается, что альтернативная цепочка атак, обнаруженная Checkmarx, скрывала исполняемый код в изображении PNG ("uwu.png"), которое впоследствии декодируется и запускается для извлечения общедоступного IP-адреса и универсально уникального идентификатора (UUID) уязвимой системы.

Pystob и Pywool, в частности, были опубликованы под видом инструментов для управления API только для того, чтобы отфильтровать данные в Discord webhook и попытаться сохранить сохраняемость, поместив файл VBS в папку автозагрузки Windows.

"Эта кампания служит еще одним ярким напоминанием о вездесущих угрозах, существующих в современном цифровом ландшафте, особенно в областях, где сотрудничество и открытый обмен кодом являются основополагающими", - сказал Чекмаркс.

Разработка началась после того, как ReversingLabs обнаружила новую волну протестных пакетов npm, которые "скрывают скрипты, транслирующие мирные послания, связанные с конфликтами в Украине, Израиле и секторе Газа".

Один из пакетов с именем @snyk / sweater-comb (версия 2.1.1) определяет географическое местоположение хоста и, если выясняется, что это Россия, выводит сообщение с критикой "неоправданного вторжения" в Украину через другой модуль под названием "es5-ext".

Другой пакет, e2eakarev, содержит описание "пакет протеста против освобождения Палестины" в файле package.json и выполняет аналогичные проверки, чтобы увидеть, соответствует ли IP-адрес Израилю, и если да, регистрирует то, что описывается как "безобидное сообщение протеста", призывающее разработчиков повышать осведомленность о борьбе палестинцев.

Это не просто злоумышленники, проникающие в экосистемы с открытым исходным кодом. Ранее на этой неделе GitGuardian раскрыл наличие 3938 уникальных секретов в 2922 проектах PyPI, из которых 768 уникальных секретов были признаны действительными.

К ним относятся ключи AWS, ключи API Azure Active Directory, ключи приложений GitHub OAuth, ключи Dropbox, ключи SSH и учетные данные, связанные с MongoDB, MySQL, PostgreSQL, Coinbase и Twilio.

Более того, многие из этих секретов были разглашены более одного раза, охватывая несколько версий выпуска, в результате чего общее число случаев утечки достигло 56 866.

"Раскрытие секретов в пакетах с открытым исходным кодом сопряжено со значительными рисками как для разработчиков, так и для пользователей", - сказал Том Форбс из GitGuardian. "Злоумышленники могут использовать эту информацию для получения несанкционированного доступа, выдавать себя за разработчиков пакетов или манипулировать пользователями с помощью тактики социальной инженерии".

Непрерывная волна атак, нацеленных на цепочку поставок программного обеспечения, также побудила правительство США выпустить в этом месяце новое руководство для разработчиков программного обеспечения и поставщиков по поддержанию осведомленности о безопасности программного обеспечения.

"Рекомендуется, чтобы организации, занимающиеся закупками, оценивали риски цепочки поставок при принятии решений о покупке, учитывая недавние громкие инциденты в цепочке поставок программного обеспечения", - заявили Агентство кибербезопасности и безопасности инфраструктуры (CISA), Агентство национальной безопасности (NSA) и Офис директора национальной разведки (ODNI).

"Разработчики и поставщики программного обеспечения должны улучшить свои процессы разработки программного обеспечения и снизить риск причинения вреда не только сотрудникам и акционерам, но и их пользователям".