Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,586

- Points

- 113

В Synology DiskStation Manager (DSM) обнаружена ошибка средней степени тяжести, которая может быть использована для расшифровки пароля администратора и удаленного взлома учетной записи.

"В некоторых редких случаях злоумышленник может утечь достаточно информации, чтобы восстановить исходное значение генератора псевдослучайных чисел (PRNG), восстановить пароль администратора и удаленно завладеть учетной записью администратора", - сказала Шарон Бризинова из Claroty в отчете за вторник.

Уязвимости присвоен идентификатор CVE-2023-2729, степень серьезности которой оценивается в 5,9 баллов по шкале CVSS. Ошибка была устранена Synology в рамках обновлений, выпущенных в июне 2023 года.

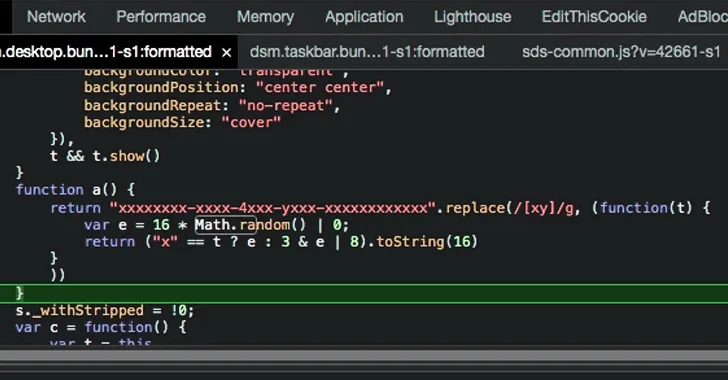

Проблема коренится в том факте, что программное обеспечение использует слабый генератор случайных чисел, который использует метод JavaScript Math.random() для программирования пароля администратора для устройства хранения данных, подключенного к сети (NAS).

Известная как небезопасная случайность, она возникает, когда функция, которая может выдавать предсказуемые значения или не обладает достаточной энтропией, используется в качестве источника случайности в контексте безопасности, позволяя злоумышленнику взломать шифрование и нарушить целостность конфиденциальной информации и систем.

Таким образом, успешное использование таких недостатков может позволить субъекту угрозы предсказать сгенерированный пароль и получить доступ к иным ограниченным функциям.

"Утечка выходных данных нескольких чисел, сгенерированных Math.Random (), мы смогли восстановить исходное значение для PRNG и использовать его для взлома пароля администратора", - объяснил Бризинов. "Наконец-то мы смогли использовать пароль для входа в учетную запись администратора (после ее включения)".

Однако атака зависит от того, что злоумышленник успешно извлекает несколько идентификаторов GUID, которые также генерируются с использованием того же метода в процессе настройки, чтобы иметь возможность восстановить начальную фразу для генератора псевдослучайных чисел (PRNG).

"В реальном сценарии злоумышленнику сначала нужно будет передать вышеупомянутые идентификаторы GUID, применить грубую силу к состоянию Math.Random и получить пароль администратора", - сказал Бризинов. "Даже после этого встроенная учетная запись администратора по умолчанию отключена, и большинство пользователей не будут ее включать".

"Опять же, важно помнить, что Math.random() не предоставляет криптографически защищенных случайных чисел. Не используйте их ни для чего, связанного с безопасностью. Вместо этого используйте Web Crypto API, а точнее метод window.crypto.getRandomValues()."