Было обнаружено, что новый вариант вредоносного ПО GootLoader под названием GootBot облегчает боковое проникновение в скомпрометированные системы и позволяет избежать обнаружения.

"Внедрение группой GootLoader собственного бота на поздних этапах цепочки атак - это попытка избежать обнаружения при использовании готовых инструментов для C2, таких как CobaltStrike или RDP", - сказали исследователи IBM X-Force Голо Мюр и Оле Вилладсен.

"Этот новый вариант представляет собой легкое, но эффективное вредоносное ПО, позволяющее злоумышленникам быстро распространяться по сети и развертывать дополнительные полезные нагрузки".

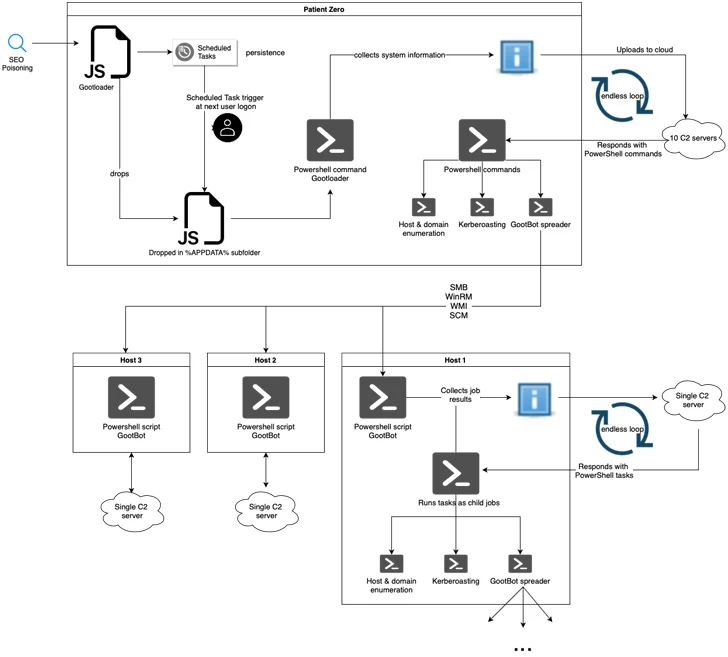

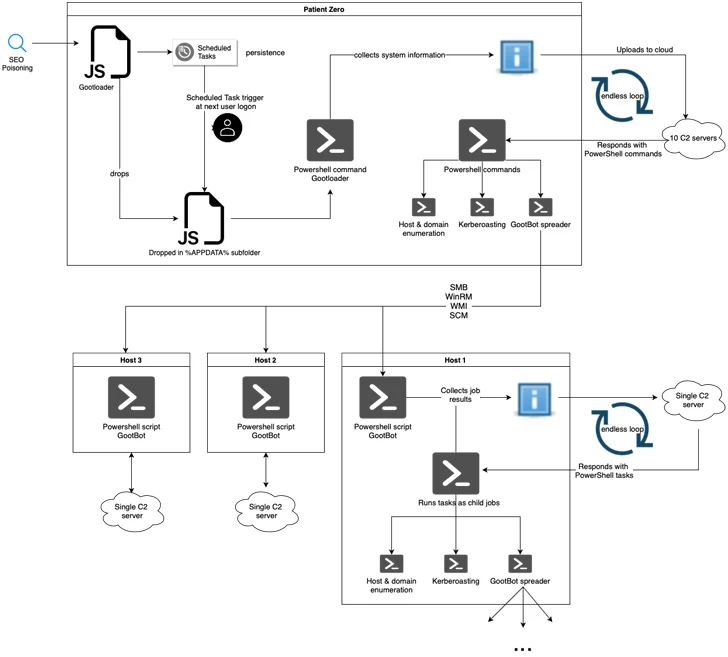

GootLoader, как следует из названия, представляет собой вредоносное ПО, способное загружать вредоносное ПО следующего этапа после заманивания потенциальных жертв с помощью тактики отравления поисковой оптимизацией (SEO). Он связан с субъектом угрозы, отслеживаемым как Hive0127 (он же UNC2565).

Использование GootBot указывает на изменение тактики: имплантат загружается в качестве полезной нагрузки после заражения Gootloader вместо фреймворков после эксплуатации, таких как CobaltStrike."

Описанный как запутанный скрипт PowerShell, GootBot предназначен для подключения к скомпрометированному сайту WordPress для управления и получения дальнейших команд.

Еще больше усложняет ситуацию использование уникального жестко запрограммированного сервера C2 для каждого размещенного образца GootBot, что затрудняет блокировку вредоносного трафика.

"Наблюдаемые в настоящее время кампании используют поисковые запросы, отравленные SEO, по таким темам, как контракты, юридические формы или другие документы, связанные с бизнесом, направляя жертв на скомпрометированные сайты, созданные под видом законных форумов, где их обманом заставляют загружать исходную полезную нагрузку в виде архивного файла", - сказали исследователи.

Архивный файл содержит запутанный файл JavaScript, который при выполнении извлекает другой файл JavaScript, запускаемый с помощью запланированной задачи для обеспечения сохраняемости.

На втором этапе JavaScript разработан для запуска сценария PowerShell для сбора системной информации и ее эксфильтрации на удаленный сервер, который, в свою очередь, отвечает сценарием PowerShell, который выполняется в бесконечном цикле и предоставляет субъекту угрозы возможность распространять различные полезные нагрузки.

К ним относится GootBot, который каждые 60 секунд отправляет сигнал на свой сервер C2, чтобы получить задачи PowerShell для выполнения и передать результаты выполнения обратно на сервер в виде HTTP POST-запросов.

Некоторые из других возможностей GootBot варьируются от разведки до осуществления бокового перемещения по окружающей среде, эффективно расширяя масштаб атаки.

"Открытие варианта Gootbot подчеркивает, на что пойдут злоумышленники, чтобы избежать обнаружения и действовать скрытно", - говорят исследователи. "Этот сдвиг в TTPS и инструментах повышает риск успешных этапов после эксплуатации, таких как партнерская активность вымогателей, связанных с GootLoader".

"Внедрение группой GootLoader собственного бота на поздних этапах цепочки атак - это попытка избежать обнаружения при использовании готовых инструментов для C2, таких как CobaltStrike или RDP", - сказали исследователи IBM X-Force Голо Мюр и Оле Вилладсен.

"Этот новый вариант представляет собой легкое, но эффективное вредоносное ПО, позволяющее злоумышленникам быстро распространяться по сети и развертывать дополнительные полезные нагрузки".

GootLoader, как следует из названия, представляет собой вредоносное ПО, способное загружать вредоносное ПО следующего этапа после заманивания потенциальных жертв с помощью тактики отравления поисковой оптимизацией (SEO). Он связан с субъектом угрозы, отслеживаемым как Hive0127 (он же UNC2565).

Использование GootBot указывает на изменение тактики: имплантат загружается в качестве полезной нагрузки после заражения Gootloader вместо фреймворков после эксплуатации, таких как CobaltStrike."

Описанный как запутанный скрипт PowerShell, GootBot предназначен для подключения к скомпрометированному сайту WordPress для управления и получения дальнейших команд.

Еще больше усложняет ситуацию использование уникального жестко запрограммированного сервера C2 для каждого размещенного образца GootBot, что затрудняет блокировку вредоносного трафика.

"Наблюдаемые в настоящее время кампании используют поисковые запросы, отравленные SEO, по таким темам, как контракты, юридические формы или другие документы, связанные с бизнесом, направляя жертв на скомпрометированные сайты, созданные под видом законных форумов, где их обманом заставляют загружать исходную полезную нагрузку в виде архивного файла", - сказали исследователи.

Архивный файл содержит запутанный файл JavaScript, который при выполнении извлекает другой файл JavaScript, запускаемый с помощью запланированной задачи для обеспечения сохраняемости.

На втором этапе JavaScript разработан для запуска сценария PowerShell для сбора системной информации и ее эксфильтрации на удаленный сервер, который, в свою очередь, отвечает сценарием PowerShell, который выполняется в бесконечном цикле и предоставляет субъекту угрозы возможность распространять различные полезные нагрузки.

К ним относится GootBot, который каждые 60 секунд отправляет сигнал на свой сервер C2, чтобы получить задачи PowerShell для выполнения и передать результаты выполнения обратно на сервер в виде HTTP POST-запросов.

Некоторые из других возможностей GootBot варьируются от разведки до осуществления бокового перемещения по окружающей среде, эффективно расширяя масштаб атаки.

"Открытие варианта Gootbot подчеркивает, на что пойдут злоумышленники, чтобы избежать обнаружения и действовать скрытно", - говорят исследователи. "Этот сдвиг в TTPS и инструментах повышает риск успешных этапов после эксплуатации, таких как партнерская активность вымогателей, связанных с GootLoader".