Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Банковская и логистическая отрасли находятся под натиском переработанного варианта вредоносного ПО под названием Chaes.

"Оно подверглось серьезному пересмотру: от полного переписывания на Python, что привело к снижению уровня обнаружения традиционными системами защиты, до комплексного редизайна и улучшенного протокола связи", - говорится в новом подробном техническом отчете Morphisec, опубликованном в Hacker News.

Известно, что Chaes, впервые появившаяся в 2020 году, нацелена на клиентов электронной коммерции в Латинской Америке, особенно в Бразилии, с целью кражи конфиденциальной финансовой информации.

Последующий анализ, проведенный Avast в начале 2022 года, обнаружил, что злоумышленники, стоящие за операцией, которые называют себя Lucifer, взломали более 800 веб-сайтов WordPress для доставки Chaes пользователям Banco do Brasil, Loja Integrada, Mercado Bitcoin, Mercado Livre и Mercado Pago.

Дальнейшие обновления были обнаружены в декабре 2022 года, когда бразильская компания по кибербезопасности Tempest Security Intelligence обнаружила, что вредоносное ПО использует инструментарий управления Windows (WMI) в своей цепочке заражения для облегчения сбора системных метаданных, таких как BIOS, процессор, размер диска и информация о памяти.

Последняя версия вредоносного ПО, получившая название Chae $ 4 из-за сообщений журнала отладки, присутствующих в исходном коде, содержит "значительные преобразования и усовершенствования", включая расширенный каталог сервисов, предназначенных для кражи учетных данных, а также функциональные возможности clipper.

Несмотря на изменения в архитектуре вредоносного ПО, общий механизм доставки остался прежним при атаках, которые были выявлены в январе 2023 года.

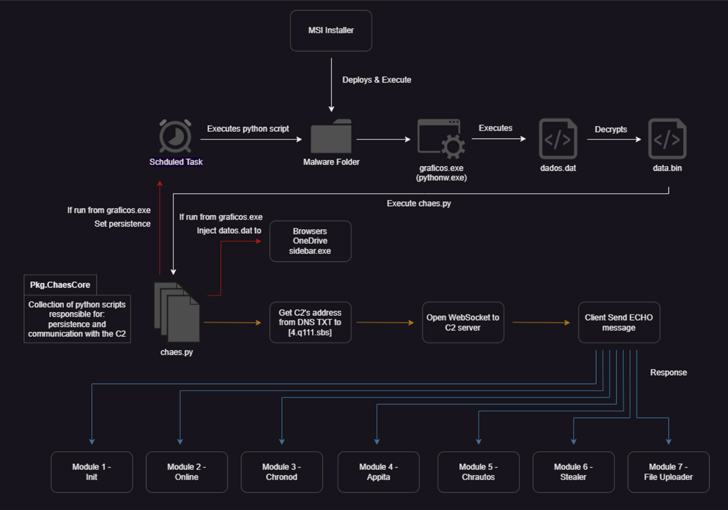

Потенциальные жертвы, попадающие на один из скомпрометированных веб-сайтов, получают всплывающее сообщение с просьбой загрузить установщик для Java Runtime или антивирусное решение, запускающее развертывание вредоносного MSI-файла, который, в свою очередь, запускает основной модуль orchestrator, известный как ChaesCore.

Компонент отвечает за установление канала связи с сервером командования и управления (C2), откуда он получает дополнительные модули, поддерживающие действия после компрометации и кражу данных -

- Инициализация, которая собирает обширную информацию о системе

- Онлайн, который действует как маяк для передачи злоумышленнику сообщения о том, что вредоносное ПО запущено на компьютере

- Chronod, который крадет учетные данные для входа, введенные в веб-браузерах, и перехватывает платежные переводы в BTC, ETH и PIX

- Appita, модуль с аналогичными функциями, что и у Chronod, но специально разработанный для настольного приложения Itaú Unibanco ("itauaplicativo.exe")

- Chrautos - обновленная версия Chronod и Appita, предназначенная для сбора данных из Mercado Libre, Mercado Pago и WhatsApp

- Stealer, улучшенный вариант Chrolog, который похищает данные кредитной карты, файлы cookie, автозаполнение и другую информацию, хранящуюся в веб-браузерах, и

- Средство загрузки файлов, которое загружает данные, связанные с расширением Chrome от MetaMask

Таргетинг на криптовалютные переводы и мгновенные платежи через бразильскую платформу PIX является примечательным дополнением, которое подчеркивает финансовые мотивы участников угрозы.

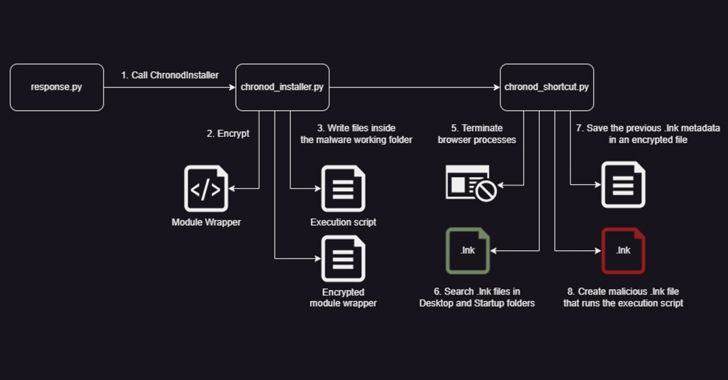

"Модуль Chronod представляет еще один компонент, используемый в платформе, компонент под названием Module Packer", - пояснил Morphisec. "Этот компонент предоставляет модулю собственные механизмы сохранения и миграции, работающие во многом аналогично механизму ChaesCore".

Этот метод включает изменение всех файлов ярлыков (LNK), связанных с веб-браузерами (например, Google Chrome, Microsoft Edge, Brave и Avast Secure Browser), для запуска модуля Chronod вместо фактического браузера.

"Вредоносное ПО использует протокол DevTools от Google для подключения к текущему экземпляру браузера", - заявили в компании. "Этот протокол позволяет напрямую взаимодействовать с функциональными возможностями внутреннего браузера через WebSockets".

"Широкий спектр возможностей, предоставляемых этим протоколом, позволяет злоумышленнику запускать сценарии, перехватывать сетевые запросы, читать тексты сообщений до их шифрования и многое другое".