Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Новая фишинговая атака, вероятно, нацеленная на группы гражданского общества в Южной Корее, привела к обнаружению нового троянца удаленного доступа под названием SuperBear.

Вторжение выделило неназванного активиста, с которым связались в конце августа 2023 года и который получил вредоносный файл LNK с адреса, выдающего себя за члена организации, говорится в новом отчете некоммерческой организации Interlabs.

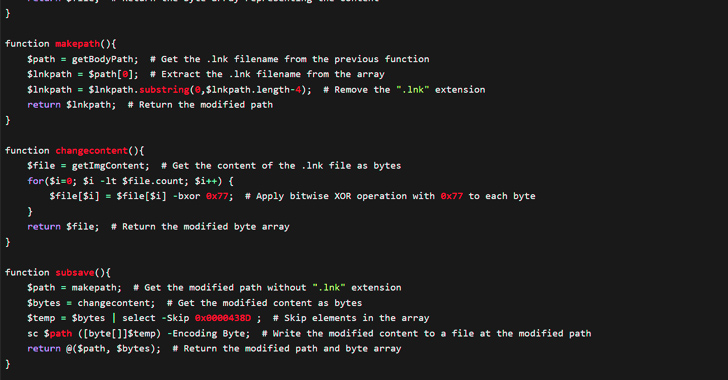

Файл LNK при выполнении запускает команду PowerShell для выполнения скрипта Visual Basic, который, в свою очередь, извлекает полезные данные следующего этапа с законного, но скомпрометированного веб-сайта WordPress.

Это включает в себя Autoit3.exe двоичный файл ("solmir.pdb") и скрипт автоматического запуска ("solmir_1.pdb"), который запускается с использованием первого.

Скрипт AutoIt, со своей стороны, выполняет внедрение процесса с использованием техники "опустошения" процесса, при которой вредоносный код внедряется в процесс, находящийся в приостановленном состоянии.

В этом случае экземпляр Explorer.exe создается для внедрения невиданного ранее RAT, называемого SuperBear, который устанавливает связь с удаленным сервером для извлечения данных, загрузки и запуска дополнительных команд командной строки и библиотек динамических ссылок (DDLS).

"Действие по умолчанию для сервера C2, по-видимому, инструктирует клиентов извлекать и обрабатывать системные данные", - сказал исследователь Interlab Ови Либер, отметив, что вредоносная программа названа так потому, что "вредоносная библиотека DLL попытается создать для нее случайное имя файла, и если это не удастся, она будет названа "SuperBear"".

Атака была частично возложена на северокорейского деятеля национального государства по имени Кимсуки (он же APT43 или Emerald Sleet, Nickel Kimball и Velvet Chollima), ссылаясь на сходство с первоначальным вектором атаки и использованными командами PowerShell.

Ранее в феврале этого года Interlab также сообщила, что северокорейские государственные деятели нацелились на журналиста в Южной Корее с помощью вредоносного ПО для Android, получившего название RambleOn, в рамках кампании социальной инженерии.