Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

Спонсируемые государством субъекты угрозы Северной Кореи были причастны к кампании кибершпионажа, нацеленной на оборонный сектор по всему миру.

В совместном отчете, опубликованном Федеральным управлением по защите конституции Германии (BfV) и Национальной разведывательной службой Южной Кореи (NIS), агентства заявили, что целью атак является "экономически эффективное" хищение передовых оборонных технологий.

"Режим использует военные технологии для модернизации и улучшения характеристик обычных вооружений и разработки новых систем стратегических вооружений, включая баллистические ракеты, разведывательные спутники и подводные лодки", - отметили они.

Печально известную группу Lazarus обвинили в одном из двух хакерских инцидентов, связанных с использованием социальной инженерии для проникновения в оборонный сектор в рамках давней операции под названием Работа мечты. Кампания продолжается с августа 2020 года несколькими волнами.

В ходе этих атак участники угрозы либо создают поддельный профиль, либо используют законные, но скомпрометированные профили на таких платформах, как LinkedIn, чтобы приблизиться к потенциальным целям и завоевать у них доверие, прежде чем предлагать выгодные возможности трудоустройства и переводить разговор на другой сервис обмена сообщениями, такой как WhatsApp, для начала процесса найма.

Затем жертвам рассылаются задания по кодированию и документы с предложениями работы, содержащие вредоносное ПО, которое при запуске активирует процедуру заражения для компрометации их компьютеров.

"Повсеместно то обстоятельство, что сотрудники обычно не говорят со своими коллегами или работодателем о предложениях работы, играет на руку злоумышленнику", - заявили агентства.

"Lazarus Group меняла свои инструменты на протяжении всей кампании и неоднократно демонстрировала, что способна разработать все необходимое в соответствии с ситуацией".

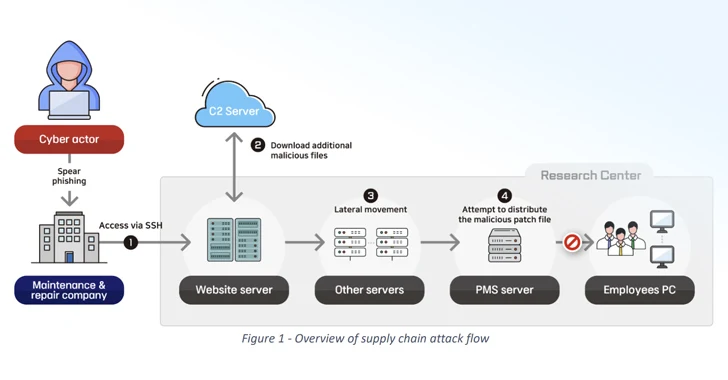

Второй случай касается вторжения в центр оборонных исследований ближе к концу 2022 года путем проведения атаки по цепочке поставок программного обеспечения против неназванной компании, ответственной за обслуживание одного из веб-серверов исследовательского центра.

"Киберпреступник дополнительно проник в исследовательский центр, внедрив вредоносное ПО удаленного управления через систему управления исправлениями (PMS) исследовательского центра, и украл различную информацию об учетных записях бизнес-порталов и содержимое электронной почты", - заявили BfV и NIS.

Взлом, осуществленный другим субъектом угрозы, базирующимся в Северной Корее, проходил в пять этапов -

- Взломать компанию по обслуживанию веб-серверов, украсть учетные данные SSH и получить удаленный доступ к серверу исследовательского центра

- Загружают дополнительные вредоносные инструменты с помощью команд curl, включая программное обеспечение для туннелирования и загрузчик на основе Python

- Совершают боковые перемещения и крадут учетные данные сотрудников

- Используют украденную информацию учетной записи менеджера по безопасности для безуспешного распространения троянского обновления, которое предоставляет возможности для загрузки файлов, выполнения кода и сбора системной информации

- Сохраняются в целевой среде, используя уязвимость при загрузке файлов на веб-сайте для развертывания веб-оболочки для удаленного доступа и отправки фишинговых электронных писем

Бюллетень по безопасности является вторым, опубликованным BfV и NIS за столько же лет. В марте 2023 года агентства предупредили об актерах Kimsuky, использующих мошеннические расширения браузера для кражи почтовых ящиков пользователей Gmail. Кимсуки был подвергнут санкциям со стороны правительства США в ноябре 2023 года.

Развитие событий происходит после того, как блокчейн-аналитическая компания Chainalysis обнаружила, что Lazarus Group перешла на использование биткоин-микшера YoMix для отмывания украденных доходов после закрытия Sinbad в конце прошлого года, что указывает на их способность адаптировать свой образ действий в ответ на действия правоохранительных органов.

"Sinbad стал предпочтительным местом встречи для хакеров, связанных с Северной Кореей, в 2022 году, вскоре после введения санкций против Tornado Cash, которые ранее использовались этими изощренными киберпреступниками", - сказали в компании. "После того, как Синдбад исчез, биткойн-микшер YoMix выступил в качестве замены".

Вредоносная деятельность является работой множества северокорейских хакерских подразделений, действующих под широкой эгидой Lazarus, которые, как известно, участвуют во множестве хакерских операций, начиная от кибершпионажа и заканчивая кражами криптовалют, программами-вымогателями и атаками на цепочки поставок для достижения своих стратегических целей.