Brother

Professional

- Messages

- 2,590

- Reaction score

- 539

- Points

- 113

Новая коллекция из восьми методов внедрения процессов, получившая общее название PoolParty, может быть использована для обеспечения выполнения кода в системах Windows, минуя системы обнаружения конечных точек и реагирования (EDR).

Исследователь SafeBreach Алон Левиев сказал, что эти методы "способны работать во всех процессах без каких-либо ограничений, что делает их более гибкими, чем существующие методы внедрения процессов".

Результаты были впервые представлены на конференции Black Hat Europe 2023 на прошлой неделе.

Внедрение процессов относится к технике уклонения, используемой для запуска произвольного кода в целевом процессе. Существует широкий спектр методов внедрения процессов, таких как внедрение библиотеки динамических ссылок (DLL), внедрение портативных исполняемых файлов, перехват выполнения потоков, опустошение процесса и дублирование процесса.

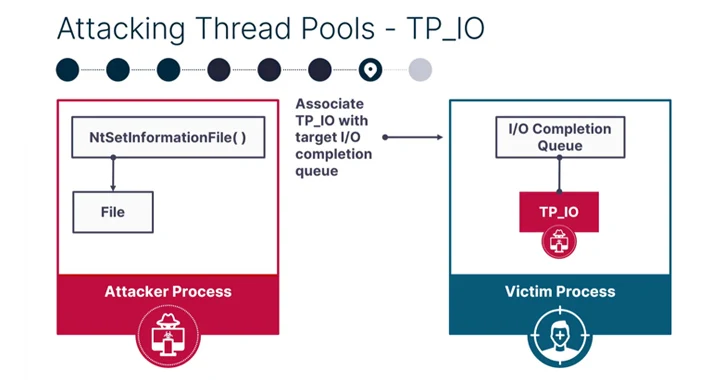

PoolParty назван так потому, что он внедрен в компонент под названием пул потоков пользовательского режима Windows, используя его для вставки любого типа рабочего элемента в целевой процесс в системе.

Они работают путем нацеливания на рабочие фабрики, которые ссылаются на объекты Windows, ответственные за управление рабочими потоками пула потоков, и перезаписи процедуры запуска вредоносным шеллкодом для последующего выполнения рабочими потоками.

"Помимо очередей, для управления рабочими потоками может использоваться рабочая фабрика, которая служит менеджером рабочих потоков", - отметил Левиев.

SafeBreach заявила, что смогла разработать семь других методов внедрения процессов, используя очередь задач (обычные рабочие элементы), очередь завершения ввода-вывода (асинхронные рабочие элементы) и очередь таймера (рабочие элементы таймера) на основе поддерживаемых рабочих элементов.

Было обнаружено, что PoolParty достигает 100% успеха по сравнению с популярными решениями EDR, в том числе от CrowdStrike, Cybereason, Microsoft, Palo Alto Networks и SentinelOne.

Раскрытие появилось почти через шесть месяцев после того, как служба безопасности Joes раскрыла другой метод внедрения процессов, получивший название Mockingjay, который может быть использован злоумышленниками для обхода решений безопасности и выполнения вредоносного кода на скомпрометированных системах.

"Хотя современные EDR эволюционировали для обнаружения известных методов ввода технологических компонентов, наши исследования доказали, что все еще возможно разработать новые методы, которые невозможно обнаружить и которые потенциально могут оказать разрушительное воздействие", - заключил Левиев.

"Изощренные субъекты угроз будут продолжать изучать новые и новаторские методы внедрения процессов, а поставщики средств безопасности и специалисты-практики должны проявлять инициативу в своей защите от них".