Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

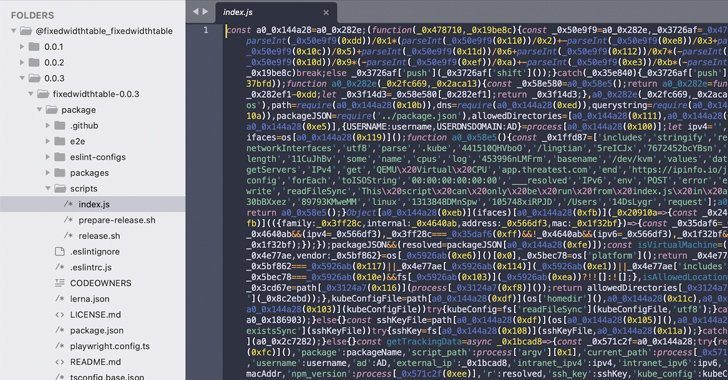

Исследователи кибербезопасности обнаружили новую партию вредоносных пакетов в реестре пакетов npm, которые предназначены для переноса конфигураций Kubernetes и SSH-ключей со скомпрометированных компьютеров на удаленный сервер.

Sonatype сообщила, что на данный момент обнаружила 14 различных пакетов npm: @am-fe / hooks, @am-fe / provider, @am-fe/request, @am-fe / utils, @am-fe/watermark, @am-fe/watermark-core, @dynamic-form-components/mui, @dynamic-form-components / shineout, @expue / app, @fixedwidthtable / фиксированная ширина таблицы, @soc-fe/use , @spgy/eslint-plugin-spgy-fe, @virtualsearchtable/виртуальная поисковая таблица и shineouts.

"Эти пакеты [...] пытаются выдавать себя за библиотеки и компоненты JavaScript, такие как плагины ESLint и инструменты TypeScript SDK", - сказали в фирме по безопасности цепочки поставок программного обеспечения. "Но после установки было замечено, что несколько версий пакетов запускают запутанный код для сбора и перекачки конфиденциальных файлов с целевого компьютера".

Наряду с конфигурационными и SSH-ключами Kubernetes, модули также способны собирать системные метаданные, такие как имя пользователя, IP-адрес и имя хоста, все из которых передаются в домен с именем app.threatest[.]com.

Раскрытие произошло чуть более чем через неделю после того, как Sonatype обнаружила поддельные пакеты npm, которые используют метод, известный как путаница в зависимостях, для подделки внутренних пакетов, предположительно используемых разработчиками PayPal Zettle и Airbnb в рамках этического исследовательского эксперимента.

При этом злоумышленники продолжают атаковать реестры с открытым исходным кодом, такие как npm и PyPI, криптоджекерами, инфостилерами и другими новыми вредоносными программами, чтобы скомпрометировать системы разработчиков и в конечном итоге отравить цепочку поставок программного обеспечения.

В одном случае, отмеченном Phylum ранее в этом месяце, модуль npm под названием hardhat-gas-report оставался исправным более восьми месяцев с 6 января 2023 года, прежде чем 1 сентября 2023 года получил два последовательных обновления, включающих вредоносный JavaScript, способный извлекать закрытые ключи Ethereum, скопированные в буфер обмена, на удаленный сервер.

"Этот целенаправленный подход указывает на глубокое понимание безопасности криптовалют и предполагает, что злоумышленник стремится захватить и отфильтровать конфиденциальные криптографические ключи для несанкционированного доступа к кошелькам Ethereum или другим защищенным цифровым активам", - заявили в компании.

Другой случай попытки атаки на цепочку поставок связан с хитроумным пакетом npm под названием gcc-patch, который маскируется под специальный компилятор GCC, но на самом деле содержит майнер криптовалюты, который "тайно использует вычислительные мощности невинных разработчиков, стремясь получить прибыль за их счет".

Более того, такие кампании расширились и охватывают экосистемы Javascript (npm), Python (PyPI) и Ruby (RubyGems), при этом злоумышленники загружают несколько пакетов с возможностями сбора и эксфильтрации данных и продолжают их, публикуя новые версии, содержащие вредоносную полезную нагрузку.

Кампания специально нацелена на пользователей Apple macOS, что указывает на то, что вредоносное ПО в репозиториях пакетов с открытым исходным кодом не только становится все более распространенным, но и затрагивает другие операционные системы помимо Windows.

"Автор этих пакетов проводит широкую кампанию против разработчиков программного обеспечения", - отметил Филум в своем анализе. "Конечная цель этой кампании остается неясной".