Появилась обновленная версия вредоносного ПО для кражи информации, известного как Jupyter, с "простыми, но эффективными изменениями", цель которых - незаметно закрепиться на скомпрометированных системах.

"Команда обнаружила новые волны атак Jupyter Infostealer, которые используют модификации команд PowerShell и подписи закрытых ключей в попытках выдать вредоносное ПО за законно подписанный файл", - сказали исследователи VMware Carbon Black в отчете, опубликованном в Hacker News.

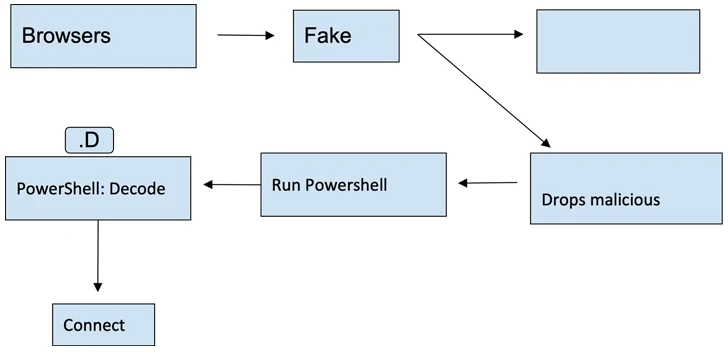

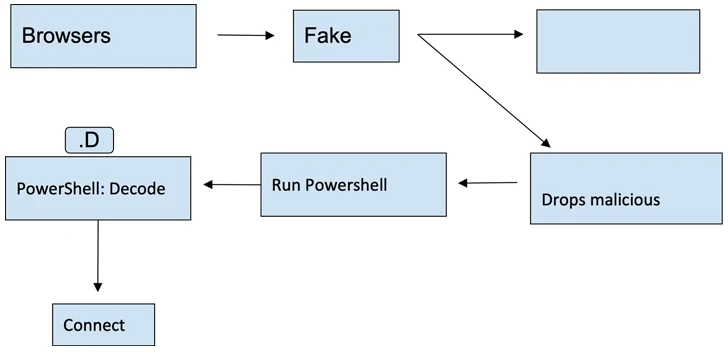

Jupyter Infostealer, также известная как Polazert, SolarMarker и Yellow Cockatoo, имеет послужной список использования тактики манипулирования поисковой оптимизацией (SEO) и вредоносной рекламы в качестве начального средства доступа, чтобы обманом заставить пользователей, ищущих популярное программное обеспечение, загружать его с сомнительных веб-сайтов.

Она поставляется с возможностями сбора учетных данных, а также установления зашифрованной связи командования и управления (C2) для извлечения данных и выполнения произвольных команд.

Последний набор артефактов использует различные сертификаты для подписи вредоносных программ, чтобы придать им видимость легитимности, но только для того, чтобы поддельные установщики активировали цепочку заражения при запуске.

Установщики предназначены для вызова промежуточной полезной нагрузки, которая, в свою очередь, использует PowerShell для подключения к удаленному серверу и в конечном итоге расшифровывает и запускает вредоносную программу stealer.

Разработка происходит по мере того, как вредоносное ПО stealer, предлагаемое для продажи в подполье киберпреступности, продолжает развиваться с использованием новых тактик и приемов, эффективно снижая барьер для входа для менее квалифицированных участников.

Это включает обновление для Lumma Stealer, которое теперь включает загрузчик и возможность случайной генерации сборки для улучшения запутывания.

"Это переводит вредоносное ПО из разряда крадущих в более коварное вредоносное ПО, которое может осуществлять атаки второго этапа на своих жертв", - сказали в VMware. "Загрузчик предоставляет злоумышленнику возможность расширить свою атаку от кражи данных до чего угодно, вплоть до заражения своих жертв программой-вымогателем".

Еще одно семейство вредоносных программ stealer, получающее постоянные улучшения, - это Mystic Stealer, в последних версиях которого также добавлена функция загрузчика, дополняющая его возможности по краже информации.

"Код продолжает развиваться и расширять возможности кражи данных, а сетевое взаимодействие было обновлено с пользовательского двоичного протокола на основе TCP до протокола на основе HTTP", - сказал Zscaler в отчете в конце прошлого месяца.

"Новые модификации привели к росту популярности среди злоумышленников, использующих функциональность загрузчика для распространения дополнительных семейств вредоносных программ, включая RedLine, DarkGate и GCleaner".

Постоянно развивающийся характер такого вредоносного ПО подтверждается появлением программ-похитителей и троянов удаленного доступа, таких как Akira Stealer и Millenium RAT, которые оснащены различными функциями, облегчающими кражу данных.

Раскрытие также происходит после того, как были замечены загрузчики вредоносных программ, такие как PrivateLoader и Amadey, заражающие тысячи устройств прокси-ботнетом под названием Socks5Systemz, который существует с 2016 года.

Компания по кибербезопасности Bitsight, которая раскрыла детали сервиса на прошлой неделе, заявила, что идентифицировала по меньшей мере 53 сервера, связанных с ботнетом, которые распределены по Франции, Болгарии, Нидерландам и Швеции.

Конечная цель кампании - превратить зараженные компьютеры в прокси, способные перенаправлять трафик для других участников, законных или иных, в качестве дополнительного уровня анонимности. Есть подозрение, что действующие лица угрозы российского происхождения, учитывая отсутствие инфекций в стране.

"Прокси-сервис позволяет клиентам выбирать подписку в размере от 1 до 4000 долларов США, оплачиваемую в полном объеме с использованием криптовалюты", - сказал Bitsight. "На основе анализа сетевой телеметрии подсчитано, что этот ботнет насчитывает примерно 10 000 зараженных систем, жертвы которых разбросаны по всему миру".

"Команда обнаружила новые волны атак Jupyter Infostealer, которые используют модификации команд PowerShell и подписи закрытых ключей в попытках выдать вредоносное ПО за законно подписанный файл", - сказали исследователи VMware Carbon Black в отчете, опубликованном в Hacker News.

Jupyter Infostealer, также известная как Polazert, SolarMarker и Yellow Cockatoo, имеет послужной список использования тактики манипулирования поисковой оптимизацией (SEO) и вредоносной рекламы в качестве начального средства доступа, чтобы обманом заставить пользователей, ищущих популярное программное обеспечение, загружать его с сомнительных веб-сайтов.

Она поставляется с возможностями сбора учетных данных, а также установления зашифрованной связи командования и управления (C2) для извлечения данных и выполнения произвольных команд.

Последний набор артефактов использует различные сертификаты для подписи вредоносных программ, чтобы придать им видимость легитимности, но только для того, чтобы поддельные установщики активировали цепочку заражения при запуске.

Установщики предназначены для вызова промежуточной полезной нагрузки, которая, в свою очередь, использует PowerShell для подключения к удаленному серверу и в конечном итоге расшифровывает и запускает вредоносную программу stealer.

Разработка происходит по мере того, как вредоносное ПО stealer, предлагаемое для продажи в подполье киберпреступности, продолжает развиваться с использованием новых тактик и приемов, эффективно снижая барьер для входа для менее квалифицированных участников.

Это включает обновление для Lumma Stealer, которое теперь включает загрузчик и возможность случайной генерации сборки для улучшения запутывания.

"Это переводит вредоносное ПО из разряда крадущих в более коварное вредоносное ПО, которое может осуществлять атаки второго этапа на своих жертв", - сказали в VMware. "Загрузчик предоставляет злоумышленнику возможность расширить свою атаку от кражи данных до чего угодно, вплоть до заражения своих жертв программой-вымогателем".

Еще одно семейство вредоносных программ stealer, получающее постоянные улучшения, - это Mystic Stealer, в последних версиях которого также добавлена функция загрузчика, дополняющая его возможности по краже информации.

"Код продолжает развиваться и расширять возможности кражи данных, а сетевое взаимодействие было обновлено с пользовательского двоичного протокола на основе TCP до протокола на основе HTTP", - сказал Zscaler в отчете в конце прошлого месяца.

"Новые модификации привели к росту популярности среди злоумышленников, использующих функциональность загрузчика для распространения дополнительных семейств вредоносных программ, включая RedLine, DarkGate и GCleaner".

Постоянно развивающийся характер такого вредоносного ПО подтверждается появлением программ-похитителей и троянов удаленного доступа, таких как Akira Stealer и Millenium RAT, которые оснащены различными функциями, облегчающими кражу данных.

Раскрытие также происходит после того, как были замечены загрузчики вредоносных программ, такие как PrivateLoader и Amadey, заражающие тысячи устройств прокси-ботнетом под названием Socks5Systemz, который существует с 2016 года.

Компания по кибербезопасности Bitsight, которая раскрыла детали сервиса на прошлой неделе, заявила, что идентифицировала по меньшей мере 53 сервера, связанных с ботнетом, которые распределены по Франции, Болгарии, Нидерландам и Швеции.

Конечная цель кампании - превратить зараженные компьютеры в прокси, способные перенаправлять трафик для других участников, законных или иных, в качестве дополнительного уровня анонимности. Есть подозрение, что действующие лица угрозы российского происхождения, учитывая отсутствие инфекций в стране.

"Прокси-сервис позволяет клиентам выбирать подписку в размере от 1 до 4000 долларов США, оплачиваемую в полном объеме с использованием криптовалюты", - сказал Bitsight. "На основе анализа сетевой телеметрии подсчитано, что этот ботнет насчитывает примерно 10 000 зараженных систем, жертвы которых разбросаны по всему миру".