Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

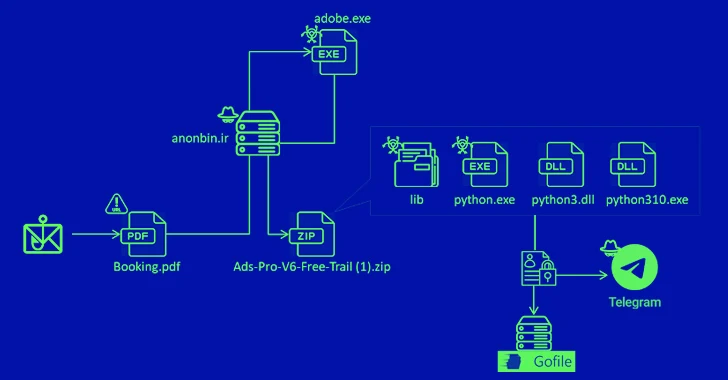

Была замечена фишинговая кампания, в ходе которой ничего не подозревающим жертвам доставлялось вредоносное ПО для кражи информации под названием MrAnon Stealer с помощью, казалось бы, безвредных PDF-приманок на тему бронирования.

"Эта вредоносная программа представляет собой программу для кражи информации на основе Python, сжатую с помощью cx-Freeze, чтобы избежать обнаружения", - сказала исследователь FortiGuard Labs Fortinet Кара Лин. "MrAnon Stealer крадет учетные данные своих жертв, системную информацию, сеансы браузера и расширения для криптовалют".

Есть основания полагать, что Германия является основной целью атаки по состоянию на ноябрь 2023 года, учитывая количество запросов к URL-адресу загрузчика, на котором размещена полезная нагрузка.

Фишинговое электронное письмо, выдаваемое за компанию, которая хочет забронировать гостиничные номера, содержит PDF-файл, который при открытии активирует заражение, предлагая получателю загрузить обновленную версию Adobe Flash.

Это приводит к выполнению исполняемых файлов .NET и сценариев PowerShell, чтобы в конечном итоге запустить вредоносный скрипт на Python, который способен собирать данные из нескольких приложений и передавать их на общедоступный файлообменный веб-сайт и Telegram-канал субъекта угрозы.

Она также способна захватывать информацию из приложений для обмена мгновенными сообщениями, VPN-клиентов и файлов, соответствующих желаемому списку расширений.

MrAnon Stealer предлагается авторами за 500 долларов в месяц (или 750 долларов в течение двух месяцев), наряду с криптографом (250 долларов в месяц) и скрытым загрузчиком (250 долларов в месяц).

"Первоначально кампания распространяла Cstealer в июле и августе, но перешла к распространению MrAnon Stealer в октябре и ноябре", - сказал Лин. "Эта модель предполагает стратегический подход, предполагающий постоянное использование фишинговых электронных писем для распространения различных программ-похитителей на базе Python".

Раскрытие происходит в связи с тем, что связанный с Китаем Mustang Panda стоит за кампанией фишинга электронной почты, направленной против тайваньского правительства и дипломатов с целью развертывания SmugX, нового варианта бэкдора PlugX, который ранее был обнаружен Check Point в июле 2023 года.