Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Три ошибки нулевого дня, устраненные Apple 21 сентября 2023 года, были использованы как часть цепочки эксплойтов iPhone в попытке внедрить шпионский штамм под названием "Predator", нацеленный на бывшего члена парламента Египта Ахмеда Элтантави в период с мая по сентябрь 2023 года.

"Атака была предпринята после того, как Элтантави публично заявил о своих планах баллотироваться в президенты на выборах в Египте в 2024 году", - заявила Citizen Lab, с большой уверенностью приписывая атаку египетскому правительству, поскольку оно является известным клиентом коммерческого инструмента шпионажа.

Согласно совместному расследованию, проведенному канадской междисциплинарной лабораторией и группой анализа угроз Google (TAG), инструмент слежки за наемниками, как утверждается, был доставлен через ссылки, отправленные в SMS и WhatsApp.

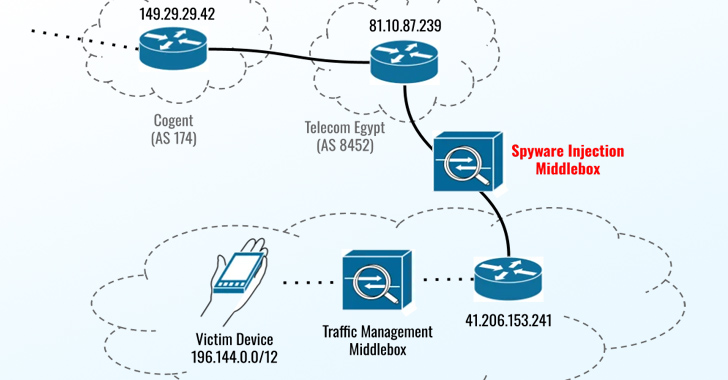

"В августе и сентябре 2023 года мобильное соединение Eltantawy Vodafone Egypt постоянно выбиралось для таргетинга посредством сетевого внедрения; когда Eltantawy посещал определенные веб-сайты, не использующие HTTPS, устройство, установленное на границе сети Vodafone Egypt, автоматически перенаправляло его на вредоносный веб-сайт, чтобы заразить его телефон шпионским ПО Cytrox Predator", - сообщили исследователи Citizen Lab.

В цепочке эксплойтов использовался набор из трех уязвимостей – CVE-2023-41991, CVE-2023-41992 и CVE-2023-41993, – которые могли позволить злоумышленнику обойти проверку сертификата, повысить привилегии и добиться удаленного выполнения кода на целевых устройствах при обработке специально созданного веб-контента.

Программа Predator, созданная компанией Cytrox, аналогична программе Pegasus от NSO Group, позволяющей ее клиентам отслеживать интересующие объекты и собирать конфиденциальные данные со скомпрометированных устройств. Входящая в консорциум поставщиков шпионского ПО под названием Intellexa Alliance, в июле 2023 года была внесена в список запрещенных программ правительством США за "содействие кампаниям репрессий и другим нарушениям прав человека".

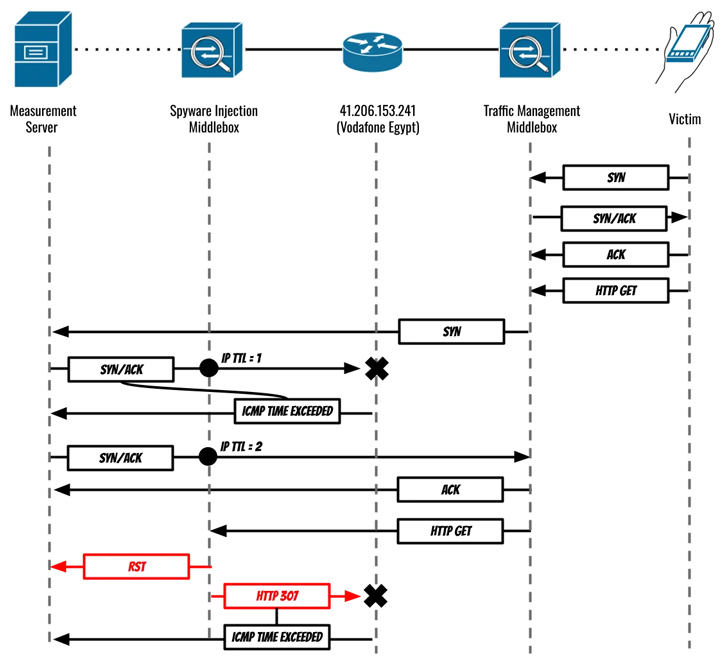

Подвиг, расположенного на доменном имени сек-вспышки[.]сом, как говорят, был доставлен после Eltantawy были перенаправлены на веб-сайт с именем C.betly[.]меня посредством сложной сети инъекции атака через Sandvine по PacketLogic middlebox расположен на связь между телеком и Водафон Египет Египет.

"Тело целевого веб-сайта содержало два фрейма: ID 'if1', который содержал явно безвредный контент-приманку (в данном случае ссылку на APK-файл, не содержащий шпионских программ) и ID 'if2', который был невидимым фреймом, содержащим ссылку на заражение Predator, размещенную на sec-flare [.]com", - сообщили в Citizen Lab.

Исследователь ТЕГОВ Google Мэдди Стоун охарактеризовала это как случай атаки "злоумышленник посередине" (AitM), которая использует посещение веб-сайта с использованием HTTP (в отличие от HTTPS) для перехвата и принуждения жертвы перейти на другой сайт, управляемый субъектом угрозы.

"В случае этой кампании, если цель переходила на какой-либо сайт "http", злоумышленники вводили трафик, который незаметно перенаправлял их на сайт Intellexa, c.betly[.]me", - объяснил Стоун. "Если пользователь был ожидаемым целевым пользователем, сайт перенаправил бы цель на сервер эксплойтов sec-flare[.]com".

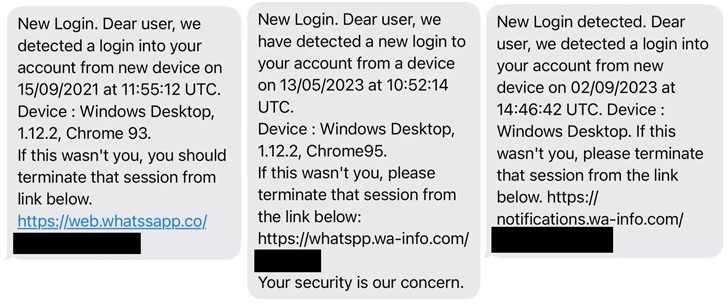

В сентябре 2021, мае 2023 и сентябре 2023 года Элтантави получил три SMS-сообщения, которые выдавались за предупреждения безопасности от WhatsApp, призывающие Элтантави нажать на ссылку, чтобы завершить подозрительный сеанс входа в систему, исходящий с предполагаемого устройства Windows.

Хотя эти ссылки не соответствуют отпечатку вышеупомянутого домена, расследование показало, что шпионское ПО Predator было установлено на устройство примерно через 2 минуты 30 секунд после того, как Элтантави прочитал сообщение, отправленное в сентябре 2021 года.

Он также получил два сообщения в WhatsApp 24 июня 2023 года и 12 июля 2023 года, в которых человек, утверждающий, что работает на Международную федерацию прав человека (FIDH), запрашивал его мнение о статье, которая указывала на веб-сайт sec-flare[.]com. Сообщения оставались непрочитанными.

Google TAG сообщил, что также обнаружил цепочку эксплойтов, которые использовали уязвимость удаленного выполнения кода в веб-браузере Chrome (CVE-2023-4762) для доставки Predator на устройства Android двумя способами: внедрение AitM и через одноразовые ссылки, отправляемые непосредственно адресату.

CVE-2023-4762, уязвимость, связанная с путаницей типов в движке V8, была анонимно зарегистрирована 16 августа 2023 года и исправлена Google 5 сентября 2023 года, хотя интернет-гигант считает, что Cytrox / Intellexa, возможно, использовали эту уязвимость в качестве программы нулевого дня.

Согласно краткому описанию в Национальной базе данных уязвимостей NIST (NVD), CVE-2023-4762 касается "путаницы типов в версии 8 в Google Chrome до версии 116.0.5845.179, [которая] позволяла удаленному злоумышленнику выполнять произвольный код через созданную HTML-страницу".

Последние результаты, помимо того, что указывают на злоупотребление инструментами наблюдения для нацеливания на гражданское общество, подчеркивают слабые места в телекоммуникационной экосистеме, которые могут быть использованы для перехвата сетевого трафика и внедрения вредоносного ПО на устройства целей.

"Хотя в последние годы были достигнуты большие успехи в "шифровании Интернета", пользователи все еще иногда посещают веб-сайты без HTTPS, и однократное посещение веб-сайта без HTTPS может привести к заражению шпионским ПО", - заявили в Citizen Lab.

Пользователям, которым угрожает шпионское ПО из-за того, "кто они или чем занимаются", рекомендуется поддерживать свои устройства в актуальном состоянии и включить режим карантина на iPhone, iPad и Mac, чтобы предотвратить подобные атаки.