Carding 4 Carders

Professional

- Messages

- 2,730

- Reaction score

- 1,467

- Points

- 113

Была замечена сложная кампания Magecart, которая манипулирует страницей с ошибками 404, используемой веб-сайтами по умолчанию, чтобы скрыть вредоносный код в том, что было описано как последняя эволюция атак.

Согласно Akamai, целью этой акции являются веб-сайты Magento и WooCommerce, причем некоторые жертвы принадлежат к крупным организациям пищевой промышленности и розничной торговли.

"В этой кампании все обнаруженные нами веб-сайты-жертвы были напрямую использованы, поскольку фрагмент вредоносного кода был внедрен на один из их сторонних ресурсов", - сказал в своем анализе в понедельник исследователь безопасности Akamai Роман Львовский.

Для этого необходимо вставить код непосредственно на HTML-страницы или в один из сторонних скриптов, которые были загружены как часть веб-сайта.

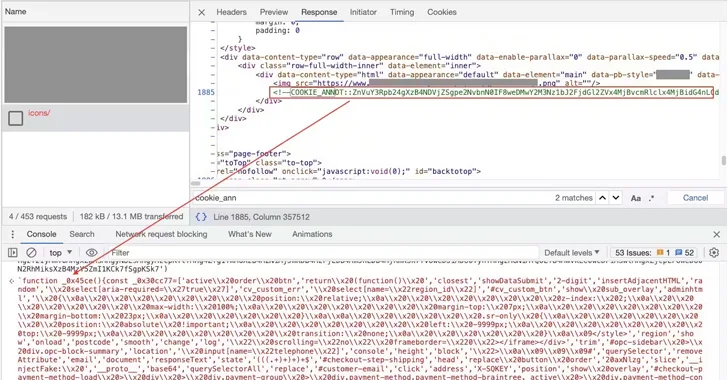

Атаки осуществляются посредством многоступенчатой цепочки, в которой код загрузчика извлекает основную полезную нагрузку во время выполнения, чтобы захватить конфиденциальную информацию, введенную посетителями на страницах оформления заказа, и отфильтровать ее на удаленном сервере.

"Цель разделения атаки на три части - скрыть атаку таким образом, чтобы ее было сложнее обнаружить", - объяснил Львовский. "Это делает атаку более скрытной и ее труднее обнаружить службам безопасности и внешним средствам сканирования, которые могут быть установлены на целевом веб-сайте".

"Это позволяет активировать полный поток атаки только на специально целевых страницах; то есть из-за используемых злоумышленником мер запутывания активация полного потока атаки может произойти только там, где злоумышленник намеревался ее выполнить".

Использование страниц с ошибками 404 - это один из трех вариантов кампании, два других из которых скрывают код скиммера в атрибуте onerror искаженного тега HTML-изображения и в виде встроенного скрипта, который маскируется под фрагмент кода мета-пикселя".

Поддельный мета-пиксельный код, со своей стороны, извлекает изображение PNG из собственного каталога веб-сайта, которое содержит строку в кодировке Base64, добавленную в конец двоичного файла изображения, которая при декодировании представляет фрагмент кода JavaScript, который обращается к домену, контролируемому участником, для получения полезной нагрузки второго этапа.

"Этот код отвечает за выполнение различных вредоносных действий на целевой конфиденциальной странице с целью считывания конфиденциальных личных данных пользователя и данных кредитной карты и передачи их обратно на сервер C2 скиммера", - сказал Львовский.

Оба этих метода предназначены для обхода таких мер безопасности, как статический анализ и внешнее сканирование, эффективно продлевая срок службы цепочки атак.

Однако это третий вариант загрузки, который отличается необычной техникой сокрытия, используя страницу с ошибками по умолчанию на целевом веб-сайте. Появляясь либо в виде встроенного скрипта, либо в виде поддельного метапиксельного кода, она отправляет запрос GET на несуществующий URL-адрес веб-сайта, вызывая ответ "404 Не найдено".

Этот ответ указывает на измененную страницу с ошибкой, скрывающую внутри себя код скиммера. Скиммер работает путем наложения похожей платежной формы на страницы оформления заказа, чтобы захватить данные для последующей фильтрации в виде строки в кодировке Base64.

"Идея манипулирования страницей с ошибками 404 по умолчанию на целевом веб-сайте может предложить участникам Magecart различные творческие варианты для улучшения сокрытия и уклонения", - сказал Львовский.

"Запрос на сторонний путь, ведущий на страницу 404, является еще одним методом уклонения, который может обойти заголовки политики безопасности контента и другие меры безопасности, которые могут активно анализировать сетевые запросы на странице".