Carder

Professional

- Messages

- 2,620

- Reaction score

- 2,043

- Points

- 113

В новом отчете Касперского говорится как минимум о 140 банках

Широко распространенный эксплойт.

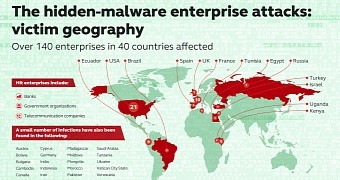

Банки, телекоммуникационные компании и даже правительственные учреждения в Соединенных Штатах, Южной Америке, Европе и Африке подвергаются атакам хакеров в ходе серии непрекращающихся атак, которые чрезвычайно трудно обнаружить.

Согласно новому отчету «Лаборатории Касперского», не менее 140 банков и других предприятий были заражены практически невидимым вредоносным ПО. Специалисты «Лаборатории Касперского» предупреждают, что, хотя на данный момент это официальная цифра, учитывая трудности, связанные с обнаружением этой вредоносной программы, она может быть намного выше.

Это тот же тип заражения, который «Касперский» обнаружил в своей корпоративной сети пару лет назад - заражение, не похожее ни на что, что они видели раньше. Duqu 2.0, как его окрестили, считался производным от Stuxnet, сложного компьютерного червя, который якобы был создан США в сотрудничестве с Израилем для саботажа ядерной программы в Иране. Duqu 2.0 удалось остаться незамеченным в сети «Лаборатории Касперского» как минимум шесть месяцев.

Новые атаки

Теперь подобная инфекция распространяется как лесной пожар среди бесчисленных компаний, включая многие банки. Эти трудно обнаруживаемые заражения используют законные средства системного администрирования и безопасности, такие как PowerShell, Metasploit и Mimikatz, для внедрения вредоносных программ в память компьютера.Касперский решил не называть организации, которые в настоящее время подвергаются атакам по очевидным причинам, но они упомянули, что они происходят из 40 разных стран. Соединенные Штаты, Франция, Эквадор, Кения и Великобритания входят в пятерку наиболее пострадавших стран.

Что делает эту серию атак особенно неприятной, так это то, что помимо того, что их практически невозможно обнаружить в течение длительного времени, неизвестно, кто именно может стоять за всем - будь то одна группа людей или многочисленные группы хакеров. Если кто-то не заявит об атаках, придется долго ждать, прежде чем исследователи безопасности и власти выяснят, кто виноват.

Как это работает?

Первое обнаружение именно этого вредоносного ПО произошло в конце 2016 года. Затем группа безопасности банка обнаружила копию Meterpreter в физической памяти контроллера домена Microsoft. Криминалистический анализ показал, что код Meterpreter был загружен и введен в память с помощью команд PowerShell.Сетевой инструмент Microsoft NETSH также использовался зараженной машиной для передачи данных на серверы, контролируемые злоумышленником. Mimikatz использовался злоумышленниками для получения прав администратора, необходимых для таких действий. Чтобы немного очистить журналы, команды PowerShell были скрыты в реестре Windows, что усложняло отслеживание.

Похоже, что этот метод использовался для сбора паролей системных администраторов и удаленного администрирования зараженных хост-машин.

Хотя количество атак довольно велико, похоже, что этот метод используется в большинстве из них, что помогло определить масштаб ситуации.