Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

В 2023 году была изрядная доля кибератак, однако есть один вектор атаки, который оказывается более заметным, чем другие, - нечеловеческий доступ. С 11 громкими атаками за 13 месяцев и постоянно растущей поверхностью неуправляемых атак нечеловеческие личности представляют собой новый периметр, и 2023 год - это только начало.

Эти учетные данные для доступа не-пользователя используются для подключения приложений и ресурсов к другим облачным сервисам. Что делает их мечтой настоящего хакера, так это то, что у них нет таких мер безопасности, как учетные данные пользователя (MFA, SSO или другие политики IAM), они в основном чрезмерно разрешительные, неуправляемые и никогда не отзываются. Фактически, 50% активных токенов доступа, подключающих Salesforce и сторонние приложения, не используются. В GitHub и GCP их количество достигает 33%.*

Итак, как киберпреступники используют эти нечеловеческие учетные данные для доступа? Чтобы понять пути атак, нам нужно сначала разобраться в типах нечеловеческого доступа и идентификационных данных. Как правило, существует два типа нечеловеческого доступа - внешний и внутренний.

Внешний нечеловеческий доступ создается сотрудниками, подключающими сторонние инструменты и сервисы к основным бизнес- и инженерным средам, таким как Salesforce, Microsoft365, Slack, GitHub и AWS, для оптимизации процессов и повышения гибкости. Эти подключения осуществляются с помощью ключей API, учетных записей служб, токенов OAuth и веб-ссылок, которые принадлежат стороннему приложению или сервису (нечеловеческая идентификация). В условиях растущей тенденции внедрения программного обеспечения "снизу вверх" и облачных сервисов freemium многие из этих подключений регулярно осуществляются разными сотрудниками без какого-либо управления безопасностью и, что еще хуже, из непроверенных источников. Исследование Astrix показывает, что 90% приложений, подключенных к среде Google Workspace, не являются приложениями Marketplace, то есть они не были проверены официальным App Store. В Slack эти показатели достигают 77%, в то время как в Github они достигают 50%.*

Внутренний нечеловеческий доступ аналогичен, однако он создается с использованием внутренних учетных данных для доступа, также известных как "секреты". Научно-исследовательские группы регулярно генерируют секреты, которые связывают различные ресурсы и сервисы. Эти секреты часто разбросаны по нескольким секретным хранилищам, без какой-либо видимости для службы безопасности о том, где они находятся, если они раскрыты, к чему они разрешают доступ и если они неправильно сконфигурированы. Фактически, у 74% токенов личного доступа в средах GitHub нет срока действия. Аналогично, 59% веб-ссылок в GitHub неправильно сконфигурированы, что означает, что они не зашифрованы и не назначены.*

Запланируйте живую демонстрацию Astrix - лидера в области защиты личных данных нечеловеческих пользователе.

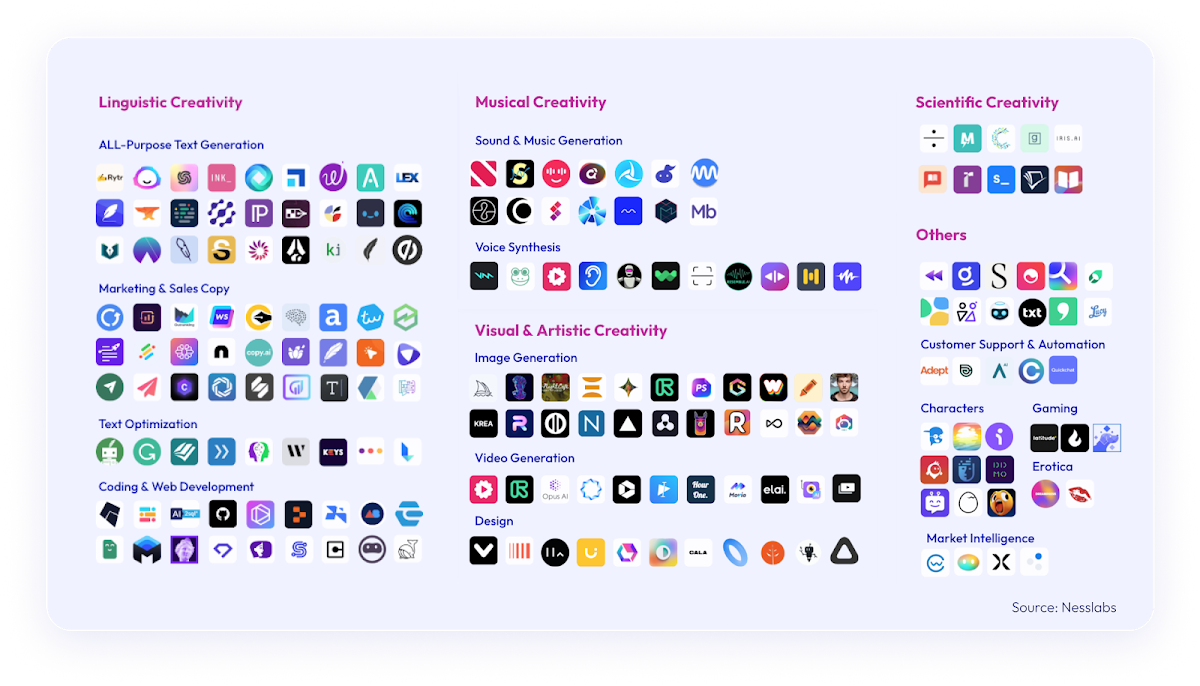

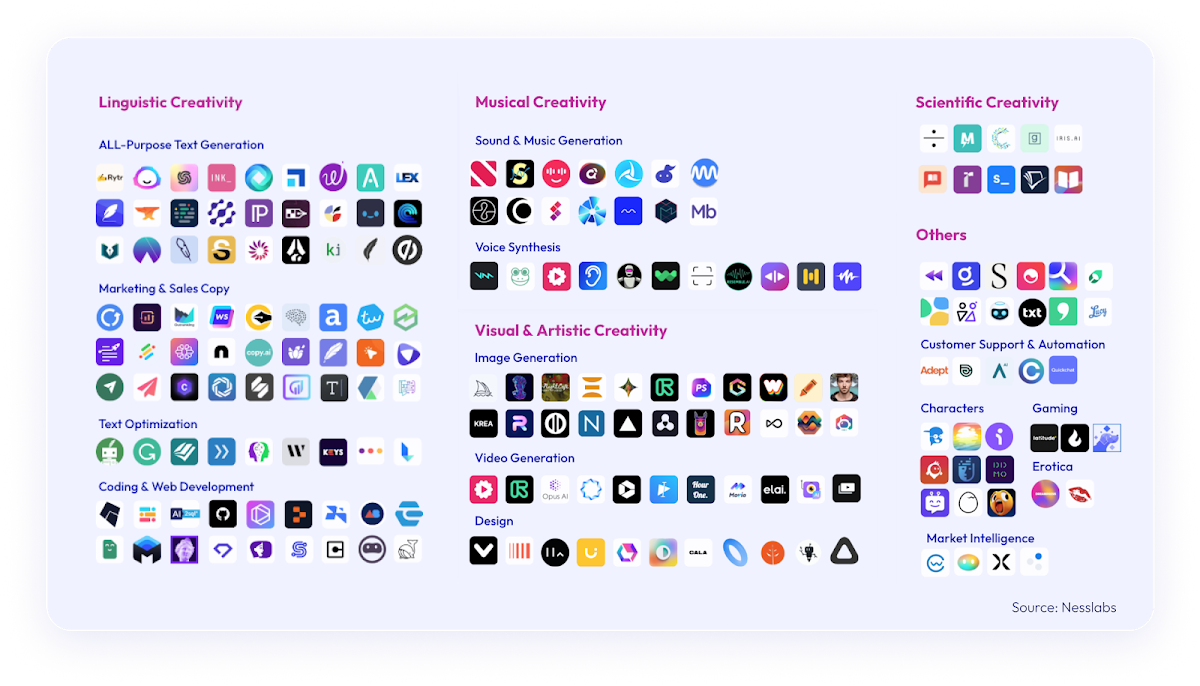

Как и следовало ожидать, широкое внедрение инструментов и сервисов GenAI усугубляет проблему нечеловеческого доступа. GenAI приобрел огромную популярность в 2023 году, и, вероятно, она будет только расти. Поскольку ChatGPT становится самым быстрорастущим приложением в истории, а приложений на базе искусственного интеллекта загружается на 1506% больше, чем в прошлом году, риски безопасности, связанные с использованием и подключением часто непроверенных приложений GenAI к основным системам бизнеса, уже вызывают бессонные ночи у руководителей служб безопасности. Цифры из Astrix Research являются еще одним свидетельством этой атаки surface: 32% приложений GenAI, подключенных к средам Google Workspace, имеют очень широкие права доступа (чтение, запись, удаление).*

Риски, связанные с доступом к GenAI, волнами распространяются по всей отрасли. В недавнем отчете под названием "Новые технологии: 4 главных риска безопасности GenAI" Gartner объясняет риски, связанные с широким использованием инструментов и технологий GenAI. Согласно отчету, "Использование генеративного искусственного интеллекта (GenAI), больших языковых моделей (LLM) и интерфейсов чата, особенно подключенных к сторонним решениям за пределами брандмауэра организации, представляет собой расширение возможностей для атак и угроз безопасности предприятий".

Ненадлежащим образом защищенный нечеловеческий доступ, как внешний, так и внутренний, значительно увеличивает вероятность атак на цепочки поставок, утечек данных и нарушений требований законодательства. Политики безопасности, а также автоматические инструменты для их обеспечения необходимы тем, кто хочет обезопасить это уязвимое место для атак, позволяя бизнесу пользоваться преимуществами автоматизации и гиперсвязности.

* Согласно данным Astrix Research, собранным в корпоративных средах организаций с численностью сотрудников 1000-10 000 человек

Почему нечеловеческий доступ - рай для киберпреступников

Люди всегда ищут самый простой способ получить то, что они хотят, и это касается и киберпреступности. Субъекты угроз ищут путь наименьшего сопротивления, и, похоже, что в 2023 году этим путем были учетные данные для доступа, не принадлежащие пользователю (ключи API, токены, учетные записи служб и секреты)."50% активных токенов доступа, подключающих Salesforce и сторонние приложения, не используются. В GitHub и GCP их количество достигает 33% ".

Эти учетные данные для доступа не-пользователя используются для подключения приложений и ресурсов к другим облачным сервисам. Что делает их мечтой настоящего хакера, так это то, что у них нет таких мер безопасности, как учетные данные пользователя (MFA, SSO или другие политики IAM), они в основном чрезмерно разрешительные, неуправляемые и никогда не отзываются. Фактически, 50% активных токенов доступа, подключающих Salesforce и сторонние приложения, не используются. В GitHub и GCP их количество достигает 33%.*

Итак, как киберпреступники используют эти нечеловеческие учетные данные для доступа? Чтобы понять пути атак, нам нужно сначала разобраться в типах нечеловеческого доступа и идентификационных данных. Как правило, существует два типа нечеловеческого доступа - внешний и внутренний.

Внешний нечеловеческий доступ создается сотрудниками, подключающими сторонние инструменты и сервисы к основным бизнес- и инженерным средам, таким как Salesforce, Microsoft365, Slack, GitHub и AWS, для оптимизации процессов и повышения гибкости. Эти подключения осуществляются с помощью ключей API, учетных записей служб, токенов OAuth и веб-ссылок, которые принадлежат стороннему приложению или сервису (нечеловеческая идентификация). В условиях растущей тенденции внедрения программного обеспечения "снизу вверх" и облачных сервисов freemium многие из этих подключений регулярно осуществляются разными сотрудниками без какого-либо управления безопасностью и, что еще хуже, из непроверенных источников. Исследование Astrix показывает, что 90% приложений, подключенных к среде Google Workspace, не являются приложениями Marketplace, то есть они не были проверены официальным App Store. В Slack эти показатели достигают 77%, в то время как в Github они достигают 50%.*

"Срок действия 74% токенов личного доступа в средах GitHub не истек".

Внутренний нечеловеческий доступ аналогичен, однако он создается с использованием внутренних учетных данных для доступа, также известных как "секреты". Научно-исследовательские группы регулярно генерируют секреты, которые связывают различные ресурсы и сервисы. Эти секреты часто разбросаны по нескольким секретным хранилищам, без какой-либо видимости для службы безопасности о том, где они находятся, если они раскрыты, к чему они разрешают доступ и если они неправильно сконфигурированы. Фактически, у 74% токенов личного доступа в средах GitHub нет срока действия. Аналогично, 59% веб-ссылок в GitHub неправильно сконфигурированы, что означает, что они не зашифрованы и не назначены.*

Запланируйте живую демонстрацию Astrix - лидера в области защиты личных данных нечеловеческих пользователе.

Громкие атаки 2023 года с использованием нечеловеческого доступа

Эта угроза далека от теоретической. В 2023 году некоторые крупные бренды стали жертвами эксплойтов нечеловеческого доступа, от которых пострадали тысячи клиентов. При таких атаках злоумышленники используют незащищенные или украденные учетные данные для доступа, чтобы проникнуть в наиболее чувствительные основные системы организаций, а в случае внешнего доступа - проникнуть в среду своих клиентов (атаки по цепочке поставок). Некоторые из этих громких атак включают:- Okta (октябрь 2023 года): Злоумышленники использовали утечку учетной записи службы для доступа к системе управления обращениями в службу поддержки Okta. Это позволило злоумышленникам просматривать файлы, загруженные рядом клиентов Okta в рамках недавних обращений в службу поддержки.

- GitHub Dependabot (сентябрь 2023 года): хакеры украли токены личного доступа GitHub (PAT). Затем эти токены использовались для совершения несанкционированных коммитов в качестве Dependabot как для публичных, так и для частных репозиториев GitHub.

- Ключ Microsoft SAS (сентябрь 2023 года): токен SAS, который был опубликован исследователями искусственного интеллекта Microsoft, фактически предоставил полный доступ ко всей учетной записи хранилища, на которой он был создан, что привело к утечке более 38 ТБ чрезвычайно конфиденциальной информации. Эти разрешения были доступны злоумышленникам в течение более чем 2 лет (!).

- Хранилища Slack GitHub (январь 2023 года): Субъекты угрозы получили доступ к репозиториям GitHub, размещенным Slack на внешних серверах, с помощью "ограниченного" количества украденных токенов сотрудников Slack. Оттуда они смогли загрузить частные репозитории кода.

- CircleCI (январь 2023 года): компьютер инженерного сотрудника был скомпрометирован вредоносным ПО, которое обошло их антивирусное решение. Скомпрометированная машина позволила субъектам угрозы получить доступ к токенам сеанса и украсть их. Украденные токены сеанса предоставляют субъектам угрозы тот же доступ, что и владельцу учетной записи, даже если учетные записи защищены двухфакторной аутентификацией.

Влияние доступа GenAI

"32% приложений GenAI, подключенных к средам Google Workspace, имеют очень широкие права доступа (чтение, запись, удаление)".

Как и следовало ожидать, широкое внедрение инструментов и сервисов GenAI усугубляет проблему нечеловеческого доступа. GenAI приобрел огромную популярность в 2023 году, и, вероятно, она будет только расти. Поскольку ChatGPT становится самым быстрорастущим приложением в истории, а приложений на базе искусственного интеллекта загружается на 1506% больше, чем в прошлом году, риски безопасности, связанные с использованием и подключением часто непроверенных приложений GenAI к основным системам бизнеса, уже вызывают бессонные ночи у руководителей служб безопасности. Цифры из Astrix Research являются еще одним свидетельством этой атаки surface: 32% приложений GenAI, подключенных к средам Google Workspace, имеют очень широкие права доступа (чтение, запись, удаление).*

Риски, связанные с доступом к GenAI, волнами распространяются по всей отрасли. В недавнем отчете под названием "Новые технологии: 4 главных риска безопасности GenAI" Gartner объясняет риски, связанные с широким использованием инструментов и технологий GenAI. Согласно отчету, "Использование генеративного искусственного интеллекта (GenAI), больших языковых моделей (LLM) и интерфейсов чата, особенно подключенных к сторонним решениям за пределами брандмауэра организации, представляет собой расширение возможностей для атак и угроз безопасности предприятий".

Безопасность должна способствовать этому

Поскольку нечеловеческий доступ является прямым результатом внедрения облачных технологий и автоматизации - обеих приветствуемых тенденций, способствующих росту и эффективности, безопасность должна его поддерживать. Поскольку лидеры в области безопасности постоянно стремятся быть помощниками, а не блокирующими, подход к защите личных данных нечеловеческих лиц и их учетных данных для доступа больше не является вариантом.Ненадлежащим образом защищенный нечеловеческий доступ, как внешний, так и внутренний, значительно увеличивает вероятность атак на цепочки поставок, утечек данных и нарушений требований законодательства. Политики безопасности, а также автоматические инструменты для их обеспечения необходимы тем, кто хочет обезопасить это уязвимое место для атак, позволяя бизнесу пользоваться преимуществами автоматизации и гиперсвязности.

* Согласно данным Astrix Research, собранным в корпоративных средах организаций с численностью сотрудников 1000-10 000 человек