Carding 4 Carders

Professional

Вот традиционный, не очень безопасный способ входа в свой банковский счет: введите свое имя пользователя и знакомый пароль, который вы, вероятно, используете для большинства своих онлайн-счетов. Тогда вы в деле. Вы можете заниматься своими делами.

Не так быстро! Если вы один из 54% потребителей, которые, согласно TeleSign, используют пять или меньше паролей для всех своих учетных записей, вы можете создать «эффект домино», который позволит хакерам заблокировать несколько учетных записей, просто взломав один пароль. Хорошие новости? Есть простой способ лучше защитить ваши учетные записи (которые содержат много личной информации) с помощью многофакторной аутентификации (MFA) .

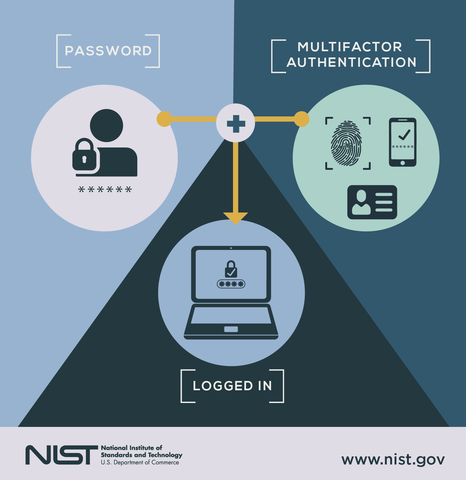

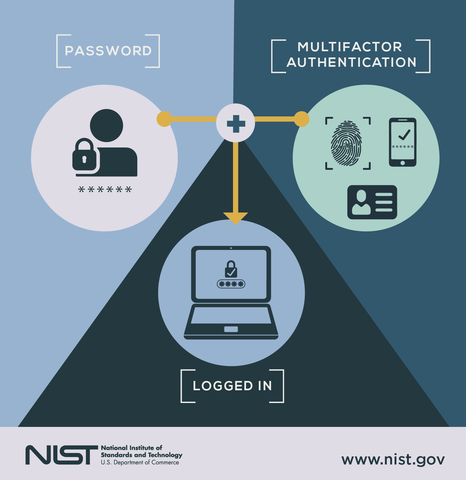

Итак, рассмотрим простой сценарий: вход в свой банковский счет. Если вы включили MFA или ваш банк включил его за вас, все пойдет немного иначе. В первую очередь, как правило, вы вводите свое имя пользователя и пароль. Затем, в качестве второго фактора, вы будете использовать приложение-аутентификатор, которое сгенерирует одноразовый код, который вы вводите на следующем экране. Затем вы вошли в систему - вот и все!

Предоставлено: NIST / Наташа Ганачек.

В большинстве случаев это даже проще. Большинство подходов MFA запоминают устройство. Поэтому, если вы вернетесь, используя тот же телефон или компьютер, сайт запомнит ваше устройство как второй фактор. Между распознаванием устройств и аналитикой банк, вероятно, работает - например, входите ли вы через 20 минут позже из другого конца света - в большинстве случаев единственные, кто должен выполнять дополнительную работу, - это те, кто пытается взломать вашу учетную запись .

Согласно недавнему опросу Google, использование двухфакторной аутентификации - одна из трех основных вещей, которые делают эксперты по безопасности для защиты своей безопасности в Интернете. И потребители думают так же: почти 9 из 10 (86%) говорят, что использование 2FA заставляет их чувствовать, что их онлайн-информация более безопасна, согласно TeleSign.

По возможности вам следует использовать MFA, особенно когда речь идет о ваших наиболее конфиденциальных данных, таких как ваш основной адрес электронной почты, финансовые счета и медицинские записи. Хотя некоторые организации требуют, чтобы вы использовали MFA, многие предлагают его в качестве дополнительной опции, которую вы можете включить, но вы должны проявить инициативу, чтобы включить ее. Более того, если компания, с которой вы регулярно взаимодействуете, например, ваша медицинская организация, хочет предоставить вам удобный онлайн-доступ к медицинским записям, результатам анализов и счетам, но предлагает пароль только как способ защиты этих данных, подумайте о том, чтобы сказать: «Нет, спасибо, пока вы не предоставите МИД для защиты моей информации.

Вы можете найти список веб-сайтов, предлагающих MFA здесь, и пошаговые инструкции по включению его для ваших учетных записей. Вы даже можете использовать расширение браузера, которое было создано в результате прошлогоднего конкурса National Day of Civic Hacking, который мы организовали; он позволяет узнать, какие из веб-сайтов, которые вы используете, предлагают MFA, и упрощает поиск тех, которые этого не делают.

Все просто: включите MFA сегодня!

Не так быстро! Если вы один из 54% потребителей, которые, согласно TeleSign, используют пять или меньше паролей для всех своих учетных записей, вы можете создать «эффект домино», который позволит хакерам заблокировать несколько учетных записей, просто взломав один пароль. Хорошие новости? Есть простой способ лучше защитить ваши учетные записи (которые содержат много личной информации) с помощью многофакторной аутентификации (MFA) .

Что такое многофакторная аутентификация (MFA)?

MFA довольно прост, и организации больше, чем когда-либо, сосредотачиваются на создании удобного взаимодействия с пользователем. Фактически, вы, вероятно, уже используете его в той или иной форме. Например, вы использовали MFA, если у вас:- провел банковскую карту в банкомате, а затем ввел свой PIN-код (личный идентификационный номер).

- вошли на веб-сайт, который отправил на ваш телефон числовой код, который вы затем ввели, чтобы получить доступ к своей учетной записи.

Итак, рассмотрим простой сценарий: вход в свой банковский счет. Если вы включили MFA или ваш банк включил его за вас, все пойдет немного иначе. В первую очередь, как правило, вы вводите свое имя пользователя и пароль. Затем, в качестве второго фактора, вы будете использовать приложение-аутентификатор, которое сгенерирует одноразовый код, который вы вводите на следующем экране. Затем вы вошли в систему - вот и все!

Предоставлено: NIST / Наташа Ганачек.

В большинстве случаев это даже проще. Большинство подходов MFA запоминают устройство. Поэтому, если вы вернетесь, используя тот же телефон или компьютер, сайт запомнит ваше устройство как второй фактор. Между распознаванием устройств и аналитикой банк, вероятно, работает - например, входите ли вы через 20 минут позже из другого конца света - в большинстве случаев единственные, кто должен выполнять дополнительную работу, - это те, кто пытается взломать вашу учетную запись .

Так в чем же дело?

MFA помогает защитить вас, добавляя дополнительный уровень безопасности, затрудняя злоумышленникам вход в систему, как если бы они были вами. Ваша информация в большей безопасности, потому что злоумышленникам потребуется украсть и ваш пароль, и ваш телефон. Вы обязательно заметите, если ваш телефон пропал, поэтому вы сообщите об этом до того, как вор сможет использовать его для входа в систему. Кроме того, ваш телефон должен быть заблокирован, требуя PIN-код или отпечаток пальца для разблокировки, что делает его еще менее полезным, если кто-то хочет использовать свои учетные данные MFA.Согласно недавнему опросу Google, использование двухфакторной аутентификации - одна из трех основных вещей, которые делают эксперты по безопасности для защиты своей безопасности в Интернете. И потребители думают так же: почти 9 из 10 (86%) говорят, что использование 2FA заставляет их чувствовать, что их онлайн-информация более безопасна, согласно TeleSign.

Когда мне следует использовать MFA?

Остановить все онлайн-преступления - нереальная цель, но простые шаги могут значительно снизить вероятность того, что вы станете следующей жертвой.По возможности вам следует использовать MFA, особенно когда речь идет о ваших наиболее конфиденциальных данных, таких как ваш основной адрес электронной почты, финансовые счета и медицинские записи. Хотя некоторые организации требуют, чтобы вы использовали MFA, многие предлагают его в качестве дополнительной опции, которую вы можете включить, но вы должны проявить инициативу, чтобы включить ее. Более того, если компания, с которой вы регулярно взаимодействуете, например, ваша медицинская организация, хочет предоставить вам удобный онлайн-доступ к медицинским записям, результатам анализов и счетам, но предлагает пароль только как способ защиты этих данных, подумайте о том, чтобы сказать: «Нет, спасибо, пока вы не предоставите МИД для защиты моей информации.

Вы можете найти список веб-сайтов, предлагающих MFA здесь, и пошаговые инструкции по включению его для ваших учетных записей. Вы даже можете использовать расширение браузера, которое было создано в результате прошлогоднего конкурса National Day of Civic Hacking, который мы организовали; он позволяет узнать, какие из веб-сайтов, которые вы используете, предлагают MFA, и упрощает поиск тех, которые этого не делают.

Все просто: включите MFA сегодня!